כל הזכויות שמורות לטל בן שושן – Shushan.co.il

במאמר זה נעבור על כלל ההגדרות הקיימות בשרת DNS, על כל המינוחים וההסברים כיצד מערכת הDNS עובדת בשרת Windows Server 2008/2012/2016/2019

נתחיל בהסבר כללי DNS הוא קיצור של Domain Name System והוא אחראי על תרגום כתובת שמיות לכתובות IP וכל זה התחיל באופן דיי פשוט בגלל שבני אדם לא מסוגלים לזכור כתובות IP ולכן הומצא המנגנון בו נזין כתובת נאמר את הכתובת של האתר שלי Shushan.co.il ומערכת DNS תתרגם אותה לכתובת IP.

זה נשמע מערכת פשוטה יחסית, המכילה טבלה עם כתובות IP וכתובות שם והיא פשוט ממירה אותם.

אתם יחסית צודקים אבל כיום מערכות DNS מסוגלות לבצע הרבה דברים מעבר ועליהם נעבור במאמר זה.

FQDN הוא קיצור של Fully qualified domain name בפשטות זה – שם המחשב + שם הדומיין בו אתם נמצאים

נאמר והמחשב שלכם הוא PC1 והדומיין בו אתם נמצאים הוא tal.local אז ה FQDN שלכם הוא PC1.tal.local, זאת אומרת הכתובת המלאה של השרת.

DNS בעולם האמיתי

על מנת להבין כיצד עובד DNS בעולם האמיתי נצטרך להתחיל מהTop Level Domain קיצור שלו הוא TLD ואתם תתקלו במונח זה הרבה יחסית.

TLD הוא נמצא בהיררכיה הגבוהה ביותר בDNS, בכדי להבין מזה אומר הכי גבוהה בהיררכיה של DNS נפרק תחילה את הכתובת:

www.shushan.co.il

מי שאחראי על .co.il הוא country-code top level domain שהוא TLD רק עם תוספת CCTLD, זאת אומרת שיש שרת DNS המכיל בתוכו טבלה עם שמות נאמר shushan וכתובת IP שבעל האתר הגדיר.

Zone הוא הטבלה שבתוכה יש את כל השמות האלו, ושם הZone הוא .co.il לכן כל שם שיש בתוכו ה FQDN שלו הוא Shushan.co.il או כל שם בנמצא בטבלה בצירוף הסיומת.

יש את ה gTLD שאחראי על כתובות כמו .com .net .org וכל סיומת שאינה שייכת למדינה

יש את ה ccTLD שאחראי על כל הכתובות של מדינות .co.il או .ru או .usa וכו'

Domain Name Registrar

TLD

אז כיצד אתם קונים שם מתחם? כמו .co.il או .com או org.il? על מנת לבצע זאת נבין תחילה איך הכל עובד.

ארגון גג בשם IANA קיצור של Internet Assigend Numbers Authority אחראי על כל ה TLD's והוא יצר 2 קטגוריות הgTLD וה ccTLD, ה gTLD הוא קיצור של Generic Top Level Domain וזאת אומרת כל דומיין שאינו שייך למדינה.

IANA בכל מדינה קובעים Registrar, חברה שתיהיה אחראית למכור שמות מתחם לרוב ccTLD ו gTLD והיא חייבת לעקוב אחר החוקים והתקנות של IANA ובכך למעשה מותר לה למכור שמות מתחם, את הרווח (שאינו ידוע לי) הם מחלקים בינהם (תחזוקה של שרתי הDNS, עובדים וכו')

דוגמה קלאסית היא רשימה של Registrar מורשים למכור כתובות .co.il מי שאחראי על אותם Registrar זה איגוד האינטרנט הישראלי (שהוסמך על ידי IANA) , הרשימה בקישור הבא ברגע שתרכשו דומיין עם הסיומת הרצויה, תצטרכו להגדיר ns1 וns2

Name Server

Name Server הוא פשוט שרת DNS לרוב כאשר רוכשים שם מתחם, נאמר .co.il או .com ה

Registrar יבקש שתזינו לו ns1 ו ns2, הוא למעשה מבקש 2 כתובות של שרת DNS שלכם, דוגמה

ns1.shushan.co.il

ns2.shushan.co.il

אלו הם שני שרתי DNS שלי, בתוך השרת אצלי יש שרת DNS שמפנה לשאר האתרים הקיימים בשרת

זאת אומרת כאשר משתמש פונה ל shushan.co.il הוא תחילה פונה ל TLD (אשר נקראים Root Hints)

Root Hints

כאשר אתם פונים במחשב הפרטי שלכם לדומיין כמו example.com אתם בעצם מתשאלים את ה DNS שלכם (לרוב הספקית אינטרנט) וכך למעשה מקבלים את הכתובת ה IP של האתר example.com.

אבל מה קורה בתוך שרת ה DNS עצמו? לשרת ה DNS עצמו יש אזור הנקרא Root Hints שבעצם נראה כך "." מדוע נקודה? כיוון שהוא שרת ה DNS הגבוהה ביותר בהיררכיה, 13 כתובות IP קיימות ל Root Hints השרתים האלו הם למעשה הTLD והם מכילים את כל הכתובות הידועות בעולם מ .com ועד .coffe (שקיים דרך אגב), ברגע שבקשה מגיע לשרת ה DNS הוא יבדוק ברשומות אצלו אם הכתובת קיימת, אם היא לא קיימת הוא יפנה ל Root Hints השאילתה שתגיע ל Root Hints תעבור לשרת DNS שאחראי על סיומת Com ומשם תתקבל תשובה של מה הכתובת IP של example.com

עברנו על כל ההסברים התיאורטיים, על מנת להבין יותר כיצד נראה שרת DNS ממוצע, בין אם הוא של מייקרוסופט או של לינוקס או של כל מערכת אחרת, עברו על המאמר כולו ובו אסביר עוד מונחים הקיימים בעולם הDNS.

Recursive and Iterative Query

Iterative

כאשר מחשב שולח שאילתה לשרת ה DNS הארגוני (הוא מבצע Recursive Query), נאמר מה הכתובת של mail.shushan.co.il, השרת DNS הארגוני, בודק אצלו בZone ואם הוא לא מוצא הוא פונה ל Forwader (הסברתי למטה מהו Forwader) השאלה הראשונה הזו נקראת Recursive Query אך עליה אסביר בהמשך, כעת אסביר על Forwader ועל Iterative Query

Forwader הוא שרת DNS למשל של הספקית או של גוגל 8.8.8.8 למשל.

כאשר שרת הDNS לא מוצא את הרשומה אצלו הוא פונה לשרת הDNS שרשום לו בForwader במקרה שלנו הוא יפנה ל8.8.8.8 שרת ה DNS של גוגל

באותו הרגע השרת של גוגל יקבל שאילתה משרת ה DNS שלנו (הארגוני) "מה הכתובת IP של mail.shushan.co.il?"

כעת יתחיל תשאול מסוג Iterative

*השרת של גוגל יפנה ל Root Hints ויקבל ממנו תשובה שאינו יודע אבל הוא יודע ששרת .co.il יודע ויתן לו את הכתובת של שרת הDNS של .co.il

*כעת השרת DNS של גוגל יפנה ב Iterative Query וישאל את .co.il "מי זה shushan.co.il?"

שרת ה DNS של .co.il יגיד לו שהכתובת של shushan.co.il זה 148.251.128.149

* כעת השרת של גוגל יפנה שוב ב Iterative Query לשרת הDNS של Shushan.co.il וישאל אותו מי זה "המחשב" או "השרת" mail?

*השרת Shushan.co.il יתן לו את התשובה שהכתובת של Mail.shushan.co.il זה גם 148.251.128.149

בגלל שתשובה זו הגיע מהשרת הDNS של Shushan.co.il תשובה זו נקראת Authoritative Answer

Authoritative – הוא שרת הDNS של היישות עצמה, נאמר שאלתם את Shushan.co.il מיזה mail.shushan.co.il אם השרת Shushan.co.il מגיב לכם שהכתובת זה 212.10.10.10 אז התשובה היא

Authoritative – תשובה מוסמכת שהגיע מהמקור עצמו

כעת אחרי שהשרת DNS של גוגל קיבל תשובה "מוסמכת" Authoritative הוא יכול להגיד לשרת הDNS הארגוני שלנו מה הכתובת הIP של mail.shushan.co.il

התשובה שהוא הולך לתת לשרת הDNS הארגוני שלנו נקראת Recursive Query

Recursive Query

כעת השרת של גוגל 8.8.8.8 נותן ב Recursive Answer (כיוון שהשרת DNS הארגוני כבר שאל ב Recursive Query) את הכתובת של mail.shushan.co.il והשרת DNS הארגוני יענה גם Recursive Answer למחשב ויאמר לו שהכתובת של mail.shushan.co.il זה 148.251.128.149

זהו.. כאן נגמר שאילתות ה Recursive & Iterative

תשאול כתובת עד שרת הDNS וWWW

WWW אם לא הכרתם את המונח, הוא מתאר World Wide Web וחלקכם חושבים שכל אתר עובד רק אם נקיש WWW, אז לא… אפשר להכנס גם לאתר בלי WWW, כאשר אתם בונים שרת ווב (Web), לרוב על פי קוד התנהגות, אמור להיות השם שלו WWW

במציאות WWW היא רשומה בתוך ה Zone של השרת DNS שמפנה לשרת הווב נאמר אם אתם רוצים לגשת ל www.example.com זאת אומרת שאתם רוצים לגשת לרשומה בשם www בתוך הדומיין example.com

תשאול לאחור – כאשר שרת הDNS מתשאל מה הכתובת של www.example.com. תמיד יש נקודה בסוף של הדומיין, ה"." הזו היא תשאול של שרת ה Root Hints זאת אומרת התשאול הפוך, תחילה את ה Root Hints ואז את .com ואז את השרת Example (רשומה הקיימת בתוך .com) ואז השרת DNS של Example נותן לכם את הכתובת של WWW

כיצד התשאול הזה עובד בשלבים?

כאשר מחשב רוצה לתשאל כתובת של אתר מסוים, נאמר www.Example.com המחשב פונה לשרת ה DNS שלו (במקרה שלנו זה שרת הDNS הארגוני או של הספקית)

*התחנה פונה לשרת ה DNS

*שרת הDNS פונה ל Root Hints שהוא "."

*שרת ה Root Hints יפנה את שרת ה DNS שלנו לשרת ה DNS שמחזיק ברשומות של .Com

*שרת הDNS המחזיק ברשומות של .Com יפנה אותנו לכתובת IP של Exmaple.com

*שרת ה DNS שלנו יתשאל את שרת ה DNS של Example.com ויתשאל אותו מה הכתובת IP של Example.com ושרת ה DNS של Example.com יגיד לו.

*שרת הDNS יחזיר את התשובה בחזרה למחשב ששאל אותו.

Windows Resolving DNS

כאשר מחשב Windows רוצה לתשאל כתובת נאמר Shushan.co.il הוא יבצע סדר מסוים של תשאול

ניסיון ראשון של תשאול

DNS Cache

הוא תחילה יפנה ל DNS Cahce במחשב, זאת אומרת אם בעבר הוא תשאל "מה הכתובת של Shushan.co.il" ויש לו את הכתובת IP בChache הוא יקח את הכתובת משם

דוגמה קלאסית היא כאשר האתר שינה כתובת IP וכאשר אתם מנסים לגשת לShushan.co.il אתם מקבלים שגיאה, במצב זה תוכלו לנקות את ה Cache בכדי שהמחשב יתשאל שוב את שרת ה DNS "מה הכתובת IP של Shushan.co.il"

על מנת לראות את ה Cache ששמור במחשב, נפתח CMD ונקיש

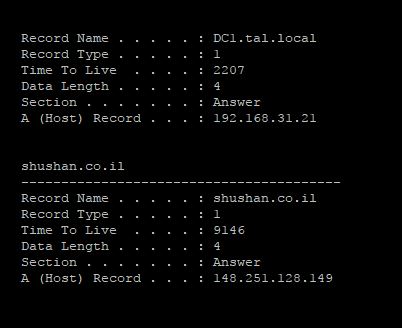

ipconfig /displaydns

ניתן להבחין שיש כתובות כמו DC1 ו shushan.co.il, עד שה TTL לא יגמר, המחשב לא יתשאל שוב את שרת הDNS, לכן אם אתם רוצים לנקות את ה Cache ובכך המחשב יתשאל שוב את שרת ה DNS בצעו את הפקודה

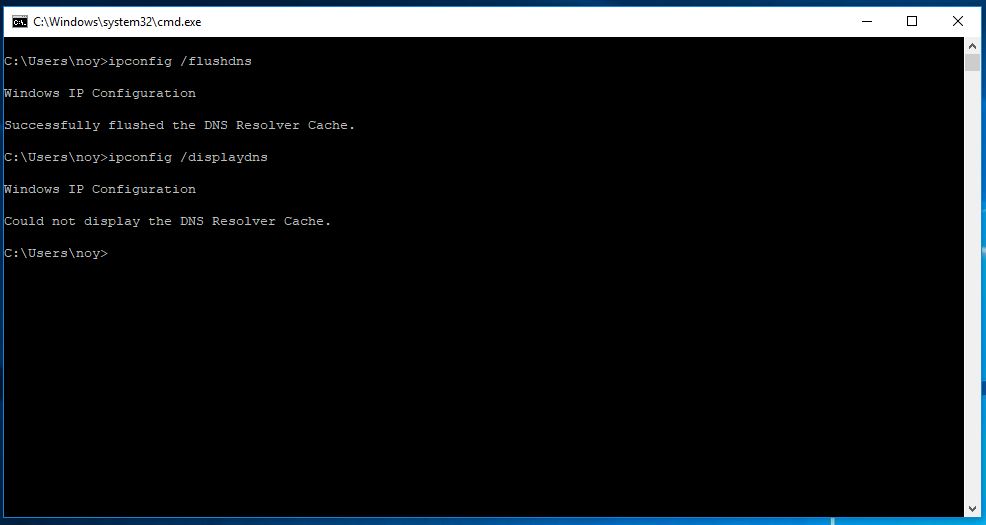

ipconfig /flushdns

במצב זה הCache יתרוקן, ואז המחשב יהיה חייב לתשאל את הDNS בשנית

ניסיון שני של תשאול

Hosts

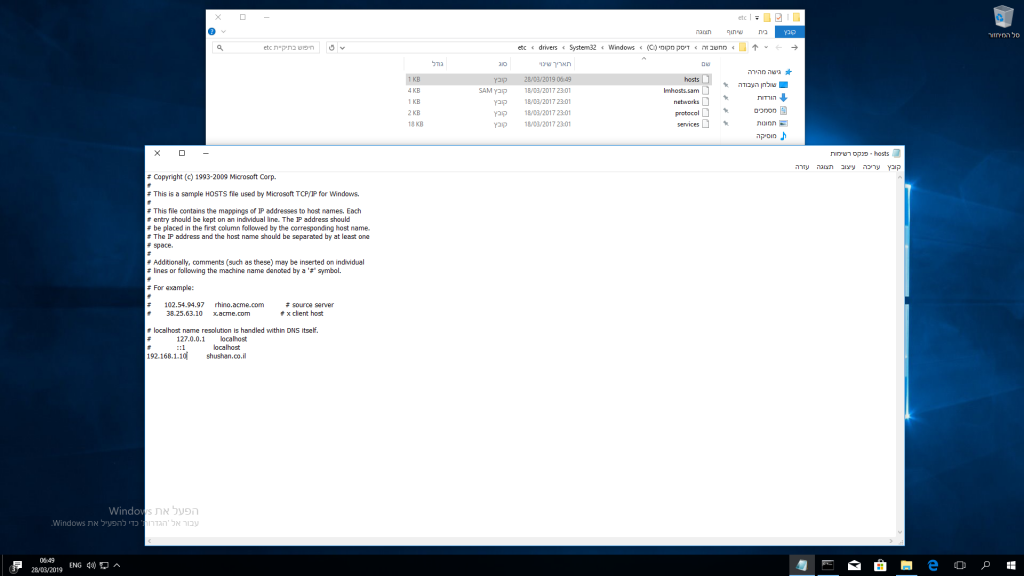

אם המחשב צריך לתשאל מיהו Shushan.co.il (מה הכתובת ה IP שלו) ואין ב Cache, המחשב יפנה לקובץ הHosts הנמצא במחשב בנתיב

c:\Windows\System32\Drivers\etc

אם יהיה רשומה של כתובת IP + הכתובת של הדומיין, המחשב לא יתשאל את שרת ה DNS ויתן משתמש את כתובת ה IP מקובץ ה Hosts.

על מנת להבין את זה יותר טוב, נעשה מעבדה קטנה

נפתח את קובץ ה Hosts עם פנקס רשימות (חובה לפתוח את הפנקס רשימות עם הרשאות מנהל)

נכניס לקובץ את הרשומה כך

192.168.1.10 shushan.co.il

כתובת ה IP שאתם רוצים ואת הכתובת שאתם רוצים שתתורגם לכתובת ה IP הזו

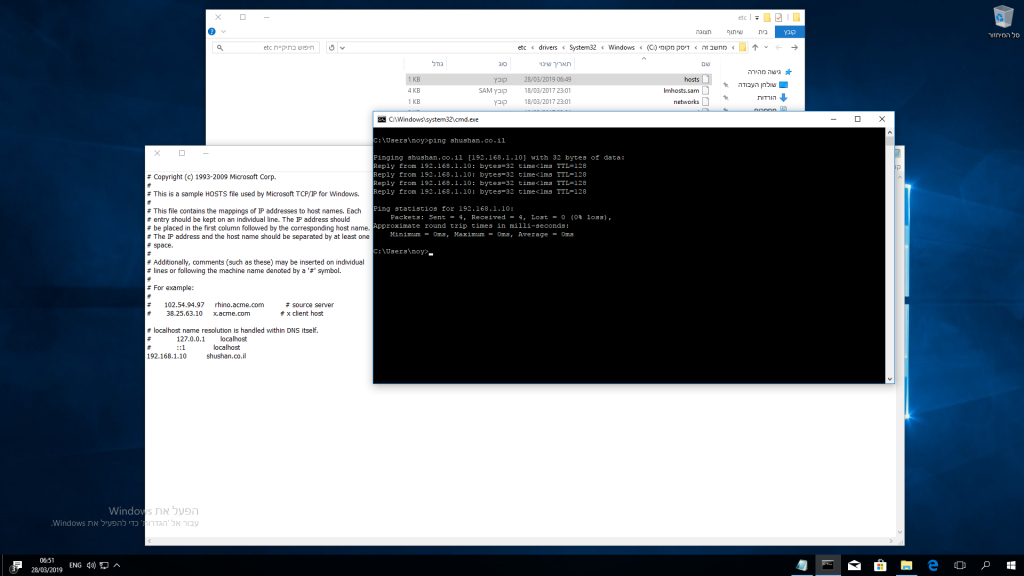

כעת אם נפתח CMD (אחרי שניקנו את ה Cahce, שכן המחשב קודם פונה לCache)

נעשה פינג ל Shushan.co.il

נקבל את הכתובת IP שהגדרנו בתור תשובה (זה הכתובת של השרת DC1)

ניסיון שלישי של תשאול

DNS Server

ברגע שהמחשב עבר לתשאל את ה Cahce ואת קובץ ה Hosts המחשב יפנה לשרת ה DNS הרשום אצלו כDNS ראשי, ואם לא יצליח את הכתובת הראשונה הוא ינסה לפנות לשניה וגם אם שם יכשל לתשאל.

הוא יוותר ויציג לכם שהוא לא הצליח להשיג את כתובת הIP של הכתובת שביקשתם

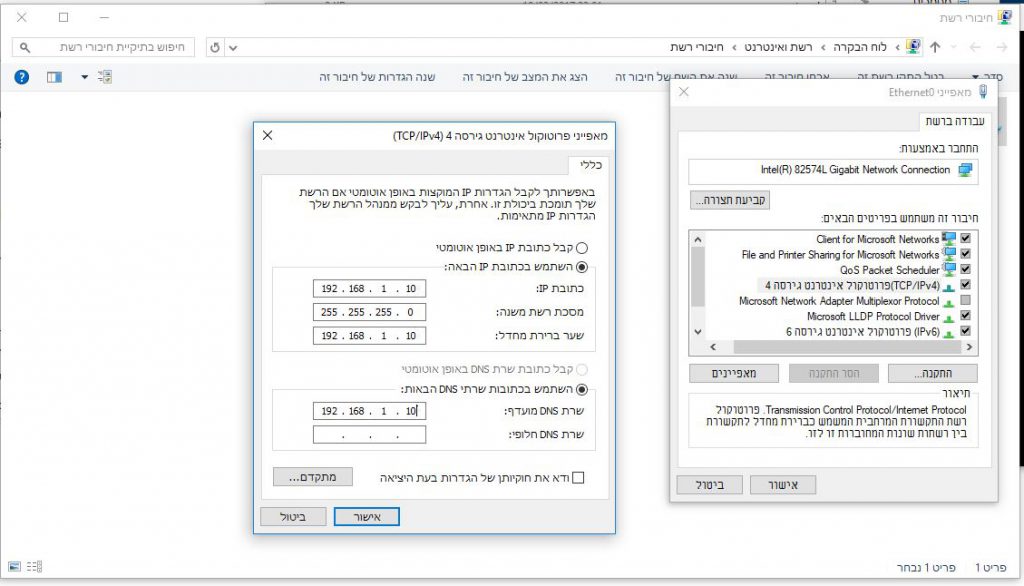

בתמונה ניתן להבחין שיש רק שרת DNS אחד והוא שרת ה DC (שיש בו שירות DNS ועליו נעבור במהלך כל המאמר)

Windows Server DNS

תחילה יש לבצע את המאמרים הבאים:

התקנת Windows Server 2016

הגדרת DC – Domain Controller ב Windows Server 2016

מאמר זה יתן לכם לבצע עם מחשב שהDNS שלו פונה לDC1 ויש לו גם רשת, תוכלו להגדיר גם מחשב PC1 שמחובר לרשת ו הDNS שלו הוא השרת DC1

נתחיל

כמו שהסברתי במאמר "הגדרת DC – Domain Controller ב Windows Server 2016" במהלך התקנת ה Domain Controller, יותקן הDNS (לא ניתן להסיר את הDNS בזמן הגדרת DC)

כעת נתחיל בכניסה למערכת הניהול של DNS ולאחר מכן נעבור על כל המינוחים הקיימים בו לפי סדר המדריך, לכן חשוב לעבור על כל המדריך, נעבור על כל המינוחים הבאים:

- DNS | Zone Types

- A and AAAA Record | Host

- Start Of Authority | SOA Recrod

- DNS | CNAME Or Alias Record

- Zone Transfers Tab | DNS

- Recursive and Iterative | DNS

- Root Hints | DNS

- Name Server Tab | DNS

- SRV (Service) Records

- Dynamic Updates

- Global Names | DNS

- Pointer Record | PTR | DNS

- Mail Exchange MX Record | DNS

- NetBIOS , Wins , DNS Suffix | DNS

- כיצד לבדוק איזה SRV Records קיימים על אותו DC

- DNS | Aging And Scavenging

- Round-robin | DNS

- DNS | Forwarding | Forwarders and Conditional Forwarding

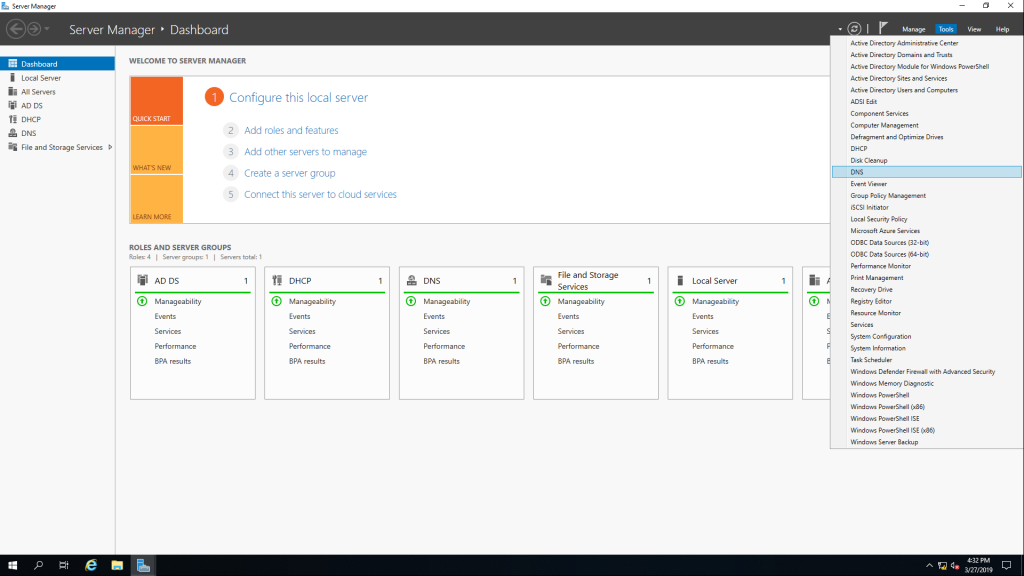

נכנס בשרת לDNS

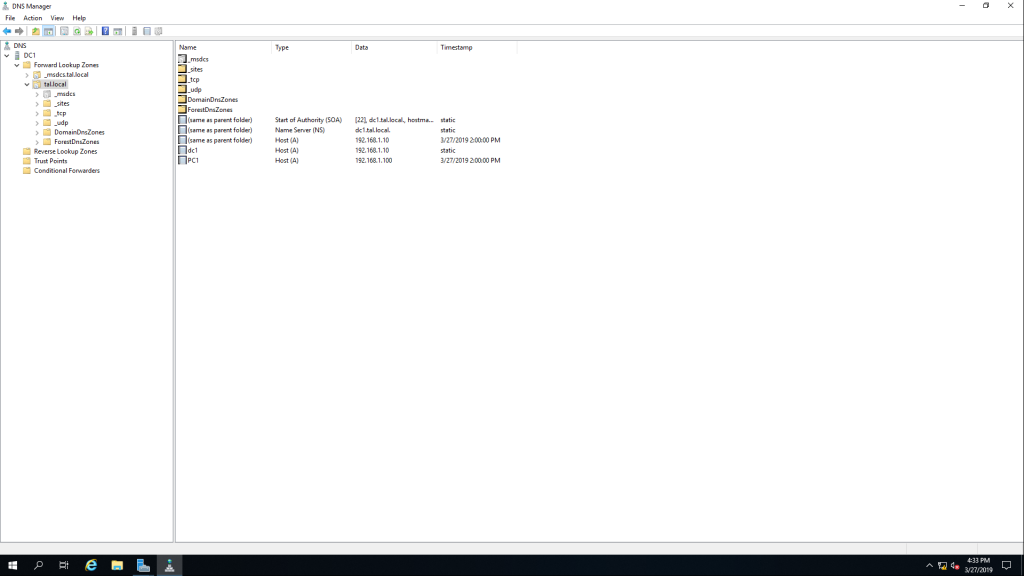

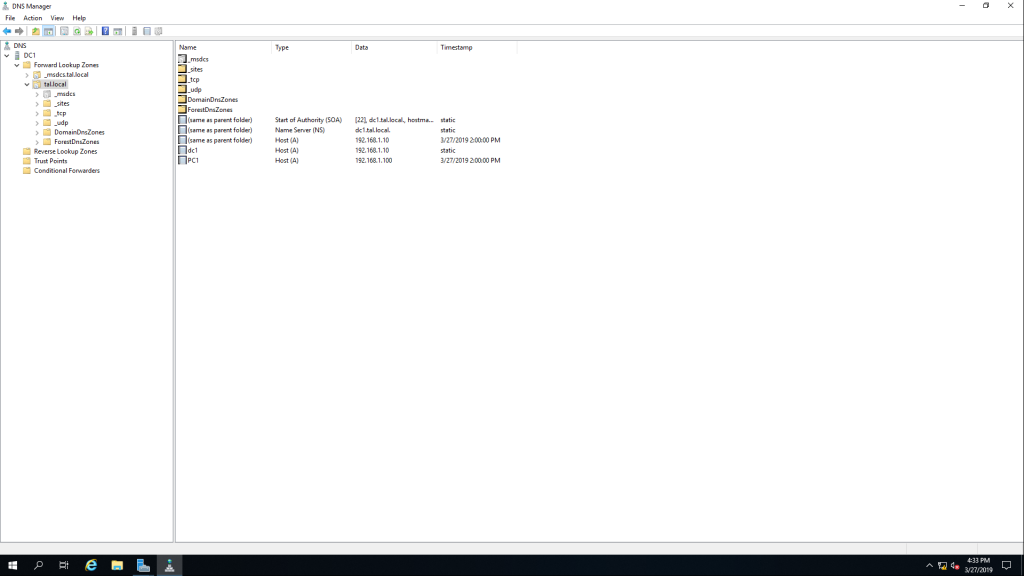

נעבור כעת כל התיקיות שבDNS

Forward Lookup Zone

מכילה את ה Zone's , למשל tal.local, כל תחנה או שרת בתוך Zone הFQDN שלהם יהיה dc1.tal.local לכן כאשר אני אתקין מחשב חדש בשם pc2, הוא אוטומטית יכנס ל Zone הזה.

בתוך Forward Lookup Zone או כל Zone אחר ניתן ליצור Records שהם רשומות, נאמר והייתי רוצה ליצור את הכתובת הבאה TalPC1.tal.local שהכתובת IP שלו זה 192.168.1.200? אז הייתי יוצר רשומת A Record, כעת נעבור כל כל הרשומות

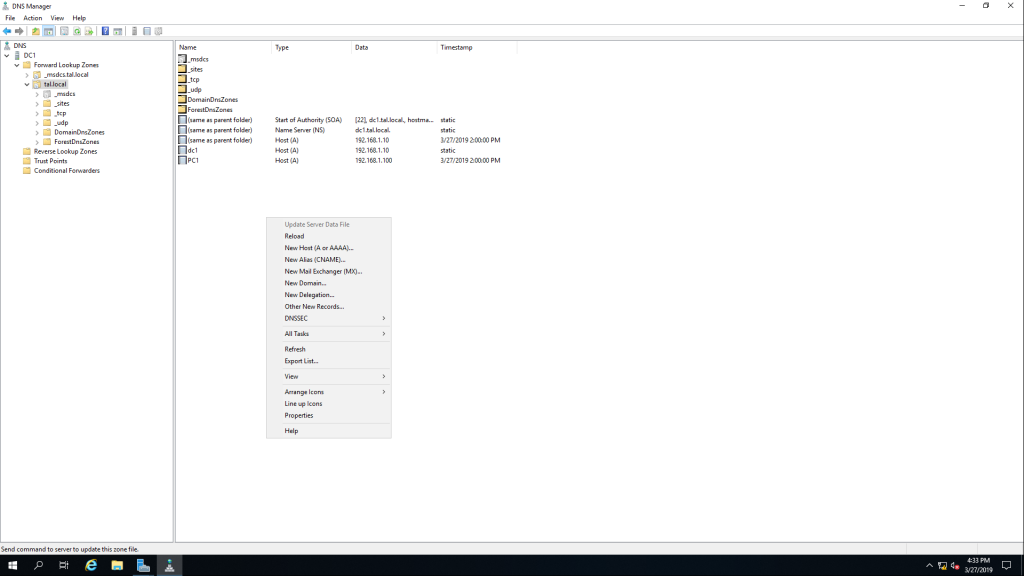

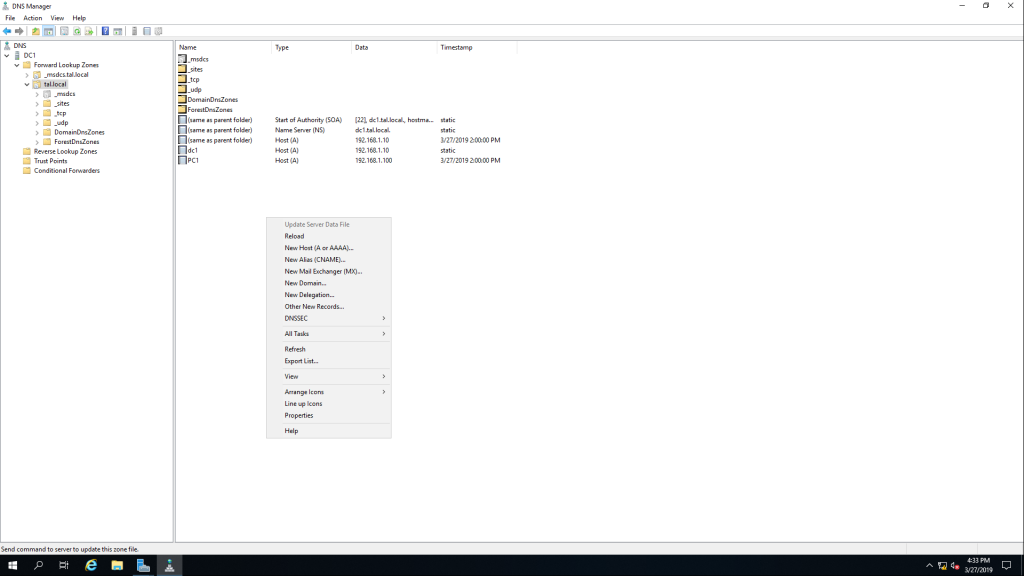

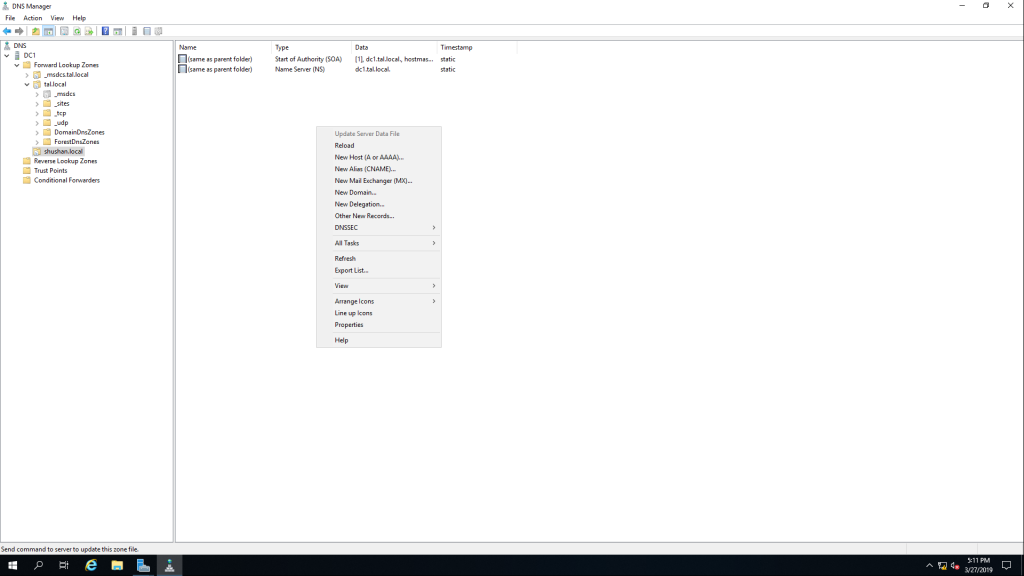

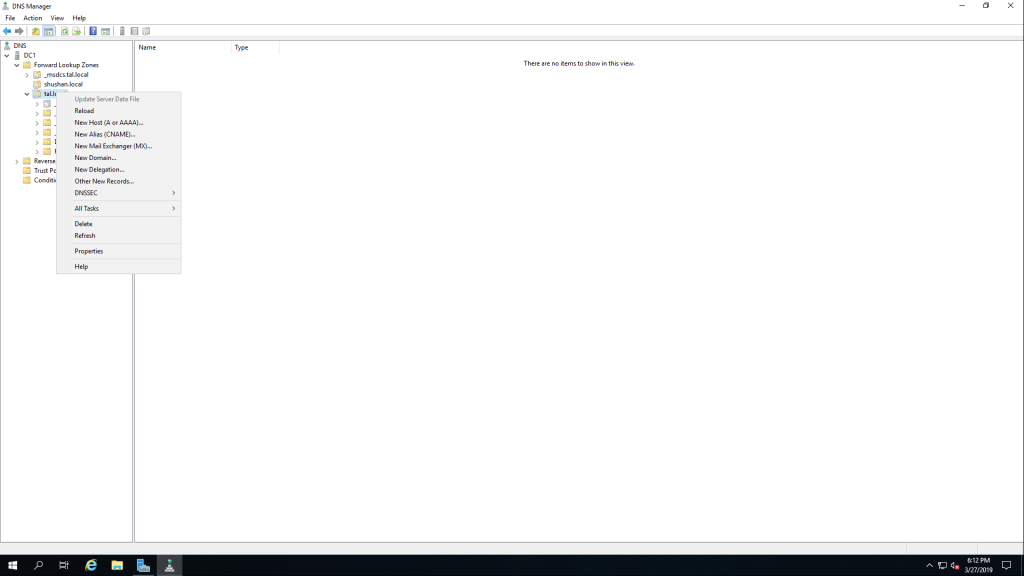

קליק ימני על ה Zone שלנו יציג את כל הרשומות אותן ניתן ליצור

רשומות

A Record & AAAA Record

רשומה מסוג A

היא רשומה מסוג IPv4 והיא מכילה את כתובת הIP לכתובת מסוימת כל מחשב ברשת יחזיק ברשומה אחת לפחות בDNS

לדוגמה – אם מחשב א’ מבקש משרת ה DNS “מה הכתובת של PC-1545 ? שרת הDNS יבדוק ברשומות ה A Record וישלח לו תשובה , ה IP של PC-1545 הוא 192.168.3.142

רשומה מסוג AAAA

זו אותה רשומה כמו A רק לכתובות IPv6

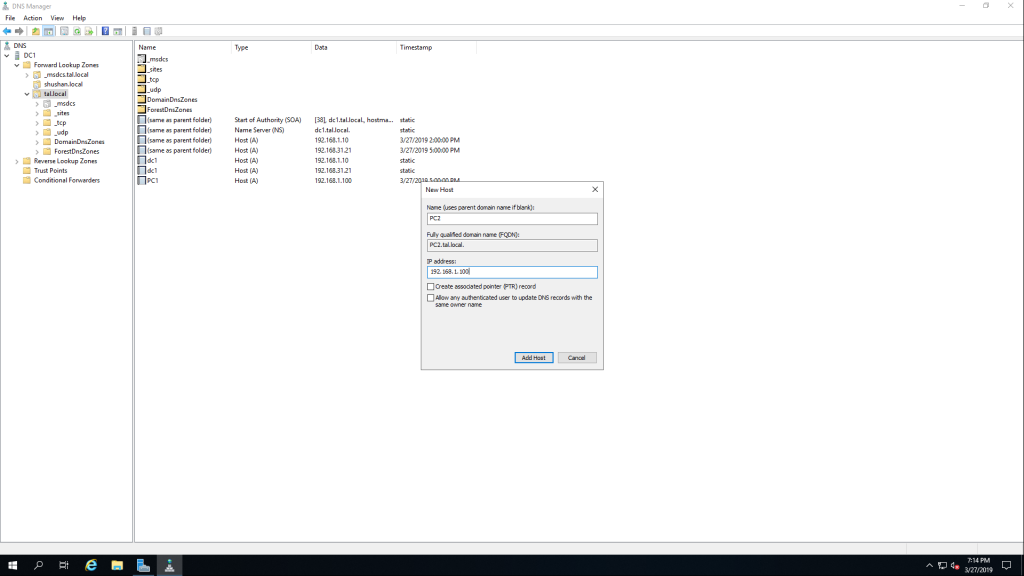

אז כיצד מוסיפים A Record? נלחץ על New Host בסוגריים A or AAAA

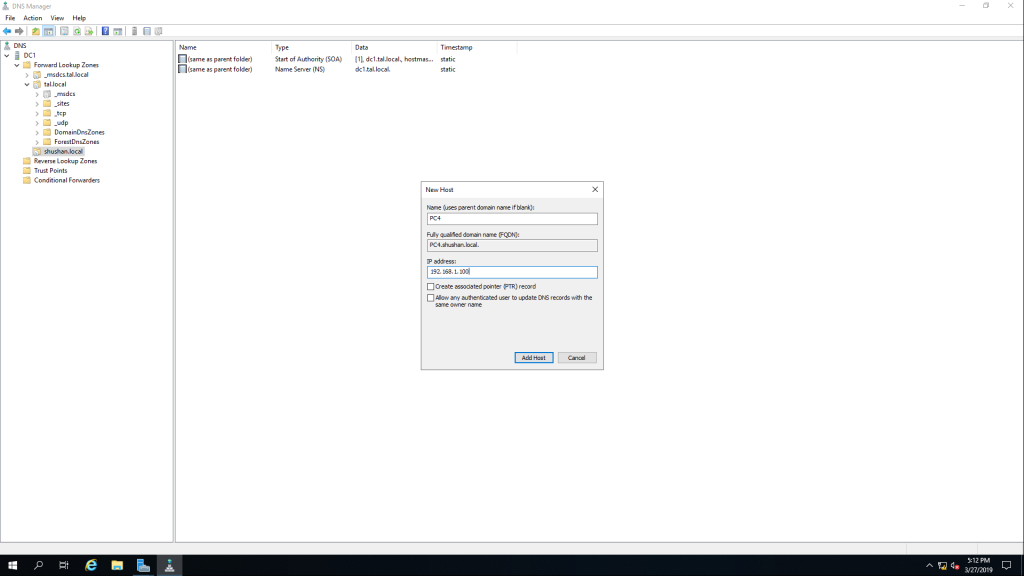

כעת ניתן להגדיר שם של רשת \ מחשב, דוגמה מחשב בשם PC2, ניתן להבחין שהזנתי רק PC2 ולמטה כבר השלים ל PC2.tal.local וזאת בגלל שהZone הוא tal.local

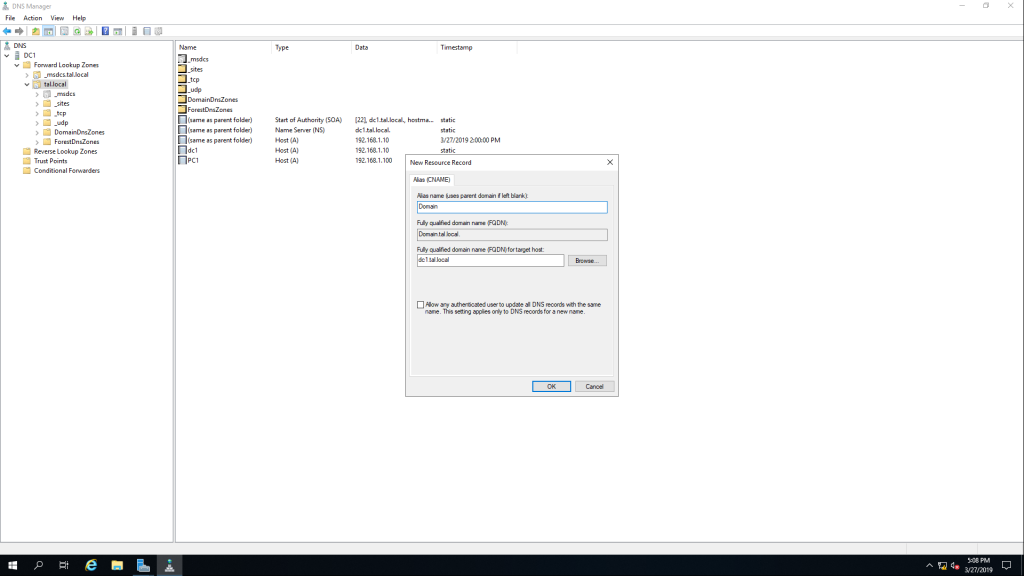

Alias

הוא רשומה מסוג כינוי, נניח שאני רוצה להגדיר לDC1 עוד שם, נגיד Domain, זאת אומרת שבכל פעם שמשתמש יפנה ל Domain.tal.local הוא יגיע לכתובת IP שרשומה בתוך הרשומה DC1.tal.local

אז למה להגדיר כינוי ולא A Record? תארו לכם שהכתובת של השרת DC1 משתנה כל כמה חודשים? אז ברגע שנגדיר כתובת IP חדשה לשרת DC1, אז DC1 יעדכן את הרשומה שלו בDNS לכתובת אחרת וDomain יפנה תמיד לכתובת המעודכנת כיוון שהוא פונה לרשומה ולא לכתובת IP

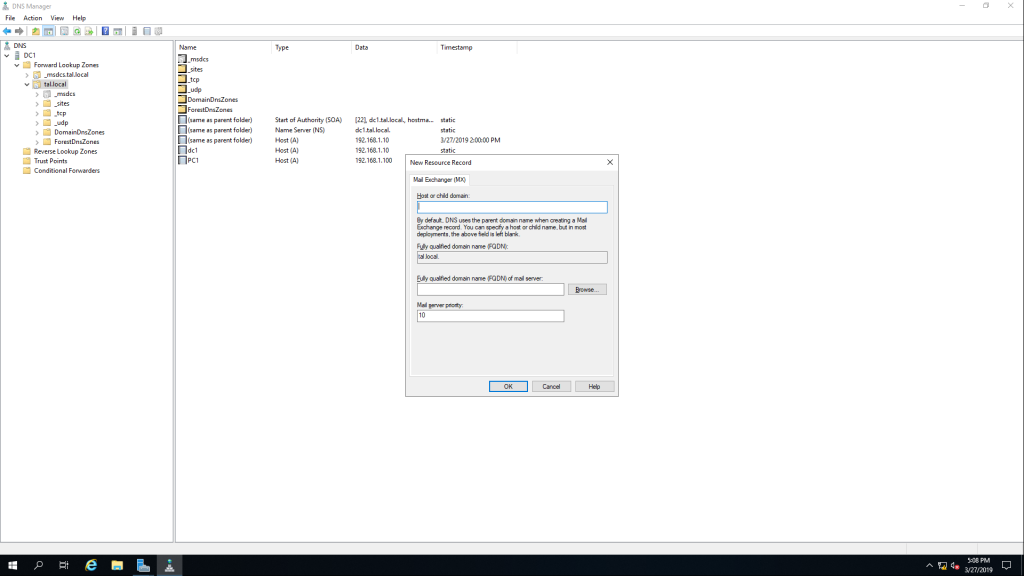

Mail Exchanger – MX Record

היא רשומה מסוג שרת דוא"ל, אם יש בארגון שלכם שרת דואר, חובה להגדיר כאן את הכתובת IP והשם של שרת הדואר שלכם, מדוע חייב להגדיר זאת?

כאשר תפתחו את ה CMD ותקישו

הכלי nslookup כשמו, הוא כלי לבדיקה של תשאול DNS, כאשר שרת דואר אחר רוצה לשלוח לשרת שלי דואר נאמר לכתובת admin@shushan.co.il, אז השרת דואר פונה לשרת shushan.co.il ומתשאל אותו מה רשומת ה MX שלך, שרת הDNS שלי יגיב לו שזה mail.shushan.co.il זאת הרשומה בשרת שלי מוגדרת כרשומת MX ושרת הדואר שלי הכתובת שלו היא mail.shushan.co.il (שרת בשם mail)

אז בוחרים את הרשומה A של השרת דואר ב Browse וזהו.

לגבי Mail Server Priority, זה מוגדר כאשר יש כמה שרתי דואר ורוצים להגדיר שכאשר הDNS נשאל על שרת דואר הוא יתן את זה בעדיפות הגבוהה ביותר, ואם השרת דואר הזה לא מגיב אז השרת הבא ברשימה וכן הלאה

SRV Records

מזהה את השרת אשר נותן שירותים ספציפיים, לדוגמה Global Catalog, ldap , kerberos, voip , im programs וכו’ ולרוב רשומה זו נוצרת אוטומטית על ידי אותו השירות

מאמר נרחב יותר ניתן לקרוא כאן

NetBIOS , Wins , DNS Suffix

ניתן לקרוא כאן בהרחבה על שירותים אלו

DNSSEC

הוא אינה רשומה, הוא פיצ'ר אבטחה, ומוסבר במאמר הבא

עד כאן הסברתי על רשומות, כעת נעבור ל Zone's

Zone

Zone מכיל רשימה של הרשומות עצמן של אותו ה Zone למשל אצלי tal.local הוא Zone וכל רשומה בו היא חלק מהZone, ממש כמו בתמונה, tal.local הוא "אזור" המכיל את כל הרשומות, נאמר DC1 הוא למעשה DC1.tal.local

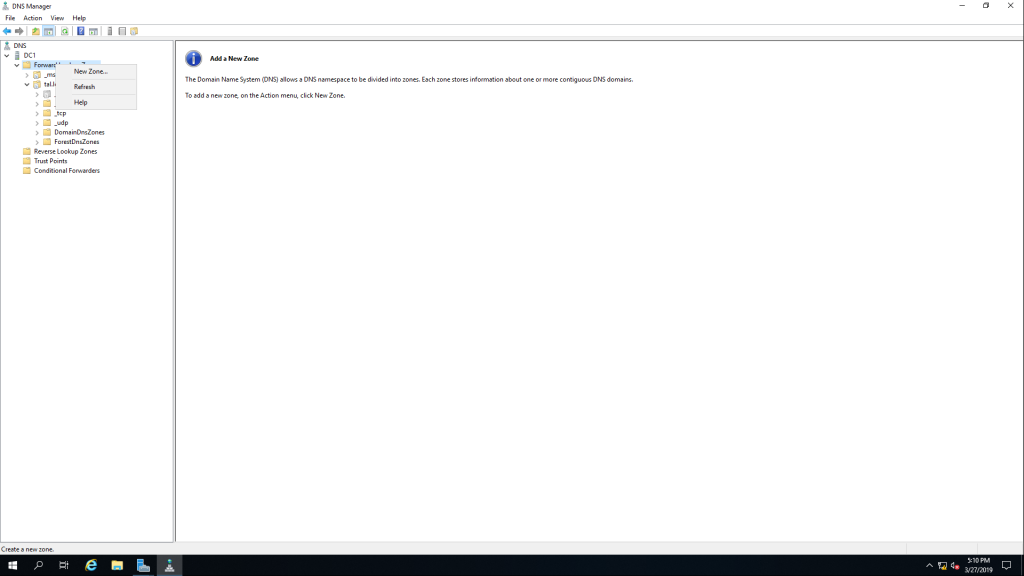

יצירת Zone חדש

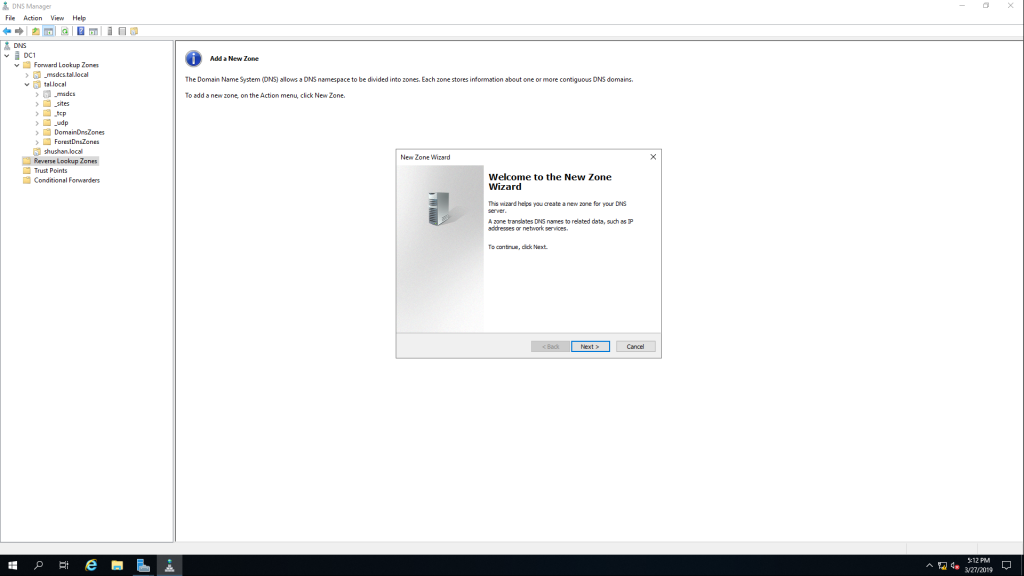

כעת ניצור Zone חדש ונעבור על ההגדרות, קליק ימני על ה Forward Lookup Zone (אשר מכיל את כל ה Zone's) ואז New Zone

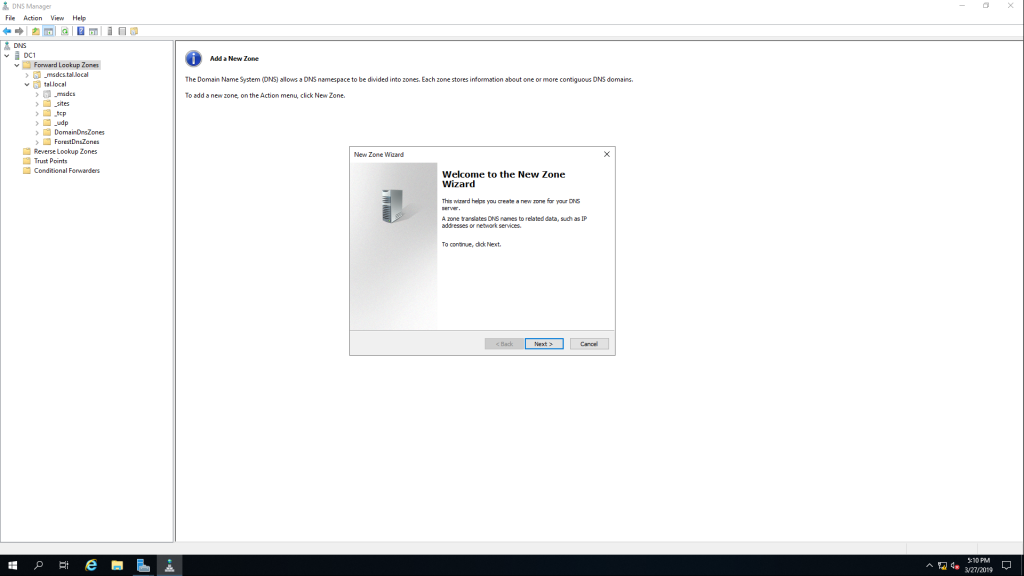

כעת לחצו על הבא

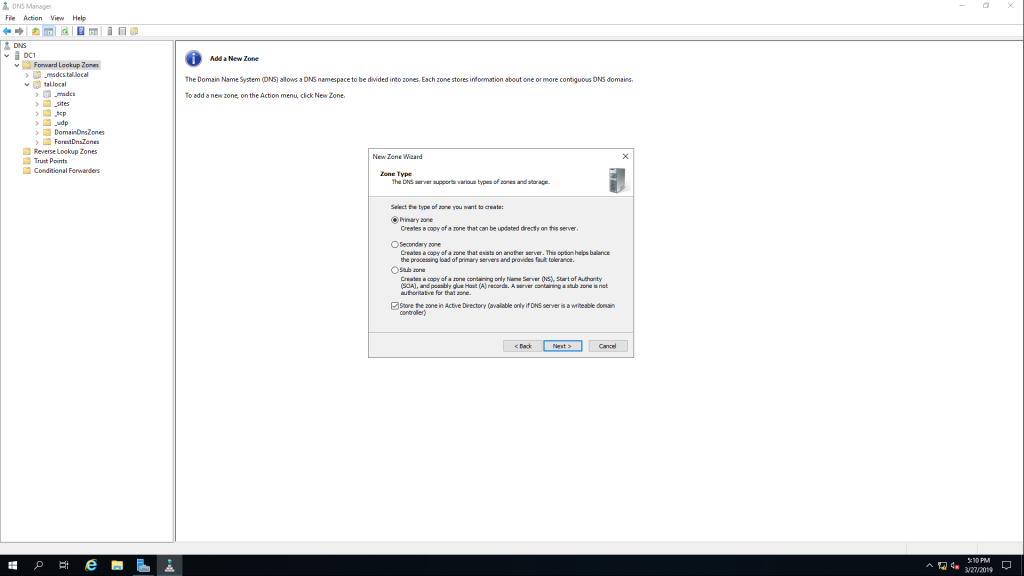

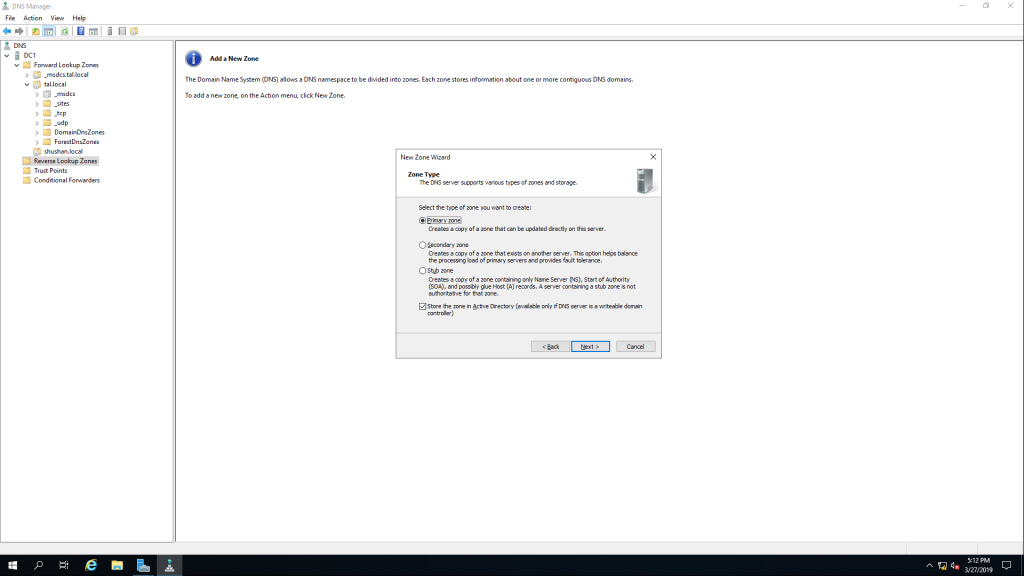

כאן נגדיר Primary Zone או Secondary Zone או Stub Zone ונגדיר אם זה יהיה Active Directory Integrated Zone תחילה נבין מהו Primary Zone

Primary Zone

הוא "אזור" ראשי של הDomain שאנו מגדירים, הוא במצב של Read\Write זאת אומרת שניתן לקרוא ולכתוב אל ה Zone, זה בדיוק אותו ה Zone כמו של tal.local

Secondary Zone

הוא Zone מסוג Read Only, זאת אומרת שהוא שואב Zone משרת DNS אחר וניתן רק לקרוא ממנו ולא לכתוב אליו, מדוע נצטרך שרת מסוג זה? תארו לכם שרת DNS איטי שיש לנו והוא נמצא במיקום מרוחק, נוכל להעתיק את ה Zone על ידי Secondary Zone ובכך משתמשים שפתאום ירצו לגשת לכתובת נניח noy.com יפנו לשרת ה DNS שלנו ומה Zone של noy.com (שהוא Secondary Zone) יקראו את הכתובות משם.

חשוב לזכור שהשרת DNS של noy.com חייב לתת לכם אפשרות של "שכפול" ה Zone שלו (נראה בהמשך כיצד מגדירים לשרת DNS שלכם לתת אפשרות לשרת DNS אחר להעתיק Zone ממנו)

Stub Zone

הוא Zone המכיל את כל שרתי ה DNS אשר הגדרנו כמאושרים על ידנו, נניח ולאתר noy.com יש 5 שרתי DNS ואני רוצה שכל פעם משתמש בארגון שלי יפנה לnoy.com נאמר למחשב PC1.noy.com הוא יפנה לאחד מחמשת שרתי הDNS של noy.com? אז אצור Stub Zone ואכניס אליו את שרתי ה DNS של noy.com.

Primary Zone In Bind File VS Active Directory Integrated Zone

Active Directory Integrated Zone

בתמונה למעלה, יש V קטן שרשום בו Store the zon in Active Directory, אופציה זו אומרת שרשומות ה DNS ישמרו בקובץ ה NTDS.dit (ה Database של Active Directory), זאת אומרת שכל שרת DNS שנגדיר בDomain שלנו יקבל את הרשומות הקיימות ב AD ובנוסף ברגע שמגבים את AD גם כל הZone והרשומות בתוכם ישמרו.

מה יקרה אם תסירו את ה V?

Primary Zone In Bind File

אם תסירו את הV הDNS בעצם ירשום את כל ה Zone לקובץ בנתיב הבא C:\System32\Dns , במצב כזה שרת DC חדש עם שירות DNS לא יקלוט את הZone שיצרתם ובנוסף אם שרת הDC הזה ייהרס או ימחק, אז ה Zone הזה ימחק איתו

* ידוע כי ברוב הארגונים קיימים כמה שרתי DC ולכן Active Directory "מגובה" בכל אחד גם אם יהרסו כל השרתים וישאר אחד, כל רשומות ה DNS ישמרו אם נשאיר את הV בתצורת Active Directory Integrated Zone

בתמונה למעלה, יש V קטן שרשום בו Store the zon in Active Directory, אופציה זו אומרת שרשומות ה DNS ישמרו בקובץ ה NTDS.dit (ה Database של Active Directory), זאת אומרת שכל שרת DNS שנגדיר בDomain שלנו יקבל את הרשומות הקיימות ב AD ובנוסף

נמשיך כעת לחלון הבא

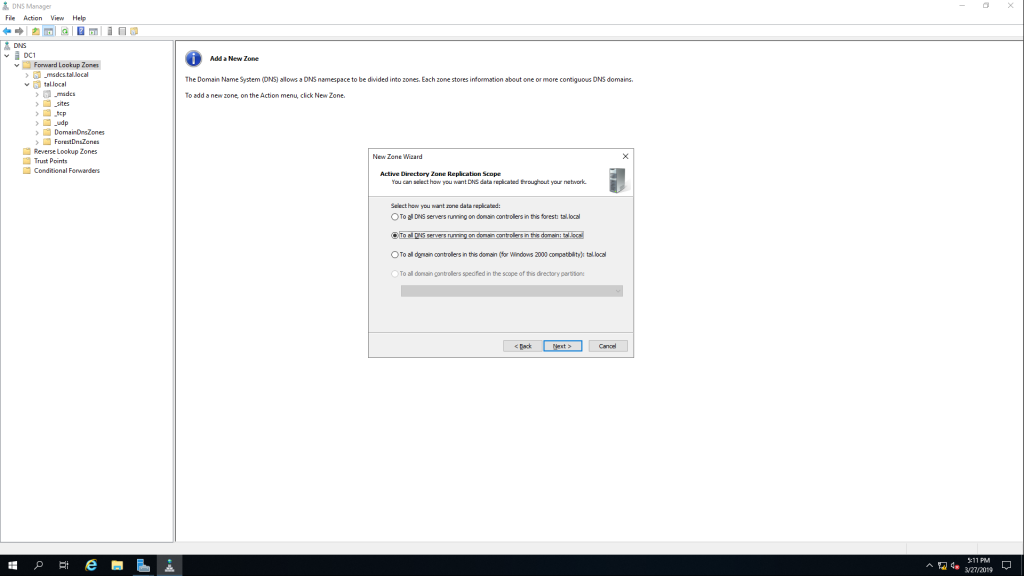

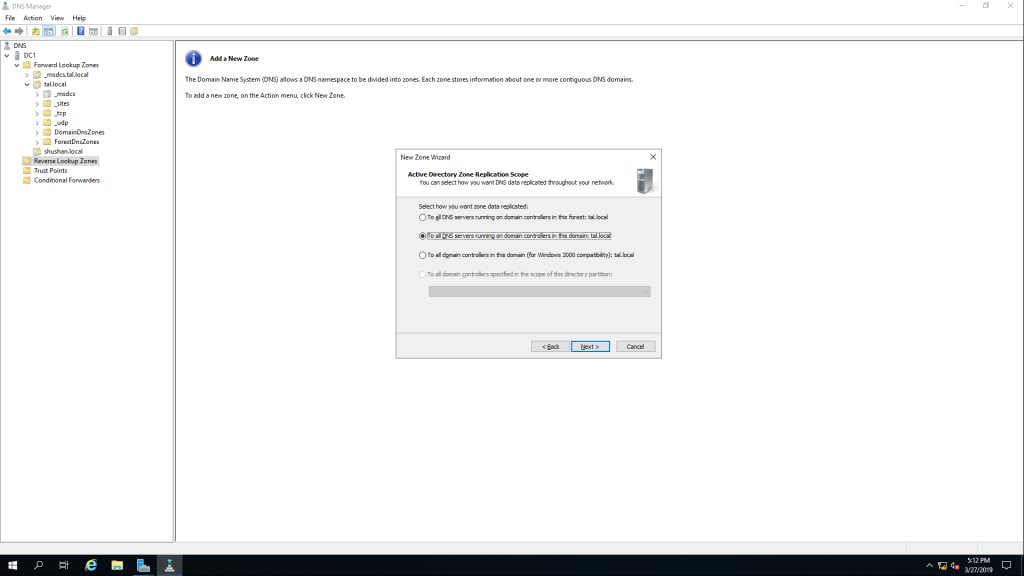

בחלון הבא הוא שואל אותנו האם לבצע רפליקציה של ה Zone (העתקה בזמן אמת) לכל שרתי הDC או רק לחלק מהם? לרוב משאירים את זה בברירת מחדל שזה לכל ה DC's

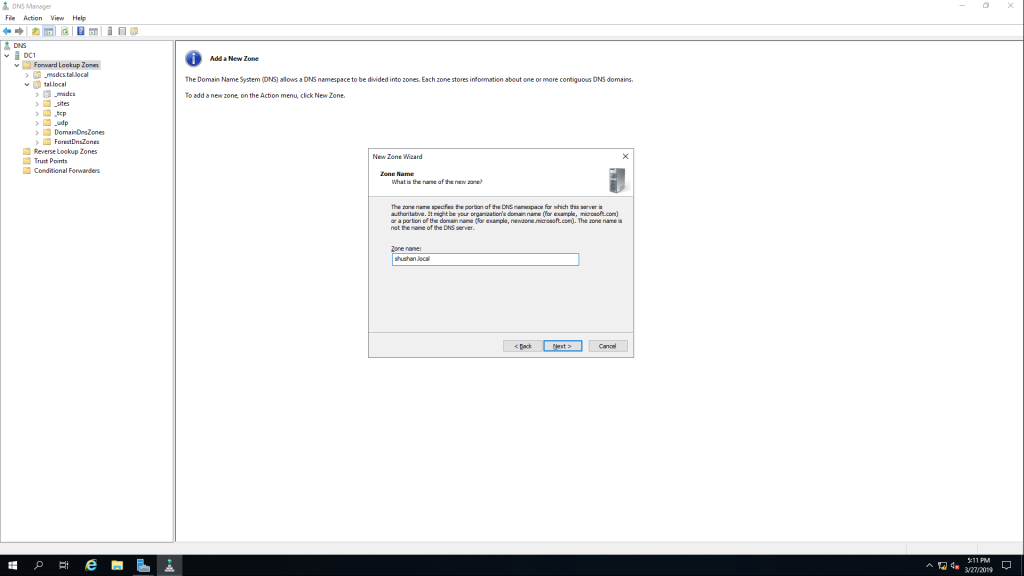

כעת נגדיר את שם ה Zone עם הסיומת שלו

3 אפשרויות קיימות כאן:

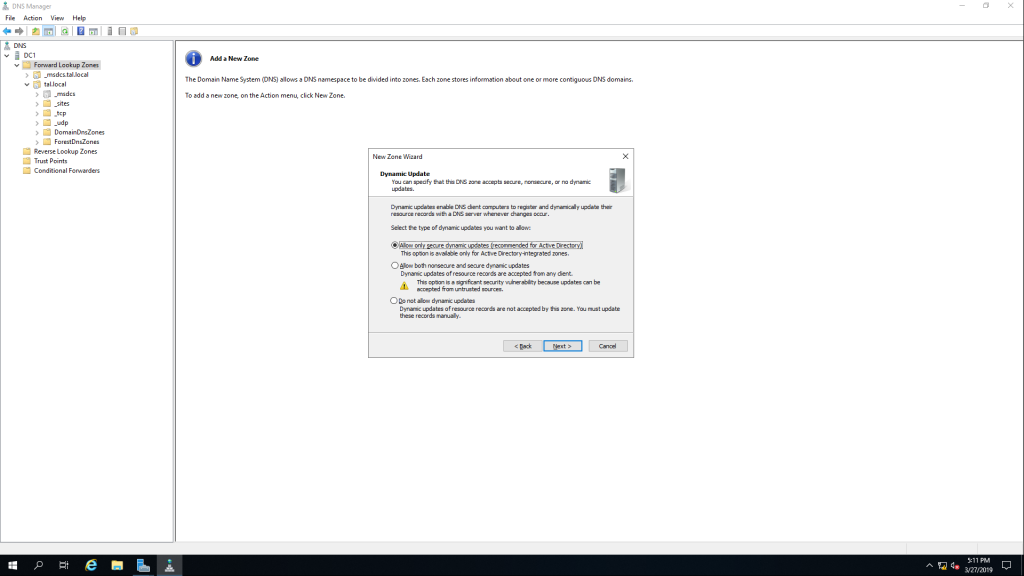

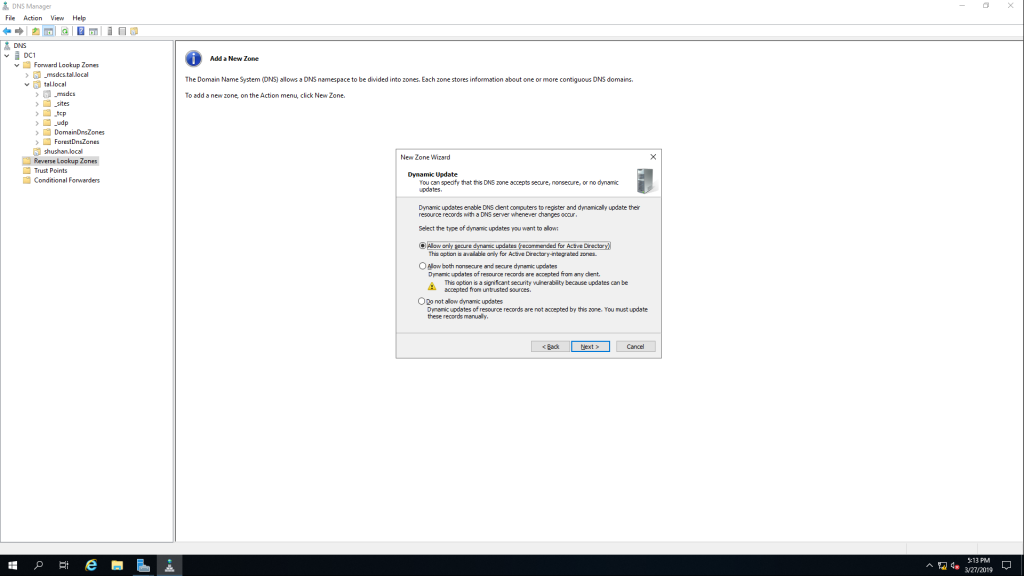

Dynamic Updates

כאשר מחשב מצטרף לארגון (חייב להיות מצורף),אז הוא יכול להתווסף לZone של הארגון בDNS (שבמקרה שלנו זה tal.local) באופן אוטומטי, אפשרות זו אומרת שכל מחשב (המצורף לארגון בלבד) יוכל לעדכן בעצמו את הרשומה זאת אומרת אם מחשב החליף IP (בגלל DHCP או ביצע שינוי לשם המחשב וכו’) הוא יוכל לשלוח עדכון לשינוי הפרטים בDNS ובכך מפחית את הניהול ה”ידני” של מנהל הרשת.

ה FL חייב להיות Windows 2003 לפחות.

Allow both Nonsecure and secure dynamic updates

אפשרות זו אומרת שכל מחשב ברשת יוכל להכניס רשומות לZone הזה בDNS, מצב זה מסוכן שכן מחשב שאני אקים יוכל להתחזות לשרת DC ובכך ליצור בעיה, או להקים שרת IIS (אתר) שדומה לשם אתר ארגוני אחר ובכך להתחזות אליו, לכן אפשרות זו לא כדאית

Do not allow dynamic updates

אפשרות זו לא מומלצת כיוון שבמצב זה אתם תאלצו לעדכן את הרשומות ידנית בעצמכם כל הזמן, רק אם ה Zone הזה ייחודי ואינכם רוצים ששום מחשב או שרת בארגון יעדכנו אותו, הגדירו אותו במצב זה

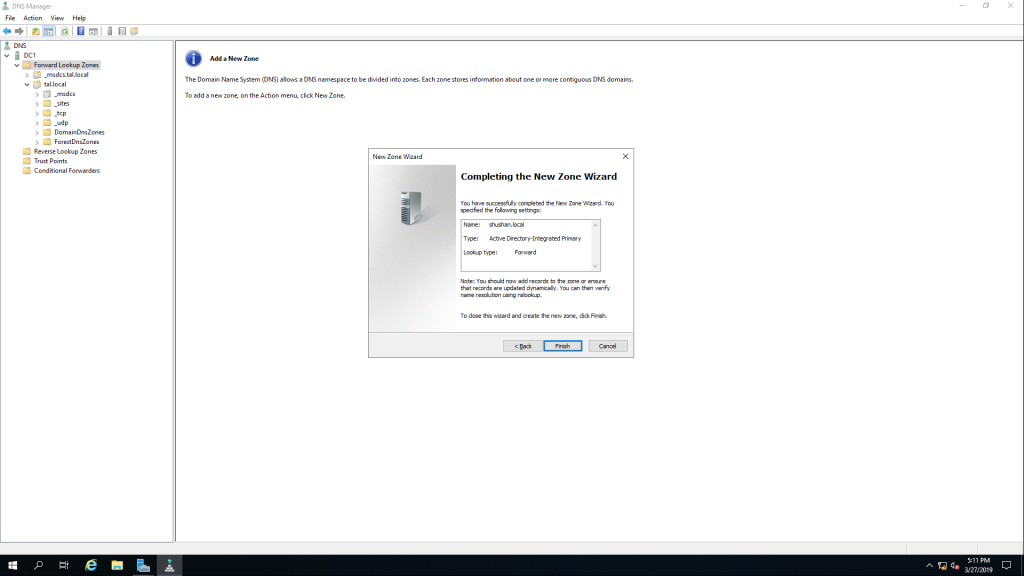

לסיום לחצו על Finish

כעת על מנת לבדוק שאכן ה Zone עובד, נכנס אליו וניצור רשומה מסוג A Record

לחצו על New Host A record

כעת נגדיר נאמר מחשב בשם PC4 ואת הכתובת של ה Windows 10 שלנו

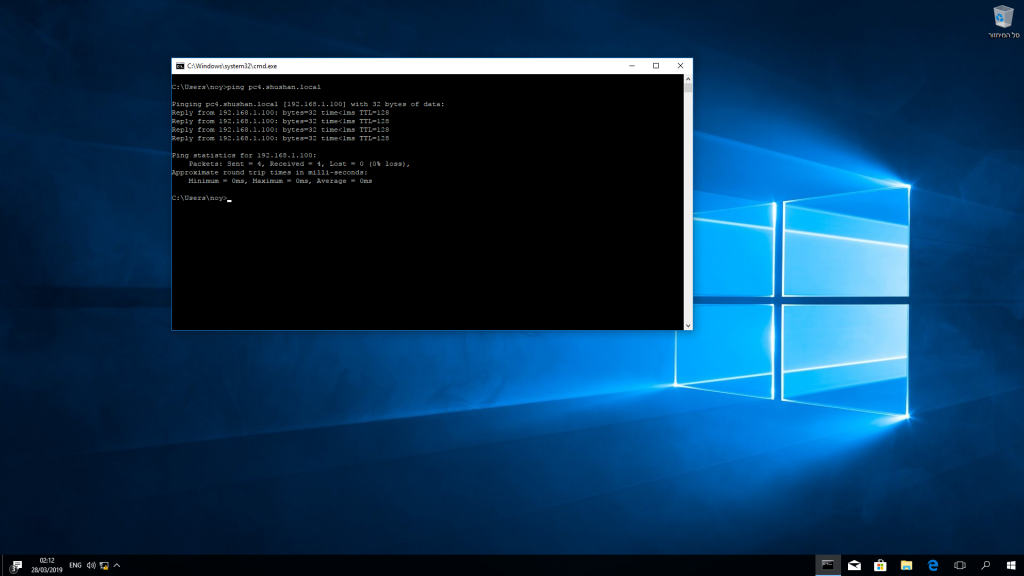

נעבור ל Windows 10 שלנו ושם נבצע פינג ל PC4.shushan.local

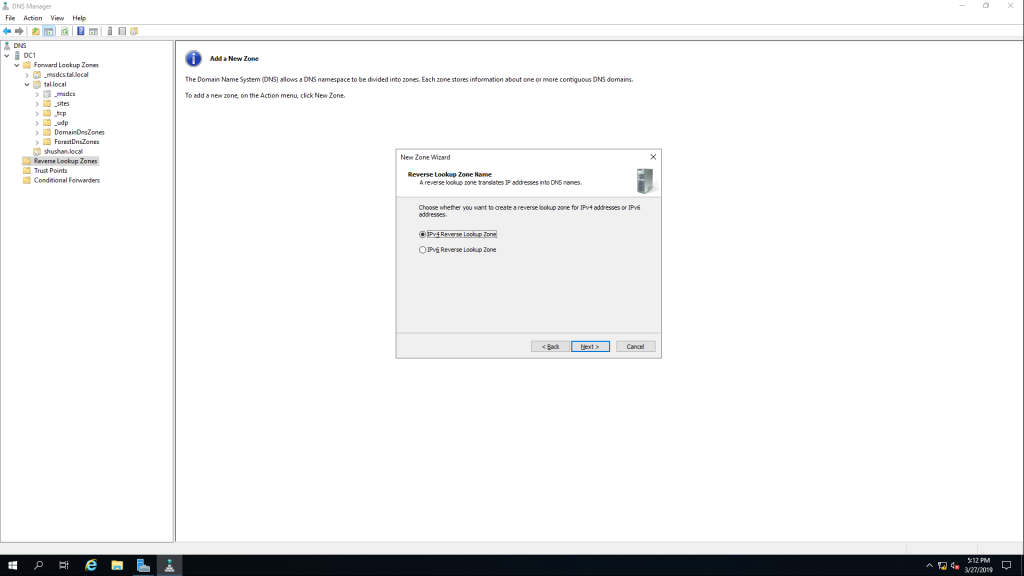

Reverse Lookup Zone

מבצע המרה הפוכה, זאת אומרת כתובת IP לכתובת שם, אם נפתח CMD ורשום ping -a 192.168.1.100 נקבל בסוגריים את שם התחנה, זה מבוצע על ידי ה Reverse Lookup Zone

רשומה בתוך Zone זה נקראת PTR Record

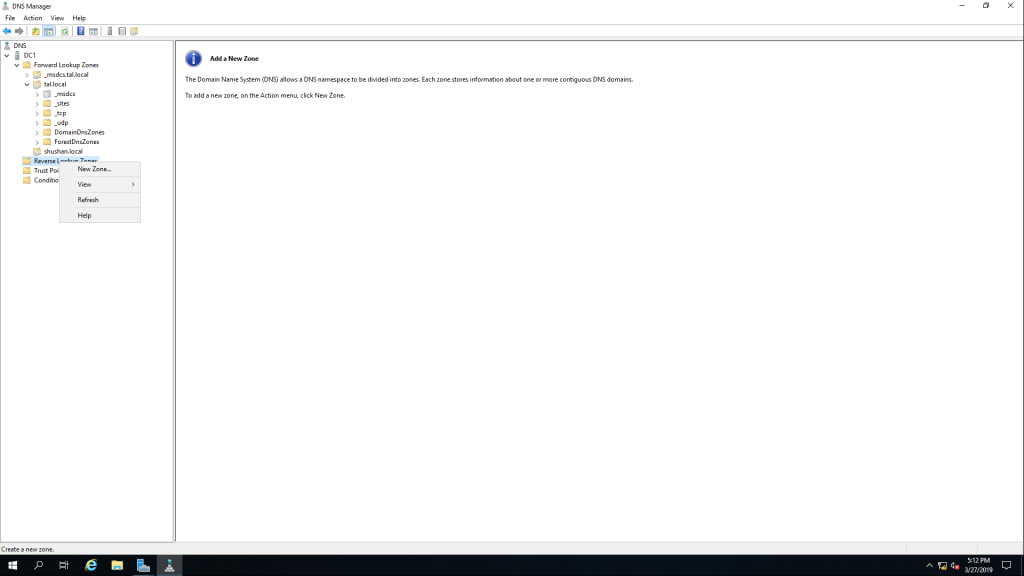

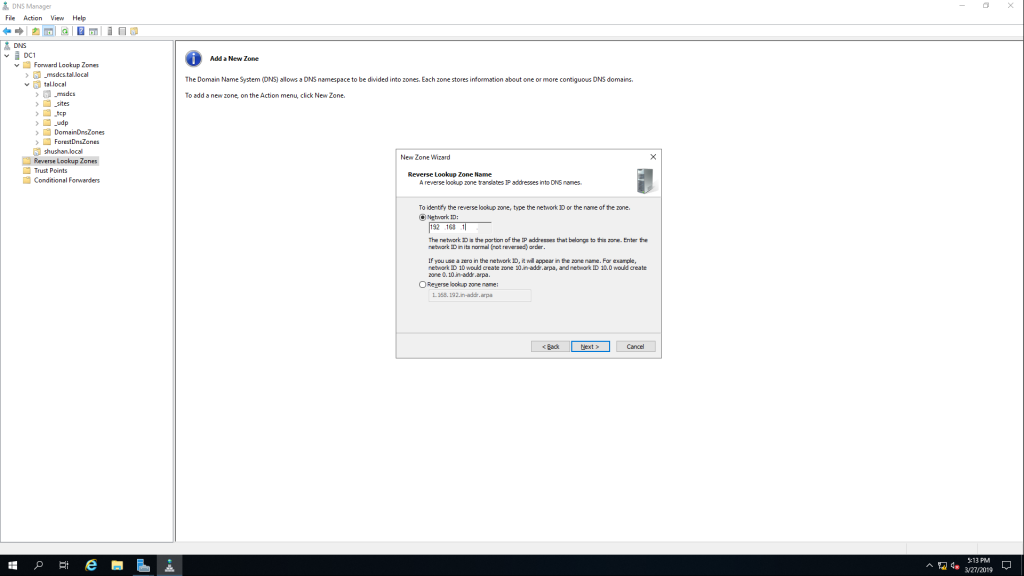

על מנת ליצור Reverse Lookup Zone נלחץ קליק ימני ואז New Zone כמו בתמונה

הבא

גם כאן אפשר להגדיר האם זה Primary או Secondary, אנחנו נגדיר Primary (כפי שהוסבר למעלה)

גם כאן הבא

כאן נגדיר האם זה IPv4 או IPv6 מסוג Reverse Lookup Zone אנחנו משתמשים ב IPv4 ולכן נלחץ הבא

כעת נגדיר את הרשת שאנחנו רוצים שתוגדר כ Reverse Lookup Zone

גם כאן, האם לתת למחשבים בארגון לעדכן רשומות או לא לחצו על הבא

לחצו על הבא וסיום, זהו הגדרתם Reverse Lookup Zone!

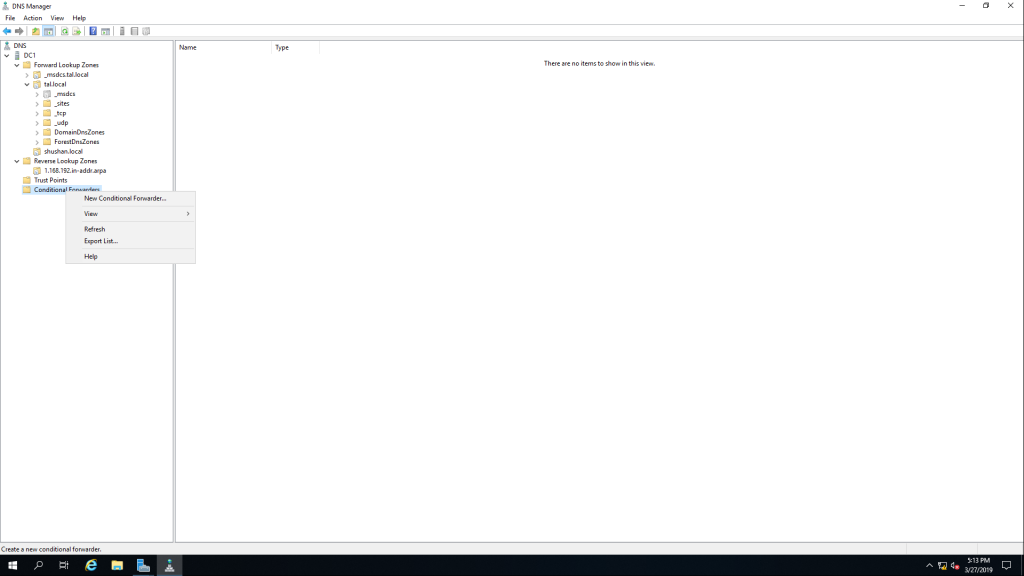

Conditional Forwarders

הוא למעשה "מעביר בקשת DNS בתנאי ש" זאת אומרת שאם מחשב בארגון רוצה להגיע ל example.com ואני רוצה שהוא ישתמש בשרת DNS הבא 1.1.1.1 (שרת DNS של חברת Cloudflare) על מנת "לשאול" מה הכתובת IP של Example.com

על מנת לבדוק אם זה אפשרי, נוכל לבדוק זה על ידי יצירת Conditional Forwarders נבדוק מצב בו מחשב PC1 רוצה לגשת לאתר shushan.co.il ובכל פעם שיתשאל את הDNS שלנו, "מה הכתובת IP של Shushan.co.il" השרת DNS שלנו יפנה ל1.1.1.1 ולא ל8.8.8.8 (שרת הDNS של גוגל שמוגדר בשרת כברירת מחדל)

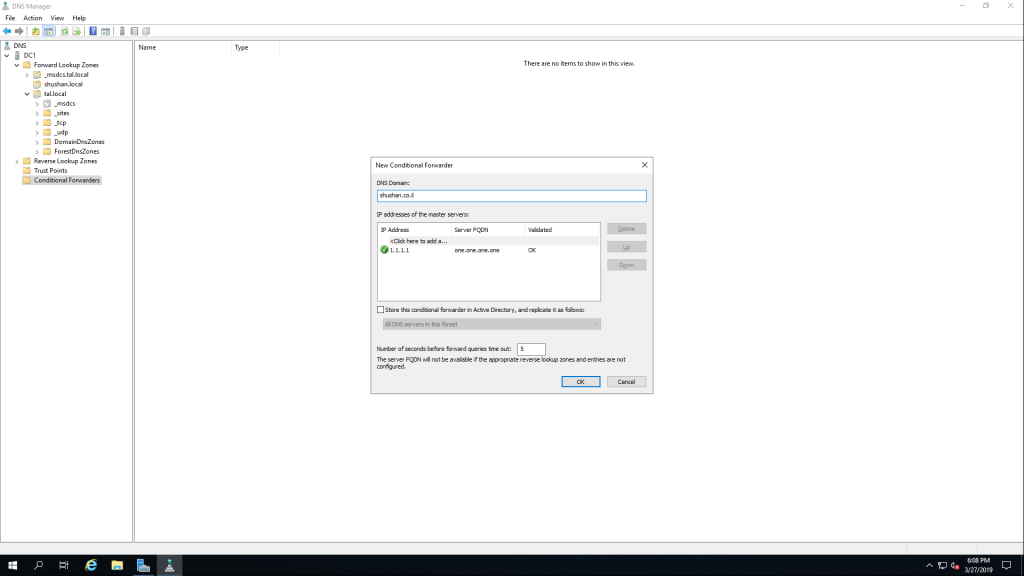

לחצו קליק ימני ואז New Conditional Forwarders

כעת בDNS Domain נזין את האתר, Shushan.co.il

בכתובת IP בחלון למטה, נזין את שרת ה DNS שהוא 1.1.1.1 ואז OK

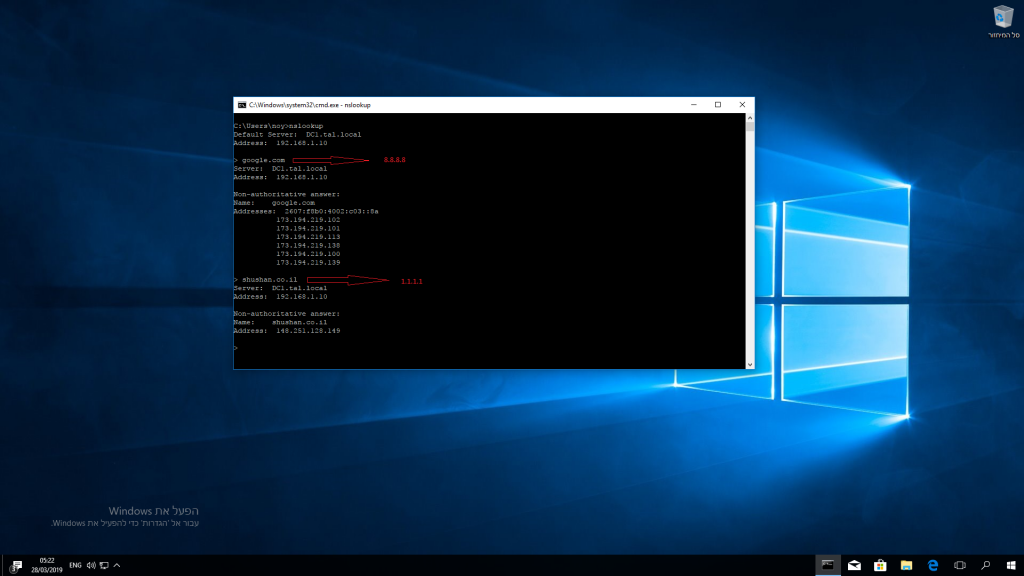

כעת אבצע עם הכלי nsloookup תשאול של google.com ו shsuhan.co.il, בתמונה ניתן לראות שהשרת 192.168.1.10 שהוא הDC1 שלנו תרגם את הכתובות, אבל מי תרגם כל כתובת? הרי שרת הDNS שלנו לא יודע מה הכתובת של google.com ולא של Shushan.co.il…

הוא פנה לשרת DNS אחר שכן יודע, ציינתי בתמונה למי השרת 192.168.1.10 פנה על מנת לתשאל את הכתובת שהזנתי לו, כמו שהסברתי Shushan.co.il (ה IP) הגיע מ 1.1.1.1

Aging/Scavenging

הוא פיצ'ר שאחראי על כך שרשומות שעבר הרבה זמן ולא ביצעו עדכון ימחקו, זה תקף לכל ה Zones הקיימים בשרת הDNS

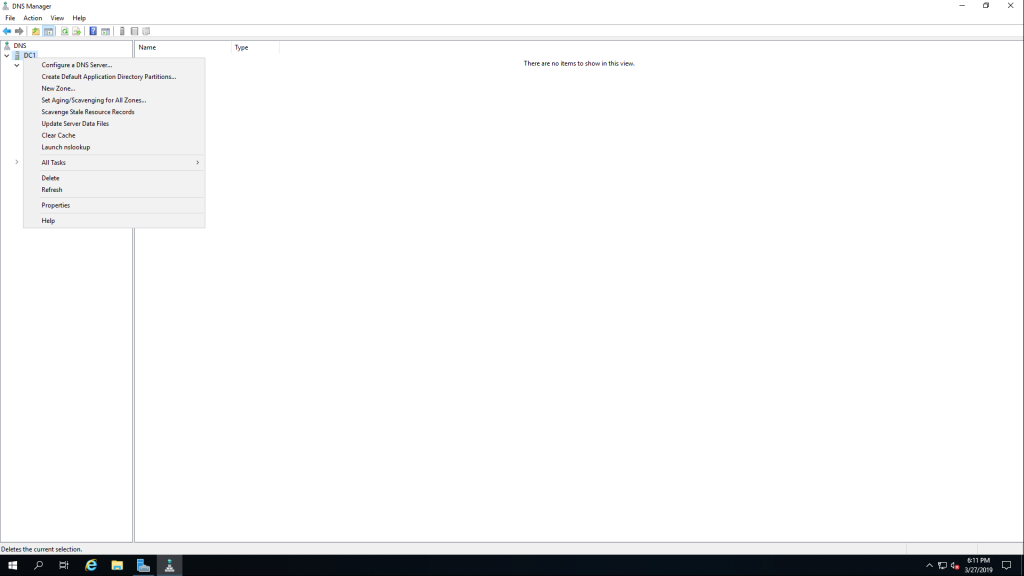

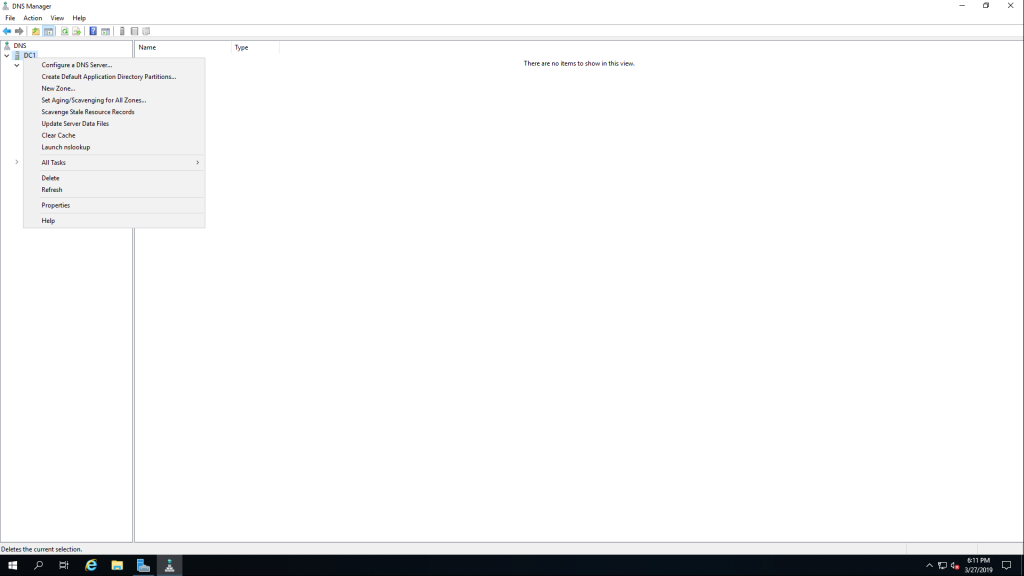

על מנת להגיע לאופציה זו נלחץ קליק ימני על השרת עצמו (כמו בתמונה) ואז Aging/Scavenging

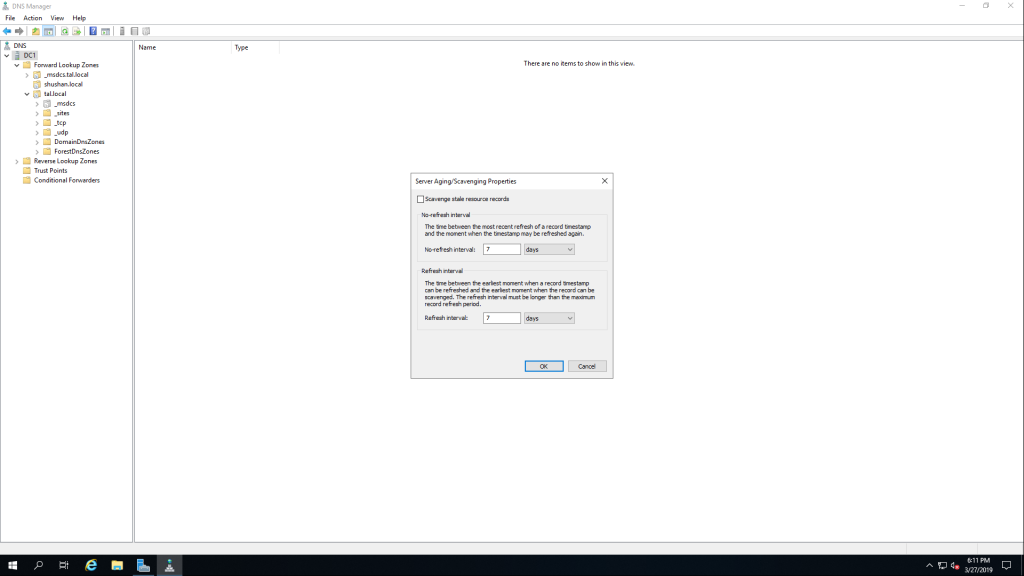

כעת סמנו בV ואז OK זאת אומרת שאתם מגדירים כאן שכל 7 ימים יבוצע בדיקה של אילו רשומות לא התעדכנו ואז ימחקו.

מאמר נרחב שכדאי לקרוא בנושא זה הוא DNS | Aging And Scavenging

כעת נלחץ שוב קליק ימני ואז Properties

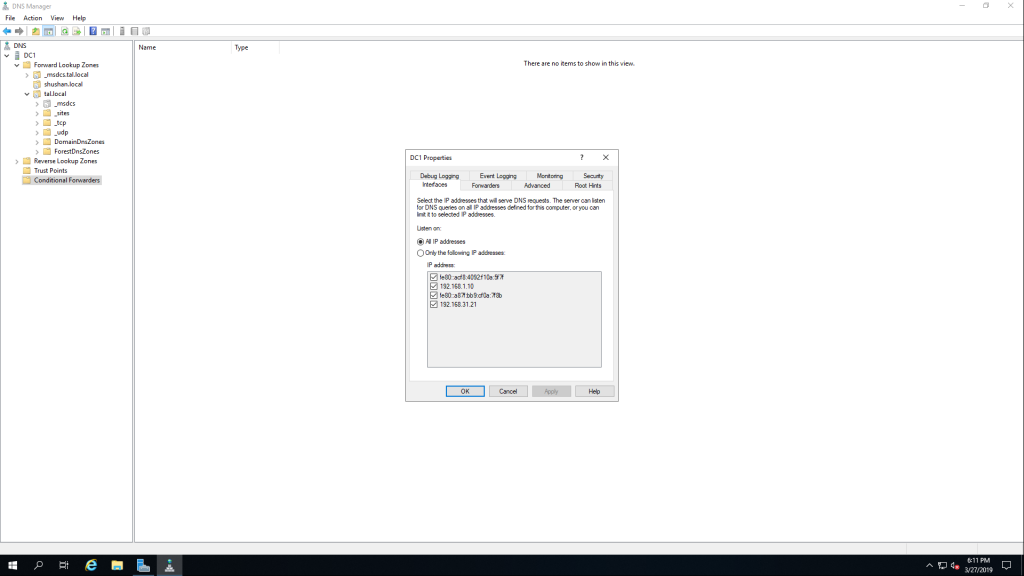

בחלון ה Interfaces נוכל להבחין לאילו "כרטיסי רשת" יתחייס שרת ה DNS ומאיפה הוא יקבל שאילתות

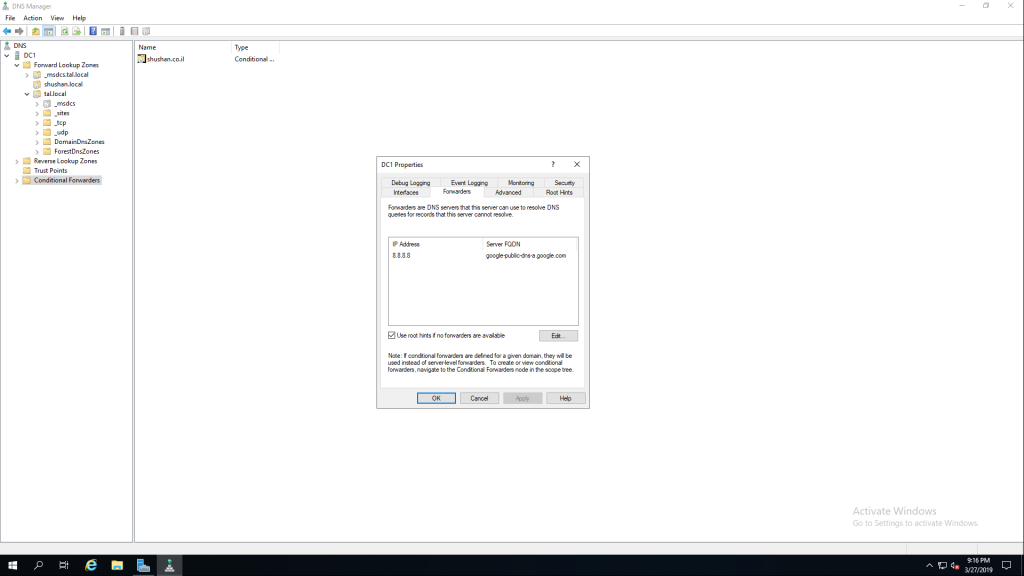

Forwarders

אחד האפשרויות היותר חשובות בשרת ה DNS.

כאשר מחשב נאמר PC1 מתשאל את שרת DNS מיהו Shushan.co.il שרת הDNS תחילה מסתכל בZones שלו ואם לא מצא את הכתובת הוא מעביר את השאילתה לשרתי DNS הנמצאים בתוך ה Forwarders

לכן חייב שיהיה בשרת Forwarder לפחות אחד, רוב הארגונים מכניסים את הספקית או את 8.8.8.8 שרת הDNS של חברת גוגל או של 1.1.1.1 של חברת Cloudflare

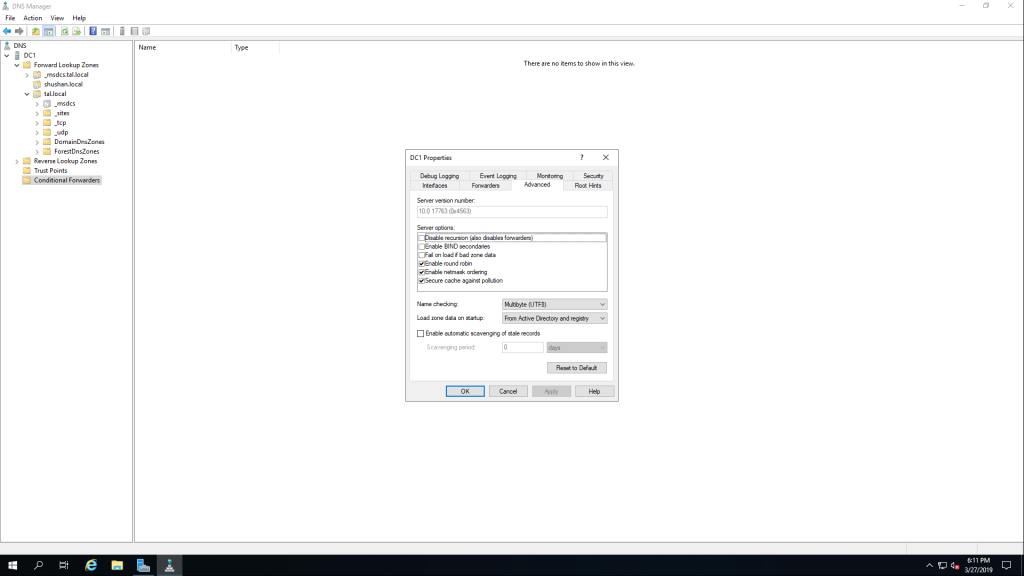

האפשרות הבאה היא מתקדם, כאן החלק היותר מעניין הוא ה Round Robin, קראו את המאמר הבא על מנת להבין אותו יותר טוב (המאמר הוא בשרת Server 2008 אבל פאנל הניהול של DNS לא השתנה…

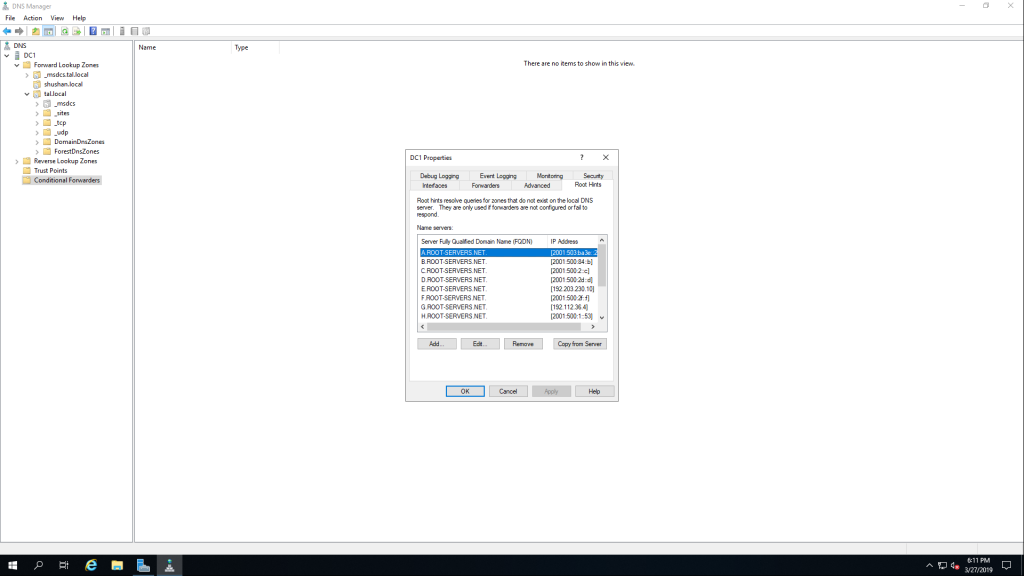

Root Hints

אלו הם 13 שרתים עם כתובות ה IP שלהם, זה ההיררכיה הגבוהה ביותר בשרת ה DNS, ברגע שהשרת לא יצליח לתרגם כתובת של אתר, הוא יפנה לאחד משרתי ה Root Hints ויתשאל אותם על מנת לקבל תשובה ואת התשובה הזו יעביר למחשב ששאל את הבקשה

כעת נעבור לאפשרויות של Zone, ניתן לבחור כל Zone אבל אנו נבחר בZone הראשי של הארגון

נלחץ על Properties

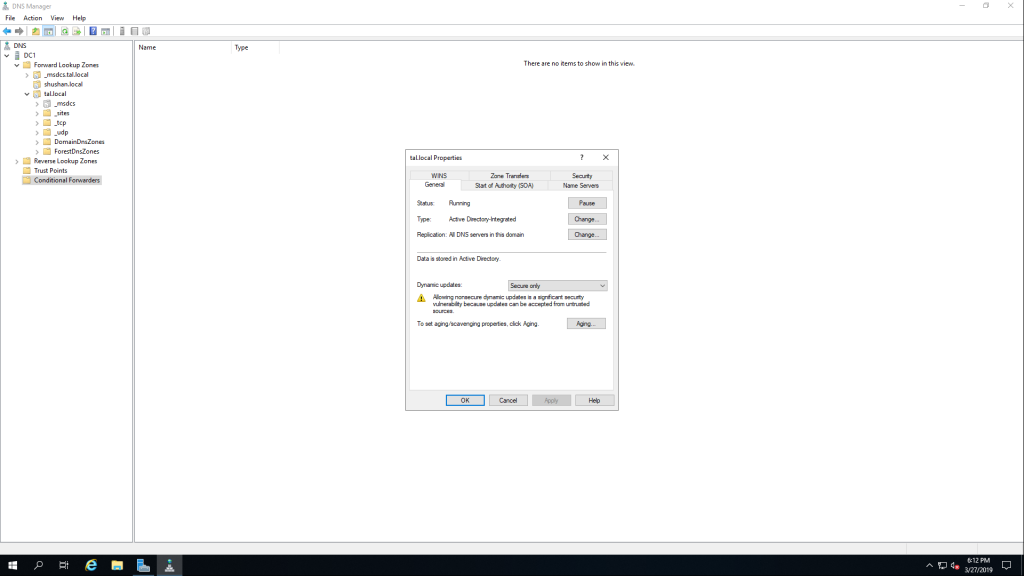

כאן ניתן להגדיר אם ה Zone הוא active directory integrated zone ואם הוא ישכפל את ה Zone לכל שרתי הDNS בארגון

אופציה נוספת היא להגדיר לו אם הוא יהיה Dynamic Updates (עברנו על נושא זה למעלה)

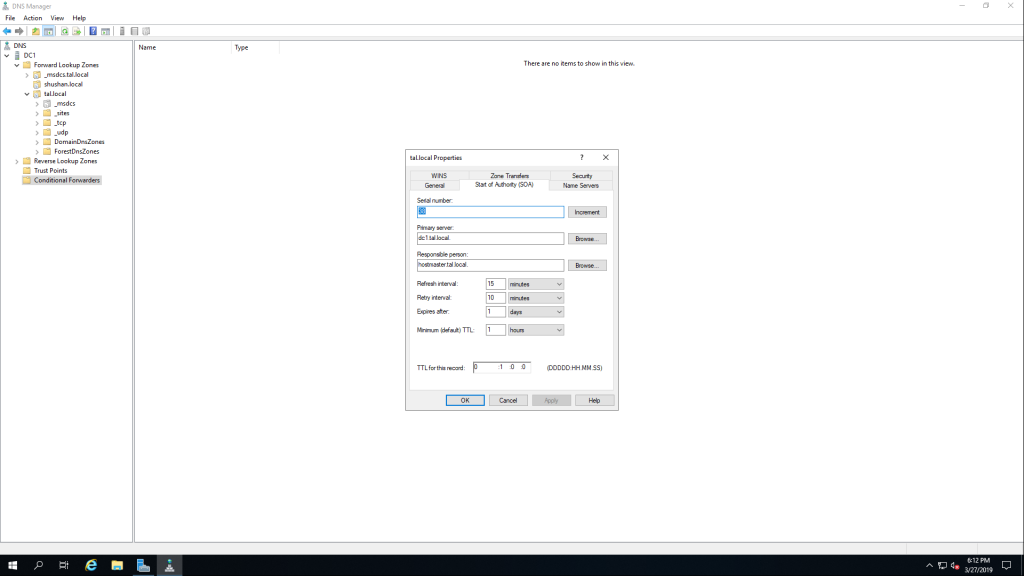

SOA

הוא מידע על שרת הDNS, הוא סוג של רשומה, מאמר נרחב על נושא זה כתוב כאן, היכנסו וקראו עליו

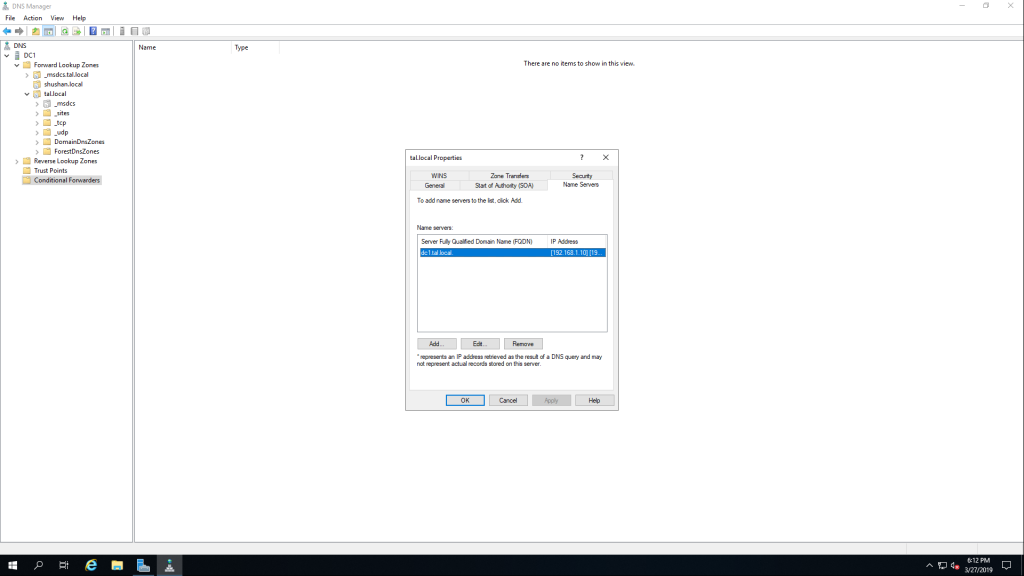

Name Servers

כאן יהיו רשימת שרתי הDNS של הארגון וכל שרתי הDNS המקושרים לDNS זה

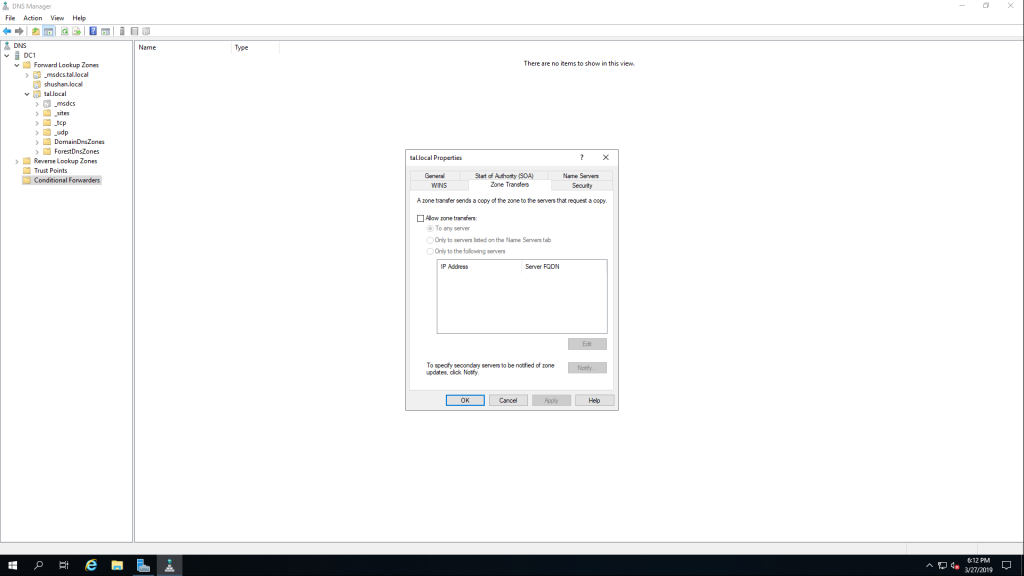

Zone Transfers

אפשרות זו חשובה מאוד, גם בנושא אבטחת מידע, כאן ניתן להגדיר אילו שרתים יוכלו להעתיק את ה Zones הקיימים בשרת ה DNS שלנו, אם נסמן V יהיה לנו 3 אפשרויות

To any Server – מסוכן מאוד, זה אומר שכל שרת DNS או משתמש עם nslookup יוכל לקבל או להעתיק את כל הרשומות ובכך לקבל את רשימת כל המחשבים והשרתים בארגון

only to servers listed on the name server tab – זה אומר שרק שרתים הנמצאים בטאב Name Server (מוסבר סעיף אחד למעלה) יקבלו גישה, אופציה זו יותר הגיונית אם רוצים להפעיל אפשרות זו

only to the following server – זה אומר שרק שרתים שתכניסו לרשימה יוכלו לקבל עותק של כל ה Zones

Split Brain DNS

מצב זה קורה כאשר מוגדר שרת DNS הנמצא בתוך הארגון והדומיין הוא נניח tal.com וקיים עוד שרת DNS היושב בDMZ, שרת זה מקבל שאילתות מאנשים הגולשים באינטרנט וכאשר הם מתשאלים מיהו tal.com הם מגיעים לשרת ה DNS החיצוני (היושב בDMZ) ומקבלים ממנו תשובה

ואילו משתמשים בארגון משתמשים בדומיין tal.com ומתשאלים אותו (לרוב שניהם מחזיקים את אותו ה Zone)

במצב כזה תוקף יכול לתקוף את שרת ה DNS החיצוני ולקבל את כל הרשומות הקיימות בו ובכך לסכן את הארגון (התוקף יקבל רשימה של כל המחשבים והשרתים בארגון)

במצב כזה מייקרוסופט ממליצה על Split Brain DNS, זאת אומרת ליצור שני שרתי מופרדים לחלוטין ובכלל מההתחלה לקרוא לדומיין הארגוני tal.local ולשרת ה DNS החיצוני את הדומיין האמיתי שהוא tal.com ובכך הרשומות היחידות שעל השרת DNS tal.com הם למעשה של שרתי ה ווב ושאל האפליקציות שהמשתמשים מבחוץ משתמשים

ואילו משתמשי הארגון ישתמשו בDNS הארגוני שהוא tal.local