קראו תחילה את המאמר

פורנזיקה – Cyber Forensics – הסבר על ASCII, דיסק קשיח – Sector & Clusters,Image

FTK

FTK Imager הוא כלי לשמירה של Image "העתקה" של הכונן כולו לקובץ ובכך נוכל לתחקר את מערכת ההפעלה או כל כונן אחר ללא פגיעה במערכת עצמה.

*חייב שיהיה לכם עוד כונן כמו כונן D או E על מנת לשמור את הקובץ שכן אי אפשר לשמור את הקובץ לתוך הכונן שאותו אנחנו מעתיקים

חשוב – אין לכווץ את הקובץ בעזרת תוכנות כיווץ רגילות כיוון שכך עלול ה Slace Space להימחק!

נפעיל את FTK

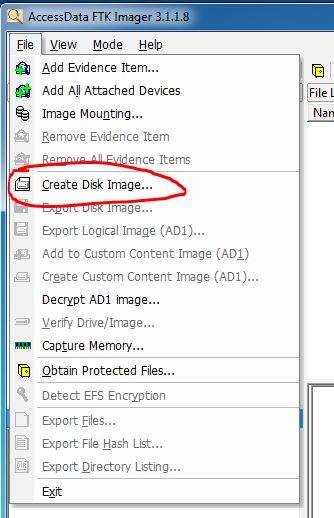

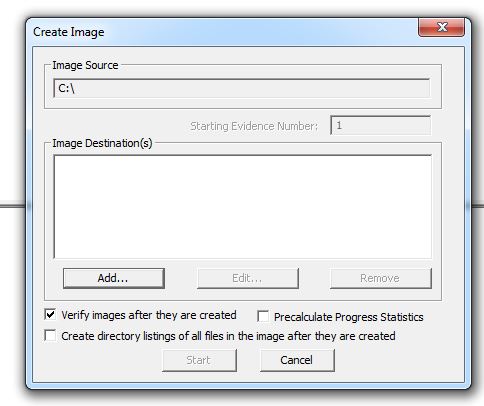

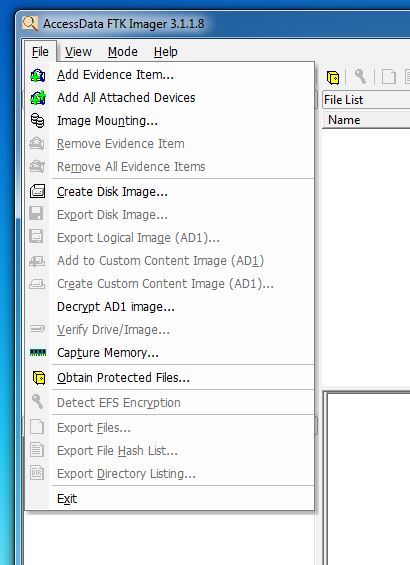

נלחץ על File ואז Create Disk Image

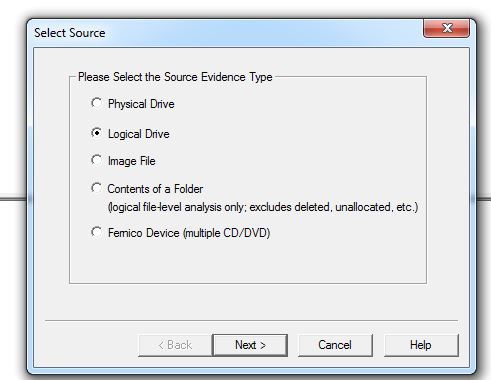

נבחר ב

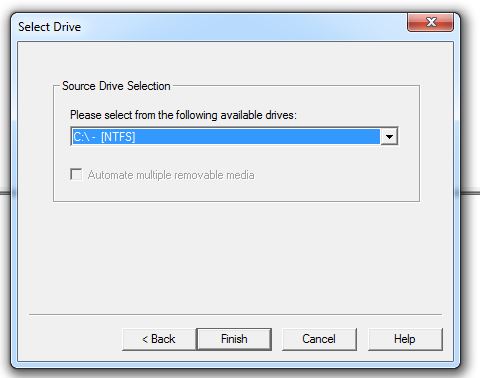

נבחר את כונן C

נלחץ על

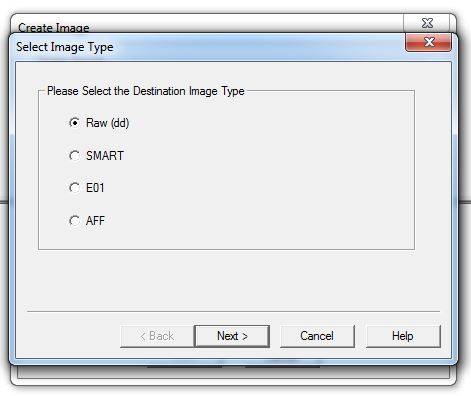

נבחר ב RAW

יש כמה סוגים של סיומות קבצים:

E01 – לרוב תצורה של חברת encase וקיצור של Expret Witness Format

AFF – אין הגבלה על גודלו ומאפשר גם כיווץ

RAW – הוא בשימוש הנרחב ביותר, מהיר , אך משקלו גדול.

זכרו, העתקה של הקובץ תעתיק גם את כל הכונן בשלמותו (Bits Stream Copy) שכן גם ה Slack Space יועתק וכך נוכל לבדוק האם יש קבצים מחוקים, או קבצים שניתן לשחזר

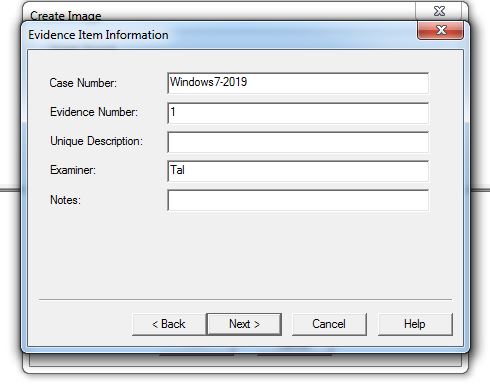

נזין את פרטי החקירה

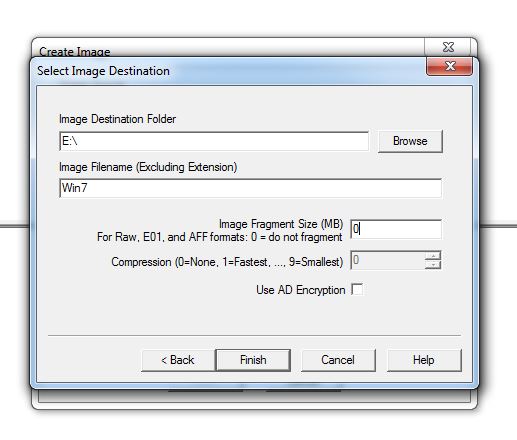

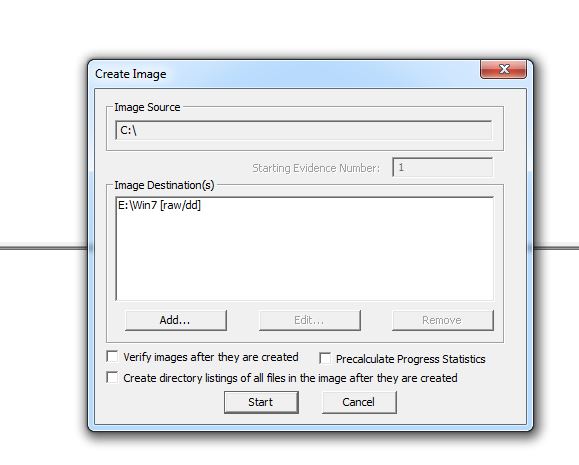

נבחר את הכונן בו נשמור את הקובץ ה Image ונרשום 0 בחלוקה של הקובץ (אנחנו לא רוצים בהכרח חלוקה של מלא קבצים לקובץ)

כעת נסיר את הV על הווידאו שהקובץ אכן נוצר, קחו בחשבון שאם נניח גודל מערכת ההפעלה היא 20GB והדיסק 1TB, גודל הקובץ שנוצר יהיה 1TB

בסיום העתקה של כונן C כולו בוצעה

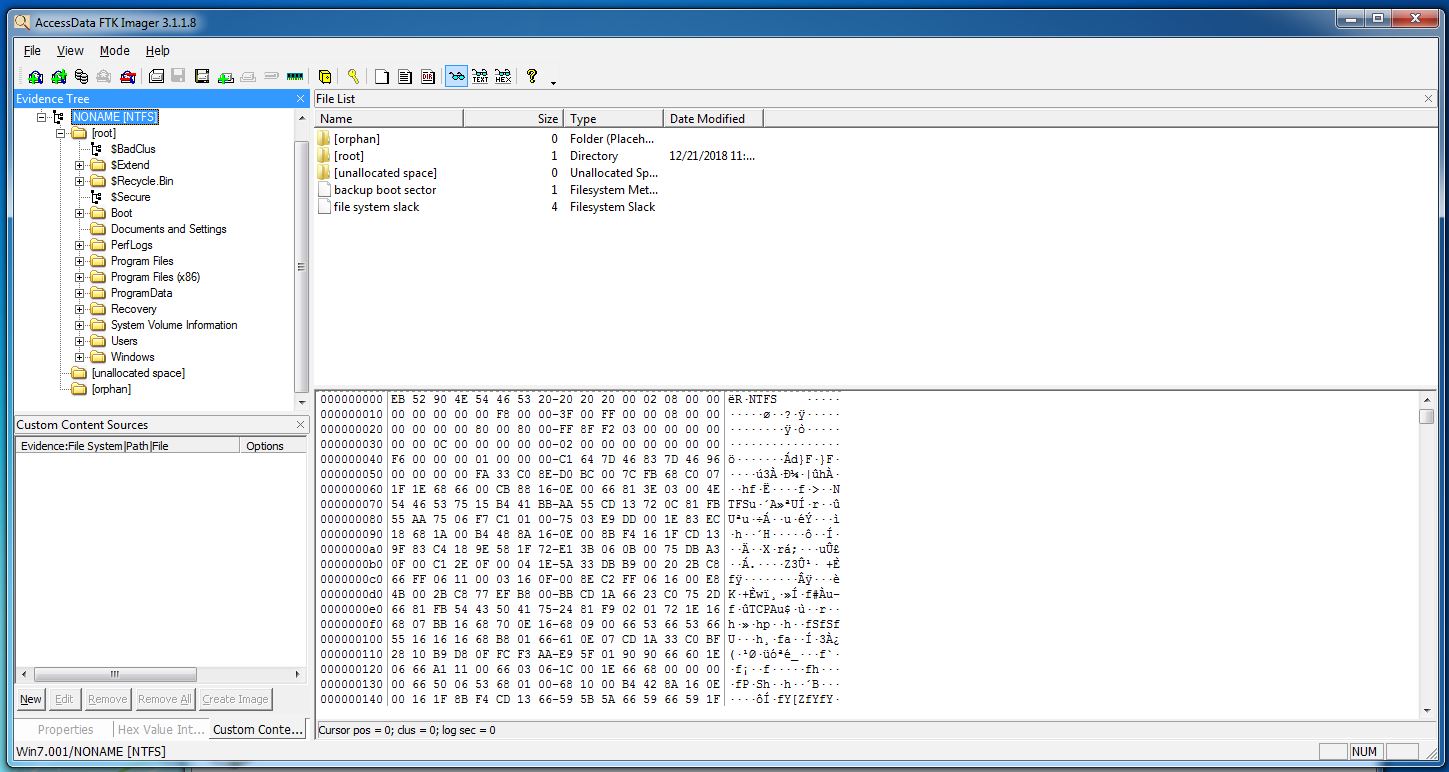

כעת הקובץ נוצר ונוכל לפתוח אותו ב FTK ב File ואז Add Evidence Item

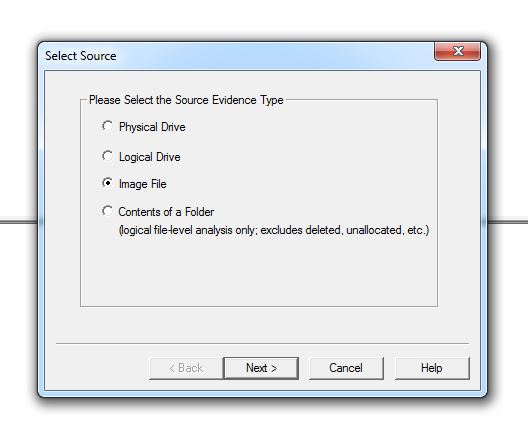

נבחר ב

נבחר בקובץ

וכעת כונן C שהעתקנו טעון וניתן לחקור אותו

Autopsy

כעת אחרי שלקחתם את ה Image שאתם רוצים לחקור, תוכלו לבצע את זה בעזרת Autopsy

Autopsy הוא כלי חקירה של קבצי Image , היכולת שלו היא לסדר את כל הנתונים בצורה בה החוקר יוכל בקלות לחקור את הקבצים, Autopsy יציג את רשימת האתרים בהם המשתמש גלש, עוגיות, תמונות, קבצי ווידאו ועוד

נוריד את הכלי בקישור https://www.autopsy.com/download

פתחו את התוכנה,

לחצו על Case חדש

כעת בחרו את המיקום של ה DB שכל הנתונים ישמרו שם (נתונים בלבד)

הגדירו מי החוקר ופרטים נוספים

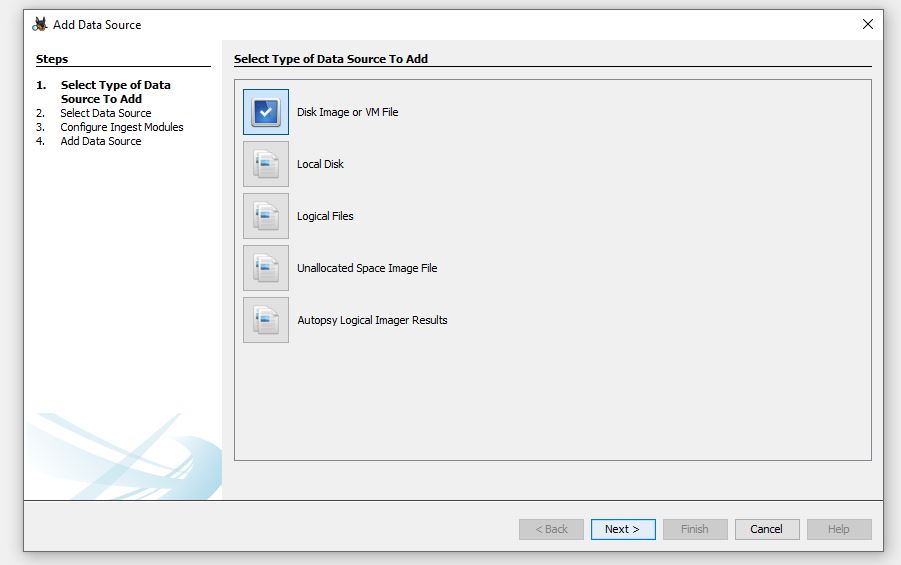

כעת נבחר Disk Image והבא

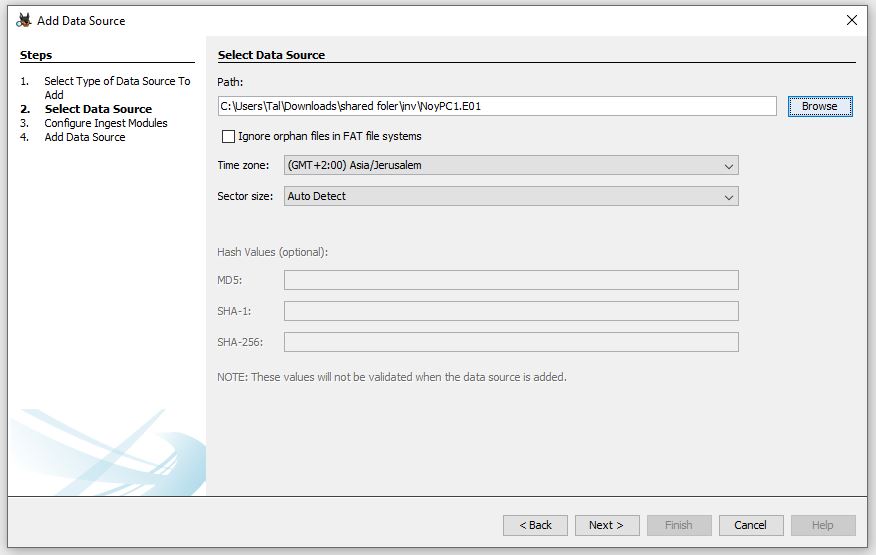

נבחר את הקובץ Image והבא

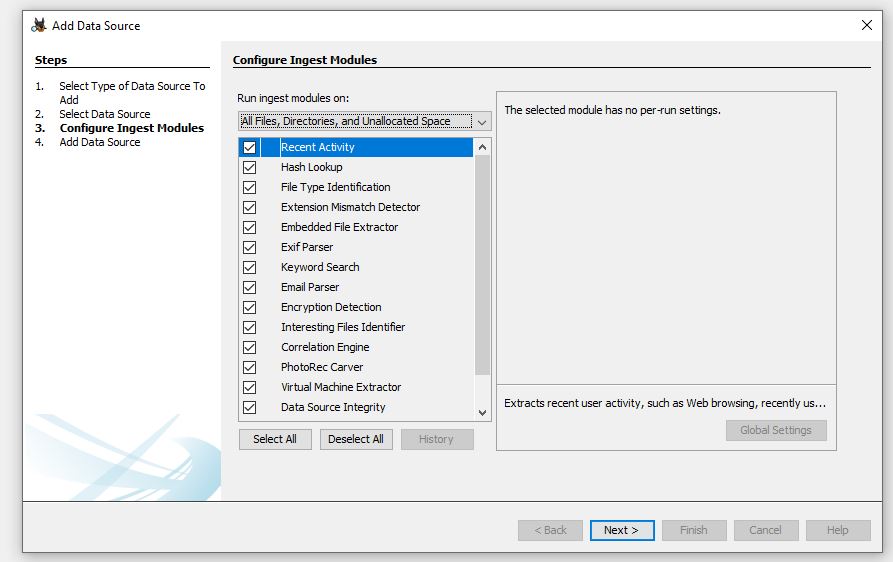

כאן נשאיר את כל החיפושים והסריקה ש Autopsy יבצע

נוכל לשאול את השאלות הבאות:

- מה המעשה הפלילי שהמשתמש ניסה לעשות? (בדקו את היסטוריית הגלישה שלו)

- האם יש חשבונות שמורים באחד הדפדפנים?

- האם יש קבצים מוצפנים?

- איזה אתרים ניסה המשתמש לתקוף ובעזרת איזה כלים?

- השתמשו ב Foremost בכדי לייצא את כל הקבצים מה Image

- האם יש בImage תוכנה עם vulnerabilities

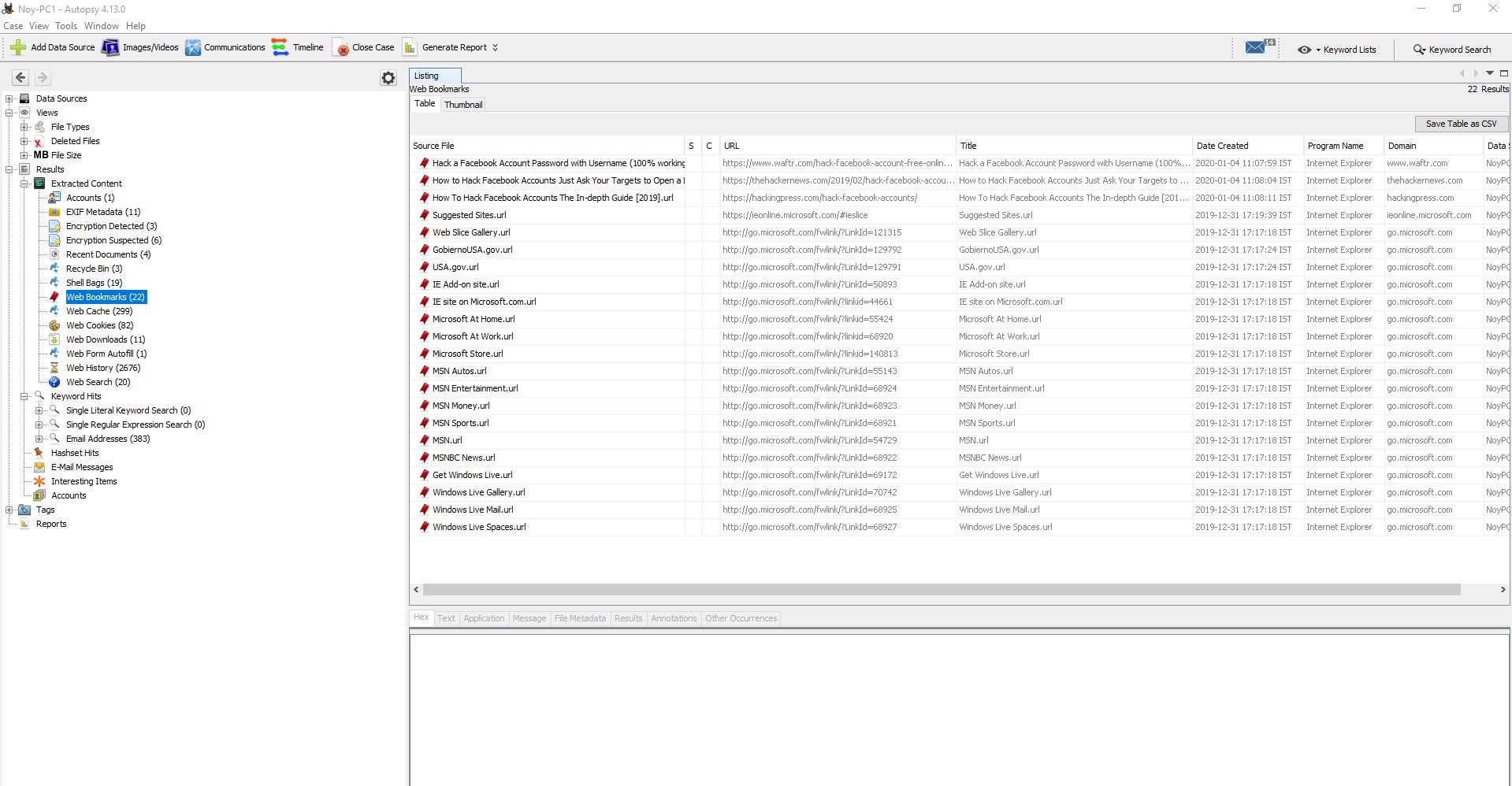

מהשאלה הראשונה אפשר לגשת להיסטוריית החיפוש של המשתמש ולאתרים השמורים במועדפים

ניתן להבחין כי המשתמש שמר 3 אתרים המרמזים על איך לפרוץ לפייסבוק ולאינסטגרם

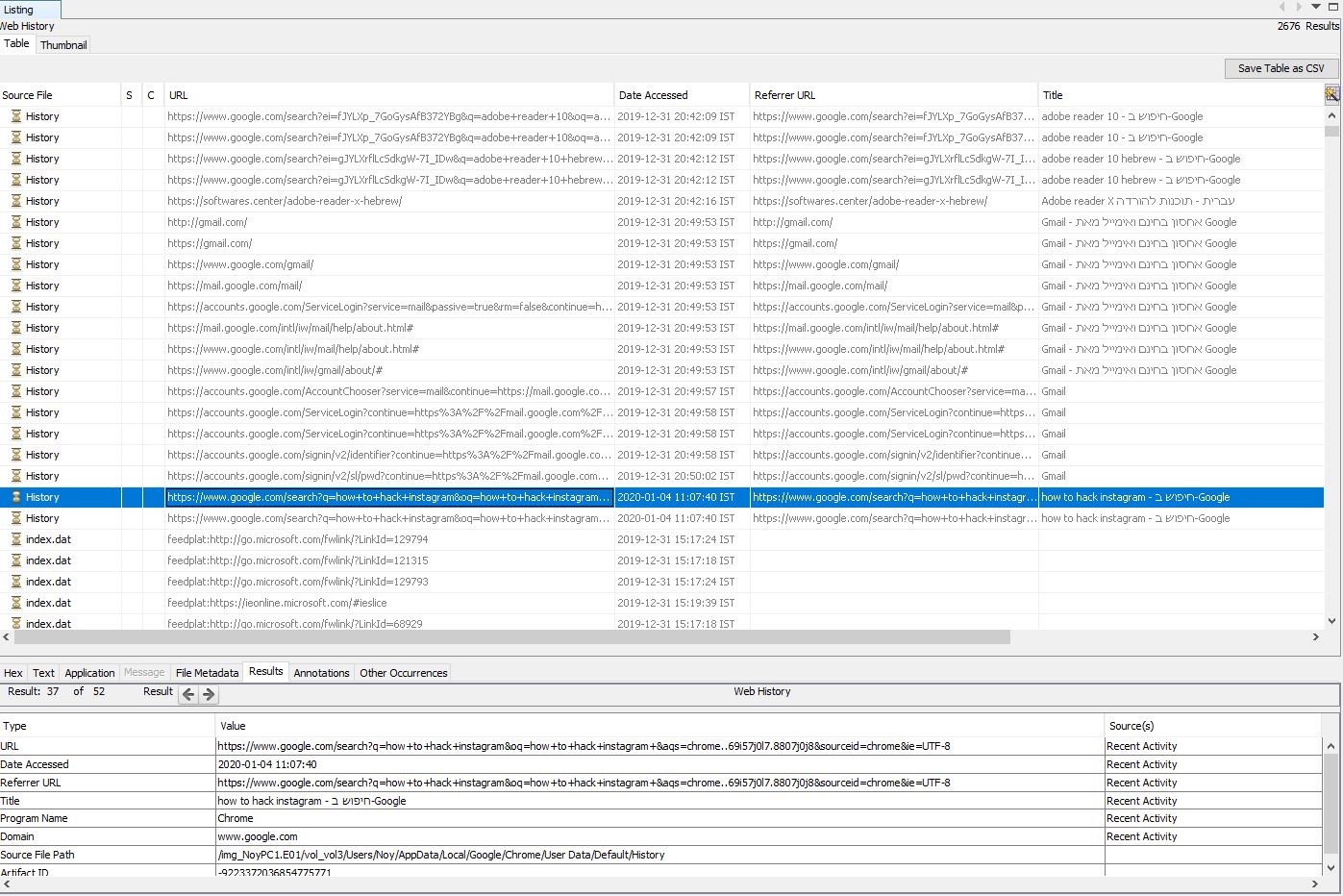

נתחיל לבדוק את היסטוריית הדפדפן, נוכל להבחין כי המשתמשת הורידה Chrome בחיפוש בBing

נמשיך לעבור על ההיסטוריה, כאן נוכל להבחין בחיפושים של "כיצד לפרוץ לפייסבוק\אינסטגרם"

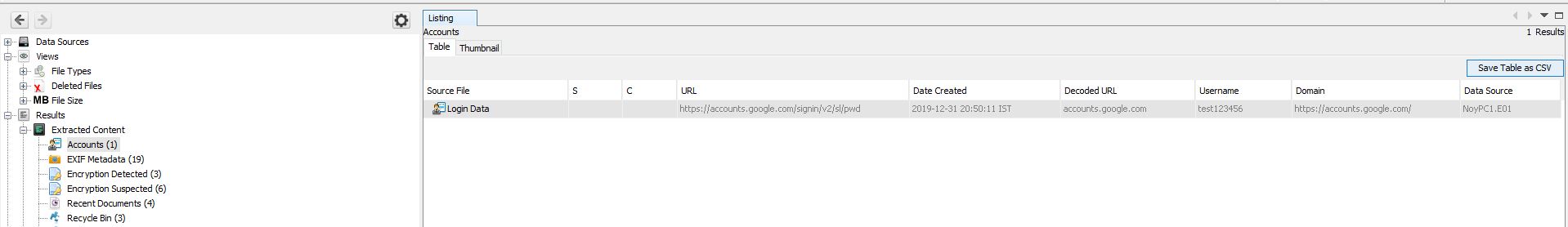

כעת נעבור ל Accounts ונבדוק אילו חשבונות נשמרו, נוכל להבחין שיש שם משתמש בשם test123456 ששמור לחשבון ג'ימייל

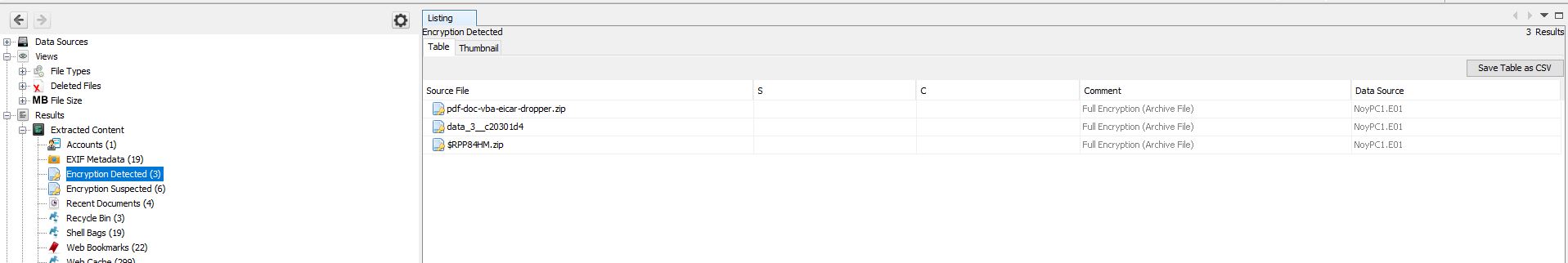

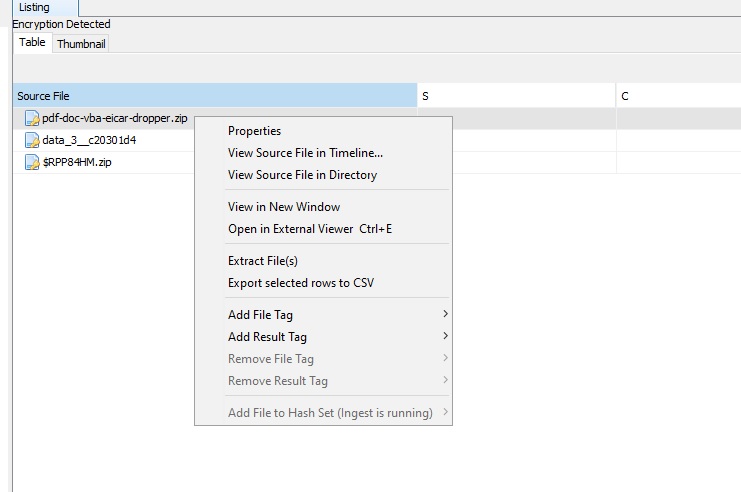

ב Encryption Detected נוכל להבחין בקבצים עם סיסמא, למשל קובצי ה zip נוכל לבצע Brute Force ע"י Kali

על מנת "להוריד" את הקובץ אל המחשב שלכם, לחצו עליו קליק ימני ואז Extract

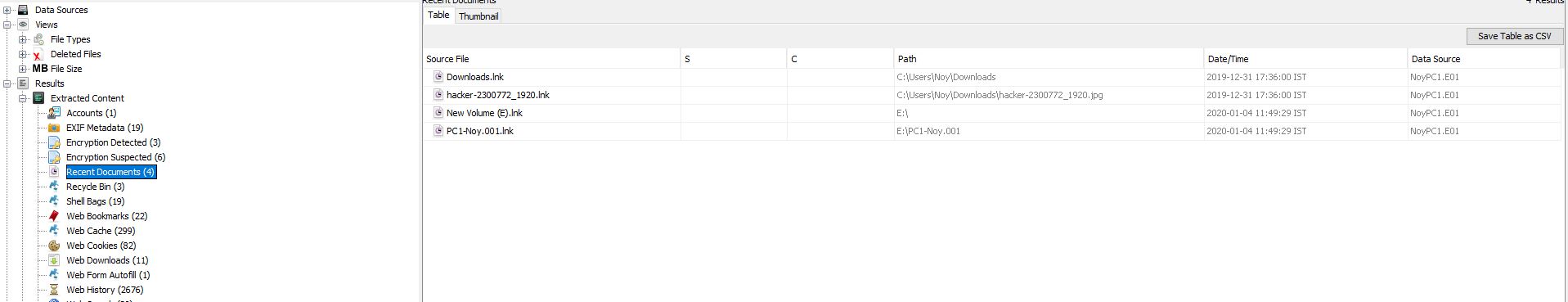

נוכל לבדוק את המסמכים האחרונים שהמשתמש עשה בהם שימוש

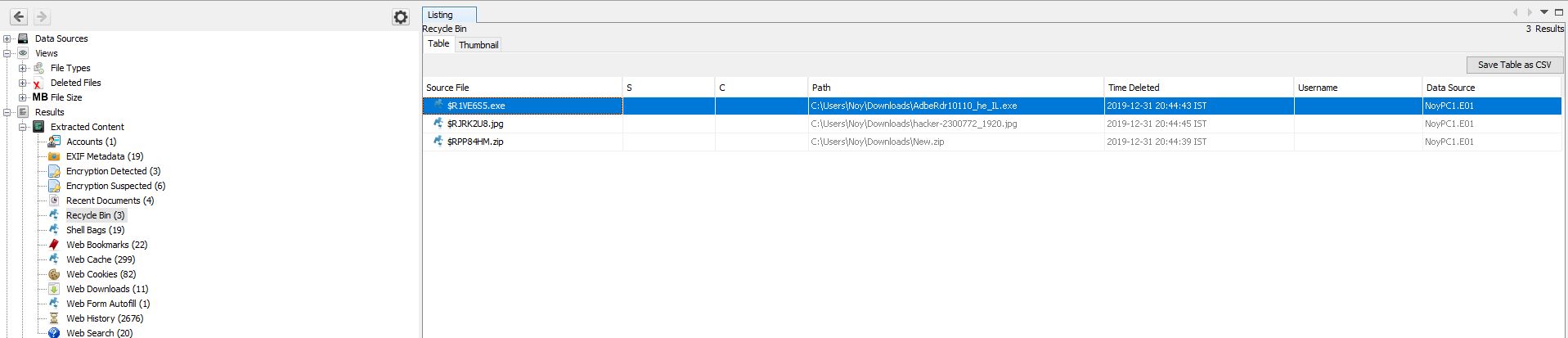

מה התוכן בסל המחזור של המשתמש

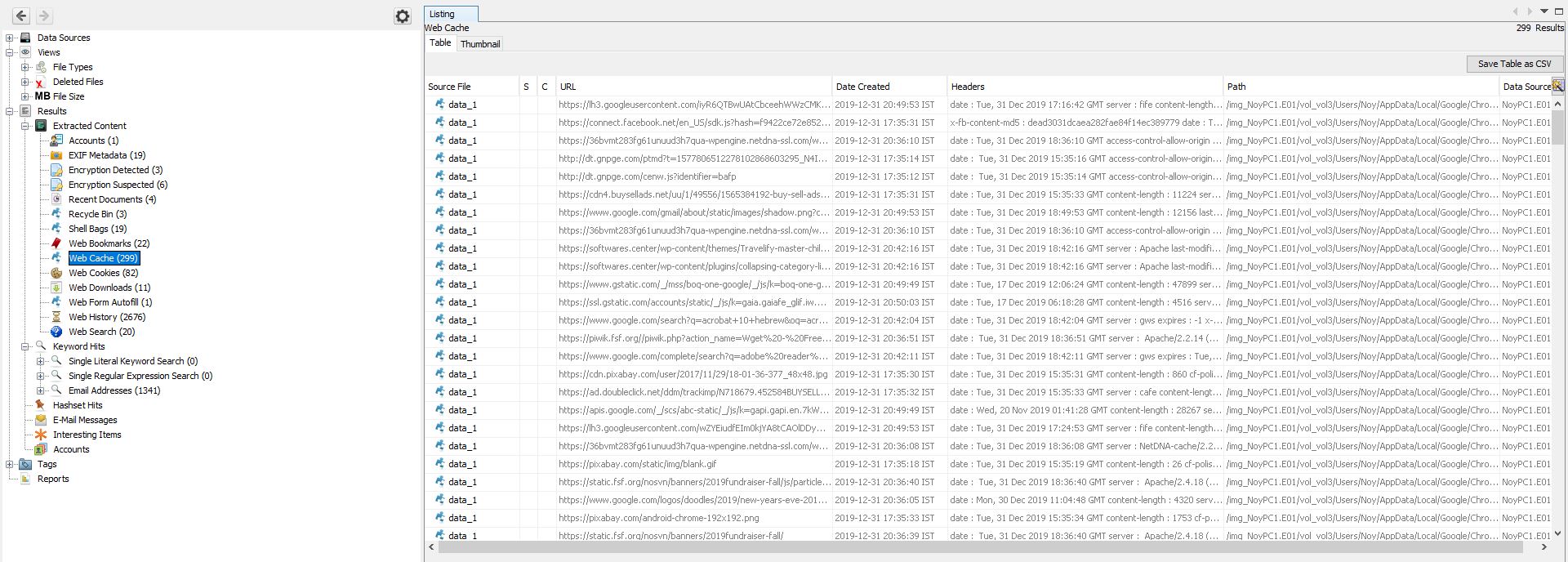

כל ה Web Cache של המשתמש

כל העוגיות של המשתמש, נוכל להשתמש בעוגיות על מנת "לזייף" התחברות של המשתמש לאתר מסוים.

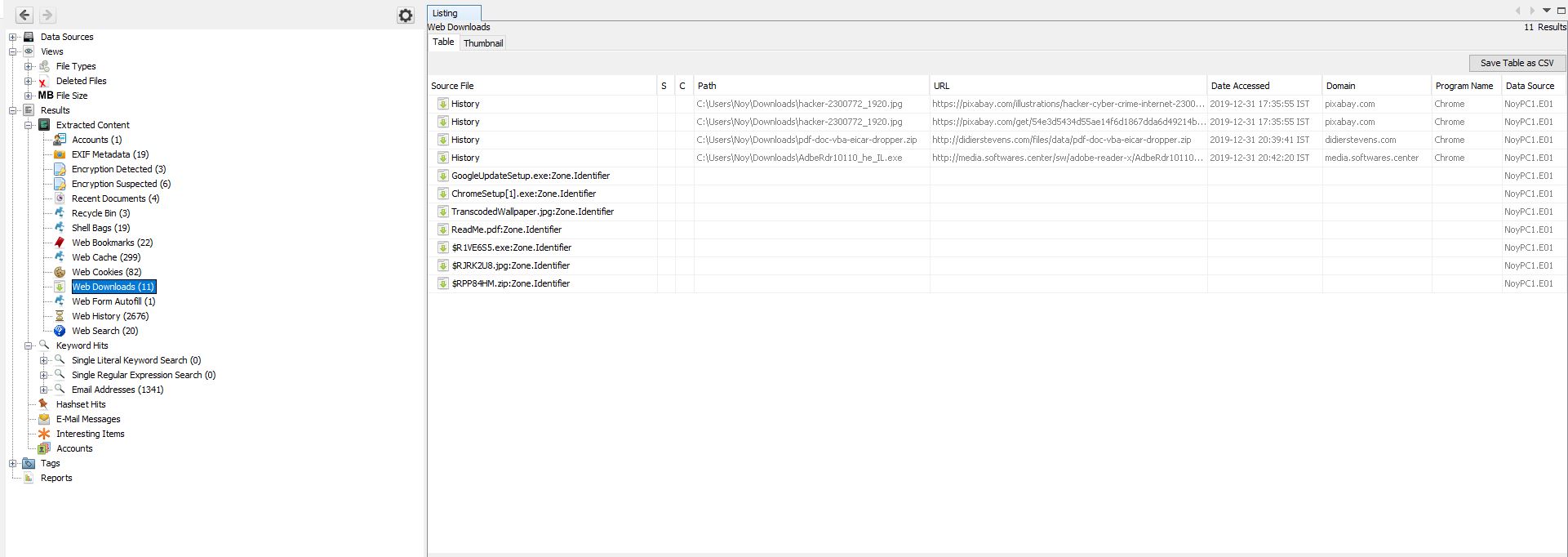

כל ההורדות שהמשתמש ביצע, ואולי התקין במחשב או הפעיל, שכן יכול להיות שנרצה לבדוק האם המשתמש הפעיל "ווירוס" במערכת

כאן נוכל לבדוק את כל החיפושים של המשתמש בצורה קלה, ואפשר להבחין שהוא ביצע חיפוש כמו "כיצד לפרוץ.." או קובץ Eicar שמוגדר כווירוס (לבדיקה בלבד)

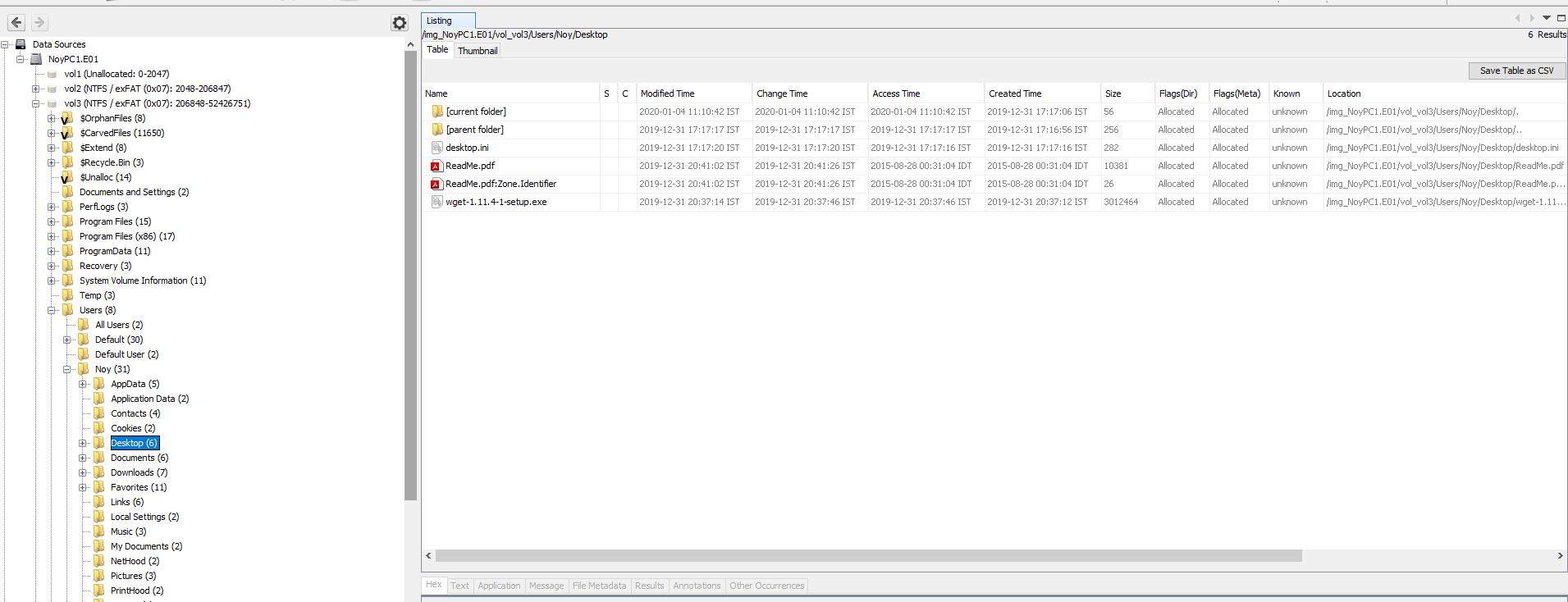

כעת נבדוק את תיקיית ה Desktop של המשתמשת, נבחין כי יש קובץ בשם Readme שנראה מעניין, אך לפני שנחלץ אותו ונבדוק מה התוכן שלו, נבדוק שאינו ווירוס

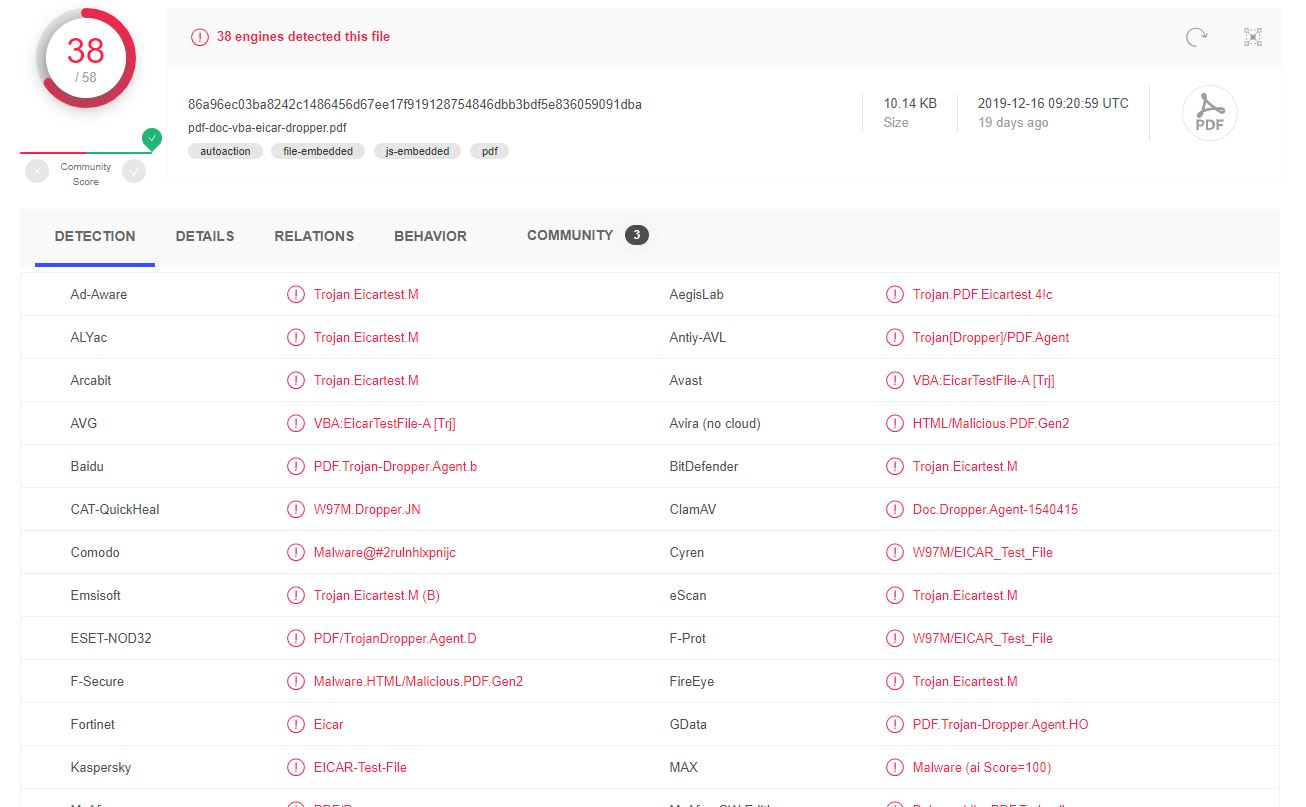

קליק ימני על הקובץ ומאפיינים, נוכל לקבל את ה MD5 שלו, נלחץ Ctrl + C ונעתיק את ה Hash

כעת נבדוק ב Virus Total

נוכל להבחין שהקובץ הוא ווירוס

בנוסף נוכל לבדוק את כל התמונות והווידאו שקיימים ב Image על ידי לחיצה על Images\Videos

ונקבל אוסף של כל התמונות במערכת

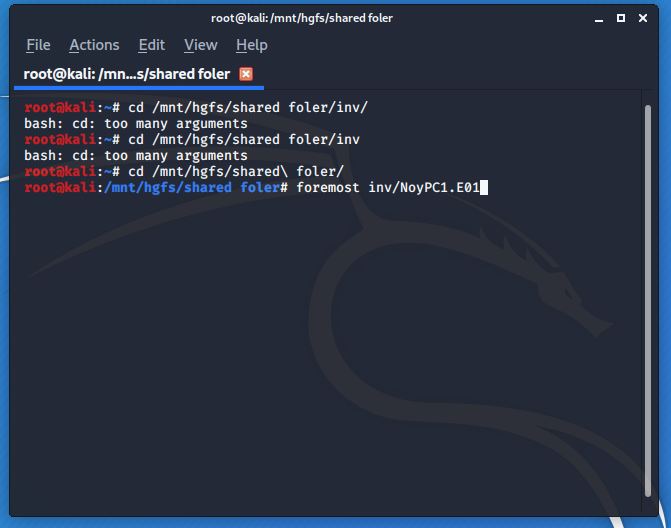

Foremost

הוא כלי שבעזרתו נוכל לייצא מה Image את כל הקבצים לפי תיקיות, קבצים כמו תמונות, שמע, מסמכים ועוד

הכלי גם יכול לבצע שחזור של קבצים שנמחקו ולכן יעיל מאוד באיסוף ושחזור קבצים מ Image

נפעיל ב Kali את הטרמינל ונקיש

foremost Image.E01

ה Image הוא זה שאתם צריכים לחקור

ברגע שהוא יסיים, הוא יצור תיקיית Output במיקום בו נמצא ה Image ושם נקבל רשימה של תיקיות מסודרות עם כל הקבצים שהוא איתר לפי קטגוריות