כל הזכויות שמורות לטל בן שושן – Shushan.co.il

הסבר התקנה והגדרת OSSIM מערכת SIEM

OSSIM הוא קיצור של Open Source Security Information Management והוא מערכת SIEM Security information and event management

אז מה כל הפירושים האלו? SIEM מערכת לניהול אירועי אבטחת מידע זאת אומרת שהמערכת מקבלת נתונים מככל המערכות בארגון ומסדרת אותם בצורה נוחה לאיש אבטחת המידע, היא מנטרת, עוקבת ומתריע על התראות שאיש אבטחת המידע הגדיר ובכך יוצרת מעקב.

לדוגמה, איש אבטחת המידע רוצה לקבל התראות מActive Directory של כל משתמש שהתווסף לקבוצת Domain Admin, משתמשים שננעלו בארגון, שרתים שנוצרו על ידי מערכות כמו vMware או SCVMM, התראות שמגיעות ממערכות של חברות אבטחת המידע כמו האנטי ווירוס, מערכת איפוס סיסמאות , תקשורת בין שרתים \ מחשבים שלא אמורה להיות, התראות מתוך שרת המייל, סריקות ברשת של פורטים, ועוד

בנקודות ה SIEM מבצע:

- אוסף מידע מלוגים ובפרט SYSLOG ומציג את זה כאירוע

- אוסף מידע מכמה מערכות ומבצע Correlation – קורלציה ובכך מציג תמונה "גדולה" יותר של האירועים

- מציג אירועים בזמן אמת

- המערכת מג'נרטת (יוצרת) דוחות

את האיסוף מבצעים מהנקודות הבאות:

- Log – מחשבים בארגון, פיירוואל, פרוקסי, מסדי נתונים של מערכות אחרות שמייצרות לוג (שרתי לינוקס למשל)

- Flow Source – מאזין לרשת, Netflow ו Qflow

- Vulnerability Scans – מערכת לסריקת חולשות כמו Nessus ו OpenVAS או Nexpuse

- Asset Information – איסוף של הרכיבים ברשת וסריקתם, רשתות וניהול מה מהם חשוב יותר

- Threat Interlligence – ב OSSIM זה ה OTX, מערכת שמקבלת עדכונים שוטפים ו IOC , למשל יצא חולשת אבטחה לווינדוס, על ידי הקהילה המערכת מקבל באופן מהיר יחסי "חתימה" או IOC ובכך ניתן לקבל התראה באם השתמשו בחולשה בסביבת הארגון

- Watch Lists – מערכת שמבקרת ובודקת לפי הגדרות שאתם מגדירים כמו Blacklists

במאמר זה נתקין נגדיר והתפעל את OSSIM מערכת מסוג SIEM חינמית המערכת מציגה לאיש אבטחת המידע את כל הלוגים, SYSLOG והתראות מהמערכות השונות בפאנל ניהול אחד ובכך מאפשרת נוחות וראייה כוללת של מערכות האבטחה בארגון.

נכון להיום אין ארגון בסדר גודל בינוני – גדול ללא מערכת SIEM לרוב אלו יהיו מערכות פרימיום שעולות כסף כגון:

McAfee Enterprise Security Manager

IBM QRadar

AlienVault Unified Security Management

RSA NetWitness

LogRhythm Security Intelligence Platform

Splunk Enterprise Security

HP ArcSight

ניתן להתקין גרסת Demo או POC ולבדוק בארגונכם את מערכות ה SIEM האלו והם נחשבות לנפוצות ביותר בארגונים גדולים.

במאמר זה אני אכתוב על Correlation Directives בניטור לוגים, איתור בעיות אבטחה וחולשות בעזרת OTX, אכתוב על Polices והתראות דחופות למנהל הארגון ובכך ננסה לבין כיצד עובדת מערכת SIEM אשר מוגדרת כמו שצריך ממערכות שונות כמו SYSLOG וכיצד איש אבטחת המידע מטייב את כל המידע הרב הנצבר במערכת זוכעת נוריד את OSSIM:

https://www.alienvault.com/products/ossim/download

דרישות:

- שרת שמותקן בו DC

- מחשב Windows 7/8/10

- הפיירוואל מנוטרל בהם

- ההתקנה לוקחת כשעה וחצי – עקב איטיות בהורדה של עדכון בזמן ההתקנה (העדכון הוא של Greenbone ב Openvas) לכן המתינו בסבלנות לסיום ההתקנה

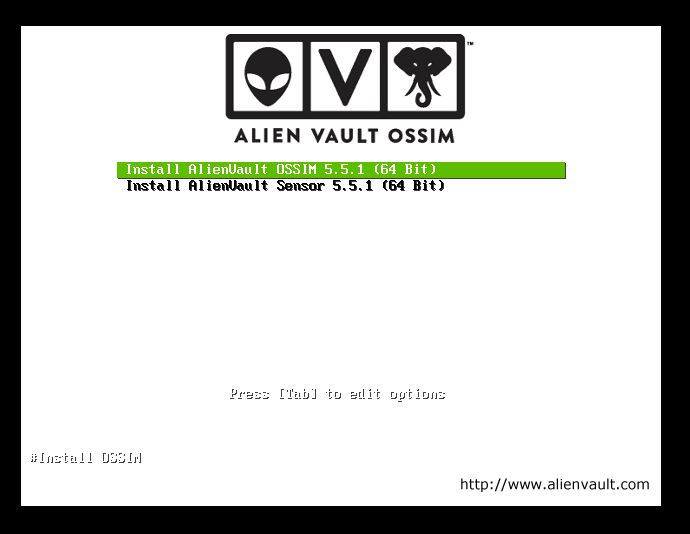

לאחר ההורדה ניצור מכונה וירטואלית חדשה ונתחיל בהתקנה

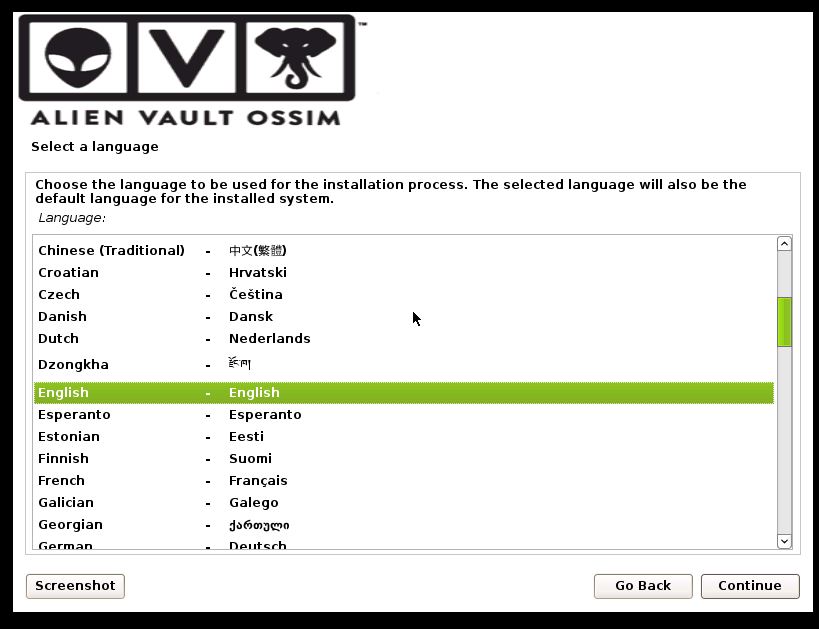

נגדיר שפה ונמשיך

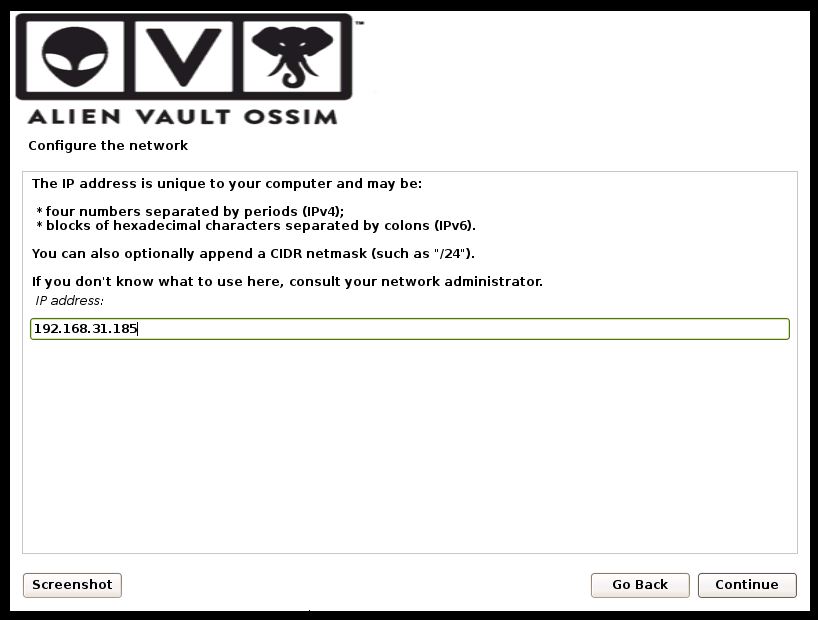

נגדיר את כתובת ה IP של OSSIM

נגדיר את ה Subnet

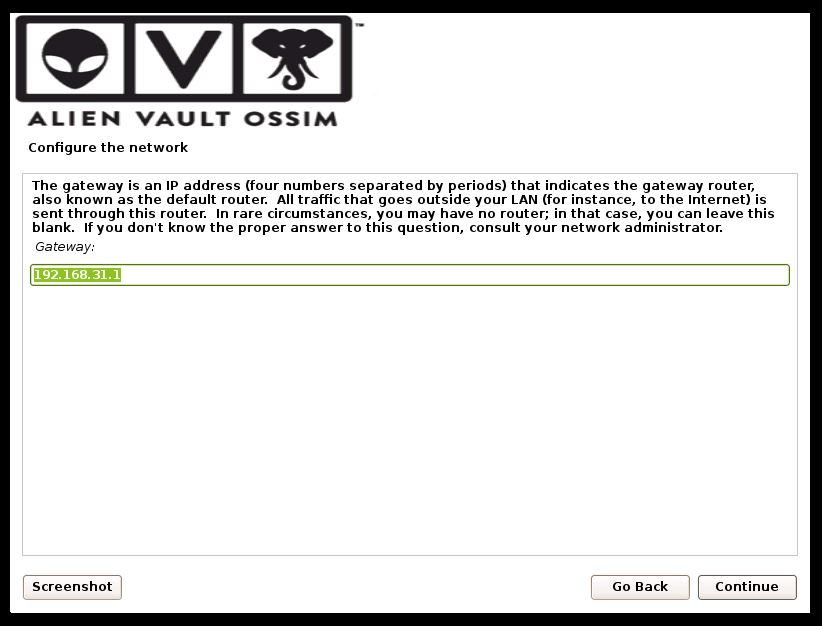

נגדיר את ה Default Gateway

נגדיר את שרת ה DNS

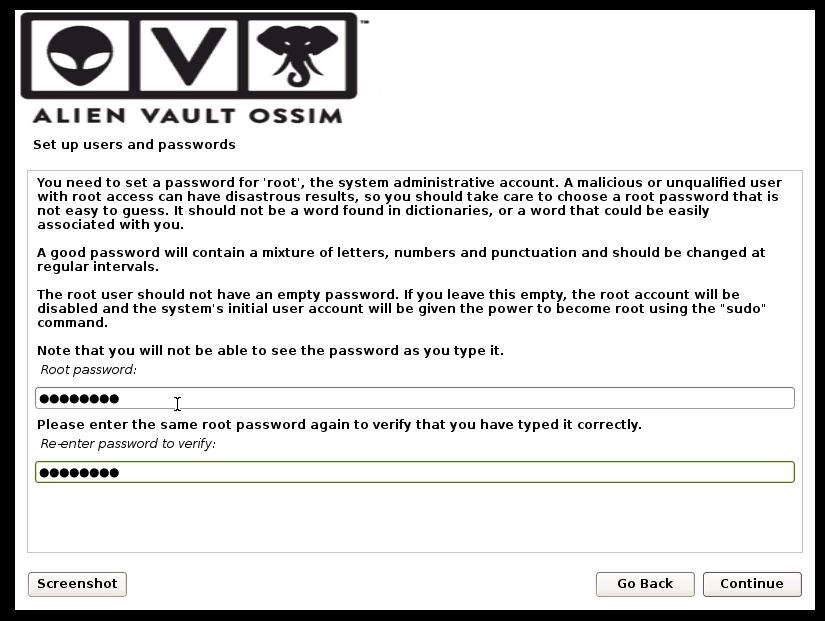

נגדיר סיסמא ל Root

כעת נגדיר פרטים נוספים למערכת שנוכל להתחבר אחר כך לפאנל הניהול

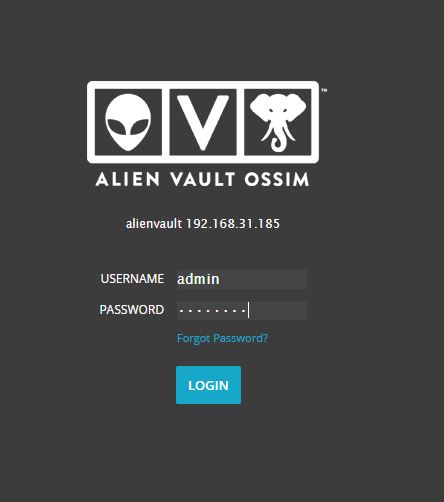

בסיום ההתקנה, נפתח את הדפדפן וניגש למערכת בכתובת ה IP שהזנתם למעלה

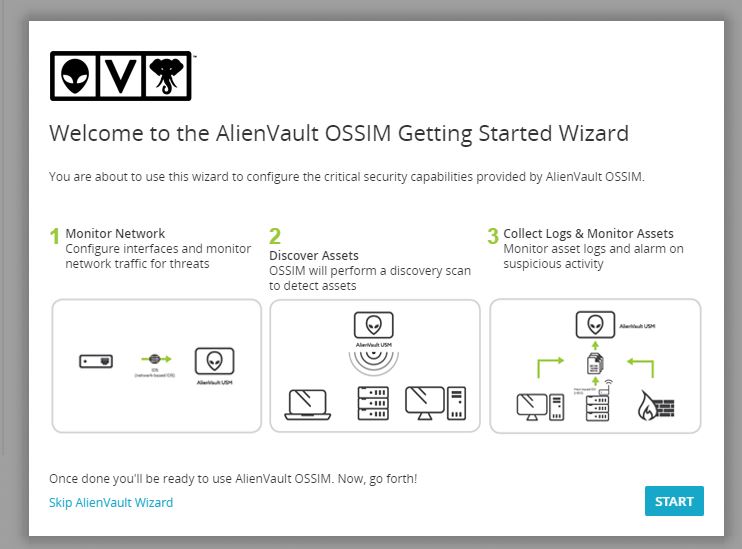

כעת נבצע הגדרות בסיסיות למערכת

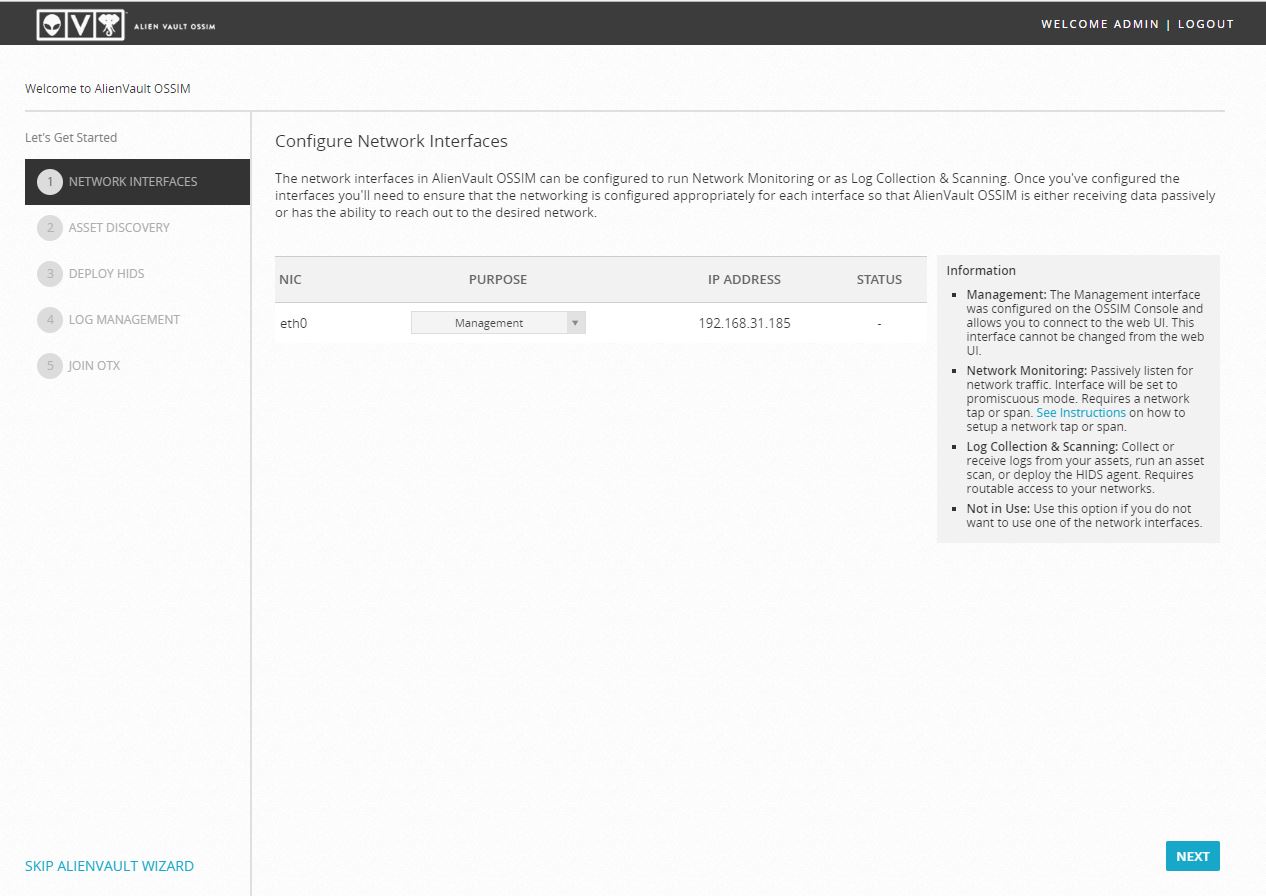

כעת נשאיר את הפורט על ניהול, שכן אנחנו יכולים להגדיר עוד פורט שיאזין לרשת

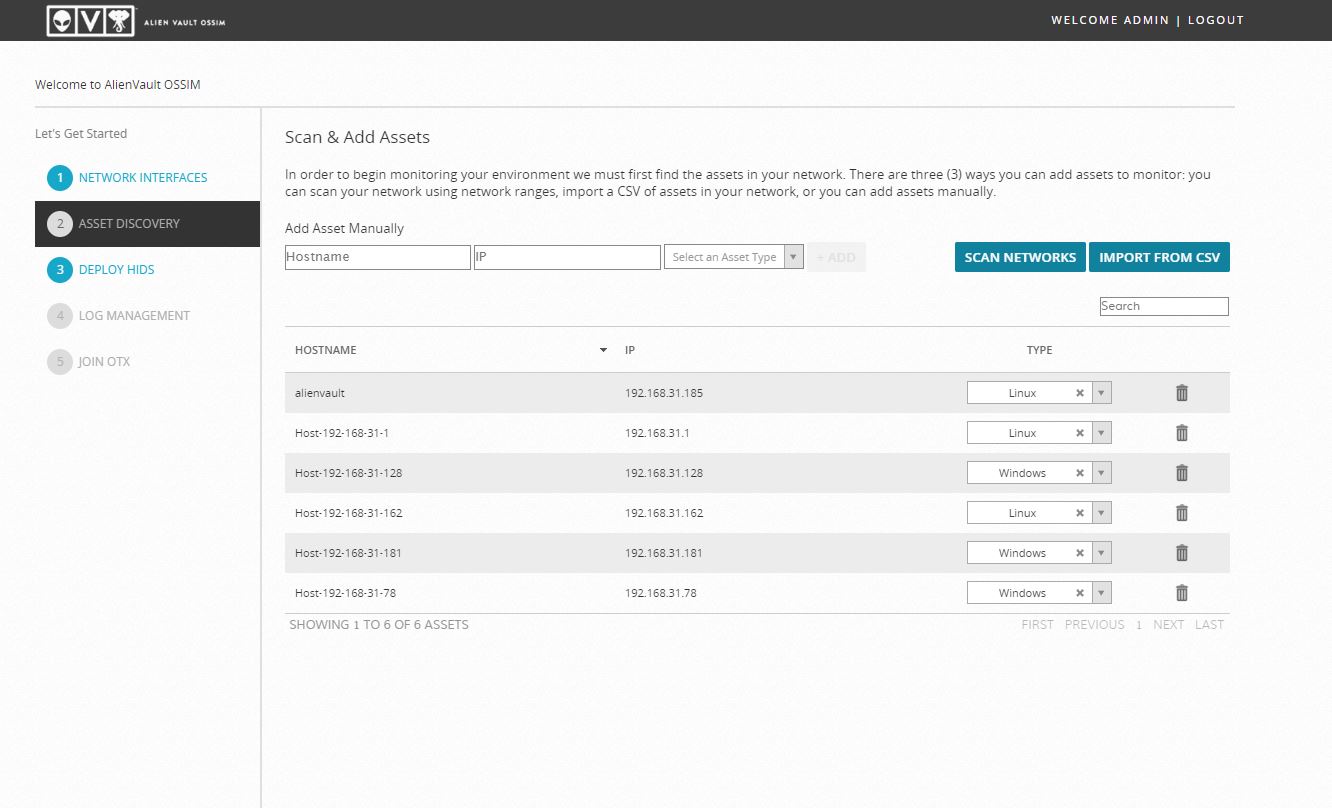

כעת נוכל לסרוק את הרשת \ רשת אחרת על מנת לאתר מחשבים \ שרתים \ רכיבים ברשת ולסמן את הסוג שלהם בהתאם

מערכת לינוקס \ ווינדוס

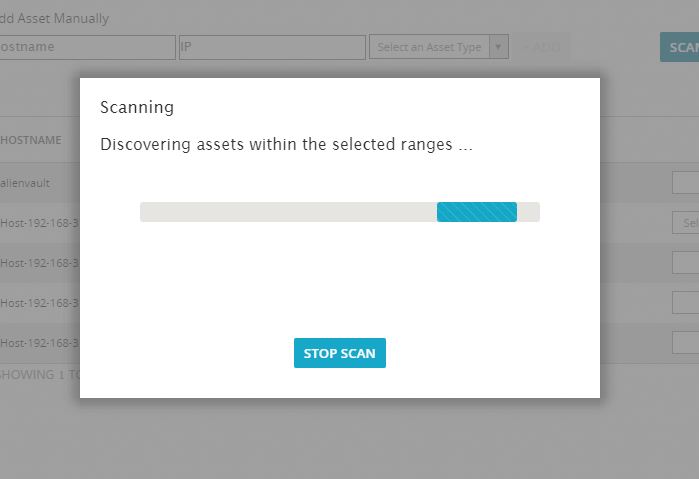

לחצו על Scan Networks ובכך תוכלו לסרוק את כל הרשתות שאתם רוצים

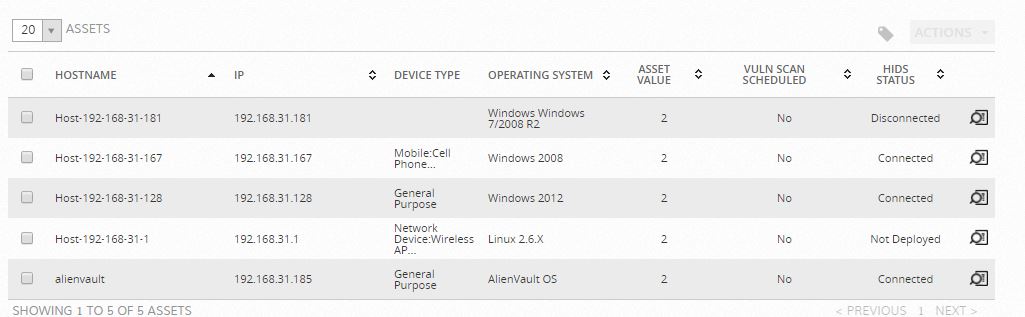

בסיום תקבלו רשימה של כל הרכיבים ברשת

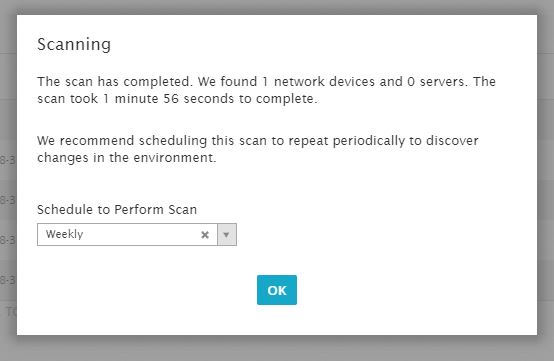

כעת נבחר שיסרוק ויגלה רכיבים חדשים באופן שבועי

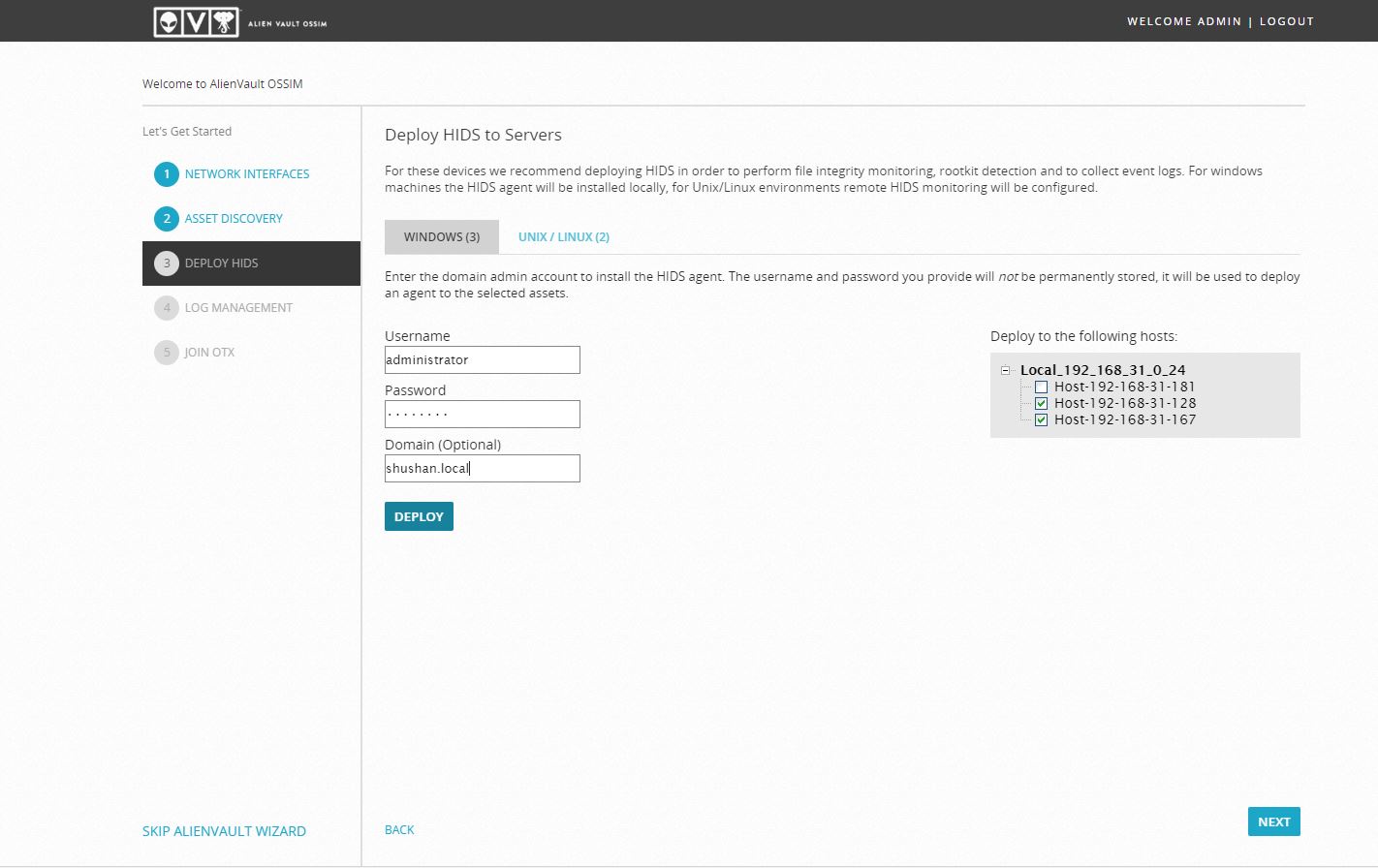

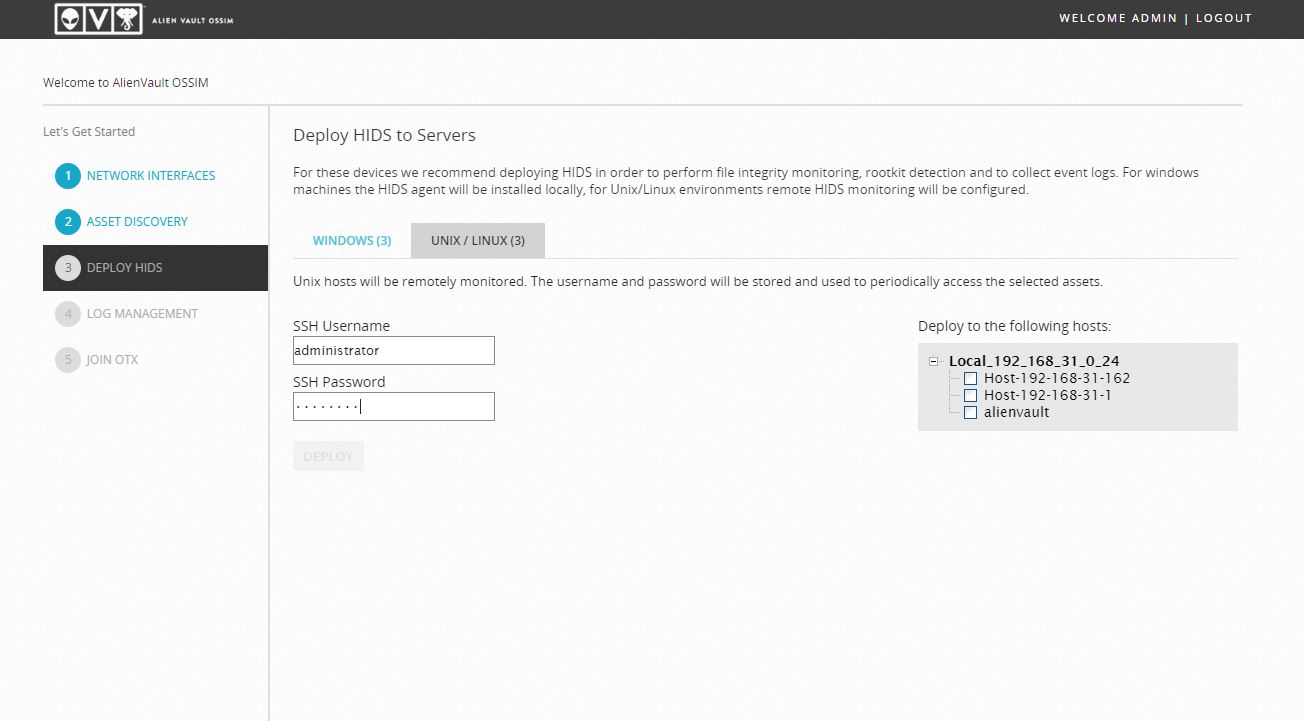

לאחר שסיימתם לאתר את הרכיבים בארגון המשיכו ל Deploy HIDS

HIDS הוא Host-based Intrusion Detection System אך ב OSSIM הוא ה Agent שמנטר את הרכיבים ולכן יש להתקין אותם בהם

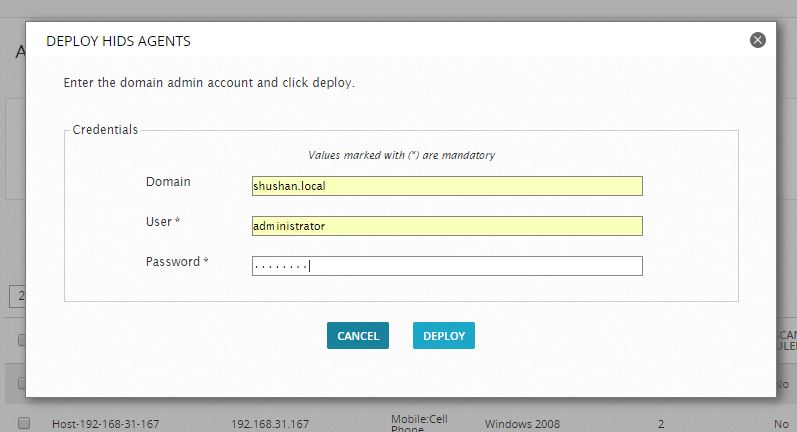

במסך זה אנו נפיץ למחשבים הנמצאים בדומיין את HIDS ולכן חייב הרשאות לפחות של Local Admin על מנת להתקין אותו

בגלל שזה סביבת ניסוי, נתתי הרשאות מלאות של Domain Admin

*חובה לבטל את ה Firewall גם בשרת וגם בתחנה

אם יש לכם סביבת לינוקס בארגון תוכלו להזין את השם משתמש לSSH

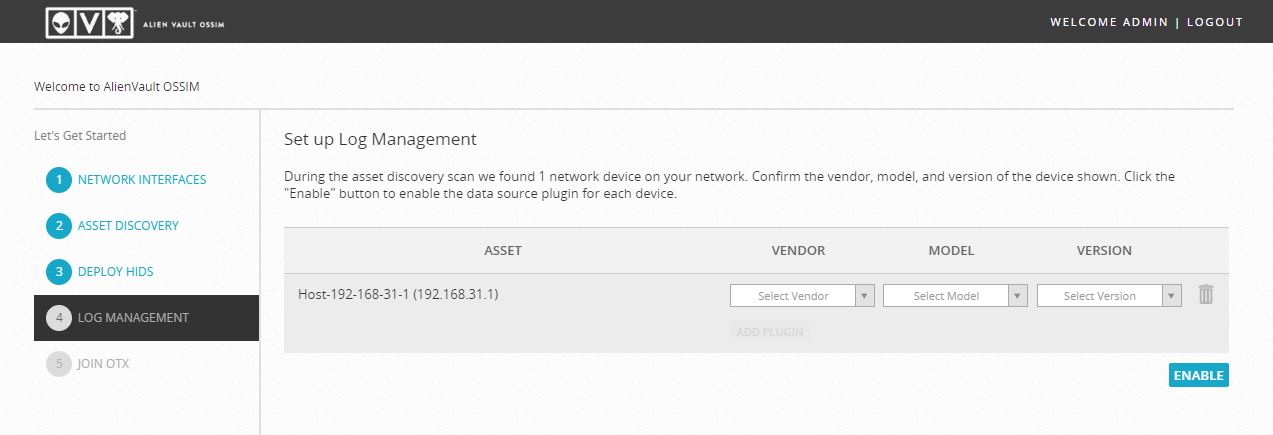

לרוב בארגונים קיים פיירוואל או ראוטר, ניתן להגדיר את סוגו ולקבל ממנו גם התראות, תלוי לפי החברה ודגם הרכיב

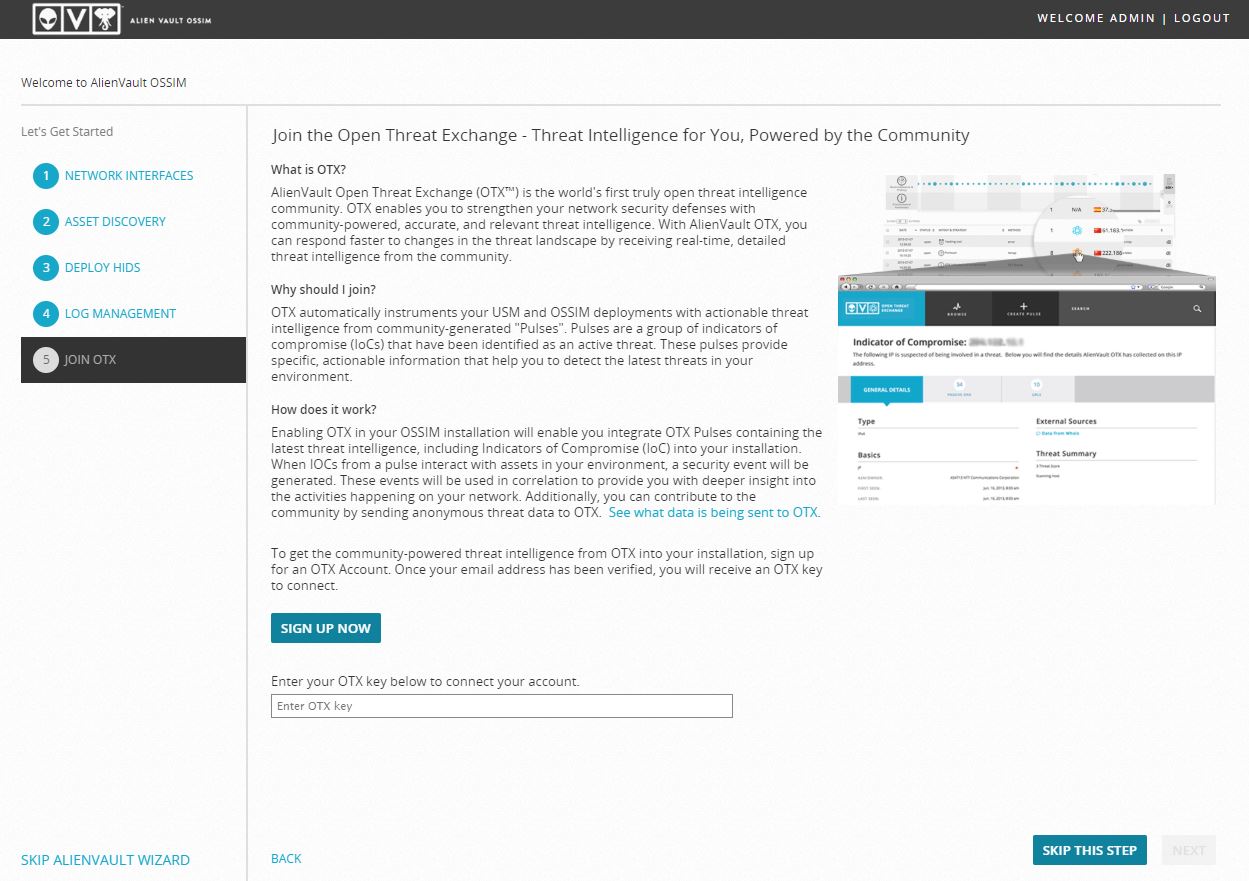

OTX הוא התקפות וחולשות הקיימות במערכות שקהילת ה OSSIM מפרסמים, ברגע שתצטרפו תוכלו לקבל חיווי על התקפות שקיימות ואם רכיבים אצלכם בארגון חשופים אליהם או שנחשפו לחולשה.

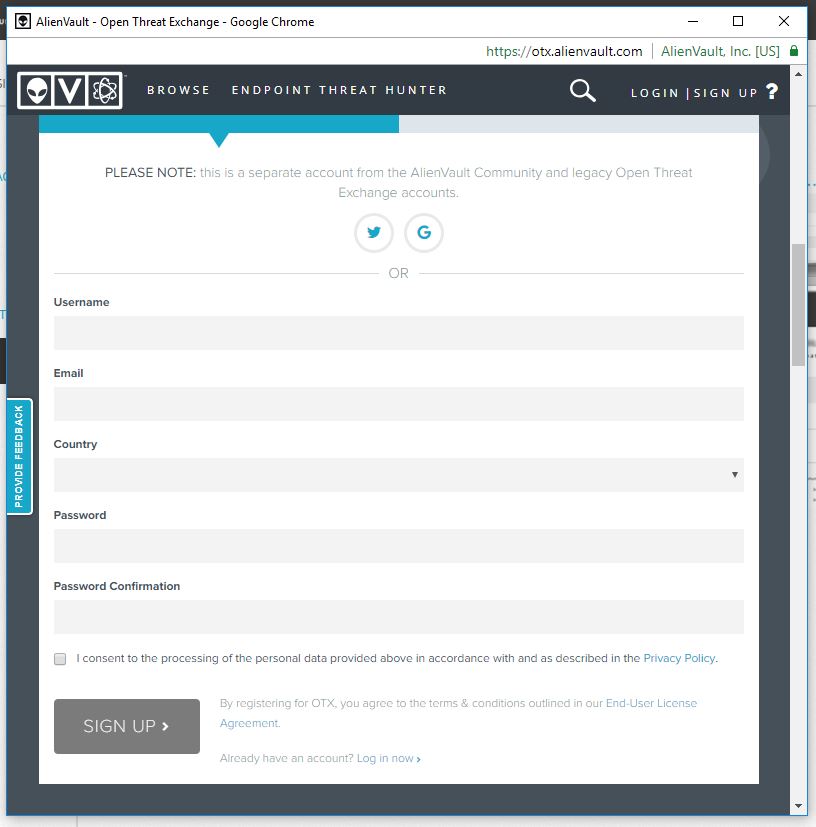

נרשמים באתר של OSSIM

מתחברים

ומזינים את ה OTX Key

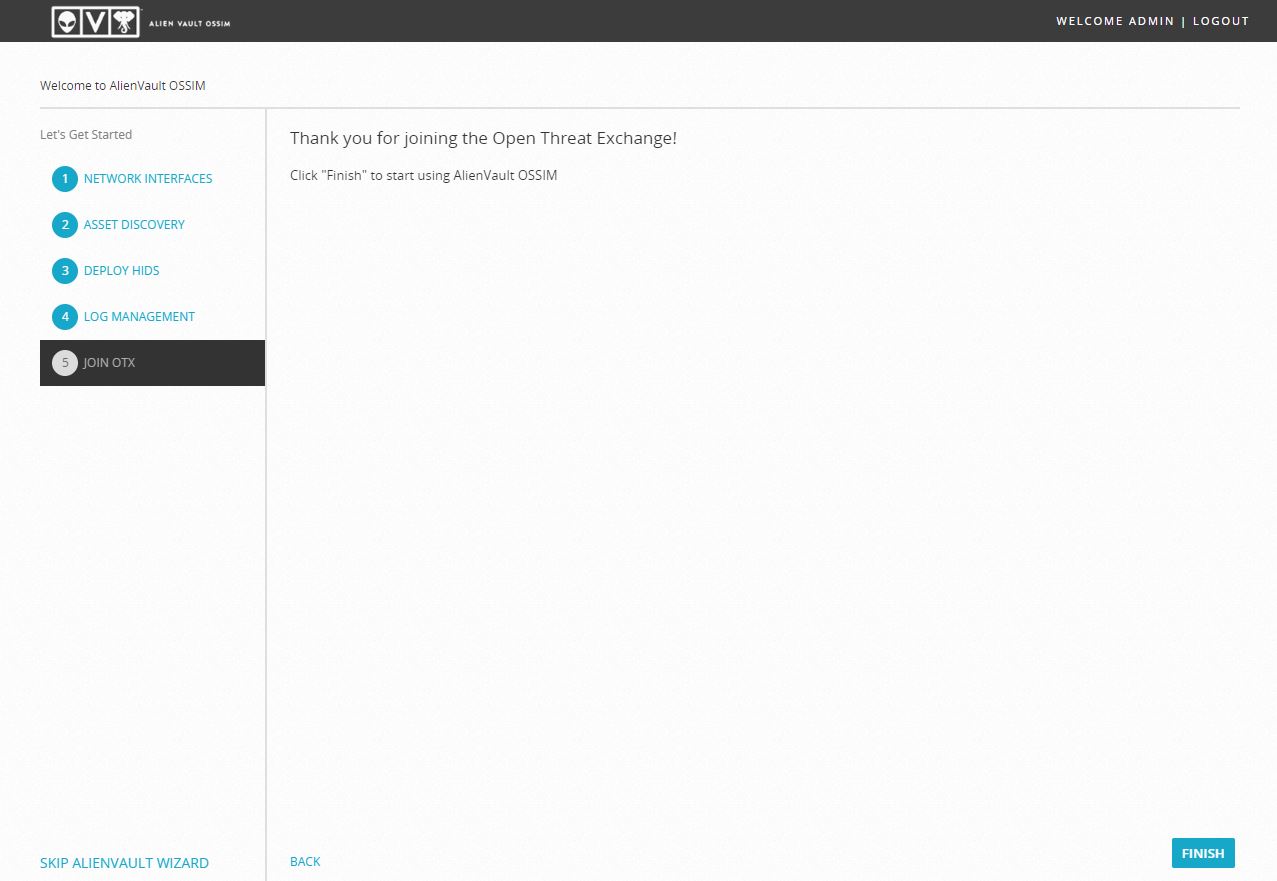

ולסיום לחצו על Finish

לחצו על Explore

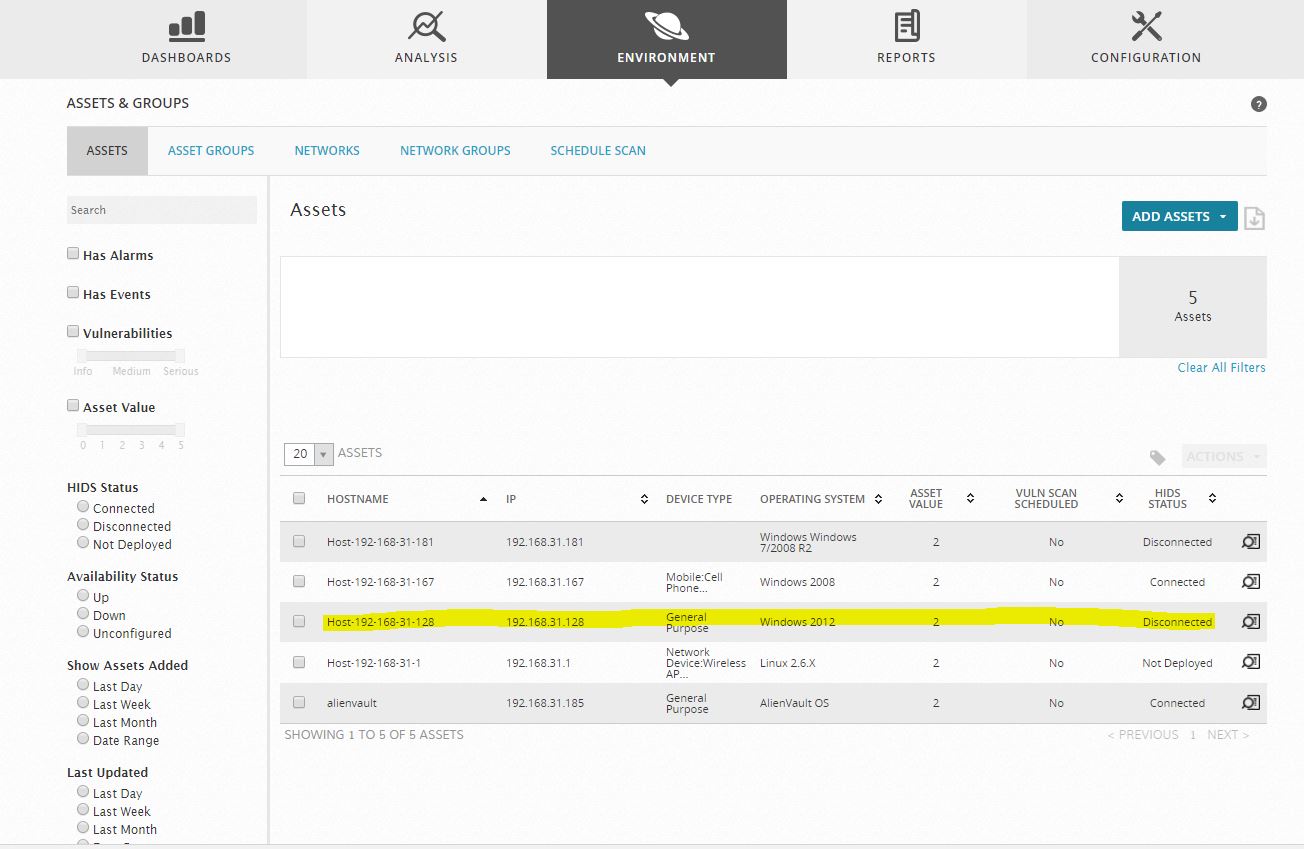

נתחיל בלוודא שה HIDS הופצו

192.168.31.167 – Windows 7

192.168.31.128 – שרת הDC שהוא Windows Server 2016

*יש לוודא פיירוואל מכובה

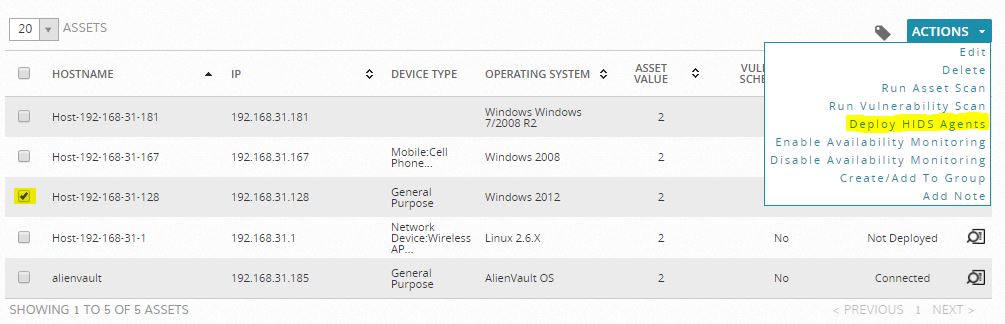

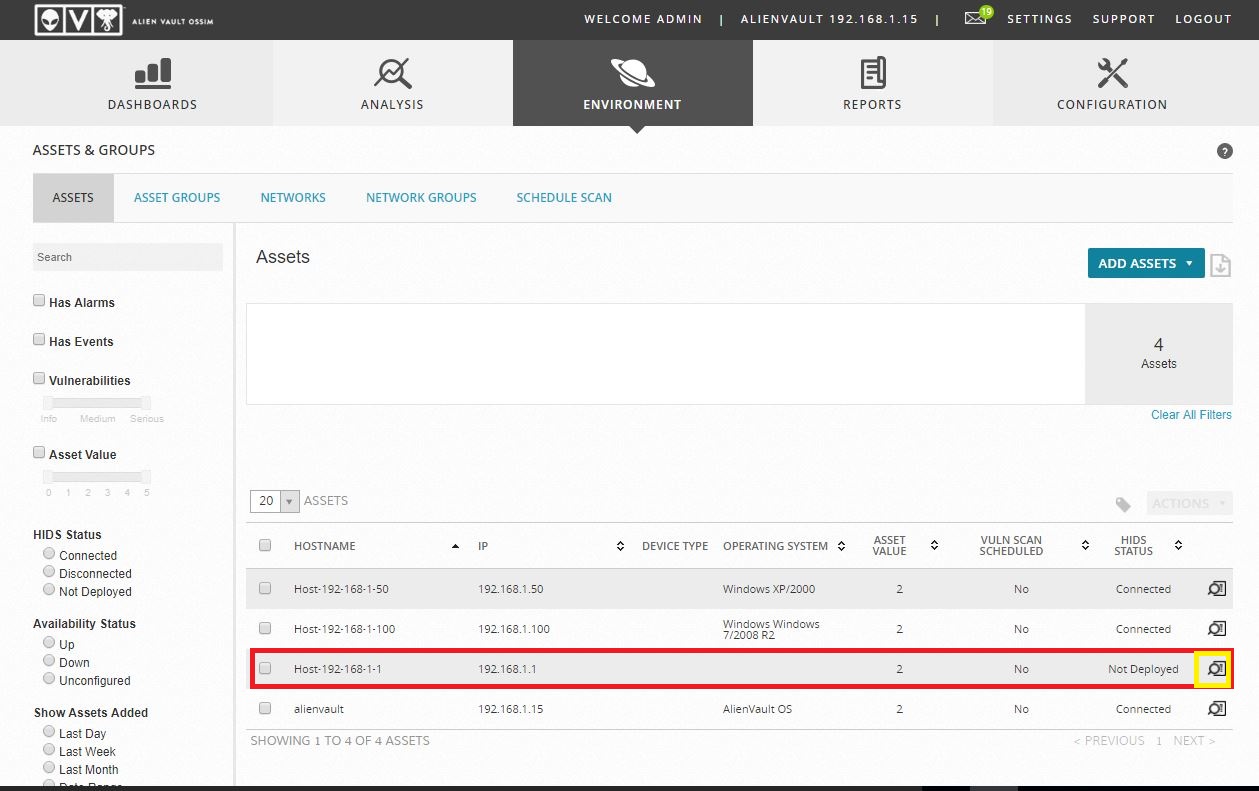

נלחץ על Enviroment ואז Assets & Group

ניתן להבחין שהסוכן לא הופץ לDC

נסמן אותו ב V ואז Deploy Agent כמו בתמונה

נזין את ההרשאות

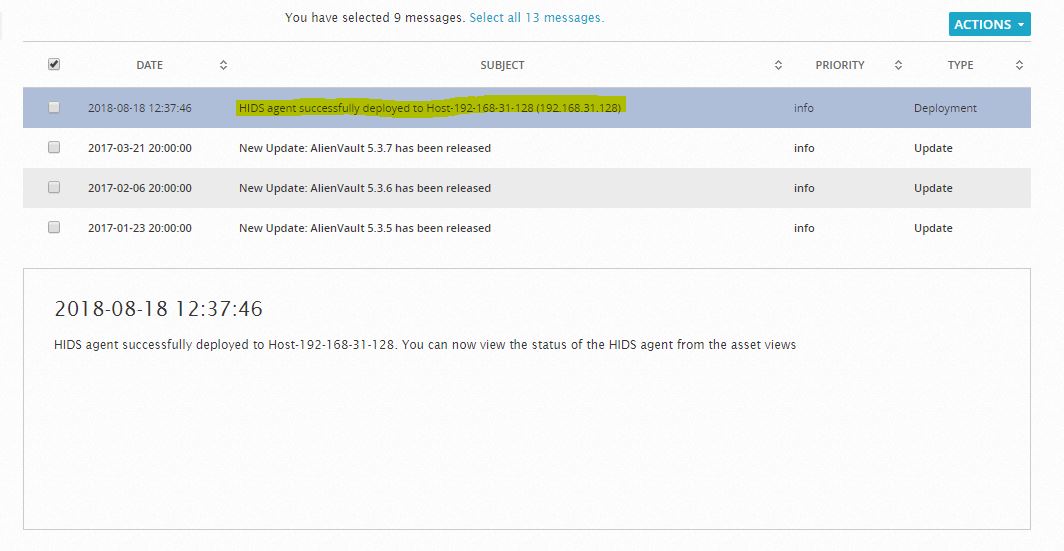

נלך למרכז ההודעות למעלה

נבחין שההפצה הצליחה

נחזור ל Assets ושם נבחין שהוא מחובר

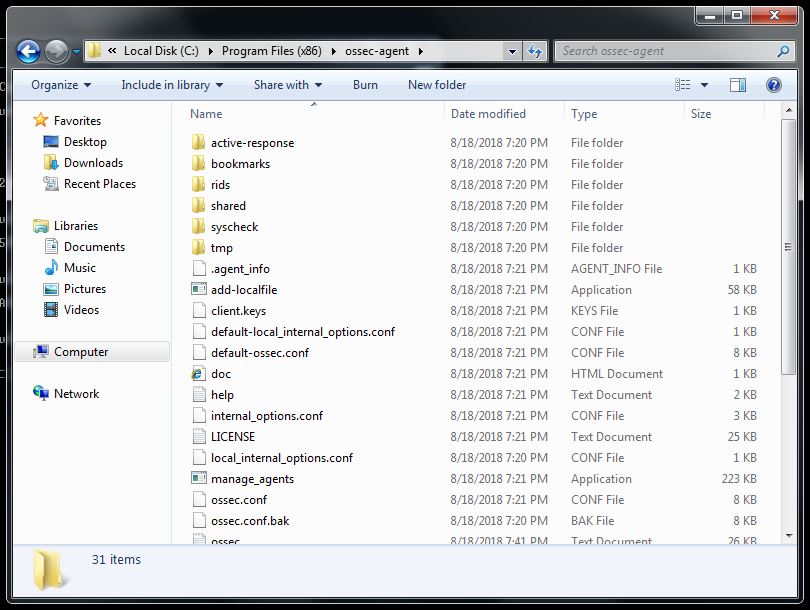

אם נעבור לתחנה לנתיב

C:\Program Files \ ossec-agent

נוכל להבחין שהסוכן מותקן

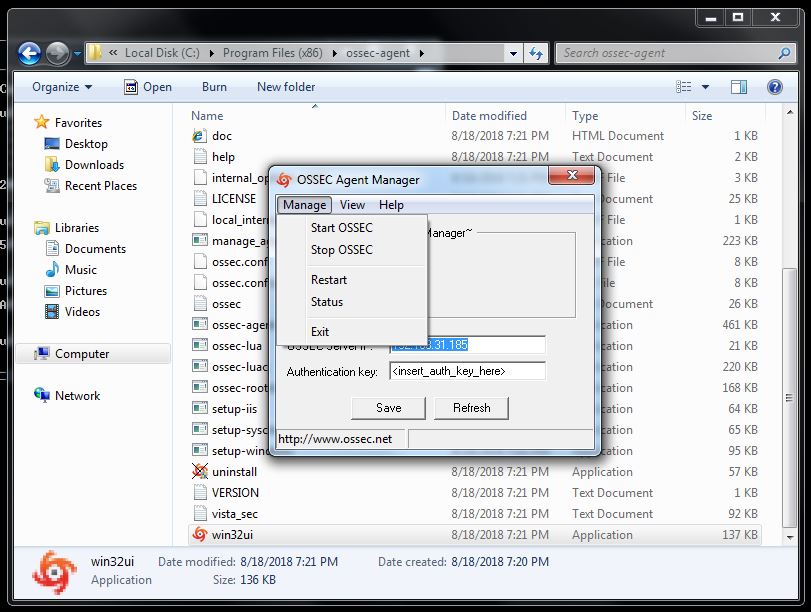

אם נפעיל אותו נבחין שניתן לעצור אות ואו לרסט אותו אם יש תקלה בסוכן

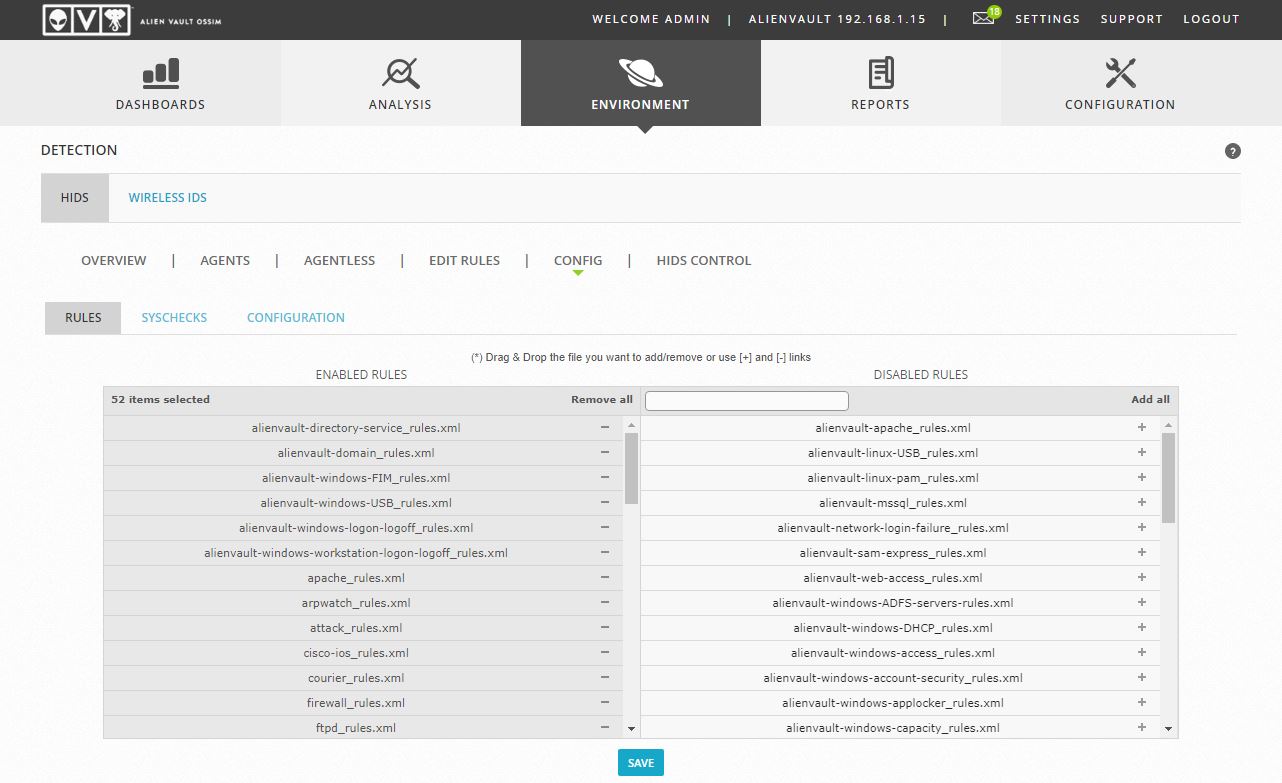

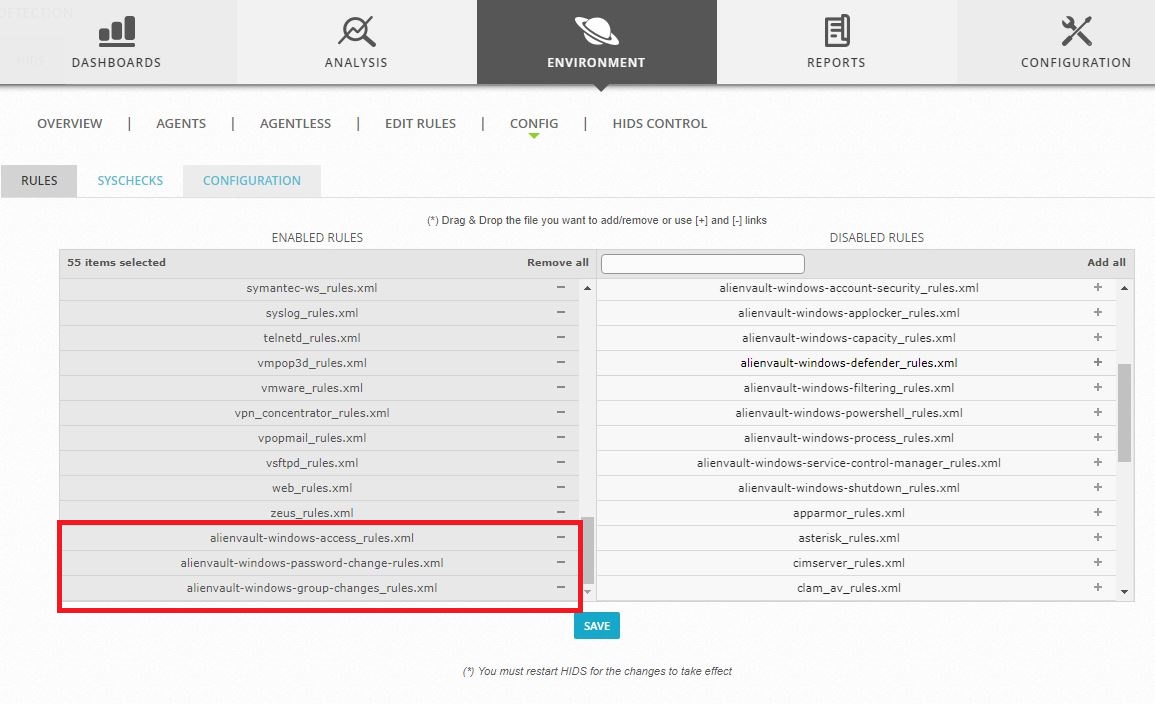

לפני שנעבור לדברים המתקדמים יותר, נתחיל בלשייך חוקים לסוכן (זאת אומרת מה הסוכן יאסוף) ונמשיך לבדוק איזה התראות אנחנו מקבלים ב SIEM

הסוכן בעצם עוקב אחרי ה Event Viewer וכל Event ID שהגדרתם לו לדווח לכם הוא ידווח, כמובן עם הפרטים הקיימים בתוך ה"אירוע" ויסדר את זה בצורה נוחה

רשימת החוקים ואיזה Event ID הם מתריעים עליהם ניתן לראות באתר של OSSIM כאן

נעבור שוב לEnviroment ואז Detection

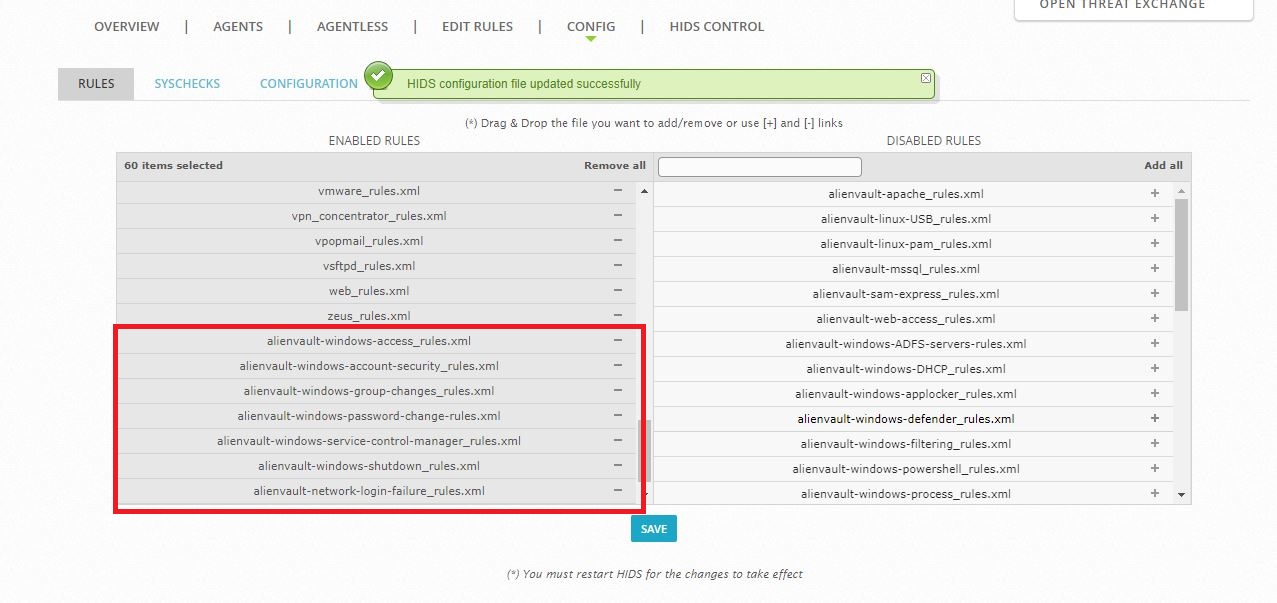

כעת נשייך את כל החוקים שהוספתי למטה ומסומנים לכם (הוסיפו מצד שמאל לימין)

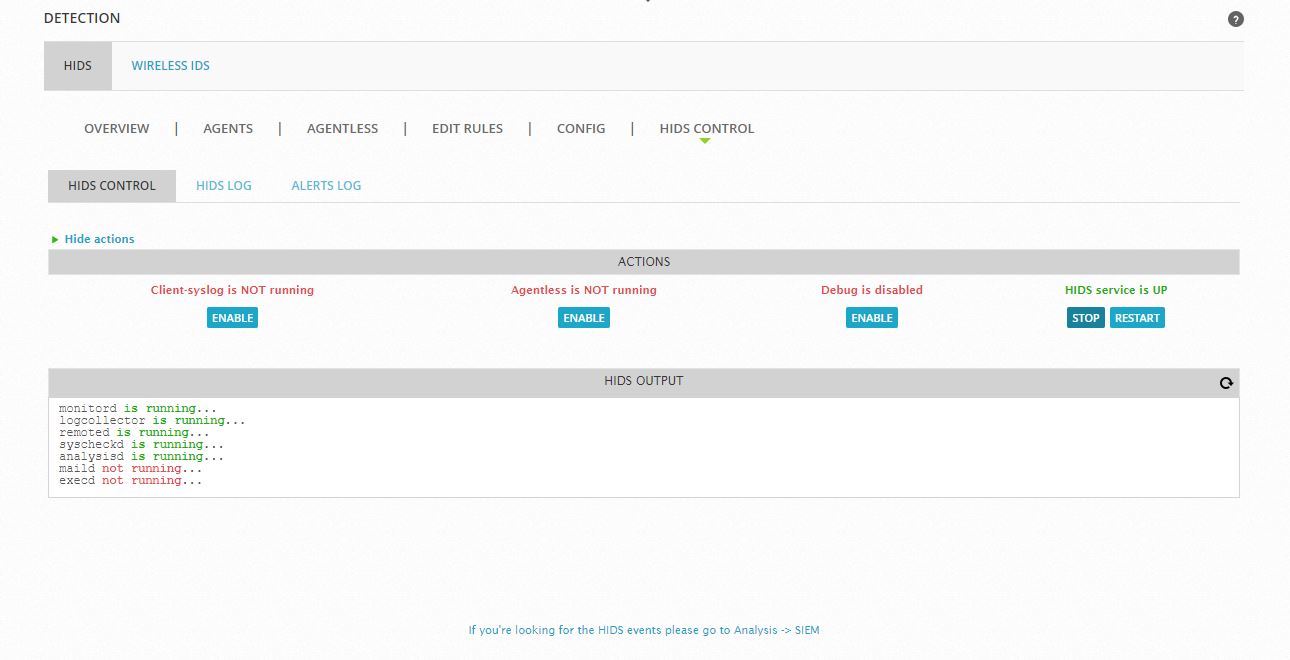

שתדעו, בלשונית HIDS Control נוכל לבצע ריסטרט אם יש בעיות בסוכן ברמת הרשת

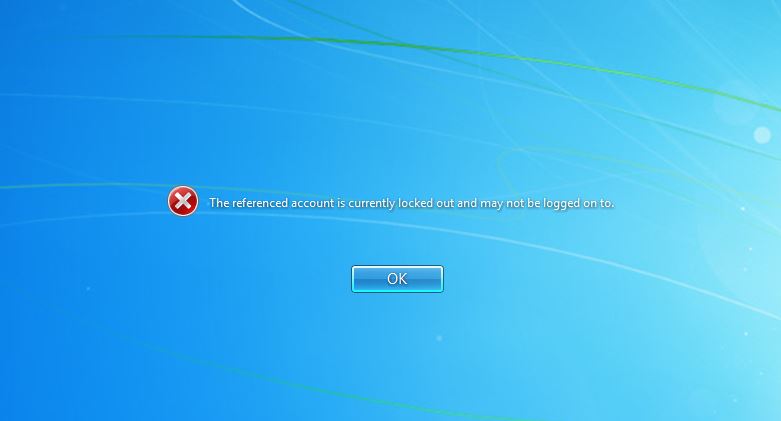

כעת אחרי שהגדרנו חוקים, נגדיר בGroup Policy בשרת שחשבון ננעל לאחר 3 ניסיונות

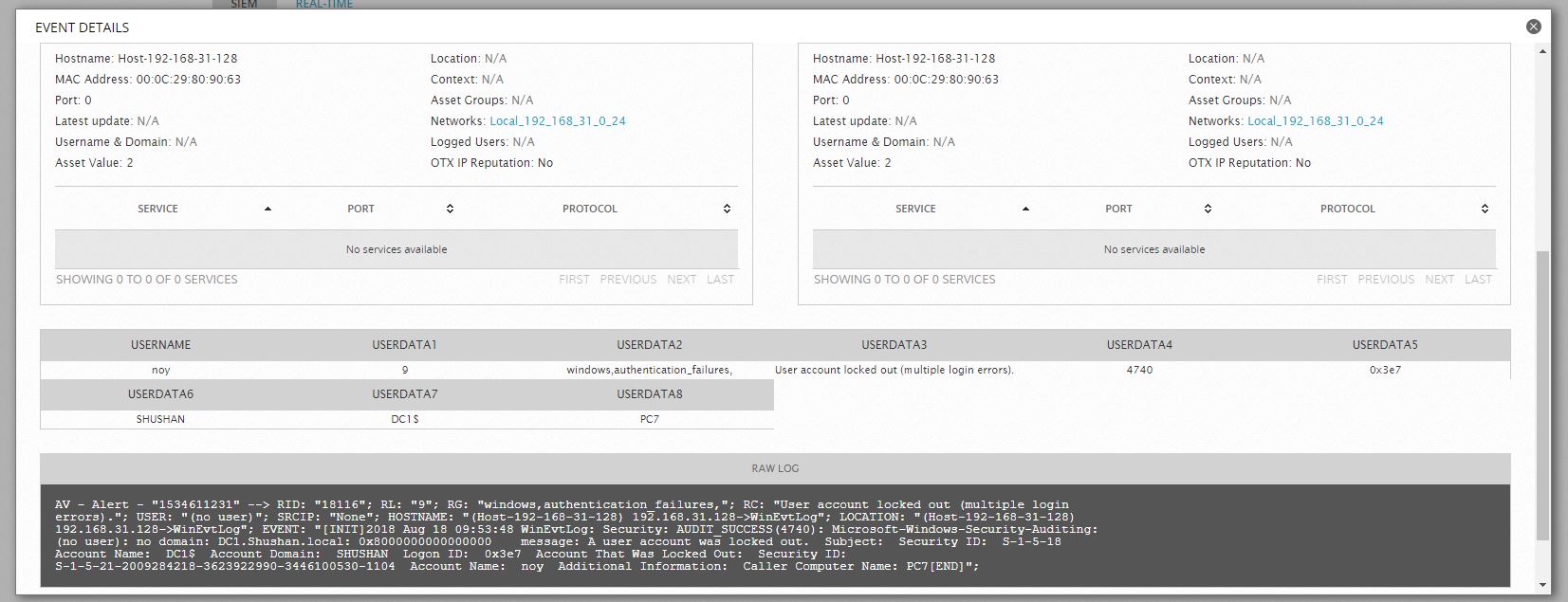

ננסה להתחבר עם חשבון בשם Noy יותר 3 פעמים עד שינעל

כעת נקבל הודעה שהחשבון ננעל

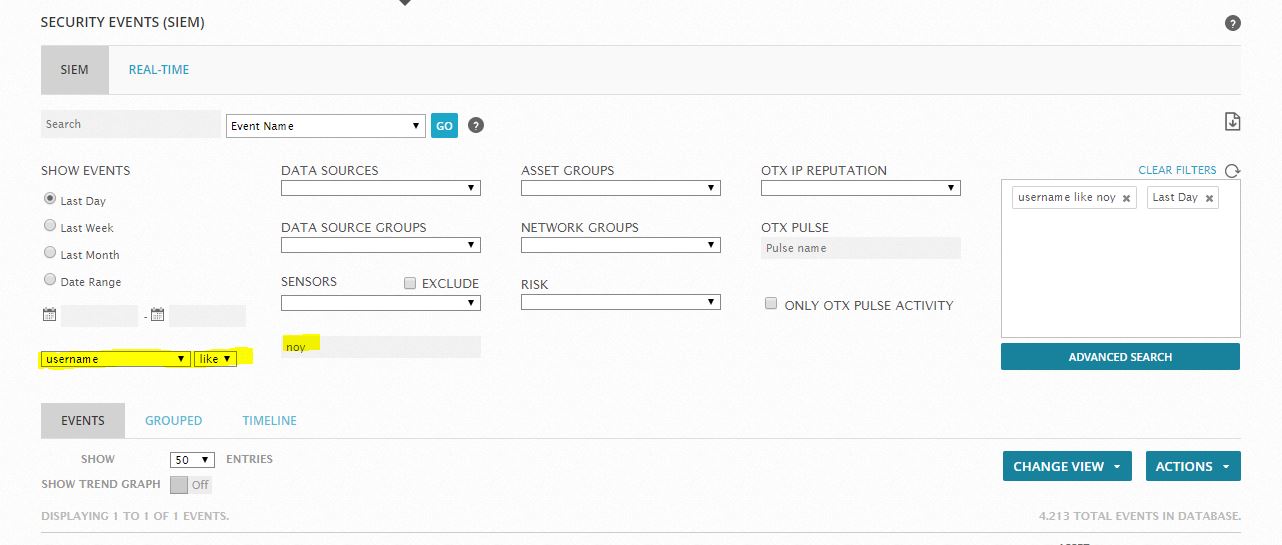

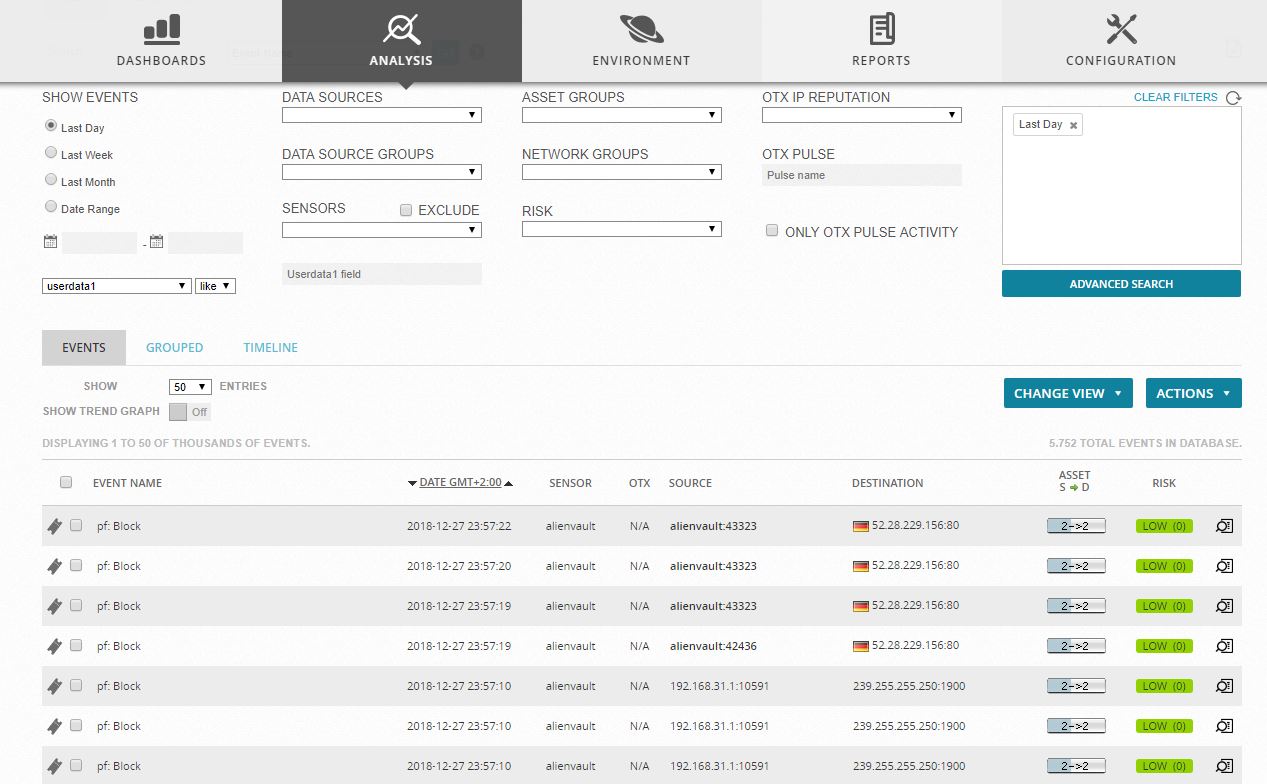

במערכת נלחץ על Analysis ואז SIEM

נסמן Username like ואז את שם המשתמש שהוא Noy

התוצאה תציג לנו שהחשבון ננעל

כאן נקבל פרטים נוספים על הנעילה

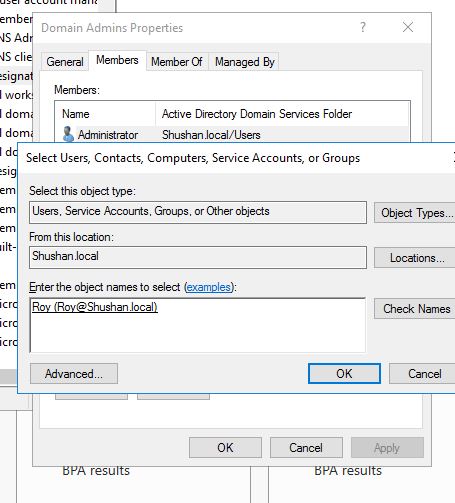

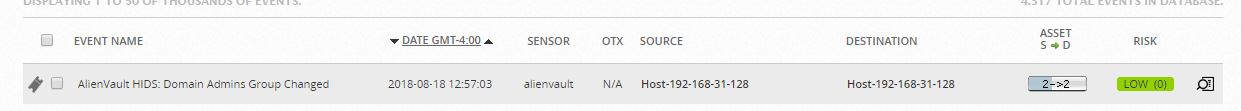

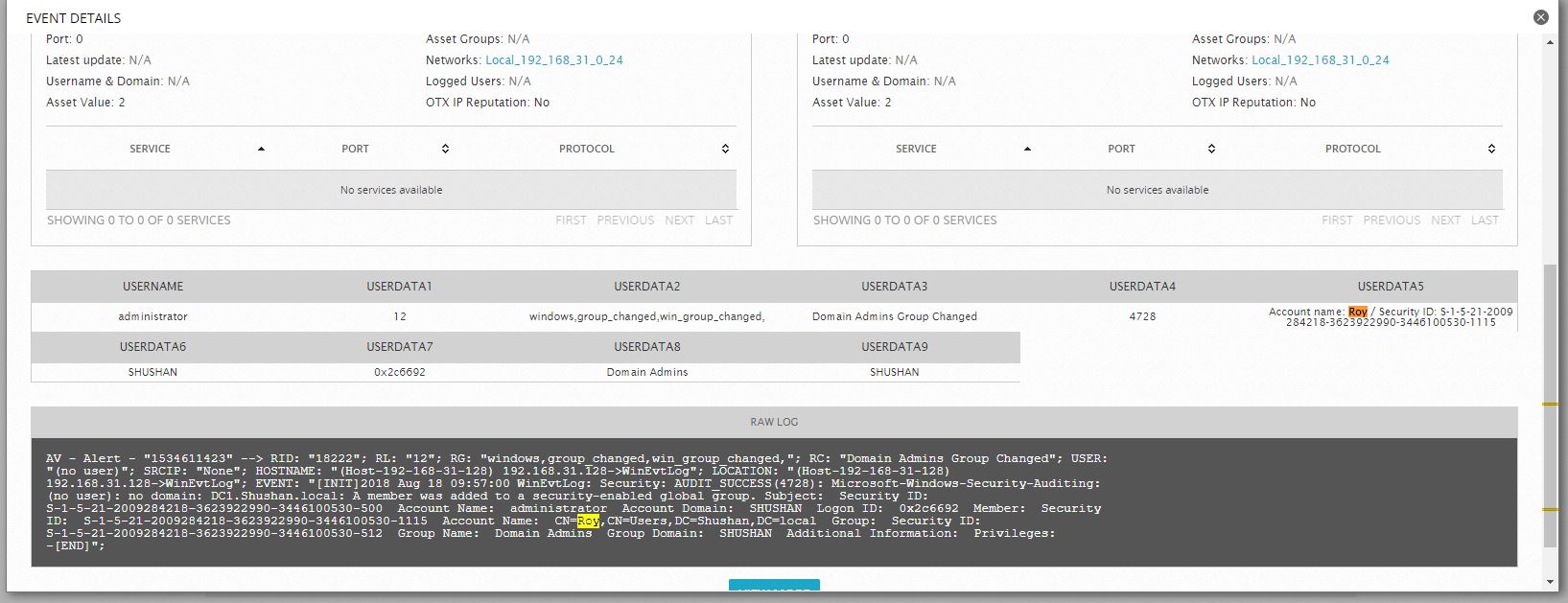

חוק נוסף שהכנסנו הוא שינוי קבוצות ב AD, נפתח את ה AD ב DC ונוסיף לקבוצת ה Domain Admins את המשתמש Roy

כעת נחזור ל SIEM נרענן ונבחין בהתראה שהתווסף לקבוצה DA משתמש

במידע נוסף נבחין מי המשתמש שהוסיף אותו , וזה מה שאנשי אבטחת מידע רוצים לדעת

המשתמש Administartor הוא זה שהוסיף את Roy

מתקדם

Vulnerabilities

- המשך המאמר נכתב עם התקנה חדשה של OSSIM ותחנות אחרות מהתמונות למעלה (התאימו את הפעולות לסביבה שלכם)

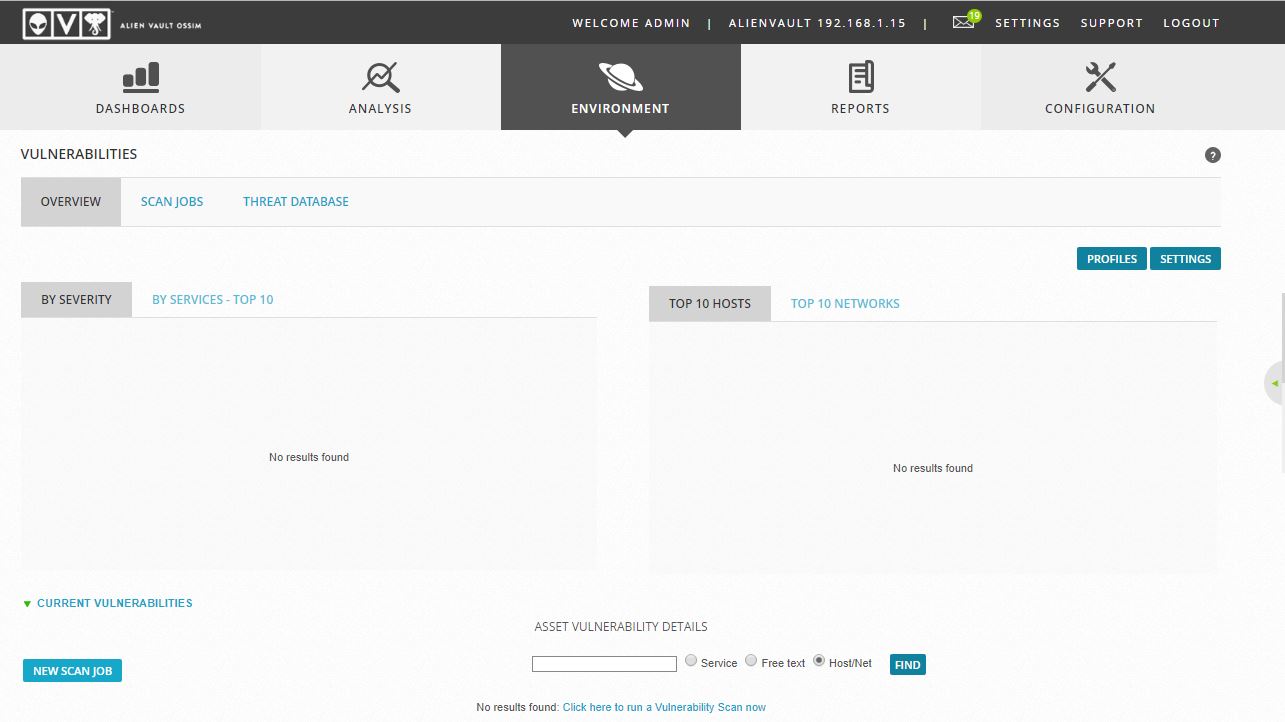

במערכת ה OSSIM קיימת מערכת Vulnerabilities, המערכת סורקת את רכיבי הרשת, מערכות הפעלה, רכיבי רשת , ממש כמו Nessus או OpenVas תחילה נכנס ל Enviroment ושם ל Vulnerabilities

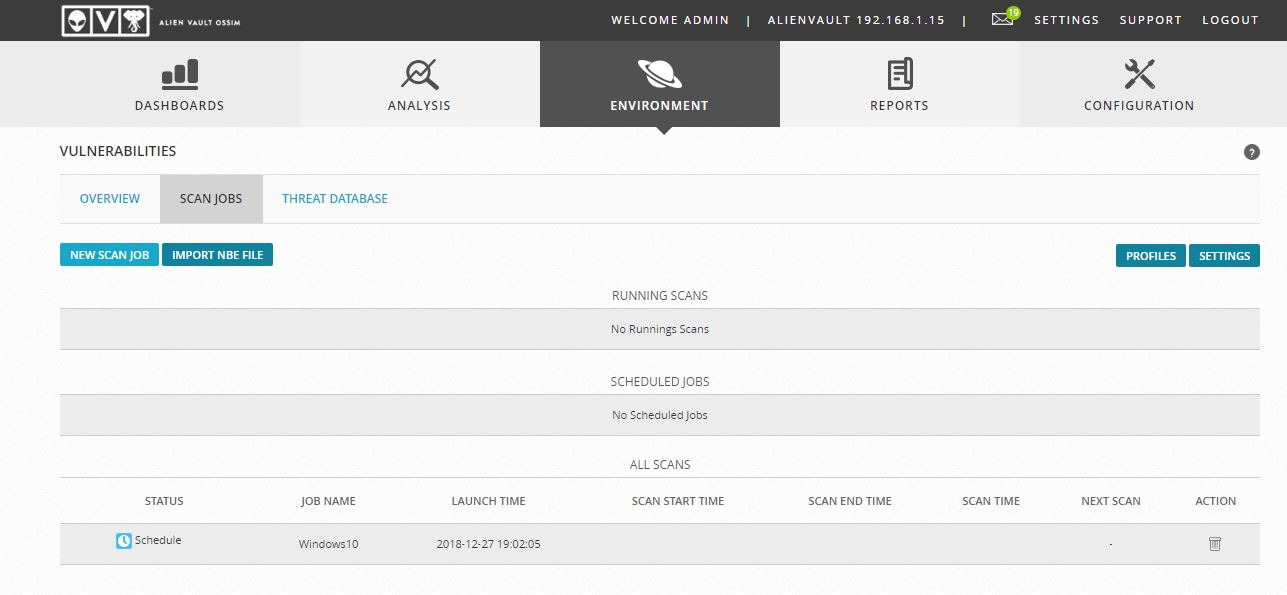

כעת נכנס ל Scan Jobs ואז New Scan Job

נרשום Windows 10 ואז נבחר את התחנה \ הרשת שאנו רוצים לסרוק ואז Save

כעת נמתין שהסריקה תתחיל

נמתין עד שהסריקה תתחיל

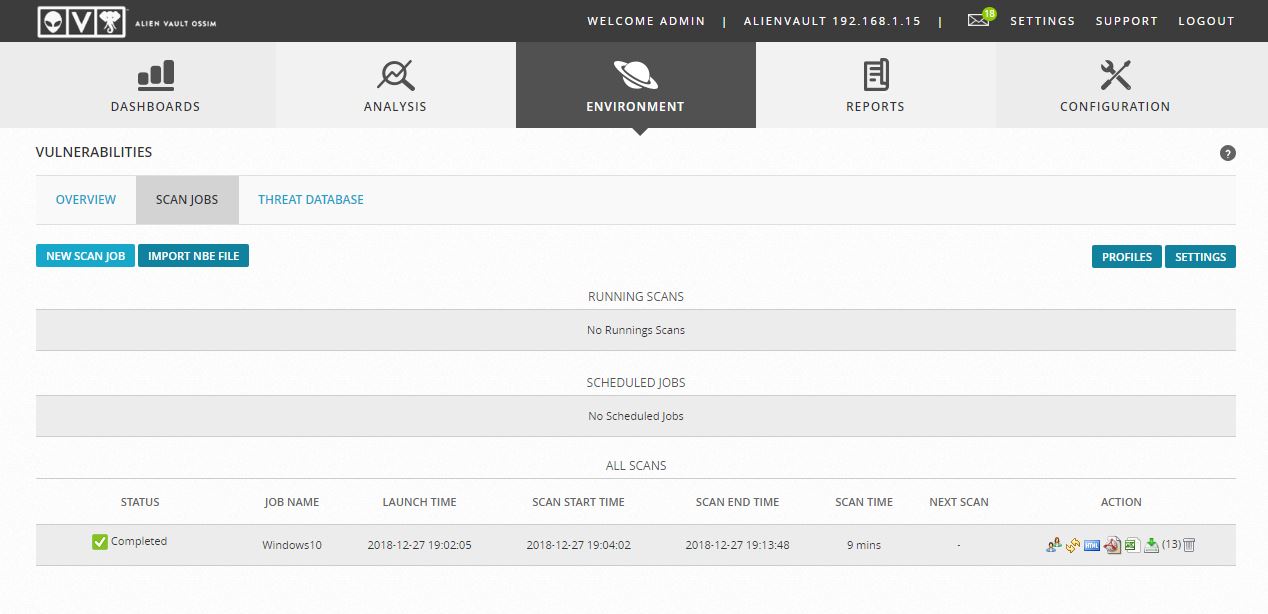

בסיום נקבל את ההודעה שהסריקה הסתיימה,

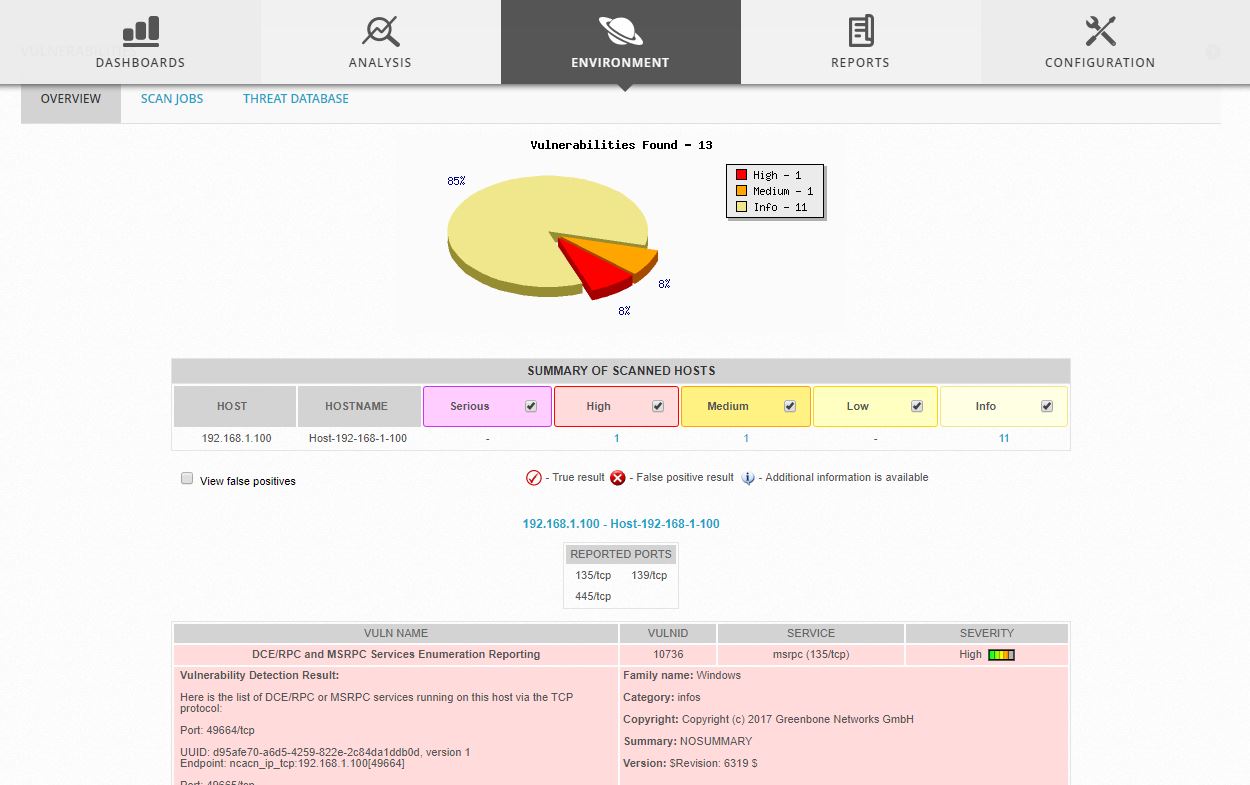

נלחץ על הכפתור HTML או על הסריקה עצמה

נוכל להבחין בכל החולשות שהסריקה מצאה

מערכת ה OSSIM אינה מיועדת בשביל Vulnerabilities, אך יכולה לתת מבט על, הייתי ממליץ להשתמש במערכות כמו Nessus או OpenVAS בארגון על מנת לקבל חיווי טוב יותר על ה Vulnerabilities והחולשות הנמצאות ברכיבי הארגון.

Syslog – Pfsense

Syslog – פרוטוקול לאיסוף המידע – הסטנדרט בתעשייה (פורט 514)

אנו נשתמש בו על מנת לקבל התראות מ pFsense Firewall

- במאמר זה כמובן יש שימוש ב pFsense כFirewall

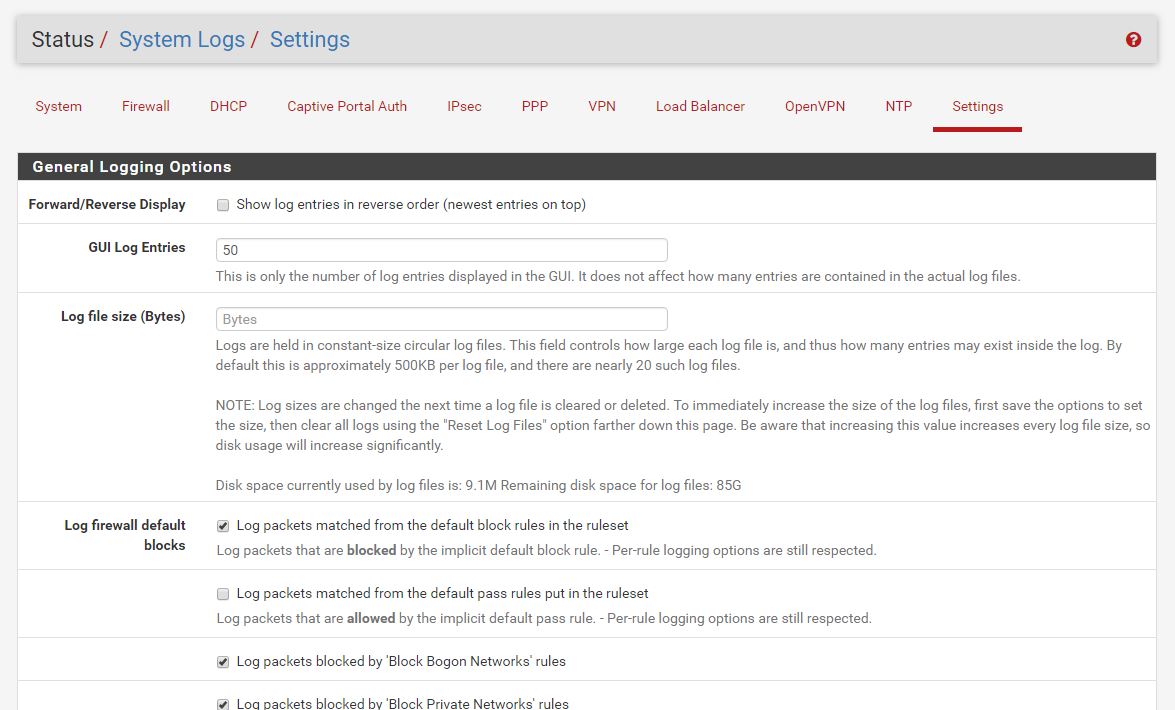

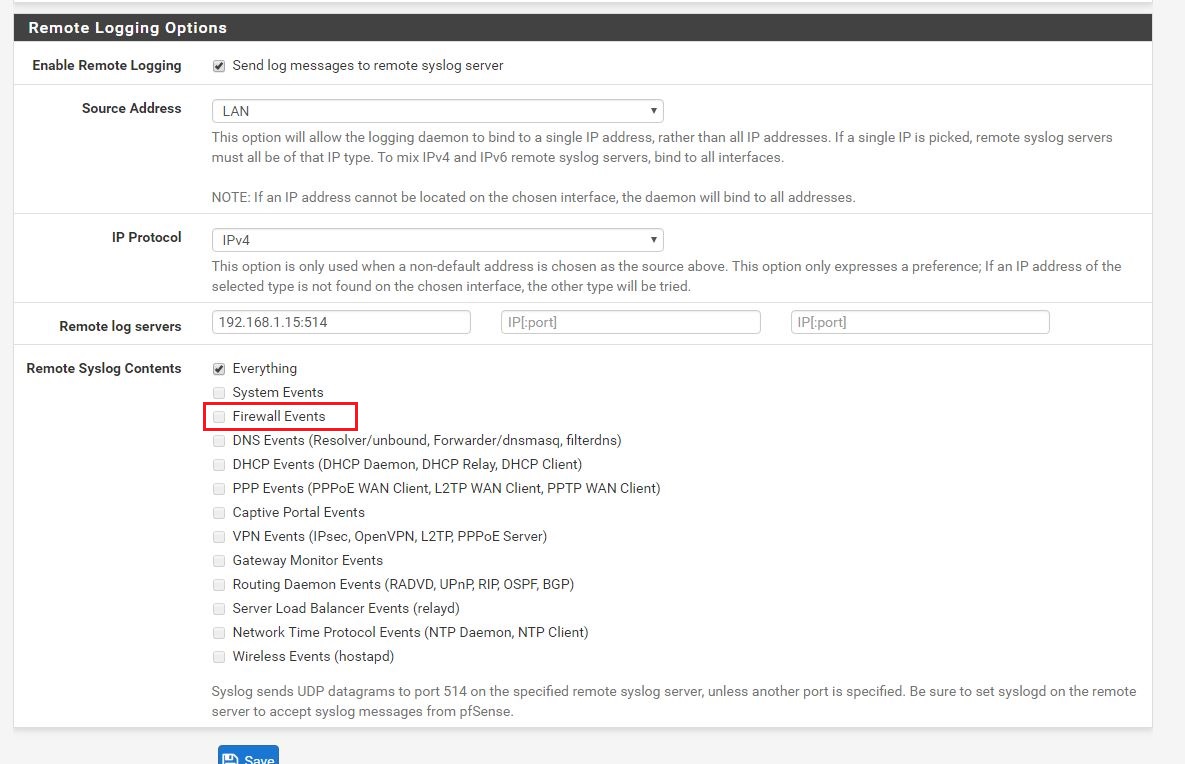

נתחיל מ pFsense בכך שנגדיר אותו לשלוח לנו Syslog, ניכנס ל Status ואז System Logs ושם ל Settings

נרד למטה ונסמן למשל את ה Firewall Events (ניתן לסמן הכל, אך כרגע פחות מומלץ להעמיס על OSSIM בסביבת ניסוי)

כמובן בכתובת IP נכניס את הכתובת של OSSIM ב Remote Log Servers

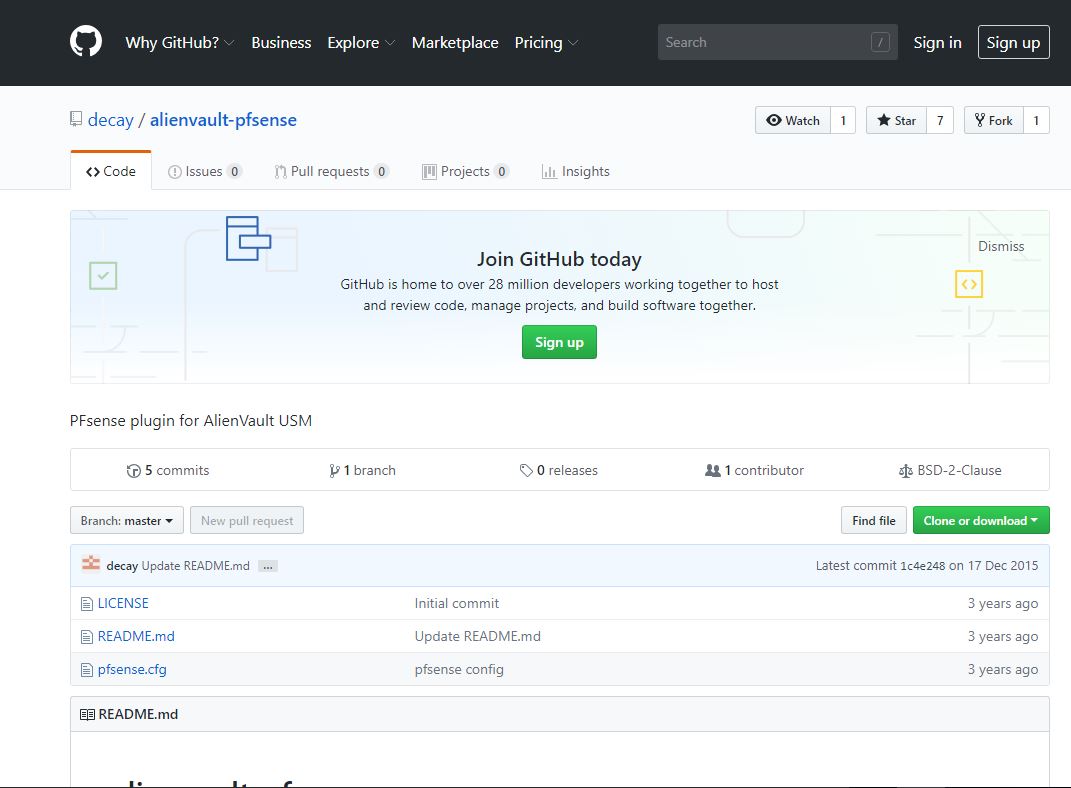

כעת נכנס לאתר Github על מנת להוריד Plugin מוכן ל pfsense

Plugins הם למעשה תוספים למערכת ה OSSIM קיימים המון Plugins במערכת ה OSSIM כמו Cisco ו Juniper או Checkpoint וכו' וזאת על מנת שהמערכת תדע לקרוא את הSyslog של כל מערכת ותסדר את זה בצורה הנכונה.

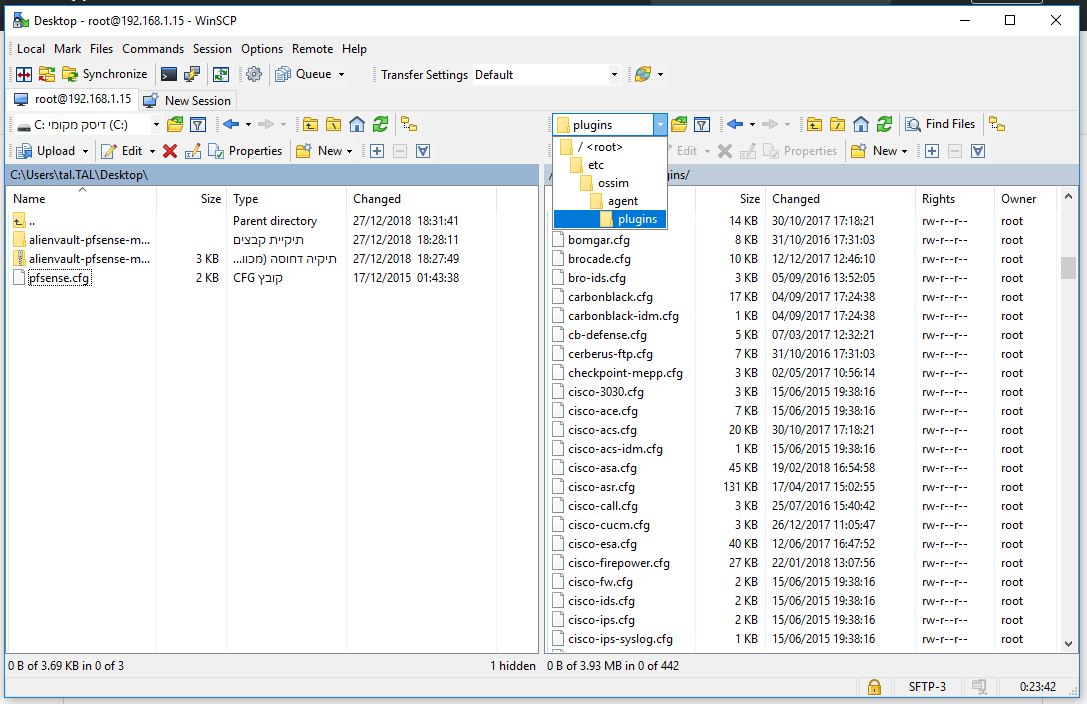

נוריד את הקובץ, נחלץ אותו ונעביר אותו לשרת ה OSSIM (ע"י Winscp) לתיקייה בנתיב כמו בתמונה

כעת נעבור למערכת ה OSSIM ושם נפתח את Environment ואז Assets, נלחץ על הרכיב שהוא ה pFsense ( הוא 192.168.1.1 שכן הוא ה Default Gateway ברשת שלי)

נלחץ על הסימון הצהוב בתמונה

נבחר בלשונית Plugins ואז נבחר ב pfsense FIrewall כמו בתמונה

כעת מערכת ה OSSIM תקבל את כל ההתראות מה Firewall וספציפית בלוגים ש pfsense שולח לנו ב Syslog (מקודם בחרנו איזה לוגים לקבל)

Corelletion – קורלציה

דרישות:

- מערכת OSSIM

- DC

- מחשב PC1 המחובר לדומיין

אחד הפיצ'רים החזקים במערכת ה OSSIM היא הקורלציה, ביטוי זה אומר שניתן להגדיר למערכת ה SIEM להתריע לנו על סדרת אירועים שמתרחשת ברצף, נניח שיש לנו מערכת כמו Active Directory בארגון, אני רוצה לקבל התראה על כל משתמש שמתווסף לקבוצת ה Domain Admins התראה זו אמורה להתבצע אוטומטית על ידי מערכת ה SIEM (בכך שנוסיף Rule כזה, והוספנו עיינו בתחילת המאמר) אבל זה שהתווסף משתמש לקבוצה Domain Admins , לא אומר שיש כאן בעיה \ הארגון נפרץ.

אבל, האם הגיוני שאם קורה המצב הבא: משתמש חדש נוצר, מתווסף ל Domain Admin זה כן חשוד? שכן זה משתמש חדש שלא היה לפני והסיכויים שמשתמש חדש הגיע לארגון ונותנים לו הרשאות של Domain Admins הם נמוכות.

הקורלציה הזו (שילוב) של משתמש חדש, התווסף ל Domain Admins Group והסיסמא שלו מתאפסת, היא חשודה מאוד! ולכן נוכל להגדיר שנקבל התראה ברמה חמורה ובה נקבל את השילוב של המידע הזה, איזה משתמש נוצר? על ידי מי? ולאיזה קבוצה הוסיפו אותו?

Corelletion מסוגל גם לבצע את השילוב הזה מכמה מערכות שונות, לדוגמה: האנטי ווירוס נתן התראה על ווירוס במעל 5 שרתים באותו היום ומשתמש התחבר לכל השרתים הללו, השילוב כאן הוא של מערכת האנטי ווירוס ומערכת ה Active Directory שמשתמש התחבר למערכת ההפעלה בשרת, דבר זה נראה חריג מאוד ונשמע כמו Lateral Movement

עוד צורה היא למשל 10 ניסיונות התחברות נכשלו ואחרי אותן 10 ניסיונות החיבור הצליח – זה נשמע תקין

אבל אם יתרחש 100 או 1000 או 10,000 אנחנו כנראה נמצאים ב Brute Force Attack ויש לקבל התראה על כך

במערכת קיימים מעל 4500 Directives שהם קורלציות שונות (בגרסה המלאה של AlienVault)

כמוAlienVault Attacks או AlienVault BruteForce וכו'

אני אציג לכם כעת כיצד ליצור Corelletion מהסוג הזה ועל ידי כך תוכלו ליצור כל Corelletion שתחשבו עליו ומעלה סכנה לארגונכם, בכל מערכת ובכל מצב

- הקורלציה: משתמש חדש מתווסף לקבוצת ה Domain Admins Group ולאחר מכן הסיסמא משתנה.

אם לא בצעתם את המדריכים למעלה, יש צורך להגדיר את החוקים הבאים:

היכנסו ל Environemnt ואז Detection והלשונית Rules

הוסיפו מצד ימין לשמאל את האופציות המסומנות באדום

כעת נכין את הקורלציה

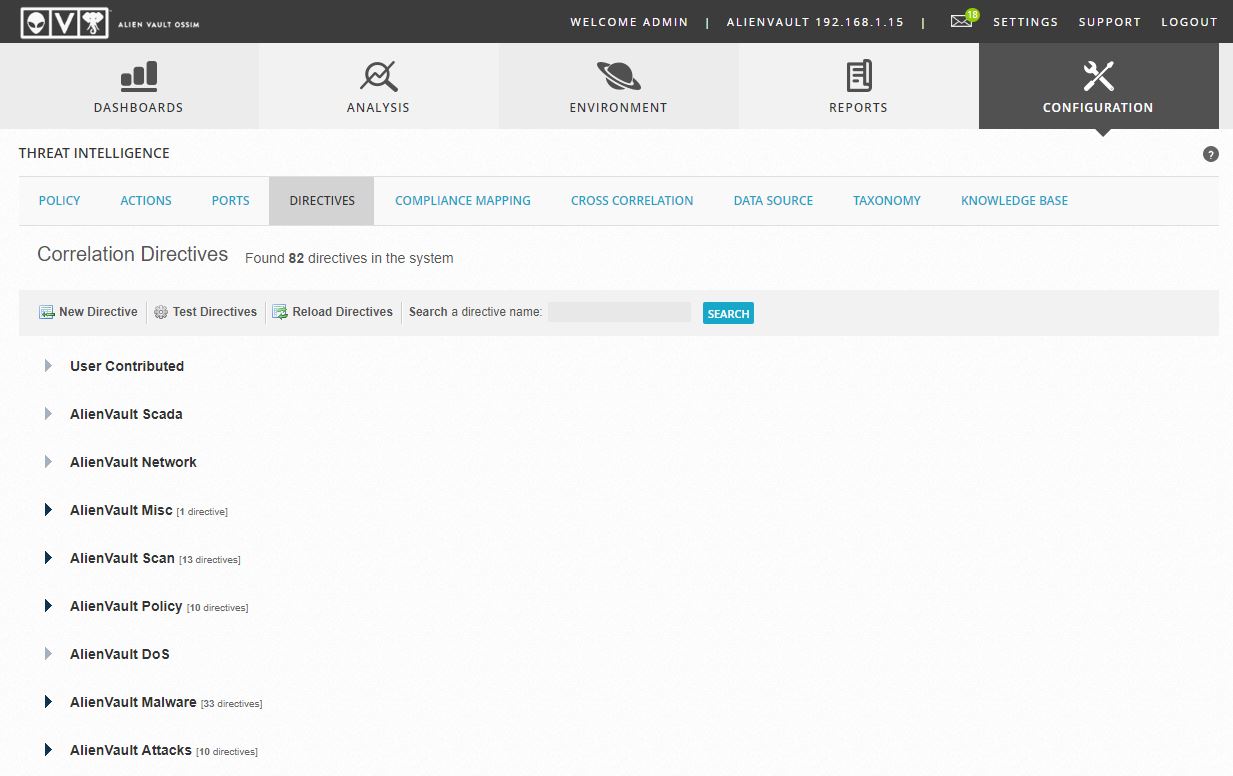

ב Configuration ואז ל Threat Interlligence ושם ללשונית Directives

- בגלל שאנחנו בגרסה החופשית, אין את כל ה Directives שציינתי למעלה

כעת נלחץ על New Directive

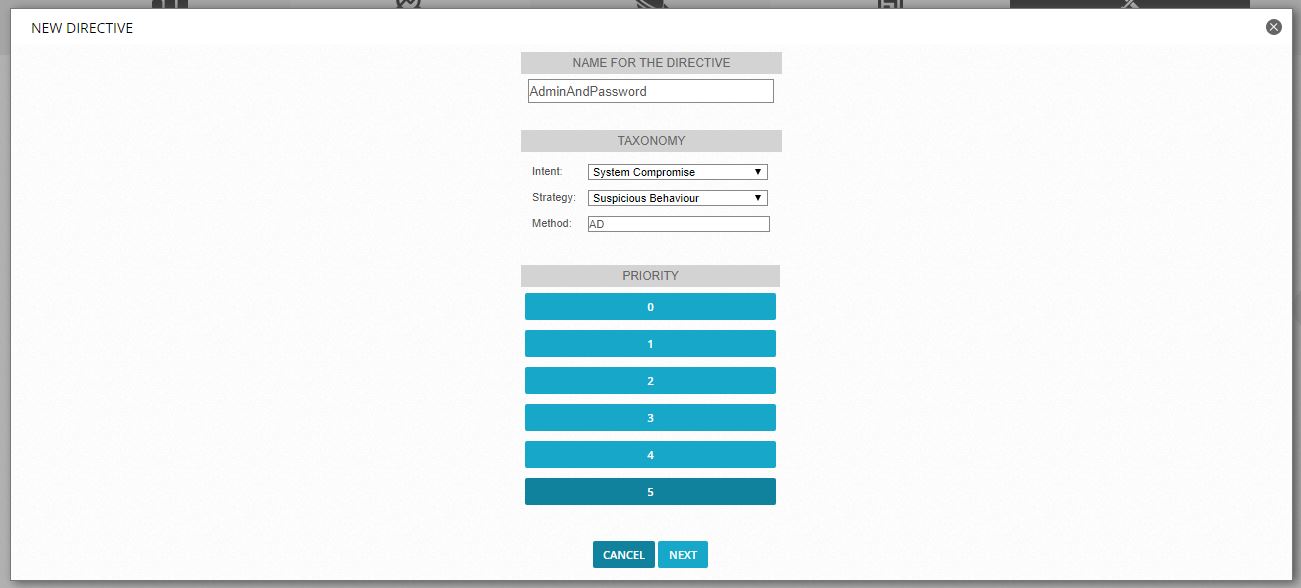

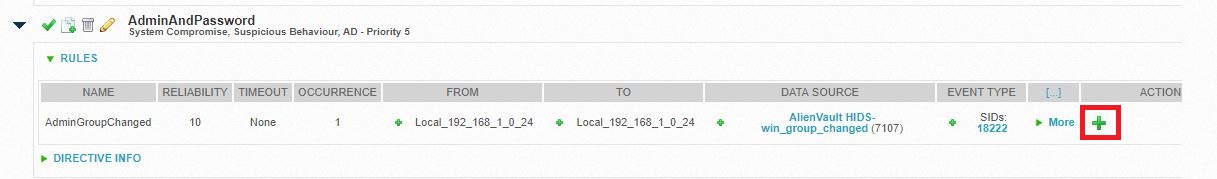

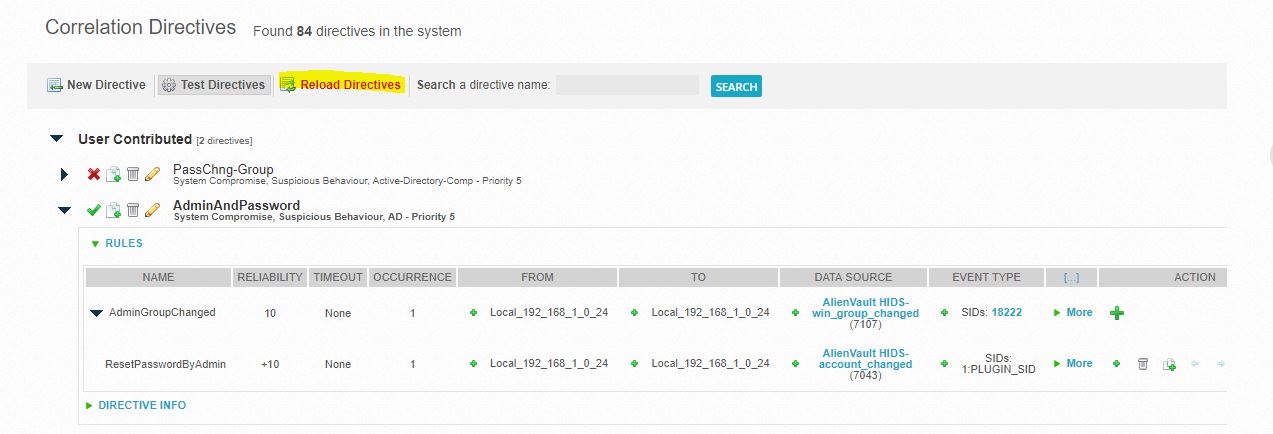

ניתן שם לקורלציה AdminAndPassword ונגדיר כמו בתמונה

נסמן את ה Priority כ5, אתם יכולים להגדיר כאן מה שתחליטו לפי דעתכם ושיוך ההגדרה שלכם

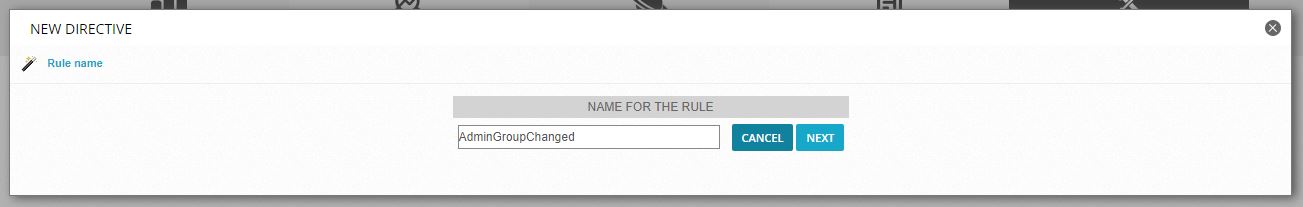

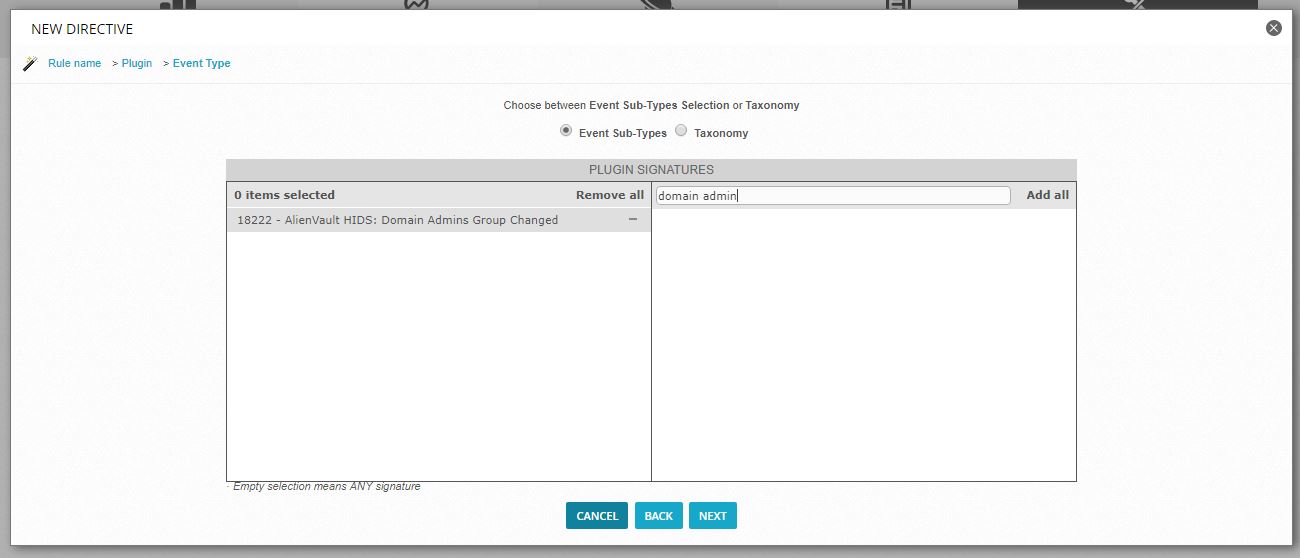

שם החוק הראשון – AdninGroupChanged שבו נגדיר שאם הקבוצה Domain Admins משתנה

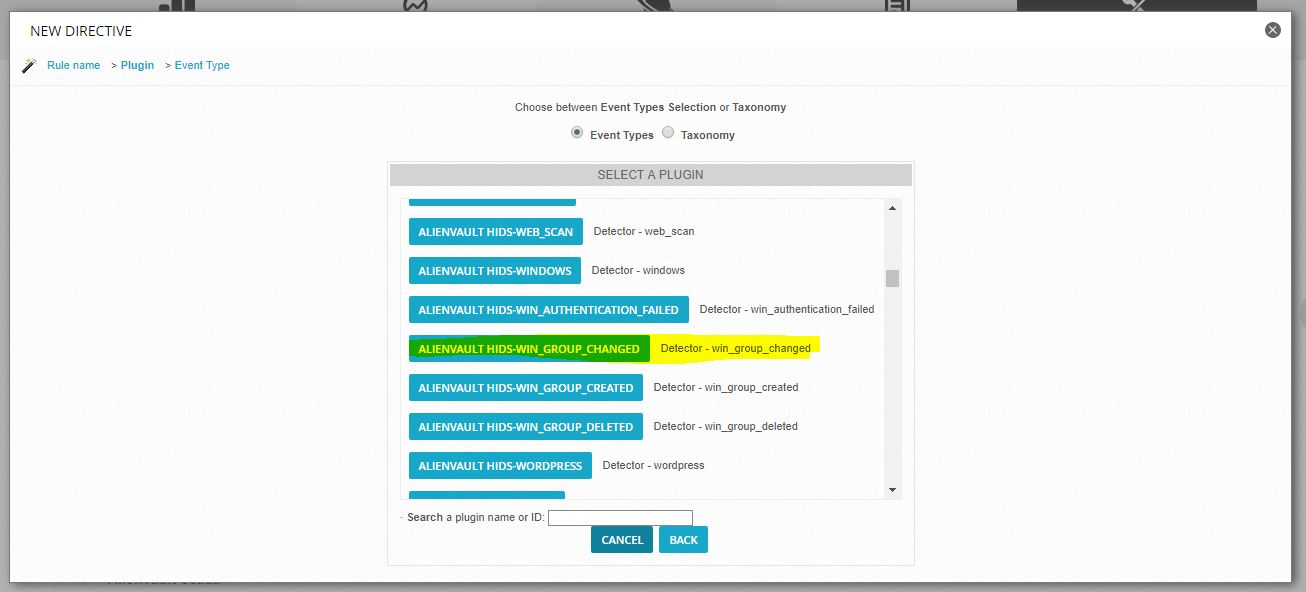

כעת נוסיף את ההתראות שיתקבלו למערכת, זאת אומרת ה Plugin שנחבר יהיה בתוכו את ה Event שנוצר ברגע שהקבוצה של המנהלים משתנה

בחיפוש נחפש domain admin ונוסיף את ה Event 18222 שהוא Domain Admins Group Changed

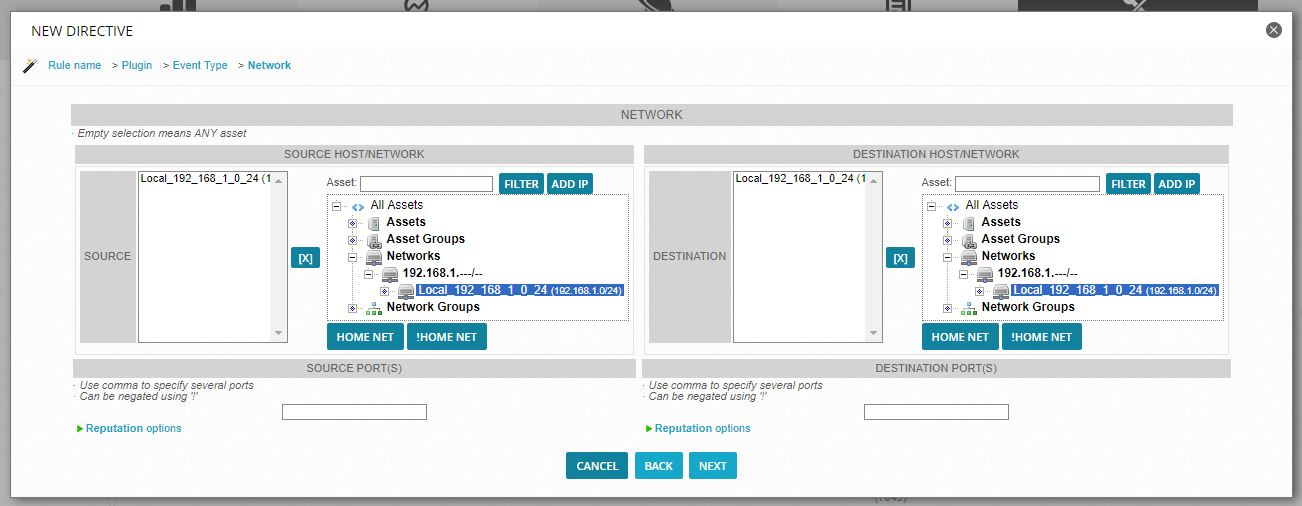

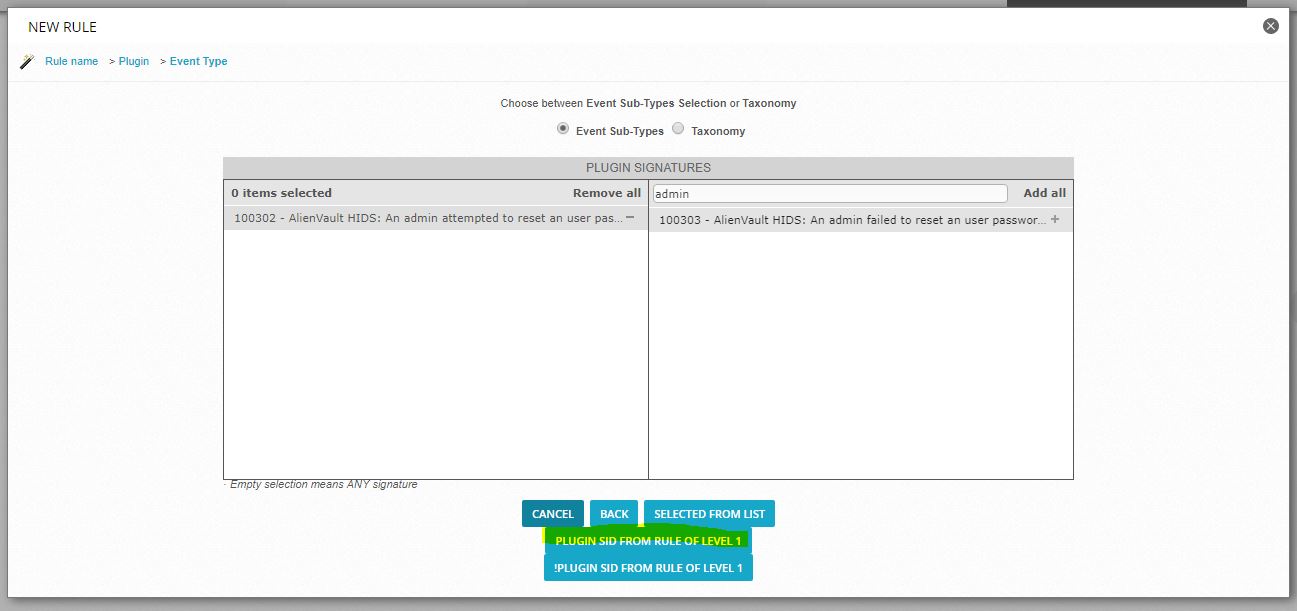

כעת המערכת שואלת באיזה רשתות? מערכות? רכיבי רשת, אנחנו יודעים שכל ה DC והמחשבים של הארגון נמצאים ברשת 192.168.1.0 ולכן נוסיף את הרשת עצמה ולא את הנכסים (המחשבים בארגון לדוגמה)

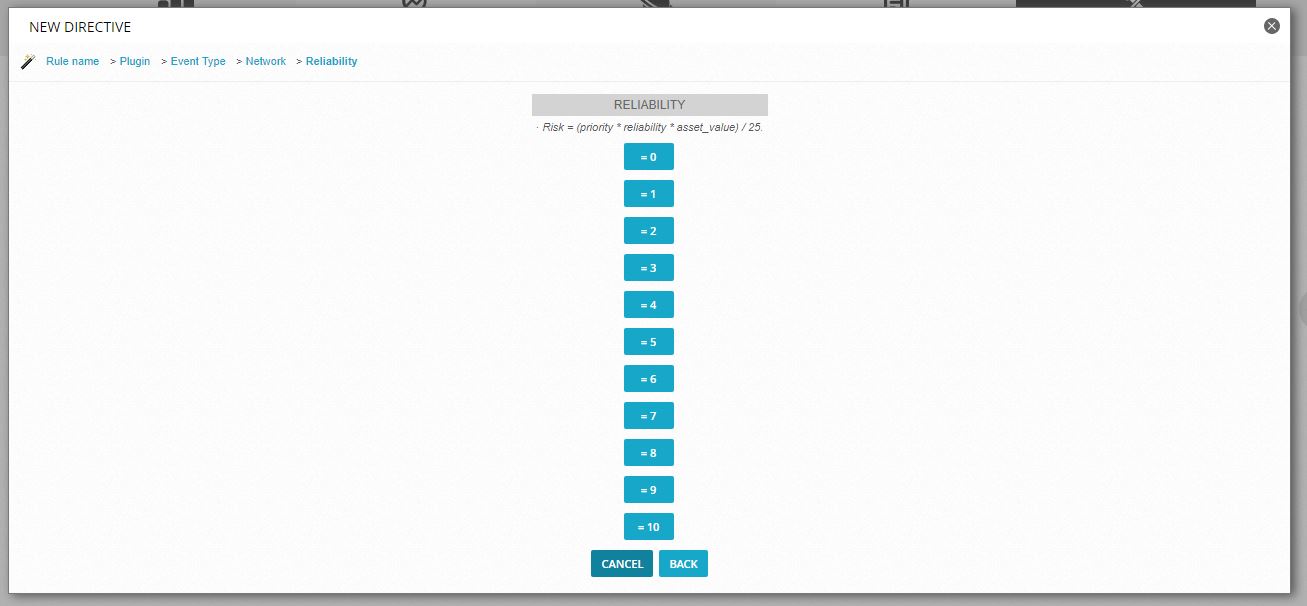

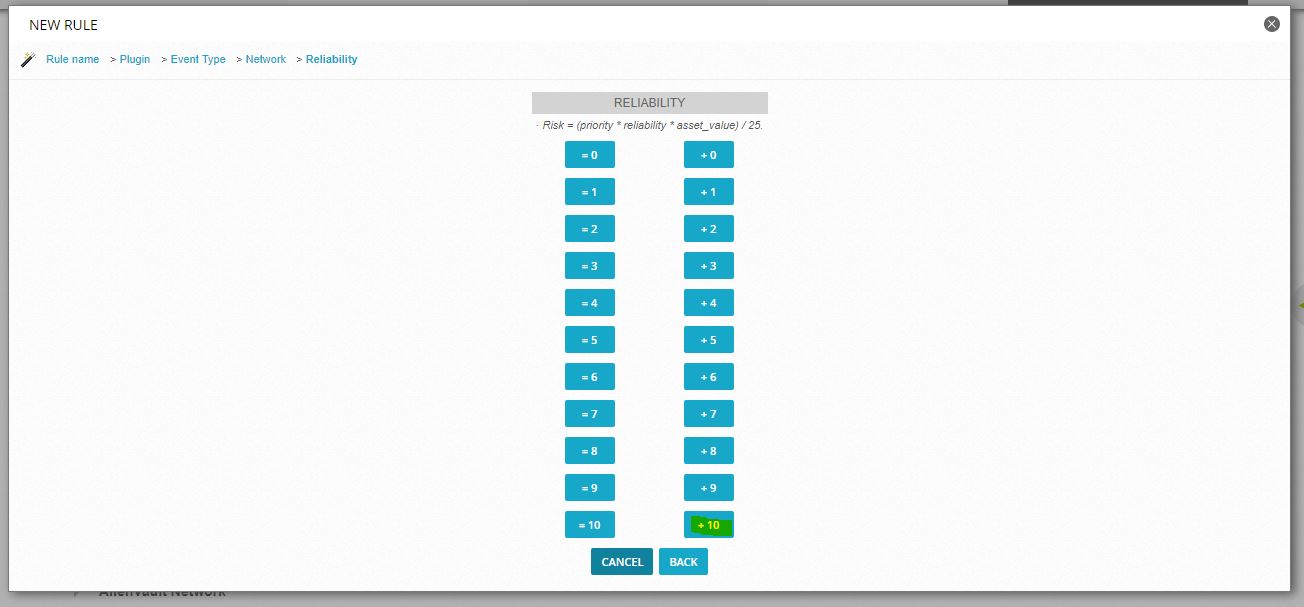

האמינות של הרשת במקרה זה נסמן 10

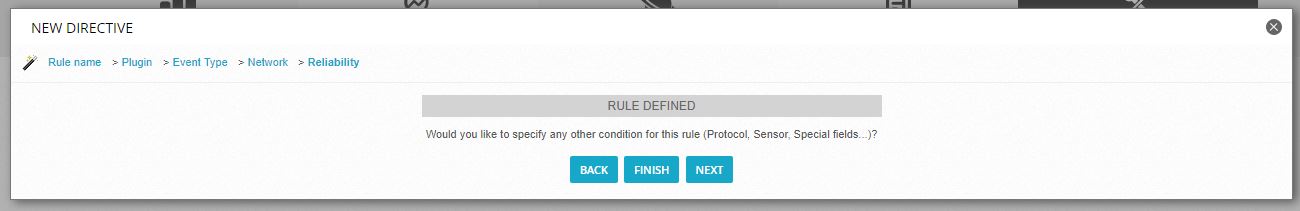

נלחץ הבא

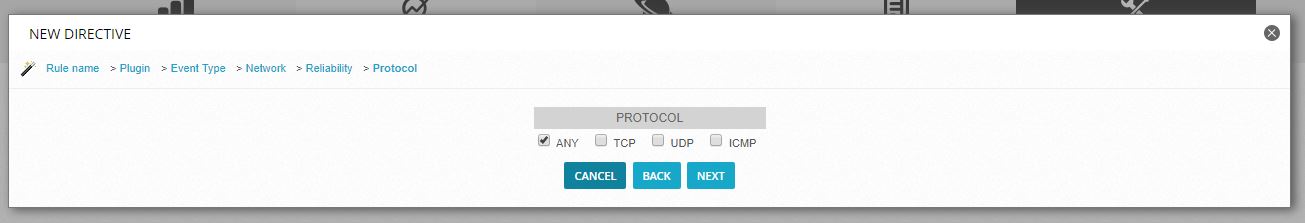

כאן תוכלו לבחור אם יש פרוטוקול תקשורת מסוים

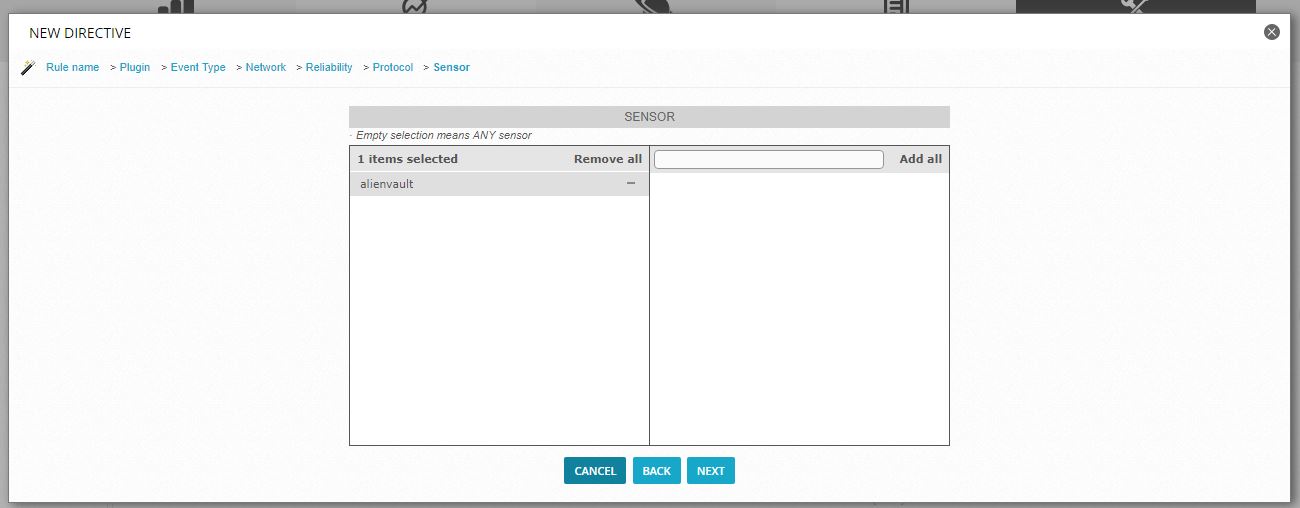

כאן ניתן לסמן מאיזה Sensor זה יגיע, אם קיים יותר מSensor אחד

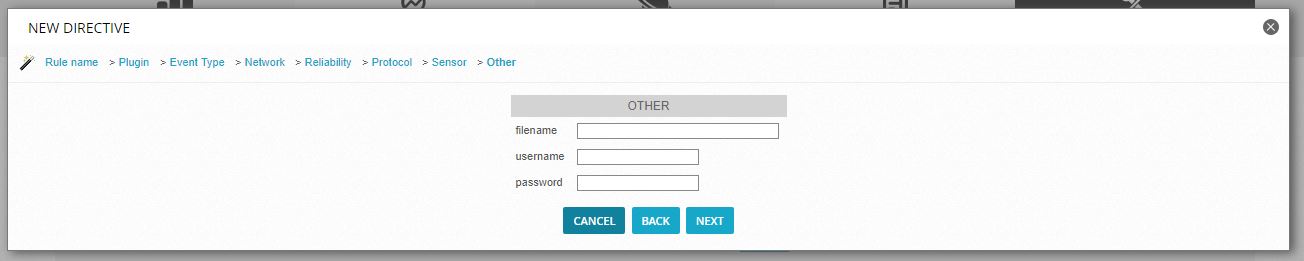

ניתן כאן להגדיר הרשאות \ קובץ מסוים ל Sensor לחצו הבא

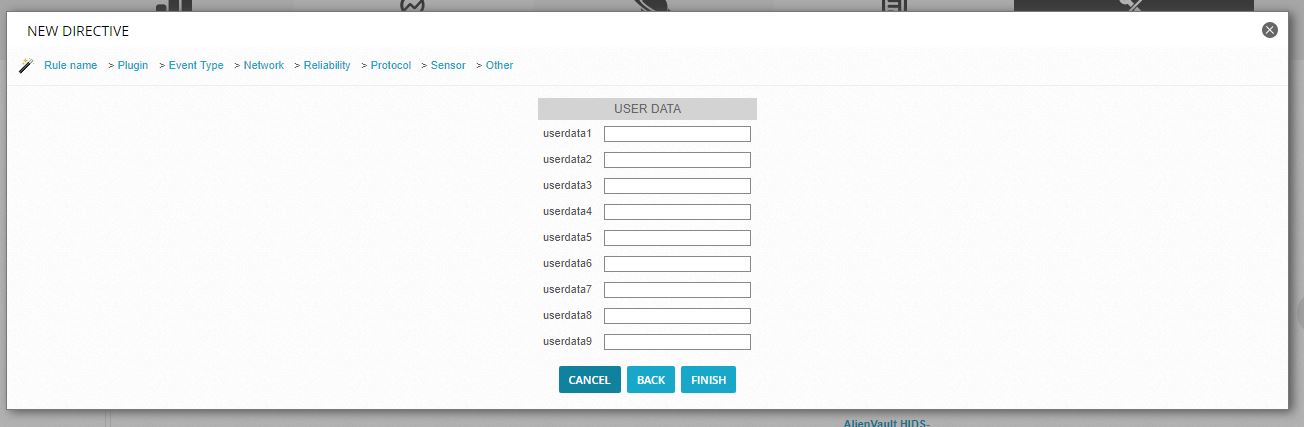

כאן ניתן להגדיר אם זה "יתריע" רק אם משתמש מסוים שנבחר יבצע את ה Event הזה

כעת סיימנו את ההגדרה הראשונה, כעת צריך להגדיר שאם הסיסמא שלו מתאפסת אז יווצר האירוע

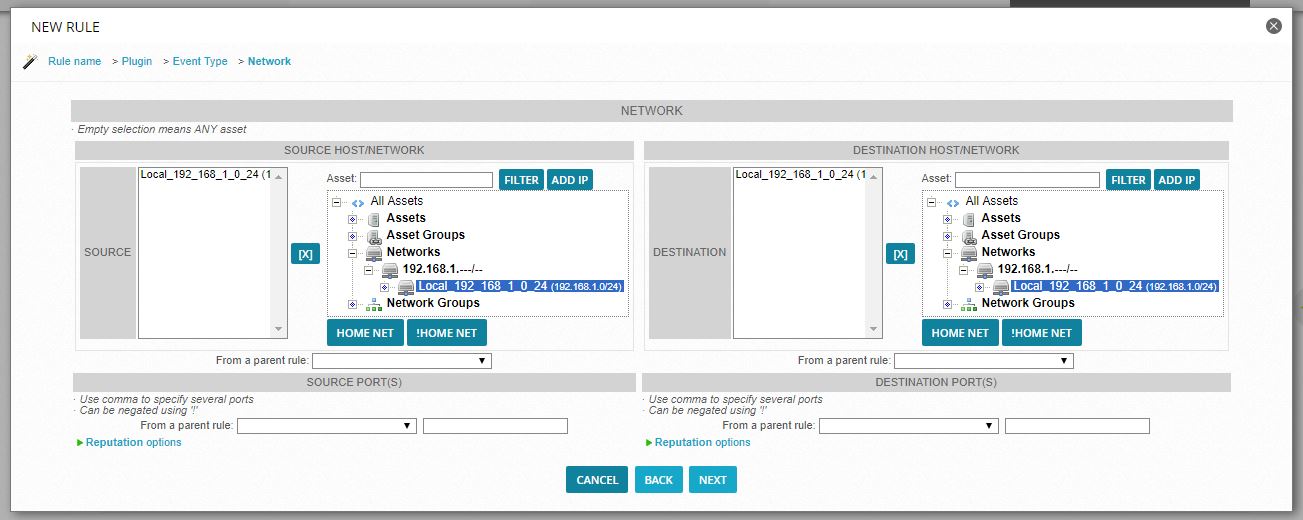

לחצו על הסימון בתמונה

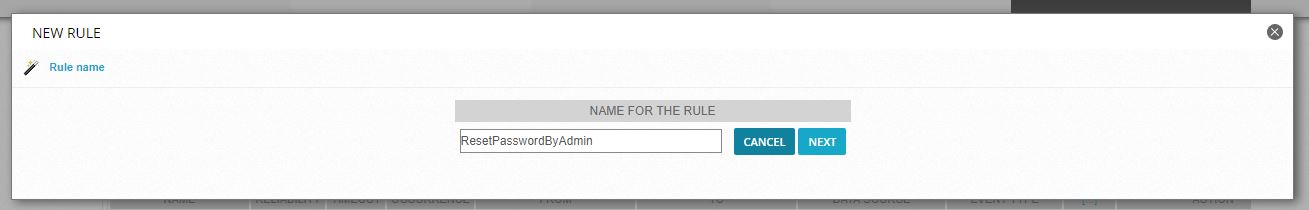

כעת נקרא לזה כמובן ResetPasswordByAdmin

כעת נבחר את הEvent Type הבא

Account Changed

נרשום בחיפוש admin ואז נבחר ב an admin Attempted to reset an user password 100302

ונלחץ כמו במסומן בתמונה

גם כאן את הרשתות של המחשבים בארגון

נסמן באמינות 10+, זאת אומרת שהחומרה ה Risk יחושב על ידי ה Priority שסימנו קודם כפול האימינות (שזה מה שעכשיו נסמן) כפול הערך של ה Asset – שהוספתם רכיב יכלתם לתת לו ערך – אני כמובן במאמר זה רוצה להגדיר כאילו הקורלציה הזו היא החומרה שבחמורים

כעת נלחץ סיום

כך נראה החוק שלנו

כעת נלחץ על הכפתור Reload Directives

כעת נבדוק שאכן החוק עובד, נעבור לשרת ה DC שלנו

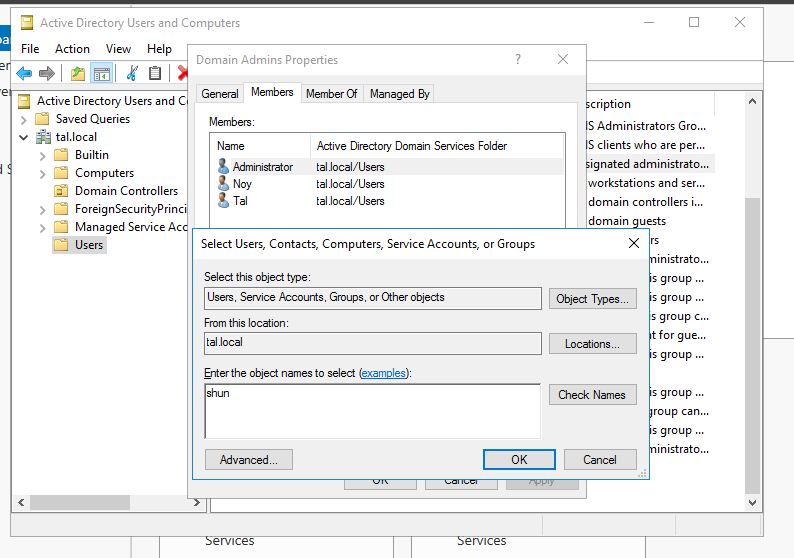

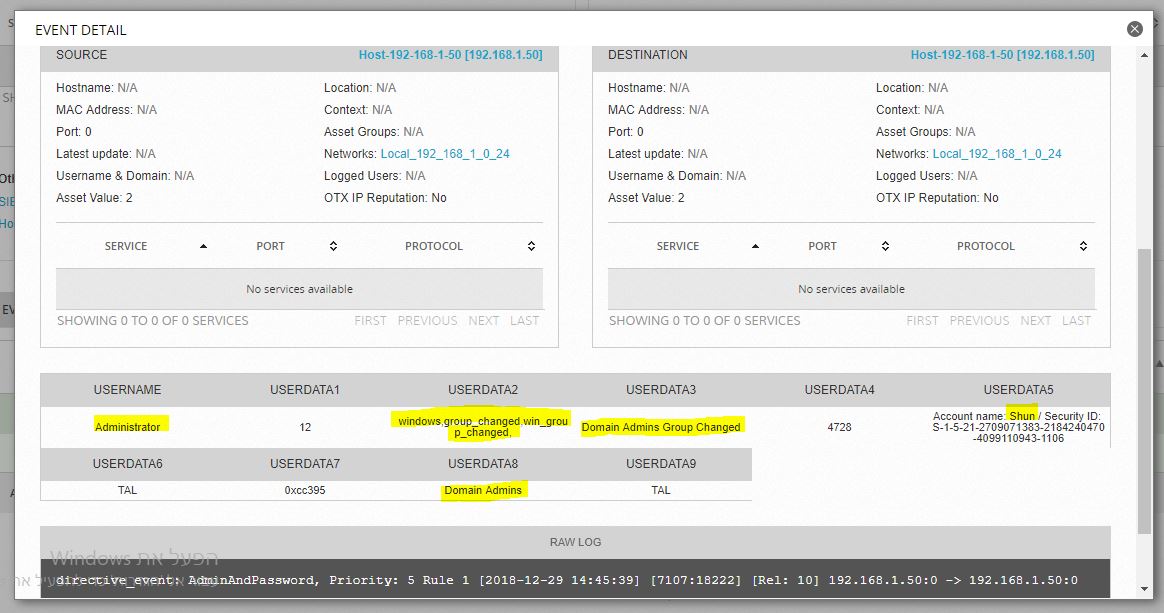

יצרתי משתמש בשם Shun וכעת אוסיף אותו לקבוצת ה Domain Admins

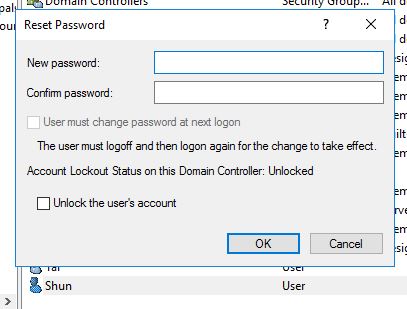

כעת נאפס לו את הסיסמא

זהו. נבדוק את מערכת ה OSSIM נכנס כמו בתמונה

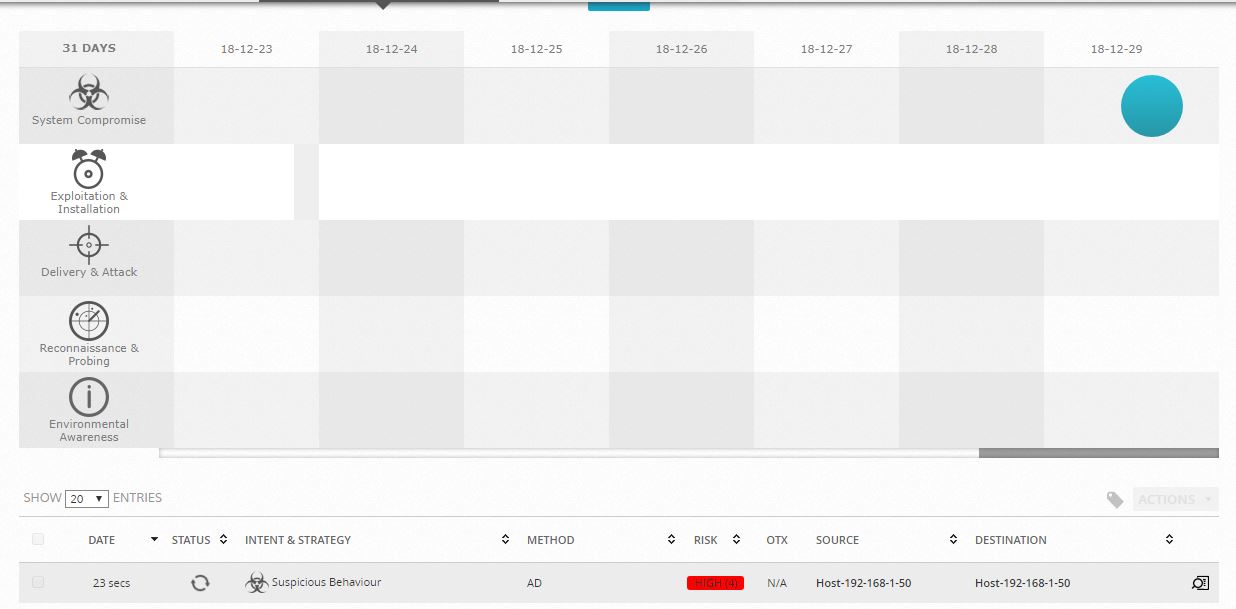

קיבלנו התראה על System Compromise (כמו שסימנו בתחילת המאמר) ולמטה את התת קטגוריה שבחרנו גם קודם

Suspicious Behavior נלחץ עליו

כעת ה View Details

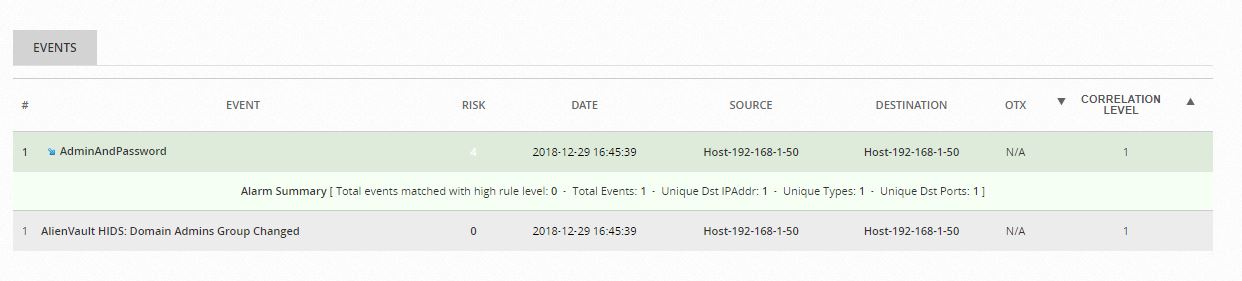

נוכל לקבל כאן מידע נוסף או לחץ על השורה הירוקה

כאן נוכל להבחין, מי היוזר שהתווסף לקבוצת ה Domain Admins, איזה קורלציה וEvents יצרו את האירוע הזה ומי המשתמש שהוסיף את Shun לקבוצה של המנהלים והוא Administrator

הצגת מתקפת Brute Force

על מנת לבצע מתקפת Brute Force

השתמשו ב Windows 10 או במחשב שלכם (כמובן שיהיה פינג בין התחנה שלכם \Windows 10 אל ה DC)

הורידו מכאן את הכלי Hydra for windows

הורידו את קובץ הסיסמאות המפורסם Rockyou מכאן

אפשר גם להשתמש בKali אבל כמובן גם כאן לוודא שיש רשת אל ה DC

הפעילו CMD והגיעו לנתיב שאליו חילצתם את הקבצים של Hydra

הקישו את הפקודה

c:\users\downloads\rockyou.txt – הנתיב לקובץ rockyou שהורדתם

192.168.1.10 כתובת ה DC שלכם

hydra -l administrator -P c:\users\downloads\rockyou.txt -V smb://192.168.1.10

ברגע שתבצעו את מתקפת ה Brute Force שלכם אל מול ה DC, ה OSSIM ששם מותקן סוכן HIDS יתריע לכם במסך כאן שבוצע מתקפת BF