ביצוע SMBGhost – CVE-2020-0796 ברמת Local Privilege Escalation ותיקון מהיר

אחת החולשות האחרונות ברמה קריטית היא CVE-2020-0796 שמנצלת את רכיב ה SMBv3 וכמו שהיה בעבר עם SMBv1 הלוא הוא ה Eternal Blue וגם כאן הציון ב CVSS הציון הוא 10 מבחינת חומרת החולשה.

את החולשה אפשר לנצל גם כ RCE זאת אומרת Remote Code Execution באופן מרוחק על תחנה שפרוטוקול ה 445 פתוח.

החולשה מנצלת את רכיב ה decompression (הדחיסה) של SMBv3, לקריאה נוספת עם מידע יותר מפורט, תוכלו לקרוא כאן באתר של Mcafee

במאמר זה אציג Local Privilege Escalation בעזרת שימוש בחולשת SMBGhost , את החולשה הורדתי מאתר Exploit-DB *כל הזכויות שמורות לכותבים*

החולשה יכולה לנצל את המערכות הבאות:

Windows 10 Version 1903

Windows 10 Version 1909

נכון, זה לא הרבה גירסאות של מיקרוסופט, אך כיום זה המון מערכות הפעלה של Windows 10 שמותקנות אצל משתמשים ונחשבים למעודכנים

POC

Local Exploit SMBGhost SMBv3

בצעתי Compile לקובץ ויצרתי את קובץ ה Exe

הנחתי אותו על שולחן העבודה של Windows 10 1903

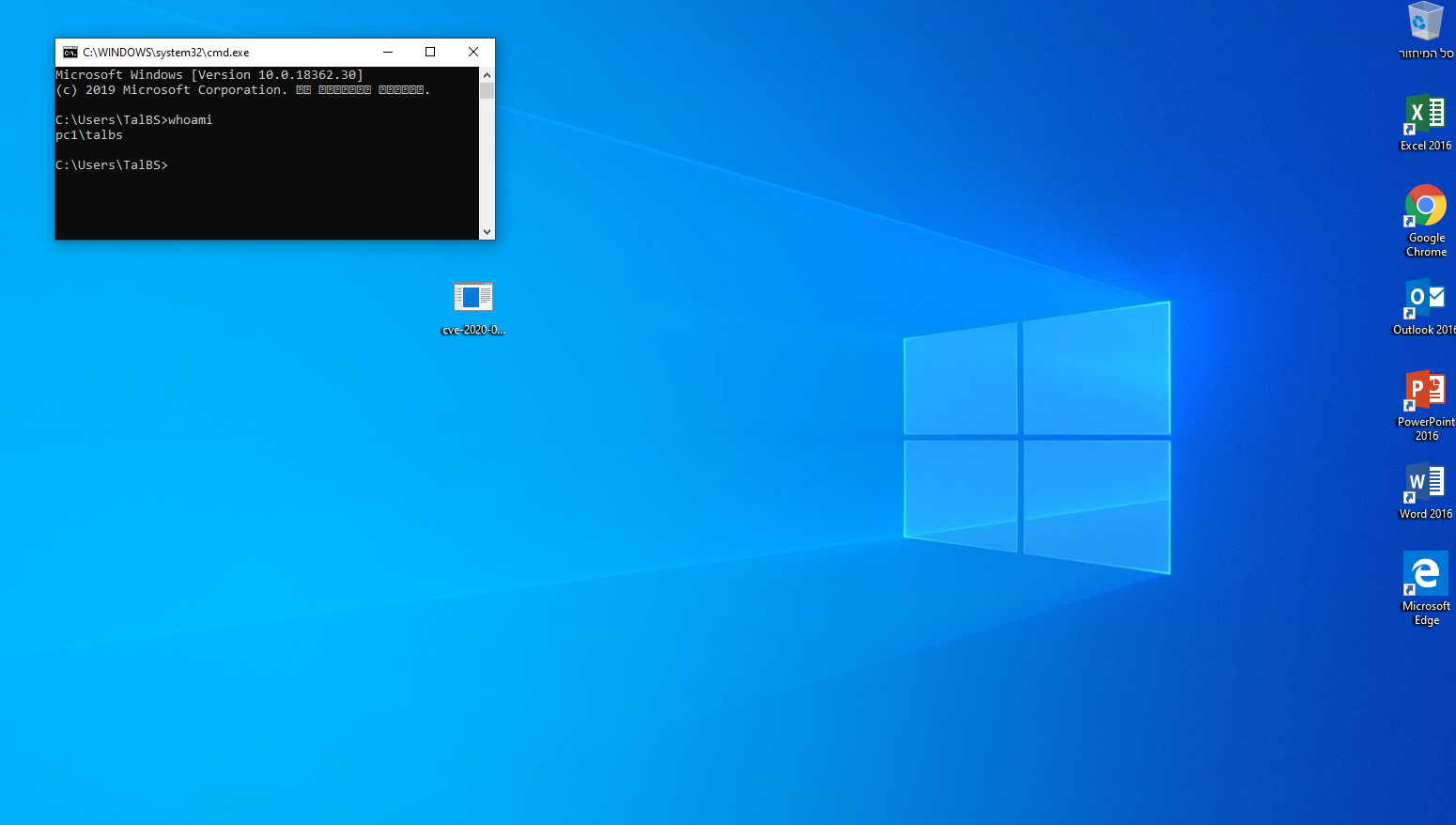

פתחתי CMD והקשתי

whoami

המשתמש שאני מחובר איתו הוא talbs והוא משתמש ללא הרשאות

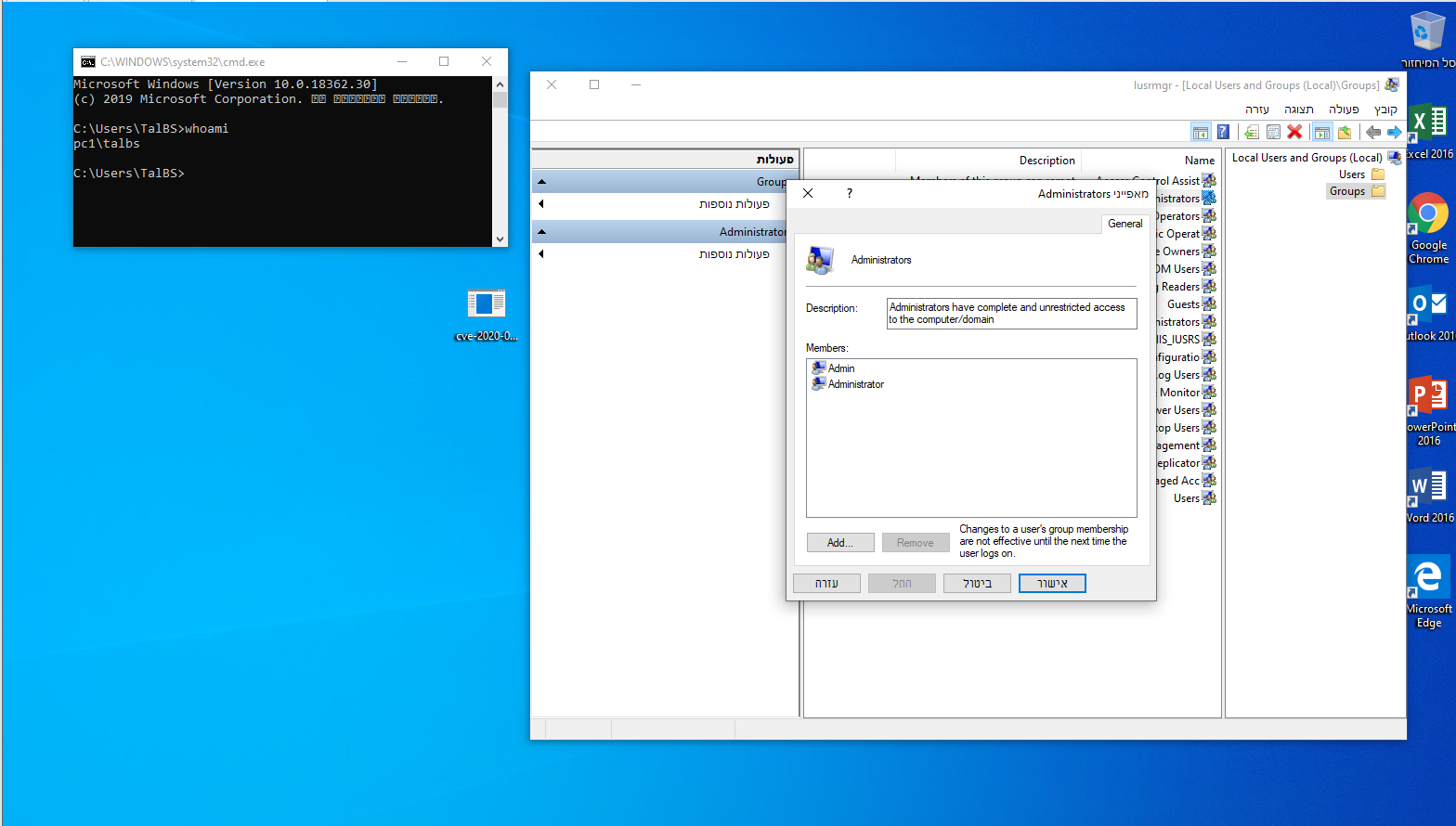

כעת אבדוק שאכן אין לי הרשאות ולא ניתן להוסיף את talbs כמנהל המערכת

נכנסתי ל

lusrmgr.msc

ואנסה להוסיף את talbs לקבוצת Administrators

קיבלתי שגיאה בכך שאין לי הרשאות לבצע את הפעולה

גרסת המערכת שלי היא Windows 10 1903

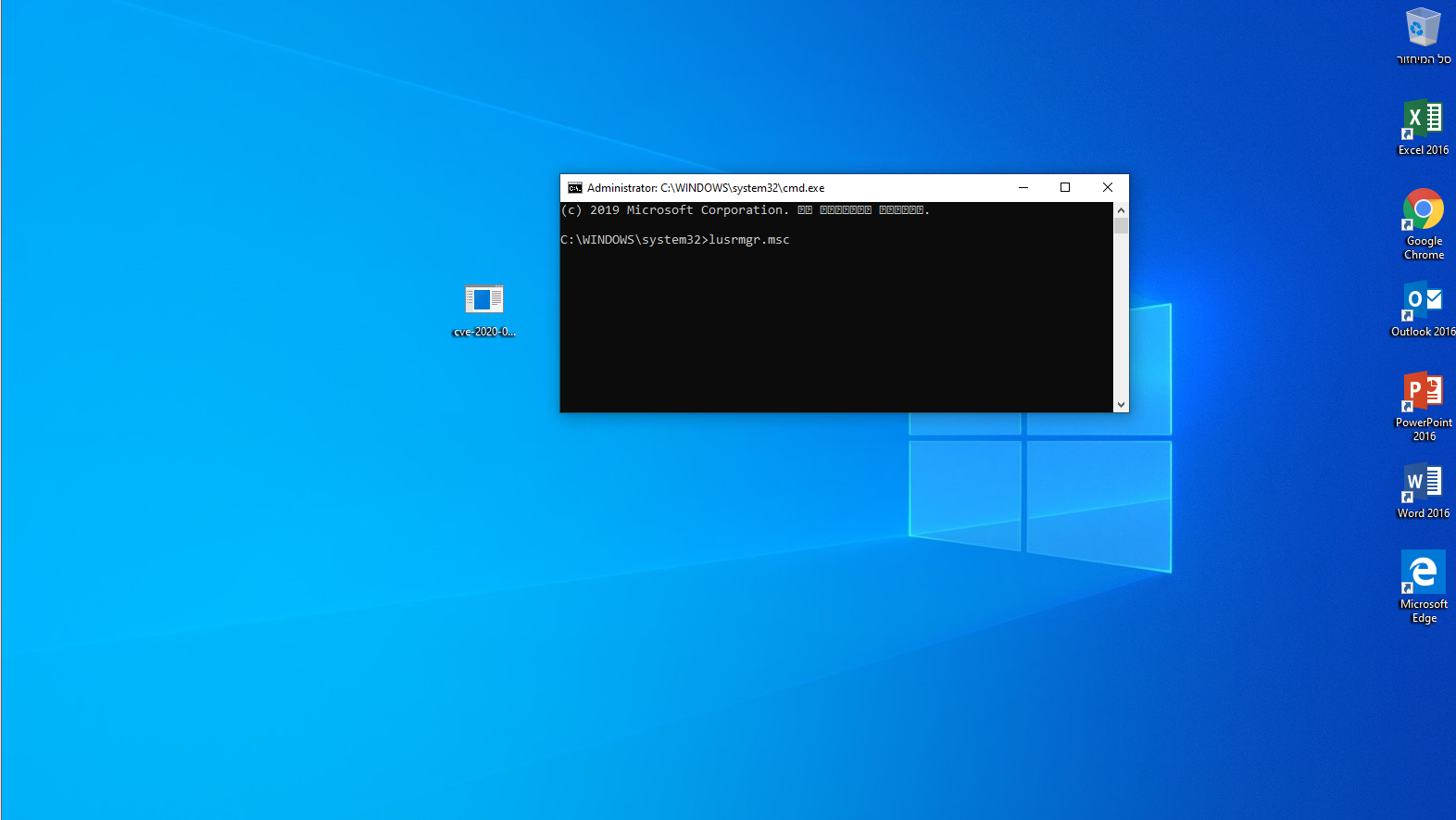

כעת הפעיל את ה Local Exploit שהוא SMBGhost SMBv3, וCMD יפתח כ Administrator

עכשיו אפתח

lusrmgr.msc

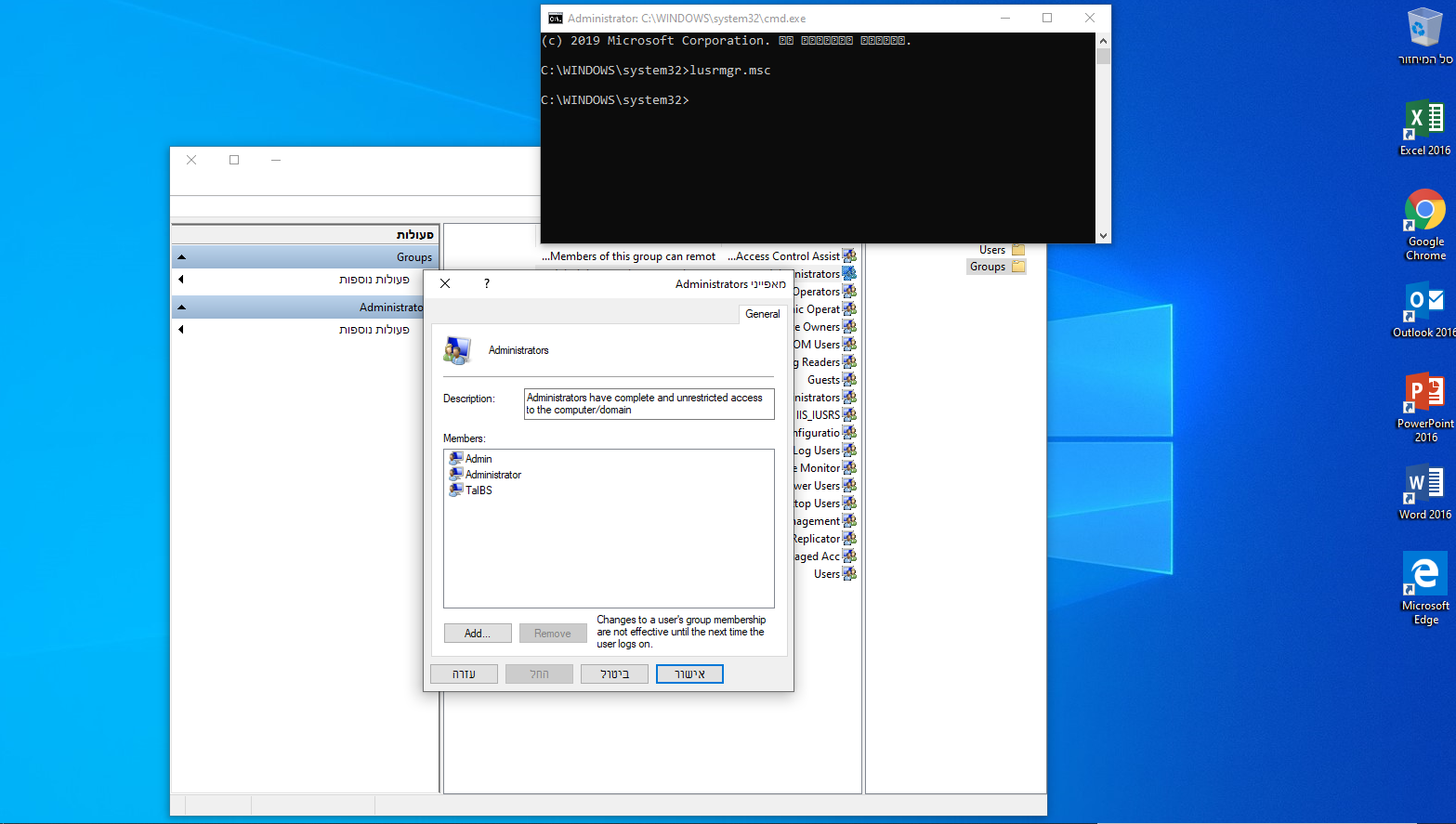

וכעת אוסיף את talbs ל Administrators ואלחץ החל

כעת talbs הוא מנהל המחשב

תיקון \ חסימת החולשה

ניתן להוריד עדכון ממיקרוסופט שהוא KB4551762

או שניתן לבצע שינוי ב Registry שהוא מהיר ביותר ומנטרל את החולשה

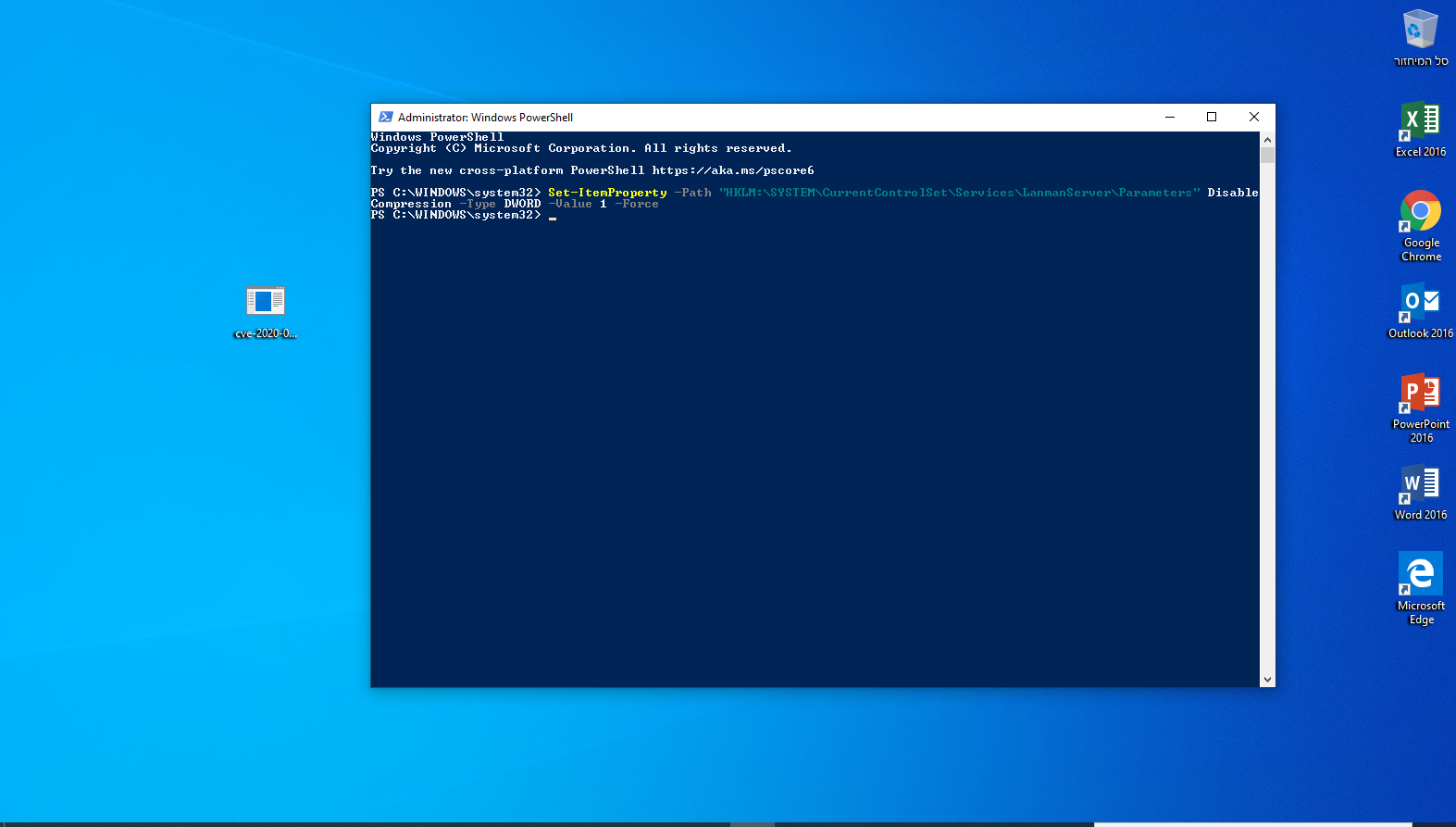

נפתח Powershell עם הרשאות מנהל ונקיש

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

יצירת ערך זה, תנטרל את הדחיסה של SMBv3 והחולשה לא תעבוד יותר

כעת כאשר אני מנסה להריץ את cve-2020-0796, הCMD לא נפתח והחולשה לא עובדת.

1 comment

תודה