מאמר זה הוא חלק מרצף מאמרים בתחום הסייבר ואבטחת המידע

אך לעבוד \ להיכנס לתחום אבטחת המידע | הסייבר וההייטק בכלל

הסבר על תפקידים בתחום אבטחת המידע והסייבר

ראיון עבודה בתפקידי סייבר ואבטחת מידע – SOC – אנליסט ומיישם אבטחת מידע

מבחן טכני – אבטחת מידע סייבר, SOC, אנליסט – חלק א

מבחן טכני – אבטחת מידע סייבר, SOC, אנליסט – חלק ב

הסבר על תפקידים בתחום אבטחת המידע והסייבר

במאמר זה נסקור את כלל התפקידים הקיימים בתחום אבטחת המידע והסייבר.

ההסבר יהיה על ארגונים גדולים במשק וכיצד מערך ה IT שלהם בנוי, חוץ ממערך הIT קיים גם בית התוכנה של הארגון שמורכב ממתכנתים, אך במאמר זה נעסוק בחטיבת ה IT

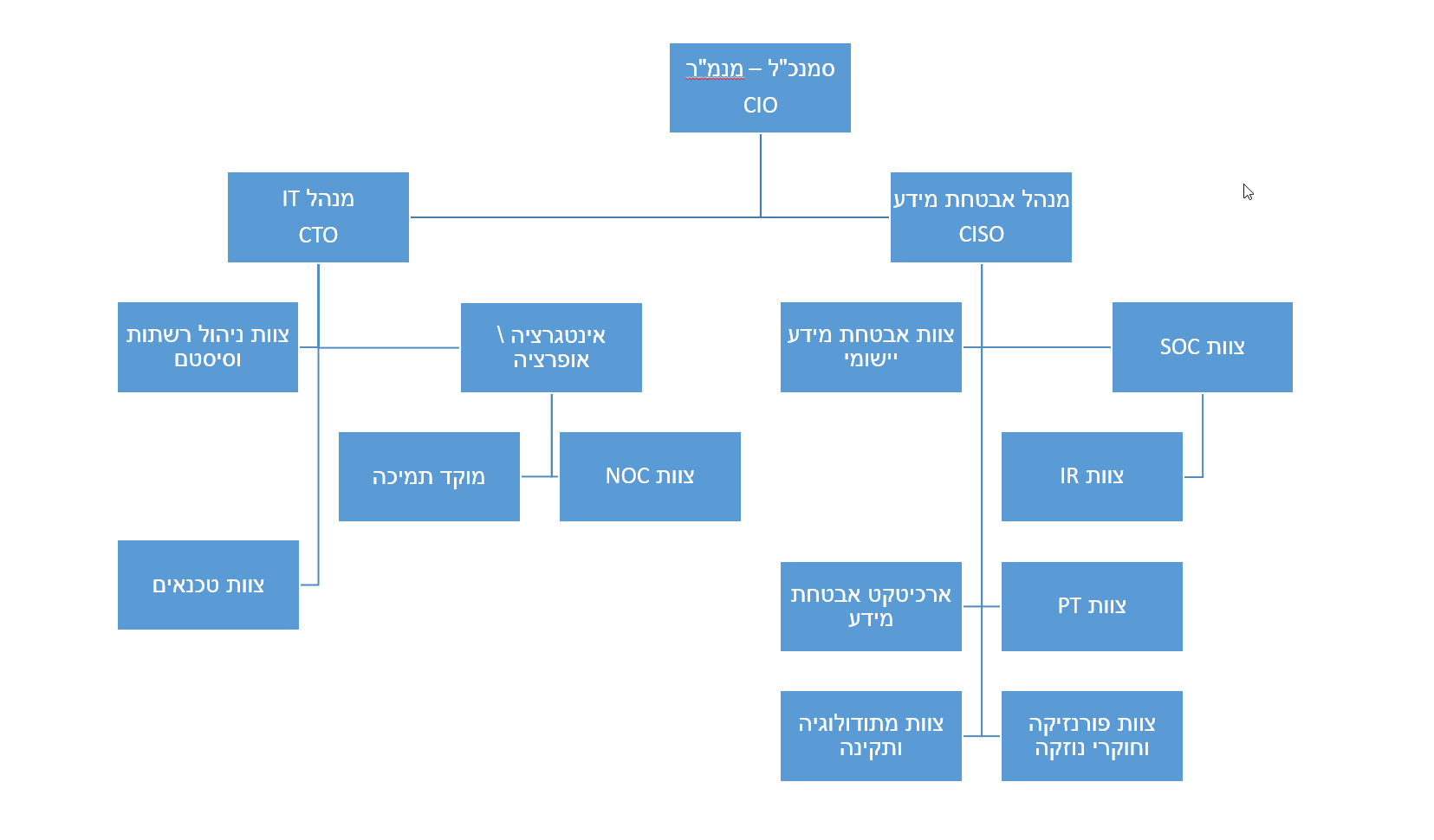

כידוע לכל, בראש הארגון עומד מנכ"ל , בתרשים הבא אציג את הצורה בה רוב הארגונים נראים, כמובן שאתייחס לתחום הIT בלבד

מתחת למנכ"ל עומד מנמ"ר הארגון – קיצור של מנהל מערכות מידע ראשי – ראשי התיבות באנגלית הוא CIO ובכל ארגון גדול קיים מנהל בדרגה זו

ועכשיו נתמקד במנהל האבטחת מידע וכל אלו שתחתיו –

CISO

מנהל אבטחת המידע – CISO – אחראי על ניהול כלל מערכות האבטחת מידע של הארגון, ניהול מתודולוגיה, הכוונה, קניה ותפעול שוטף של מערכות ההגנה.

בנוסף אחראי על הכוונת הצוותים השונים וגיוס כוח האדם המתאים ודיווח ישיר למנמ"ר או מנכ"ל החברה, חשוב – ע"פ מתודולגיית העבודה הקיימת בשוק המחשוב, מנהל אבטחת המידע כפוף ישירות למנכ"ל החברה , כיוון שברוב הארגונים מתקפת סייבר עלולה לשבש את כלל פעילות החברה.

אך ארגונים רבים אינם מבינים את הסכנות הקיימות בתקפת סייבר ובוחרות להניח את מנהל אבטחת המידע תחת המנמ"ר

מתחת למנהל אבטחת המידע -CISO יש את:

מנהל ה SOC – מנהל את חדר הSOC וצוות הSOC , לרוב בחדר הSOC (קיצור של Security Operation Center) ישנם בין ל2-8 אנשי צוות , יותר או פחות תלוי בגודל הארגון והאם הם עובדים 24/7 חשוב לזכור! לרוב צוות ה SOC עובד בתצורת 24/7 , זה אומר משמרות

תפקיד הSOC

תפקיד של צוות הSOC הוא לנטר את כלל מערכות האבטחה לכדי "מרכז נתונים" המערכת שלרוב צוות הSOC יעסוק וינטר את הארגון היא מערכת מסוג SIEM – קיצור של Security Information Event Management מערכת זו מקבלת היזון מכלל המערכות בארגון בתצורת Syslog או בפרוטוקולים שונים, הצוות יעסוק ב כתיבת Parser (ניתוח המידע שיוצג בצורה נוחה במערכת) ויקבל מידע ממערכות כמו: Firewall מערכת EDR , שרתי הDC ומערכות נוספות כמו WAF

על הצוות לבדוק שלא בוצעו שינויים "חשודים" אנומליות שלא אמורות להתרחש בארגון החל מעובד שהתחבר בשעה "מוזרה" ועד לעובד שמחבר USB עם נוזקה.

עוד ניטורים מעניינים הם: ניטור הוספת משתמשים לקבוצת הDomain Admins, בדיקת מערכת ה EDR ומעקב אחר כלל הפעולות האבטחתיות במערכת זו (מערכת גדולה מאוד שבתוך אבטחת מידע, דוגמא לחברות בתחום ה EDR הם: SentinalOne, Cynet, CarbonBlack, Cisco AMP, CrowedStrike ועוד).

קבלת מידע ממערכות ה Firewall וניסיונות של DDOS אל מול הארגון ובדיקה מול מערך הסייבר על התראות חשודות וקבלת IOCS (קיצור של Indicators Of Compromise )

צוות ה SOC יהיה אחראי על "התראות" אל מול צוות ה IR או צוות האבטחת מידע היישומי במקרה של זיהוי או חשד של תקיפה

אל מול צוות האבטחת מידע היישומי ישלחו צוות ה SOC בקשות לחסימת כתובת IP קבצים לפי Hash's , ביצעו עדכונים דחופים למערכות שונות בארגון שהתגלה חולשה כזו או אחרת.

תפקיד אנליסט \ IR \ פורנזיקה

הכנסתי את תפקיד האנליסט בקטגוריה זו כיוון שכל ארגון מייחס תפקיד שונה לאנליסט, חלק מהארגונים האנליסט הוא תפקיד הSOC וחלק מהארגונים האנליסט הוא מתפעל מערכות ההגנה בארגון.

תפקיד האנליסט וIR הוא להגיב לארועים שמצא צוות הSOC, למשל אם יש חשש שמשתמש הפעיל Ransomware תפקיד הIR או האנליסט הוא לבדוק כיצד המשתמש הצליח להוריד את הRansomware וכיצד הצליח להפעיל אותו, באם לא הצליח המשתמש להפעיל את הנוזקה , השאלה הגדולה היא כיצד מערכות ההגנה לא מנעו מהקובץ להגיע למחשב הארגון.

גם חשדות כמו מחשב שמדווח לשרת C&C ומשמש כBotnet – יבדוק צוות ה IR או האנליסט מה מותקן במחשב ויבצע פעולות פורנזיות על מנת לגלות עד הארגון נחשף לנוזקה ומה הנזק, איזה מידע שלח, האם לתוקף יש שליטה על המחשב וכו'

בתחום הפורנזי , תפקיד זה כולל בדיקה של תוכנות הנכנסות לארגון ובדיקתם אל מול כל טכניקות הפונזיקה הקיימות לוודא שהתוכנה נקייה מרוגלות ונוזקות.

צוות PT

בחלק גדול מהארגונים צוות זה אחראי על ביצוע "בדיקות חוסן" לכלל מערכות התוכנה ולוודא שאין חולשות, בנק למשל יוודא שממשק לקוחות הבנק אינו חשוף לחולשות, לזליגת מידע ואף לפריצה לנתוני הבנק

בגלל ענייני כוח אדם ותקציב רוב הארגונים מבצעים אחת לרבעון "בדיקות חוסן" בהם הם מביאים חברה חיצונית שהמומחיות שלה זה בדיקות חוסן וכל בדיקה של מערכת עולה עשרות אלפי שקלים למשך של שבוע בדיקה אחד, בסיומו יקבל הארגון דו"ח ממבצעי בדיקות החוסן של אילו חולשות הם מצאו וכיצד "לתקן" אותם.

בנוסף הם יבצעו מתקפות אל מול הארגון לבדוק שמערכות ההגנה מתפקדות ואף חלק מן בדיקות החוסן יבוצעו כלפי המשתמשים עצמם בתוצרת פישינג ובדיקה של אילו עובדים לא עבדו לפי נהלי אבטחת מידע.

צוות פורנזיקה וחוקרי נוזקה – Reverse Engineering

תפקיד זה לרוב קיים בחברות אבטחת מידע או בחברות העוסקות בתחום התוכנה המחשוב והייטק – נניח חברת אבטחת מידע, חברת סוקרי אבטחת מידע וכו'

תפקיד זה דורש ידע רב בקוד ובתחום אבטחת המידע, עובדים בתחום זה יבצעו חקירה בתחום איסוף המודיעין בתחום הסייבר, ינתחו נוזקות ברמות שונות, יבצעו פעולות פורנזיות על מערכות ובדקו כיצד נוזקה חדשה עובדת.

צוות זה אחראי על סריקה ברשת לפוגענים ונוזקות על מנת להכניסם למסד הנתונים של חברת האבטחה, בדיקה של כתובות זדוניות, בדיקה ומעקב אחר פעולות של קבוצות תקיפה ובכך לעדכן את חברת האבטחה בה הם עובדים שיוכלו לתת שירות ללקוחות שלהם.

חברות כמו אנטי ווירוס ומערכות EDR – חברות Firewall ותחום ה WAF ועוד חברות מחזיקות בצוותים אלו.

אבטחת מידע יישומי – מומחה אבטחת מידע

מנהל צוות אבטחת מידע יישומי – הם אחראים על התקנה ותחזוקה השוטפת של כלל מערכות האבטחה בארגון

תפקיד מומחה אבטחת מידע

מומחה אבטחת המידע בצוות אחראי על התקנה תחזוקה שוטפת של כלל מערכות האבטחה של הארגון, רוב הארגונים מחזיקים את המערכות הבאות:

מערכת EDR – מערכת Firewall – מערכת WAF – מערכת הSIEM – מערכת הNAC – מערכת הVulnerability Assessment – מערכת ה Proxy – מערכת סינון התוכן בתיבות המיילים CASB – ומערכות נוספות שכל ארגון מחזיק לפי צורכיו, ארגון פיננסי יחזיק מערכות הקלטה של פעולות המשתמש – מפעל יחזיק מערכות SCADA וכו'

אחראיות הצוות היא להתקין את המערכות, לשמור עליהם מעודכנות ולטפל בכל תקלה שמתרחשת בהם, הגדרות ושינויים במערכות אלו יעשו לרוב על ידי צוות זה לאחר אישור מנהל אבטחת המידע.

ארכיטקט אבטחת מידע

תפקיד זה לרוב זהה כמעט לתפקיד מנהל אבטחת המידע אך יכול להתמחות בתחום אבטחת מידע התשתתי או התוכנתי ובכך לתת "ייעוץ" למנהל אבטחת המידע באילו מערכות כדאי לרכוש או לבדוק ולתת מענה לצרכים אבטחתיים של הארגון.

דוגמה אחת היא במצב בו הארגון רוצה להעביר קבצים "מסווגים" לארגון אחר, הארכיטקט ביחד עם מנהל אבטחת המידע יחפשו מוצר או פתרון מאובטח דיו להעברת המידע בין הארגונים והארכיטקט עצמו יתפעיל את כלל הפרויקט עד לקבל תוצר.

צוות מתודולוגיה ותקינה

צוות זה אחראי לקבוע את נורמות אבטחת המידע בארגון ולארגן את כלל סקרי אבטחת המידע בארגון.

החל מ… מה יקרה אם הארגון יתקל במתקפת DDOS , מה יקרה אם הארגון יתקל במתקפת כופרה או בפריצה של תוקפים וגניבת מידע.

מה על הארגון לעשות במצב כזה? את מי יש ליידע בכל תקיפה, המנכ"ל? המנמ"ר? מי אחראי על כל מערכת, כך שבמקרה שיש תקיפה ידע הארגון כיצד לפעול.

צוות זה אחראי לכתוב תסריטים ולעקוב אחר כלל מערכות הארגון ולבקר את שאר צוותי אבטחת המידע

הסבר נוסף

קיימים עוד המון תפקידים בתחום הסייבר ואבטחת המידע, כיוון ששאר התפקידים פחות נפוצים וקיימים רק בחברות מסויימות לא הכנסתי אותם לרשימה.

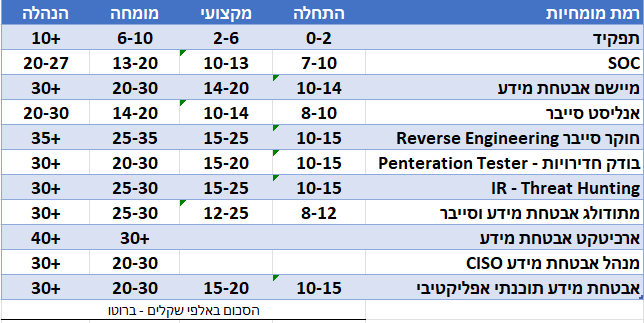

טבלת משכורות

הכנתי טבלת משכורות, הטבלה שהכנתי לא נמדדה אל מול השמות של חברות השמה, אך מביצוע של כ-30 שאלות ישירות שבוצעו בוואטסאפ אל מול עובדים בתעשייה והזנת הנתונים אל הטבלה, כמובן שיכול להיות סטייה ברמת השכר שכן כל אדם הוא אינדיבידואל ומביא איתו קורות חיים וניסיון ששונה מאדם לאדם.

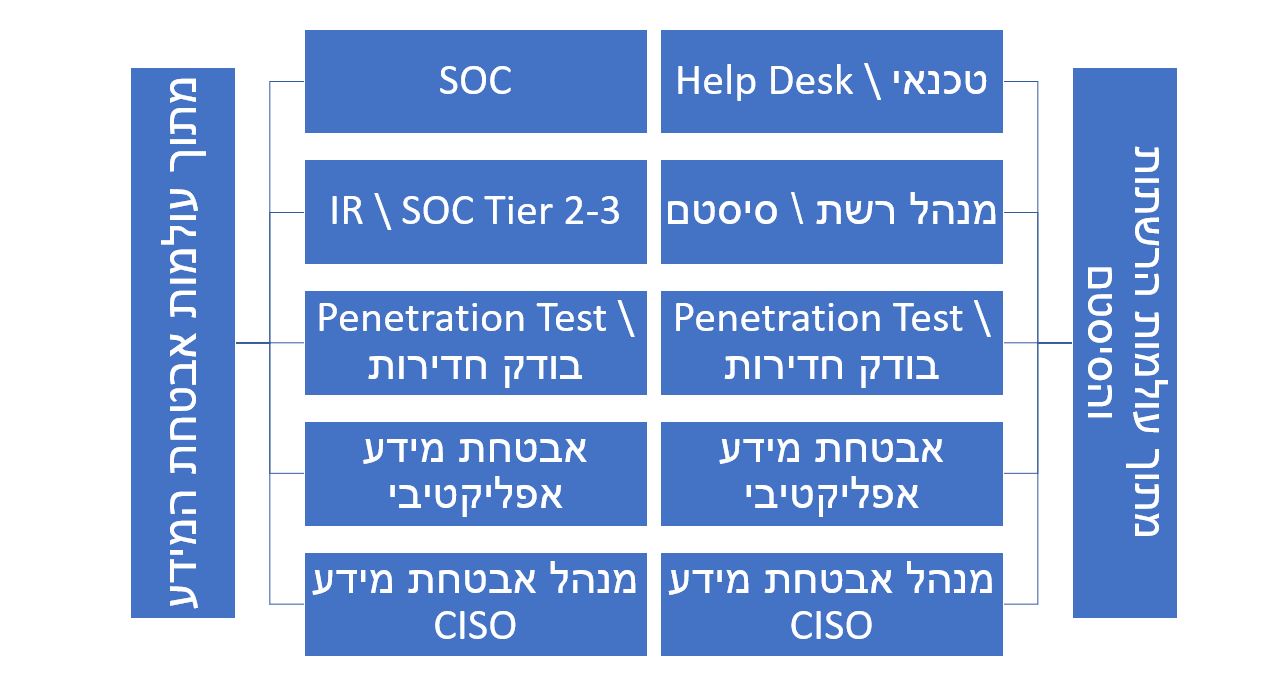

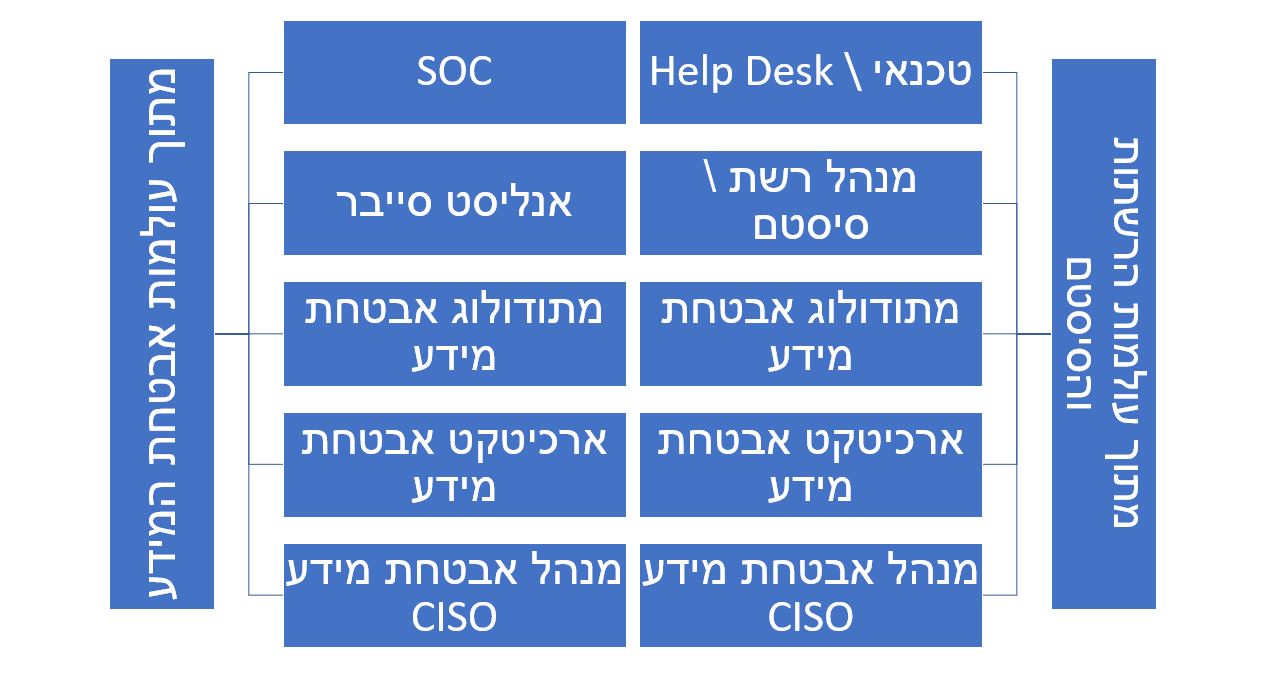

סדר ביצוע התפקידים לפי זמן ורכישת ידע

כעת אנסה להציג מהם התפקידים ההתחלתיים בתחום ומהם התפקידים המתקדמים בו וכיצד מגיעים לכל תפקיד, כמובן שכל מה שארשום פה הוא בגדר "ראיית העולם שלי" שכן כל ארגון מתנהל שונה וכל אדם מתקדם בצורה שונה

אחרי שהסברתי מה כל תפקיד עושה, נעבור לסדר התפקידים לפי ההתקדמות בתחום

בשלושת הטבלאות שהצגתי כאן חשוב לזכור

התפקידים ההתחלתיים בתחום הסייבר הם:

- SOC

- Analyst

לאחר מכן תפקידי ביניים (שגם הם דורשים שנים של ניסיון ומומחיות מסויימת) לרוב הם:

- מיישם אבטחת מידע

- חוקר סייבר

- בודק חדירויות

- IR – TH

- מתודולוג

- אבטחת מידע אפליקטיבי

תפקידים בכירים וניהול הם:

- ארכיטקט אבטחת מידע

- מנהל אבטחת מידע CISO

חשוב , אין זה אומר שאדם שעובד בתחום או מבקש להכנס אליו אינו יכול "לדלג" על תפקידים מסוימים שכן כל אדם הוא אינדיבידואל

הרבה מאוד אנשים מגיעים עם ניסיון צבאי, ניסיון בתחום אחר כמו תקינה , מתכנת לשעבר, בעל תעודות נרחבות כמו תואר ראשון ושני במדעי המחשב ממקום יוקרתי וכו'

לסיכום

ישנם עוד המון תפקידים בתחום, יש את מסמך "אסדרת מקצועות הסייבר" שפרסם בעבר מערך הסייבר, כל אלו תוחמים את התפקידים השונים.

ללא ספק יש ארגונים שאימצו את השמות והתפקידים אך יש כאלו שלא, התפקידים שרשמתי כאן יכולים להתפרש בשם אחר או להיות מוצגים בצורה אחרת .

בגלל כמות התפקידים הגדולה שנוצרה לתחום וההייפ סביב תחום אבטחת המידע ניסיתי להציג את התפקידים הכי נצרכים בשוק ההייטק ולהציג את התפקידים השונים שמבצעים אנשי אבטחת מידע

בנוסף כתבתי מאמרים בכיצד להיכנס לתחום הסייבר ואף כיצד נראים ראיונות עבודה בתחום

2 comments

פשוט טעות, CiSO שכפוף למנמ"ר זה שנות ה 2000.

בחברה מודרנית אבטחת מידע ומערכות מידע הם שני גופים שונים ומשלימים. אם הבוס של ה CISO יהיה מנהל ה IT זה יוצר ניגוד עניינים מובנה.

כתבתי שברוב הארגונים הגדולים CISO כפוף למנמ"ר, שוב לפחות מההיכרות שלי עם ארגונים גדולים בארץ

כתבתי גם בכתבה שהCISO אמור להיות כפוף למנכ"ל וכן כך בהרבה ארגונים זה כך