הסבר על Man In The Middle או בקיצור MITM

MITM הוא סוג של מתקפה בעולם אבטחת המידע, בעברית נקרא "התקפת האדם שבתווך".

המתקפה נועדה להתקפת האזנה (Sniff) של מידע הקשור בין שתי ישויות "מחשב" , טלפון סלולרי" ומערכות מידע מגוונות על ידי כך שהוא מתחזה לישות האמצעית – זאת שמעבירה את המידע בין הישויות.

על מנת להצליח בהתקפה מסוג זה חייב התוקף להתחזות למעביר ההודעה (ראוטר,סוויצ') באופן ברירת מחדל כל המידע מוסט ממעביר ההודעה אל אותו תוקף ורק אחרי שעבר אצל התוקף הוא מועבר אל מעביר ההודעה.

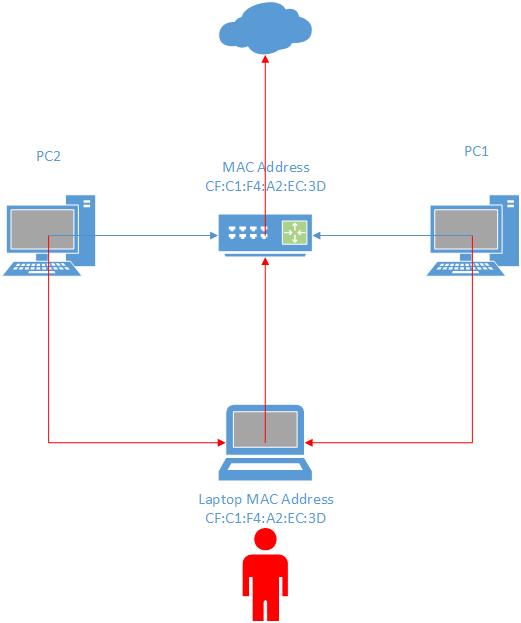

בתרשים ניתן לראות את התוקף באדום, עד כה העבירו מחשב 1 ומחשב 2 הודעות דרך הראוטר בתרשים אבל ברגע שהתוקף התחבר למערכת (דרך WIFI או חיבור פיזי או דרך התחברות מרחוק אל המחשב.) הוא גרם ל2 המחשבים או לאחד מהם לחשוב שהוא הראוטר (Default gateway) וכך כל המידע מוזרם דרך התוקף ורק אחרי זה עובר אל הראוטר כך מצליח התוקף ליירט את כל המידע עוד לפני שיצא או חזר מהאינטרנט בסיום קליטת המידע הוא מבצע העברה אל הראוטר והמותקף לא יודע בכלל שמשהוא השתנה.

ARP

Address Resolution Protocol, הוא פרוטוקול תקשורת בין מחשבים לאיתור כתובת ה MAC Address , כתובת הפיזית של הרכיב על פי כתובת ה IP שלו

לכל כרטיס רשת יש MAC Address וברגע שהוא מקבל IP הARP משייך זאת לטבלה.

הסבר טכני על MITM

אך מתקפה כזו יוצאת לפעול במונחי מחשב, התוקף מתחבר אל המערכת נגיד ארגון מסוים ומצליח להתחבר פיזית עם כבל הוא מקבל מהDHCP את הנתונים והחשוב בהם הוא ה Default gateway וכתובת ה MAC שלו.

מחשב התוקף יודע שהDefault gateway שלו הוא 192.168.1.1 וכתובת ה MAC שלו (נגיד) היא 20, התוקף שכבר מחובר לרשת מבצע ARP Poisoning.

ARP Poisoning, הוא מתקפה בתוך מכלול ההתקפות ב MITM, למטרת ההסבר נשתמש בסיפור למעלה, המחשב של התוקף שולח הודעות ARP מזויפת לרשת ומגדיר בהודעה שכתובת הMAC Address שלו שייכת ל 192.168.1.1 לכתובת הIP של הראוטר ובכך מתחזה לראוטר.

וכך כאשר מחשב 1 שקיבל כרגע הודעת ARP ובה כתובת הIP 192.168.1.1 עם MAC Address שכתובתו היא 100 (זכרו בסיפור הכתובת המקורית הייתה 20) יודע שהוא שולח את כל הנתונים אליו.

כמו שניתן לראות בתרשים PC1 שולח מידע לPC2 אבל במקום לעבור ב Router הם קודם כל עוברים במחשבו של התוקף ורק אז מועברים לאינטרנט וגם בחזור מהאינטרנט המידע עובר קודם כל במחשבו של התוקף ואז למחשבים

כל הזכויות שמורות לטל בן שושן – Shushan.co.il