כל הזכויות שמורות לטל בן שושן – Shushan.co.il

הגדרת Snort ב pfsense כ- NIDS – IPS – IDS

Snort – הוא IDS \ IPS למערכות לינוקס קיצור של intrusion detection system המערכת פותחת את ה Segment – TCP ובודקת את התוכן בכדי לזהות Payload, סריקות לא מאושרות (Nmap למשל) התקפות DOS , Buffer Overflow , פרובים וכו', הוא מבוסס libpcap שהוא כלי מבוסס packet capture וכך הוא סורק מערכת ה IDS זה קיצור של intrusion detection system שכן הוא רק מזהה את התהליכים האלו ואילו ה IPS הוא הכלי האקטיבי שחוסם ולכן הפירוש שלו intrusion detection system.

במאמר זה נסקור את Snort כאשר הוא מוטמע ב pfsense בתור inline שהוא בין הרשתות ובא "להגן" על הרשת הפנימית מפני הרשת החיצונית שממנה יכולים להגיע "התקפות" ובכך לחסום אותם.

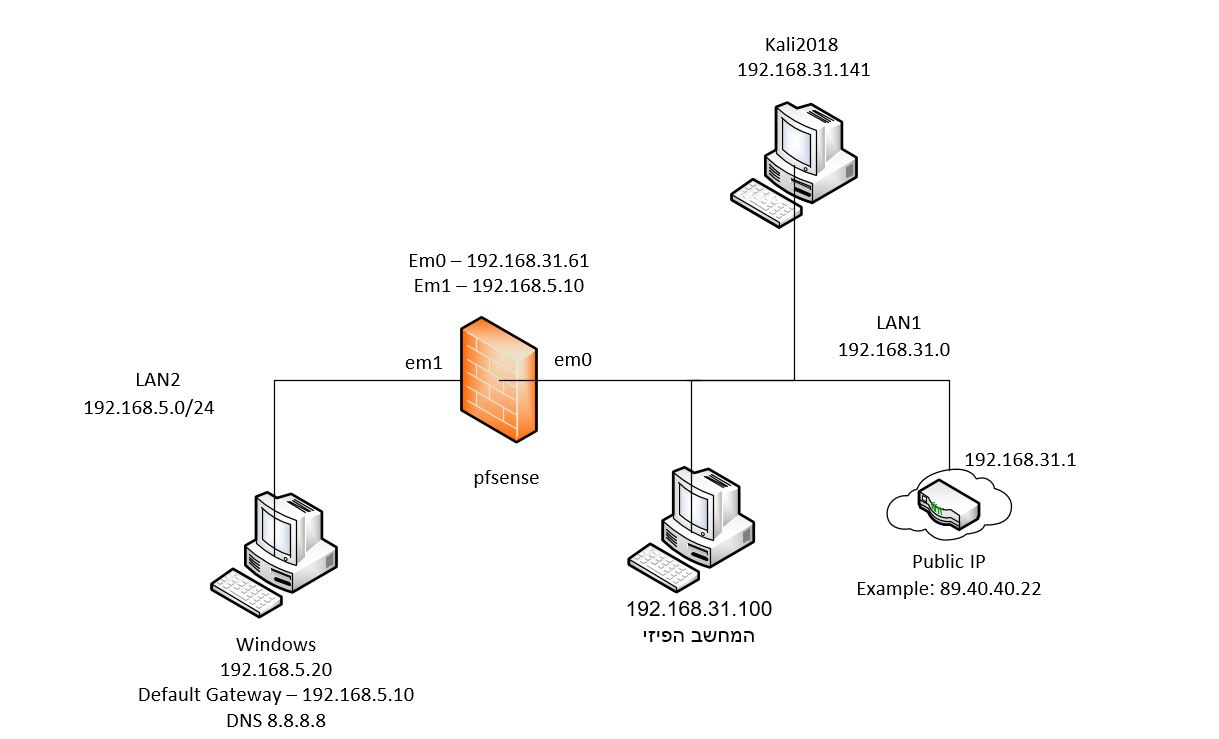

התרשים שלנו זהה למאמר "הסבר על Firewall והתקנת pfsense" ו*חובה לבצע את המאמר הזה אלא אם אתם מכירים כבר את pfsense ויודעים להגדיר אותו לבד ואת הניתובים בו.

התרשים:

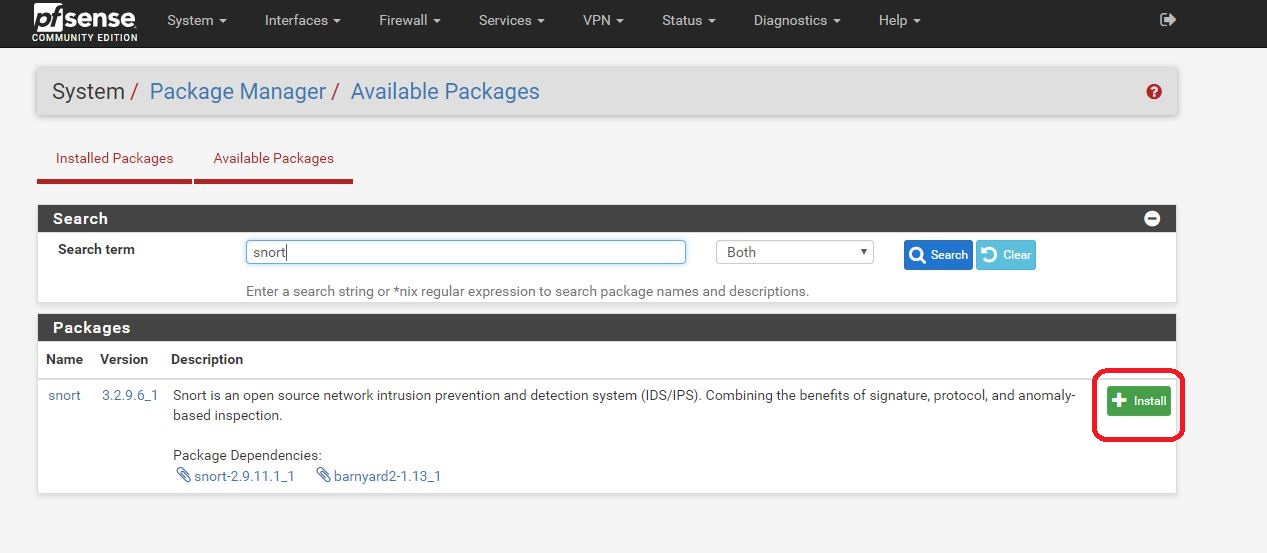

ב pfsense יש להיכנס ל System – > Package Manager – > Availble Packes ובחיפוש לחפש Snort

לחצו על Install

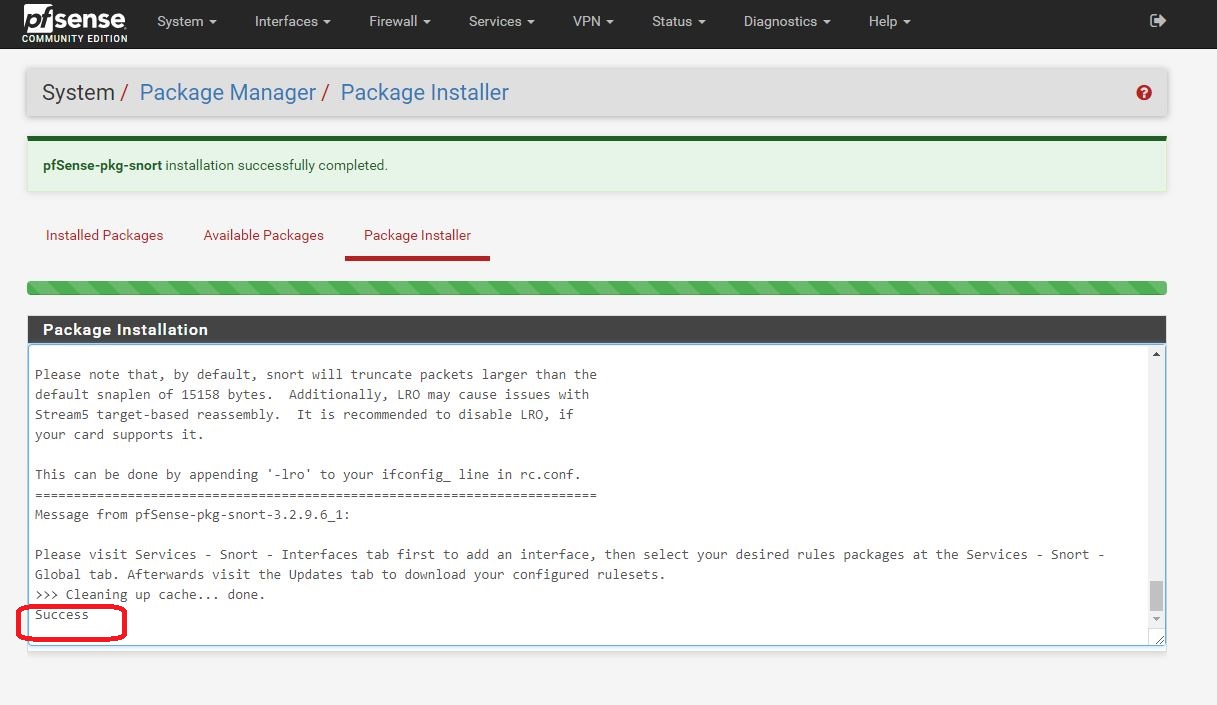

בסיום ההתקנה תקבלו הודעת Success

כעת נעבור לשירות עצמו ל Snort

Services – > Snort

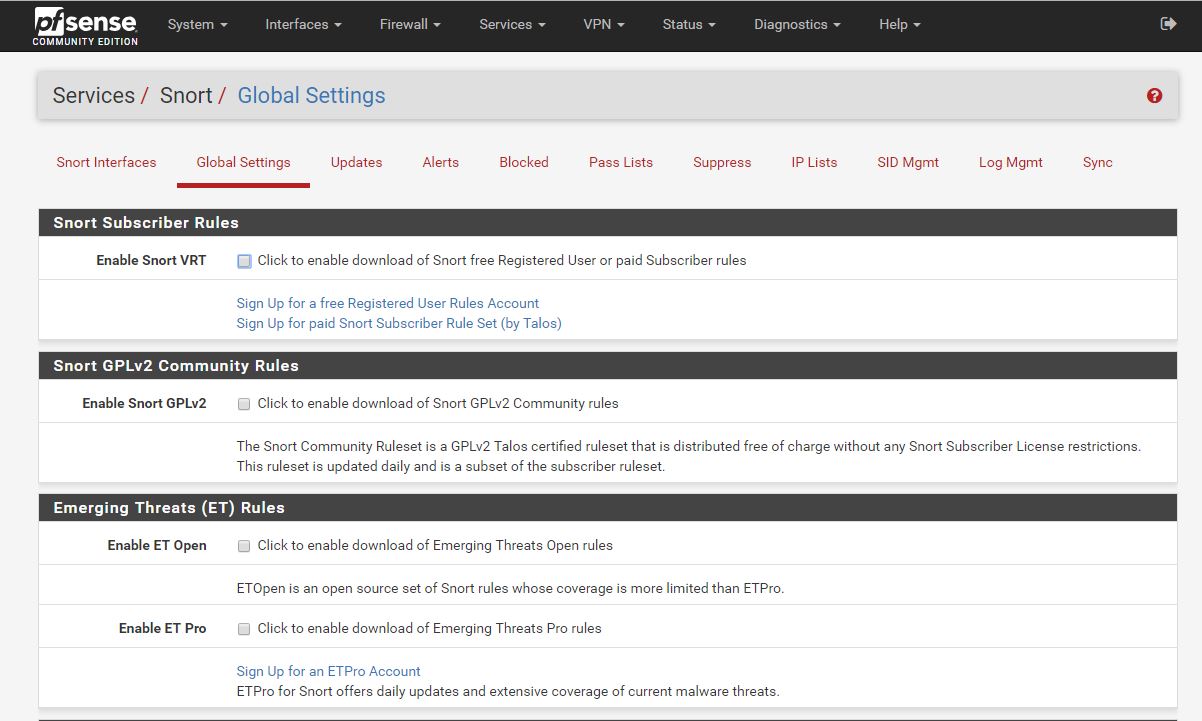

ונלחץ על Global Settings

כעת נסמן ב V

Enable Snort VRT

זה פיצ'ר מבית Snort שעוקב אחרי ה"חתימות" של ההתקפות הכי חדשות וחוסם אותם

בשביל להשתמש בפיצ'ר תחילה יש להירשם בחשבון "חינמי" באתר Snort

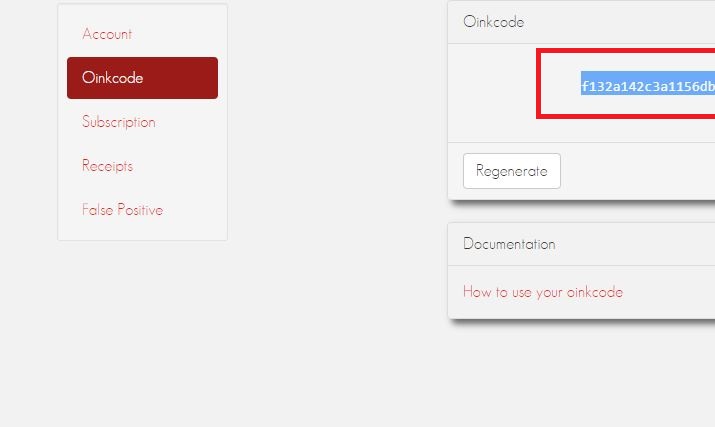

לאחר ההרשמה, בחשבון שלכם כנסו ל OinkCode והעתיקו אותו

לתוך ה Snort OinkMaster Code

סמנו גם את Enable Snort GPLv2 – סט של חוקים, חתימות של מה מותר ומה אסור שהוחלט על ידי הקהילה

וסמנו גם את Enable ET Open – מוריד את החוקים של Emerging Theats

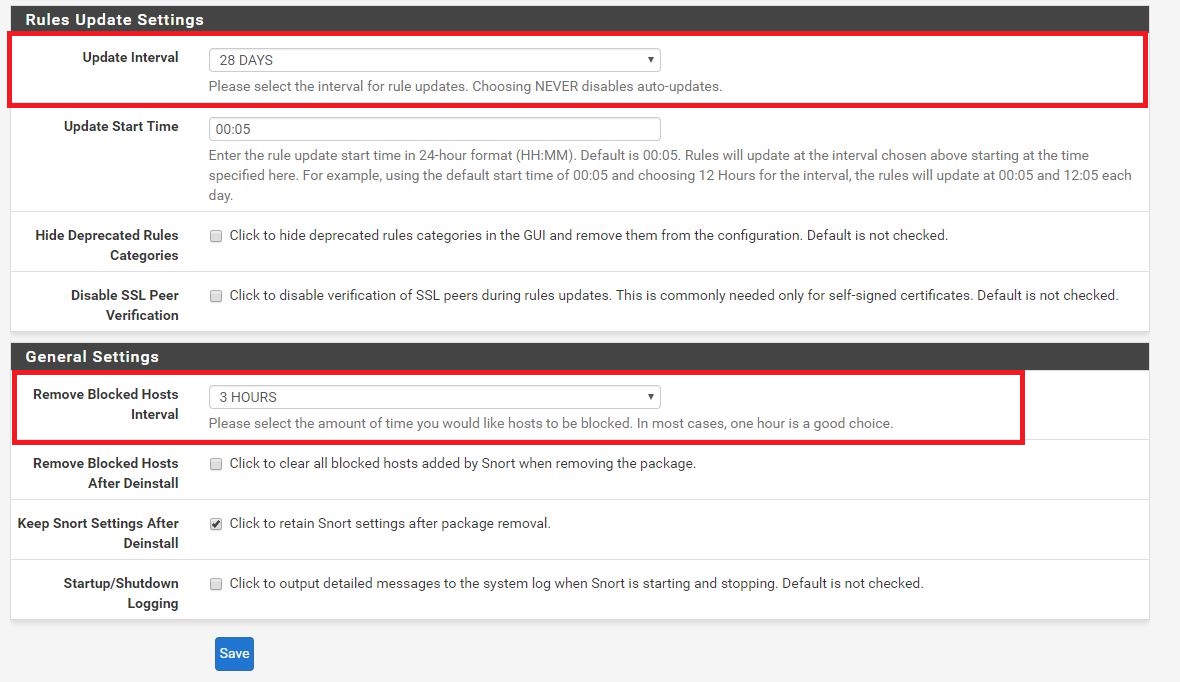

נרד קצת למטה ונסמן את Update Interval לכמות הימים שאתם רוצים שהמערכת תבצע עדכון

ונסמן את Remove Blocked Hosts Interval שבו אם הוסט נחסם אז לכמה זמן? לרוב במערכות פרודקשין נשאיר את זה על Never אבל אנחנו בסביבת מעבדה ולכן נסמן כמה שעות

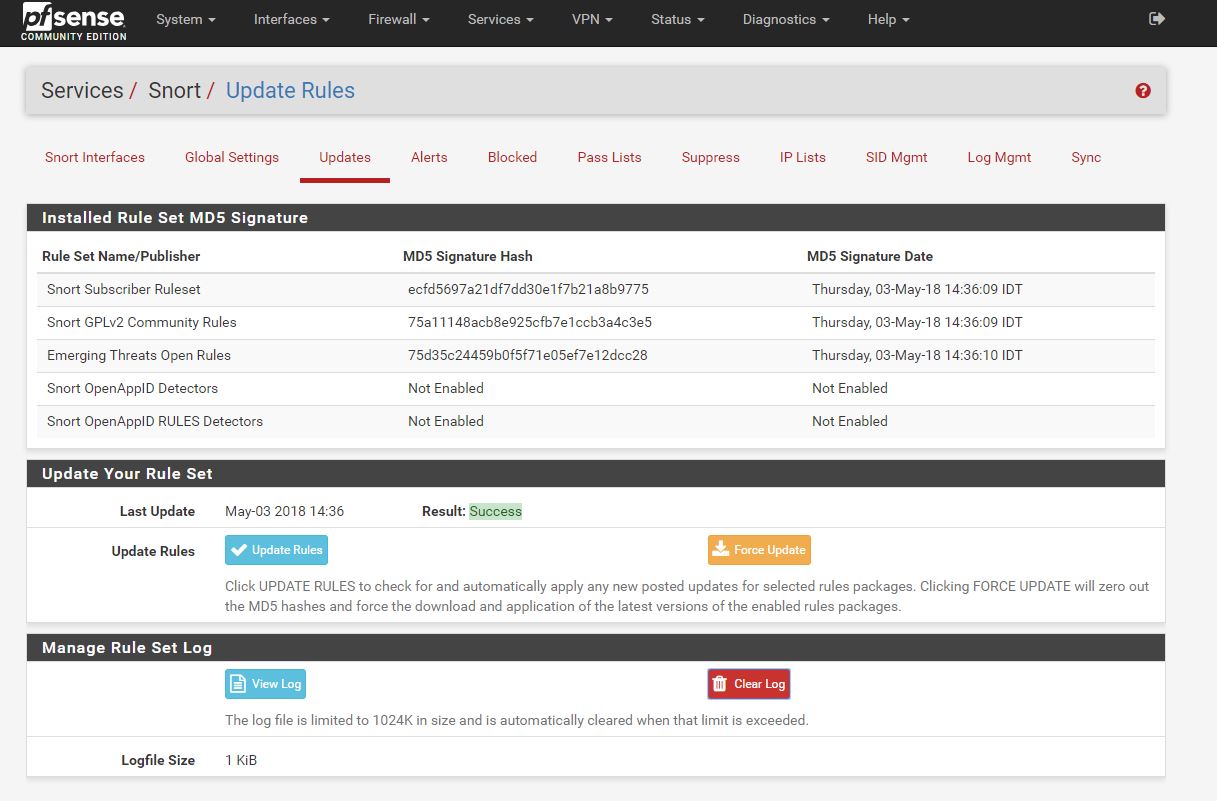

כעת נעבור ללשונית Updates ונלחץ על Update Rules ונמתין עד שייסיים – כ100MB

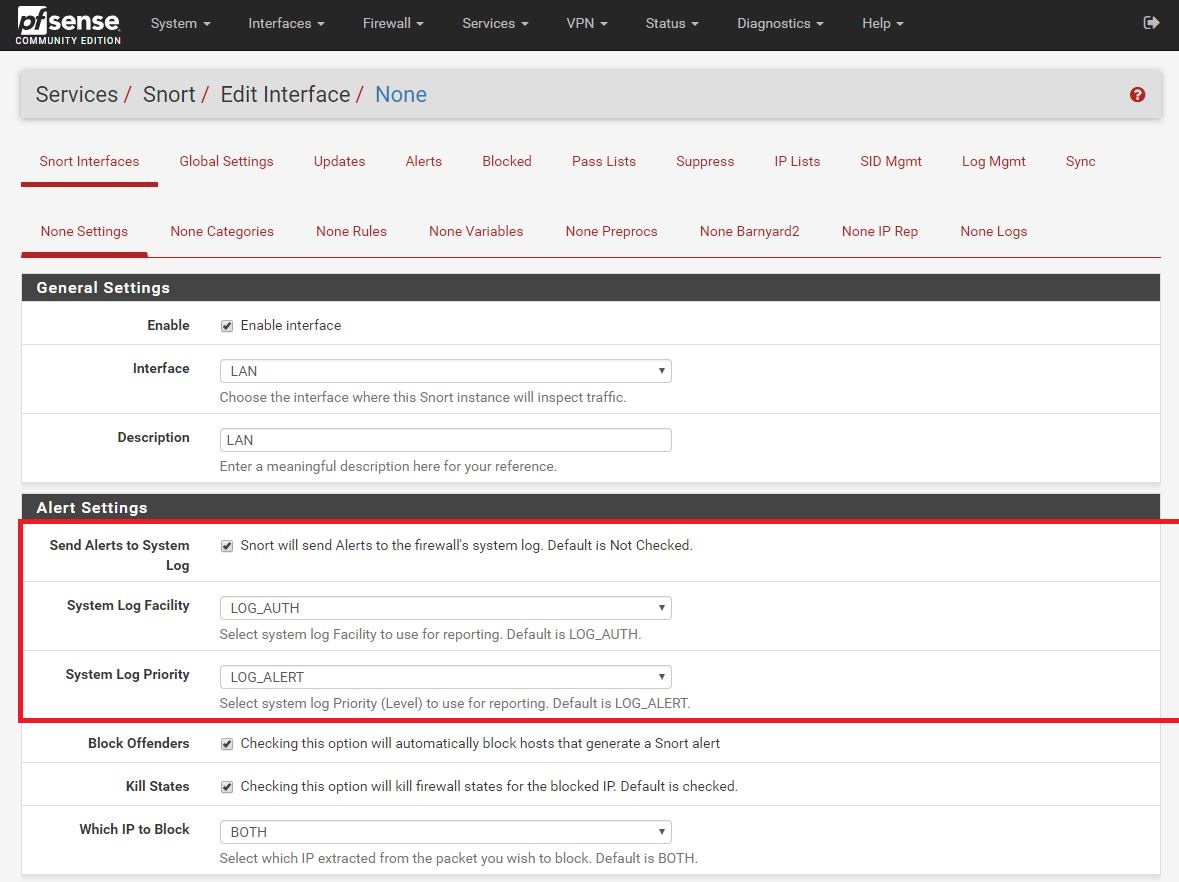

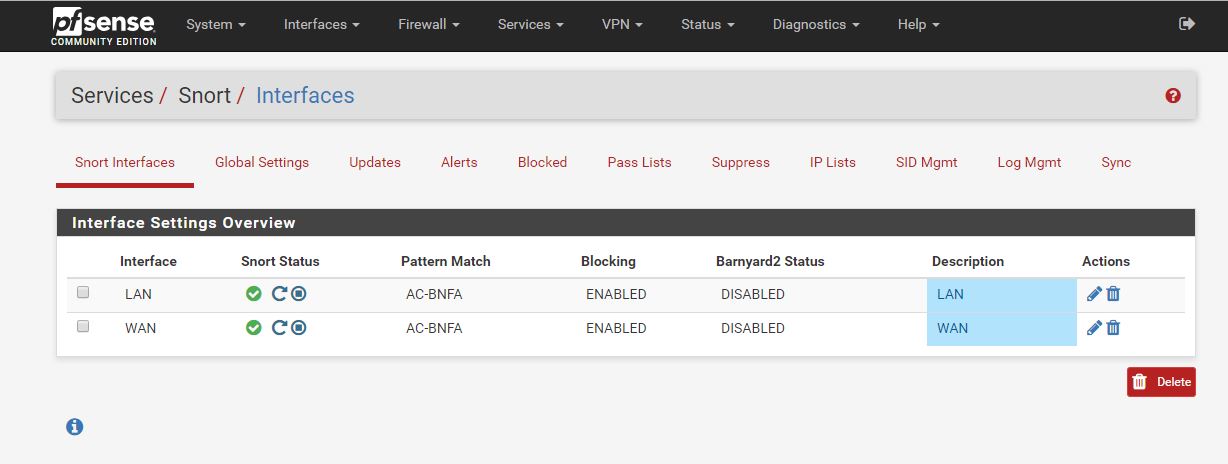

כעת ב Snort Interfaces נגדיר גם את WAN וגם את LAN

תחילה את LAN ונסמן את Send Alerts to system log

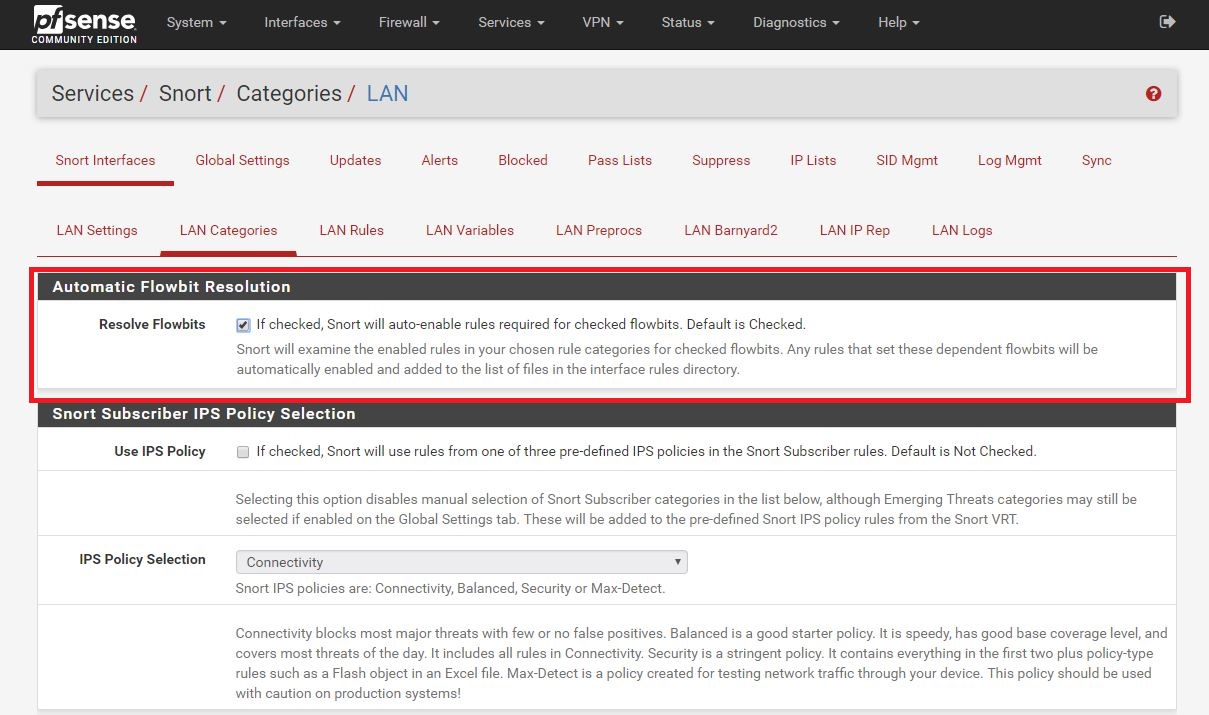

בLAN Categories נסמן את Resolve Flowbits

Flowbits הוא פיצ'ר שעוקב אחרי החוקים ואחרי Exploits שהמטרה שלהם היא מחשבים שיושבים בLAN

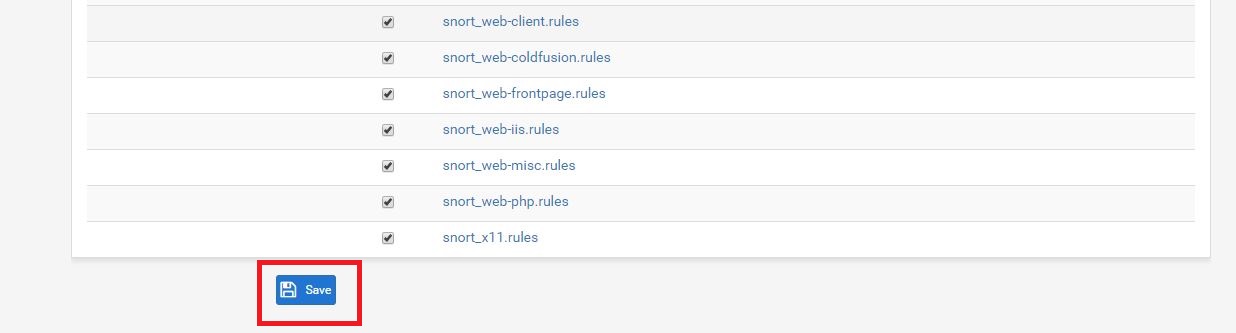

נרד קצת למטה ונסמן Select All

ואז הכי למטה Save

כעת הפעלנו את המערכת בצורה הכי נוקשה, עלולים להיות חסימות שהם False Postive אבל אנחנו בסביבת ניסוי ולכן הגדרנו כך את המערכת

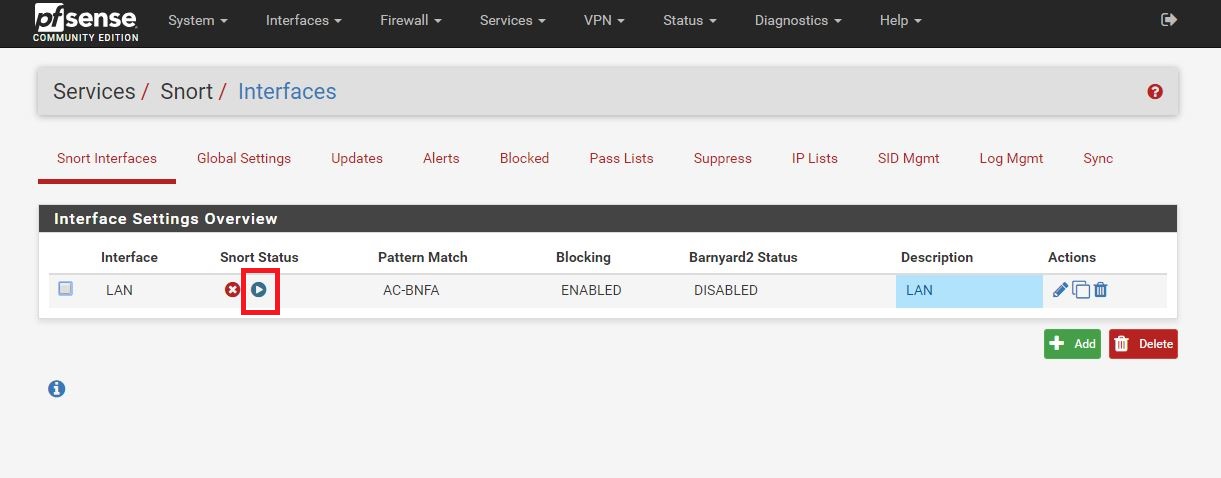

כאשר LAN נוצר

ונריץ אותו על ידי הלחיצה על הכפתור

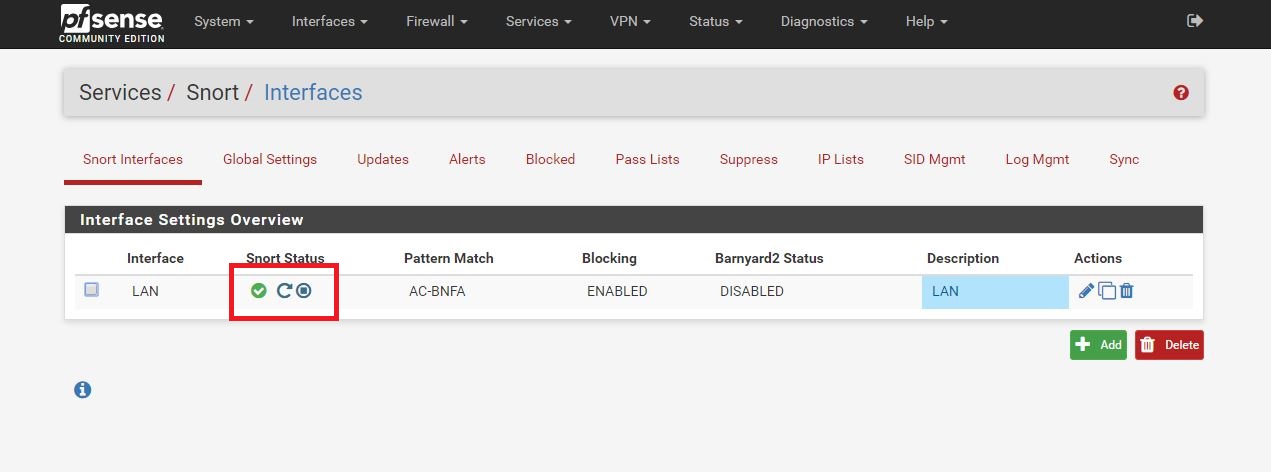

נמתין עד שיציג את הV הירוק

ניצור באותה הצורה את WAN

ונריץ גם אותו

כעת נעבור ל Kali שיושב ב WAN וננסה להריץ סריקת NMAP פשוטה

nmap -sS 192.168.5.20

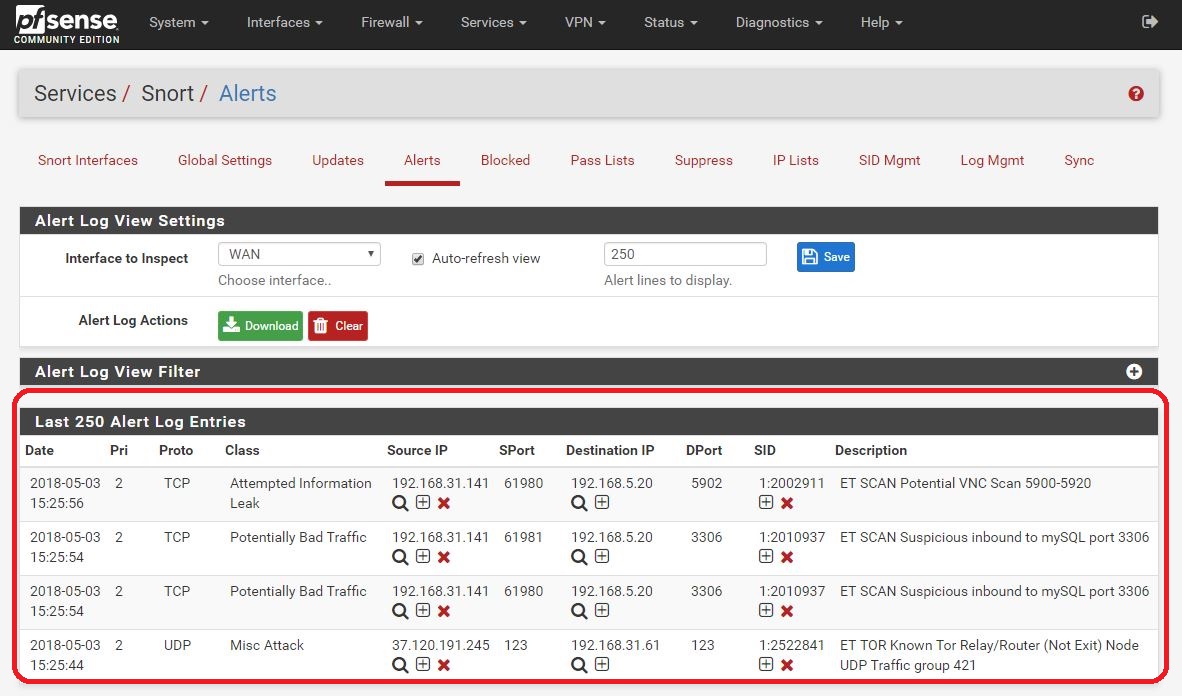

נחזור ל pfsense ונעבור ל Alerts ונסמן ב Interface WAN

ניתן לראות שSnort מודע לסריקה ומציג לוג, האם הוא חסם את Kali שביצע עליו את הסריקה?

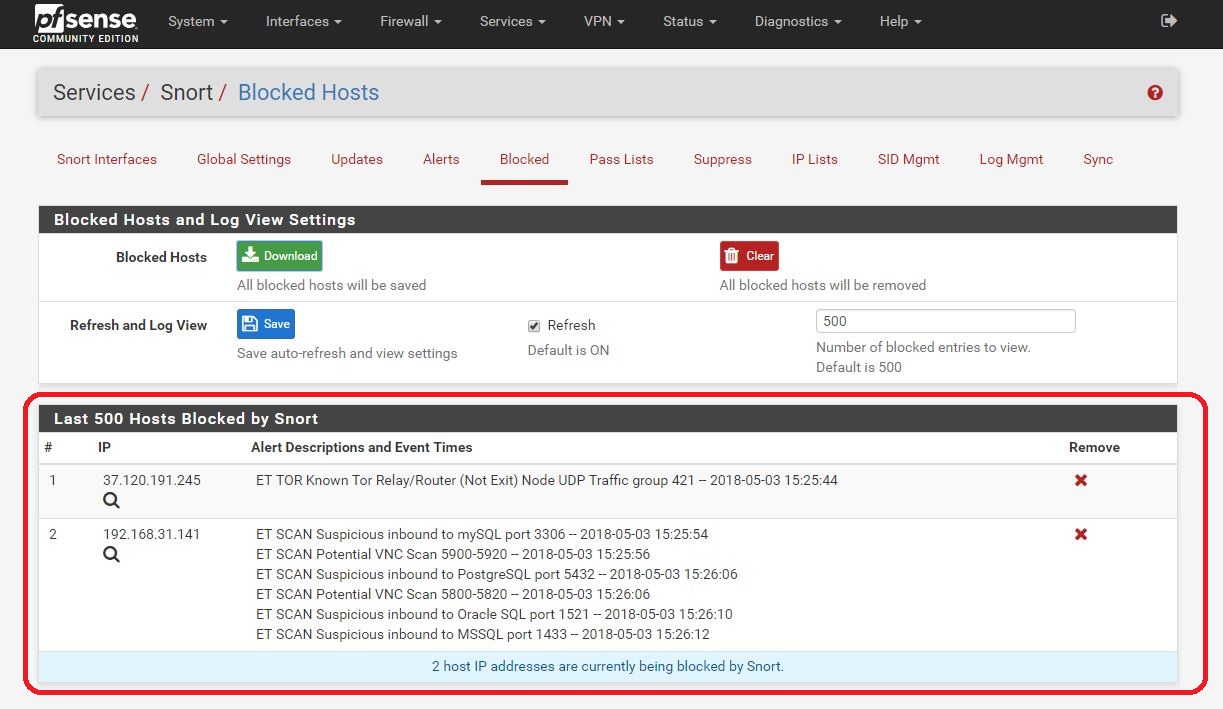

כן, נעבור ללשונית Blocked

זהו, הגדרנו את Snort וניתן כעת לנסות לבדוק את היכולות שלו בהגנה על הרשת

1 comment

היי קודם כול מאמר יפה,

יש לך רק שגיאה בתירגום של IPS – Intrusion Prevention System

חשבתי שאולי תרצה לתקן את זה.