Application & URL Filtering

הוא למעשה פיצ'ר ב CHKP, שהפך להיות חלק בלתי נפרד בUTM אשר מסנן אפליקציות, תוכנות, כתובות אינטרנט (אתרי אינטרנט) ועוד

CHKP למעשה הגדירו את האפליקציה וה URL Filtering ביחד לדוגמה חסימת תוכנת לשליחת וקבלת מיילים וגם חסימת האתר שממנו אפשר להתחבר ולקרוא מיילים..

גם בפיצ'ר זה CHKP הכניסו את מסכי החסימה המסבירים על למה יש חסימה ונותנת את אפשרות עריכת הדפים שהמשתמשים יראו,

במסך הראשון שהוא ה Overview ניתן לראות בסיקור את ה Security Getway שהם הAppliance המוגדרים גם כ Application & URL Filtering או מיועדים לכך

במסך ה Detected in My Organization ניתן לראות את הנושאים שעליהם היו החסימות והתעבורה הכי גדולים, ניתן לראות גם על פי אפליקציות וגם על פי כתובות האתרים

בדמו ניתן לראות כמה דוגמאות שמעניינות שאותם הרבה ארגונים מחילים, דוגמה אחת (מסומן באדום)

היא ההגדרה שרק לחטיבת כוח האדם יש אפשרות להיכנס לפייסבוק, כאשר מוחל על כל המשתמשים האחרים בארגון כלל שאומר שמותר להם לגלוש לפייסבוק ולינקדין רק פעם אחת ביום.

על חלק מההודעות תוכלו לראות את הסימן הזה (להכניס סימן של אנטנה)

ברגע שמגדירים איזה סוג הודעה תופיע לפני הכניסה לאתר, זאת אומרת אפשר לבצע חסימה שאותה החסימה תבוצע ולמשתמש יוצג שגיאה 500 או שאפשר להוסיף הודעה בנוסף לחסימה המתריעה כי דף זה נחסם ולא ניתן להכנס לדף זה עקב מדיניות הארגון

או בכלל אפשר להגדיר רק אזהרה כי באתר אינטרנט זה יש להיזהר בגלל סיבה מסוימת שאתם יכולים לציין

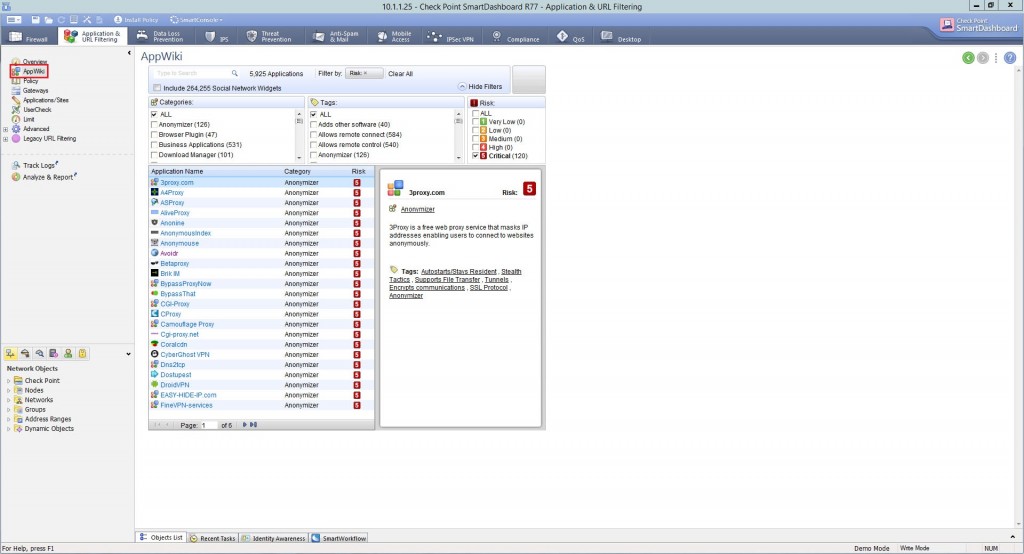

AppWiki

פיצ'ר נוסף הוא ה AppWiki הוא למעשה הרשימה של כל האפליקציות \ אתרים ובנוסף על פי חלוקת של רמת סיכון

אני ממליץ לעבור על כל ה Critical ולחסום אותם ככלל (את החסימה ניתן להגדיר שאת כל הקטגוריה אנחנו חוסמים)

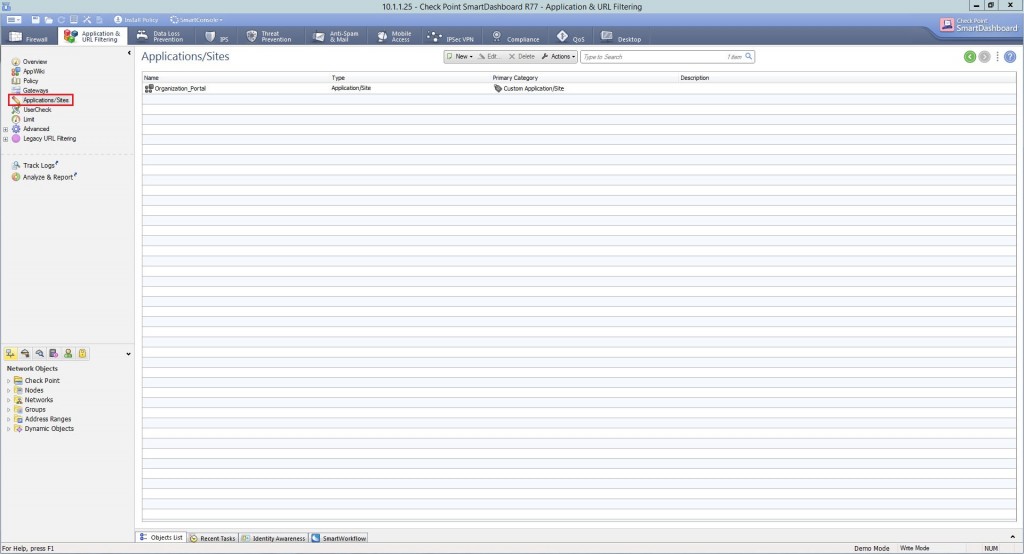

Application/ Sites

במסך זה ניתן להכניס אתרים \ אפליקציות שאתם רוצים להגדיר בין אם זה מתוך הארגון או אתר חדש לחלוטין שלא קיים במאגר של CHKP וכן לשייך את אותו אתר \ אפליקציה לקטגוריה מסוימת

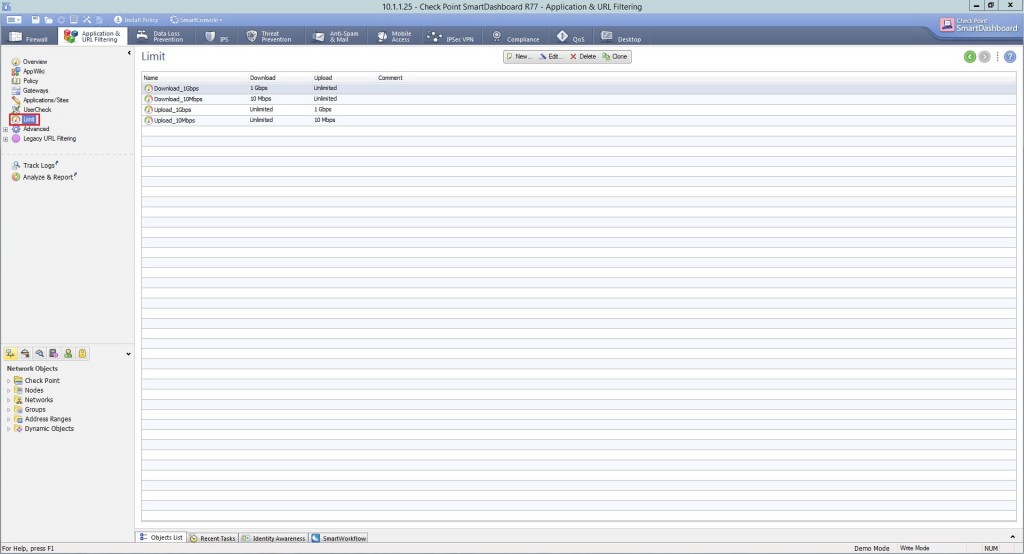

Limit

הוא למעשה Action המגביל את התעבורה היוצאת או הנכנסת לארגון ובכך להגדיר כלל מסוים עם הגבלה לדוגמה מגדירים Youtube ובו בלבד ניתן להוריד עד 1GB של סרטונים (כמובן יש להוסיף את ההגדרה של פעם בעיום עם הפעולה Ask)

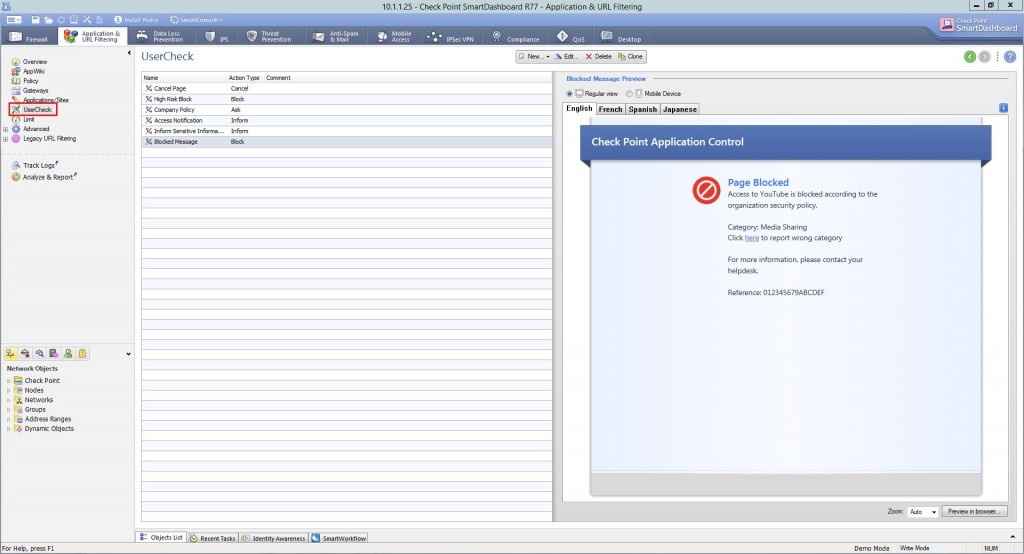

את ההודעות ניתן לערוך ב UerCheck ,

לדוגמה ניתן לראות את ה Company Policy שכן אזהרה זו לא היא לא מוגרת חסימה אלה מסבירה למשתמש את הסיכונים באתר ואז נותנת לו להמשיך אם הוא לוחץ OK

ניתן להגדיר כלל שלא חוסם את האתר אלה רק מגדיר את השאלה לפני כניסתו

בכפתור ה Edit הקיים למעלה ניתן לערוך את הדף או ליצור דף חדש לחלוטין ב New ואת הדף החדש להגדיר ב"חוק" מסוים

HTTPS Inspections

הוא כלי לבדיקה של התקשורת אם היא מוצפנת ב SSL, אסביר בכמה מילים מטרתו של HTTPS היא לאבטח את הקישור בין השרת לבין הלקוח

אחת הבעיות של SSL היא שמידע העבור דרך SSL ה Getway שלכם לא יכול לבדוק את המידע העובר דרכו וממנו ובכך למנוע דליפת מידע ובכלל

עובד בארגון התחבר לאתר https://www.file.com המשתמש יכול להעביר קבצים רגישים של הארגון מבלי שה FW1 בכלל ידע על זה

מה אפשר לעשות?

המערך מתחלק ל2:

Inbound HTTPS inspection

להגן על השרתים מפני אתרים \ רוגלות מפני תקיפה דרך פרוטוקול SSL (הבאים מבחוץ אל תוך הארגון)

כאשר לקוח \ משתמש יוצר קשר עם הארגון שלנו בHTTPS לשרת הנמצא מאחורי ה Gateway

השרת בוחן את הבקשה של המשתמש מחוץ לארגון ->

הGateway משתמש בתעודה המקורית של השרת ->

הGateway מייצר חיבור חדש SSL ->

הוא מצפין ומפענח את המידע ובודק את כל תוכנו של המידע ושולח בחזרה של הלקוח החיצוני (כמובן שמוצפן)

Outbound HTTPS inspection

להגן מפני המשתמשים בתוך הארגון שרוצים לשלוח מידע רגיש דרך פרוטוקול SSL

אז מה המטרה של HTTPS Inspections? אך הוא מגן?

הוא משמש במתווך בין האתר "המאובטח" לבין המשתמש ומנתר את המידע בתוכו אבל בשביל זה הוא צריך תעודה, הקיימת אצל המשתמש, אסביר

המשתמש יוצר קשר עם שרת WEB המשתמש ב HTTPS ->

הFW1 (ה Getway) בוחן את הבקשה ומוודא את התעודה של האתר ->

ה Geteway מיצר תעודת SSL חדשה בינו לבין השרת אינטרנט ->

ה Geteway כעת בוחן ובודק את התעבורה הנכנסת והיוצאת ועל פי הכללים שיצרתם (DLP מסוים לאי העברת קבצים רגישים עם מספרי אשראי) לא לטעות המידע עדיין מוצפן על כל Pack שיוצא או נכנס ה Geteway מצפין ומפענח וכך מבצע את הניתור

דוגמה לחסימת Gmail

אני עכשיו יציג כדוגמא חסימה של Gmail מפני המשתמשים בארגון

אני יוצר Rule חדש

נותן לו את השם Gmail Block

בApplication בוחר ב Gmail

ניתן אף לראות ב Acition מה הוא יעשה

1. הוא יחסום את הגישה ל Gmail

2. הוא יציג דף כלשהוא, במקרה זה הוא דף "חסימה"

דוחף את הPolicy לFW

וכאשר המשתמשים ינסו לגשת לGmail הם יקבלו הודעה שהאתר חסום