הסבר על CheckPoint GAiA R77.30

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

CheckPoint R77.30

הסבר על CheckPoint GAiA R77.30

תיקון תקלת התחברות לצ’ק פוינט אחרי ה 24 לינואר

התקנת Checkpoint R77.30

התקנת Checkpoint הגדרת רשת DMZ וניתובים

בסיום מאמר זה תוכלו גם לבצע את המעבדה הקצת יותר מתקדמת

התקנת Checkpoint הגדרת רשת DMZ וניתובים

GAiA

שם קוד למערכת ההפעלה של Checkpoint Firewall לפני מערכת זו הייתה מערכת ישנה יותר בשם SPLAT קיצור של SecurePlatform

ה Firewall של צ'ק פוינט זוכה לשבחים רבים והיה מבין החלוצים בעולם אבטחת המידע אחד המייסדים היותר מפורסמים של צ'ק פוינט הוא גיל שוויד (יוצא יחידת 8200)

אז מהו Firewall? מטרתו של ה Firewall היא להוות חוצץ בין רשתות ולסנן את התוכן המועבר בינהם, לרוב ה Firewall ימוקם בין הרשת הפנימית לרשת החיצונית כך שהתעבורה בין הרשת בעולם לרשת הפנימית תמיד מסוננת.

וכל תעבורה שאינה מוגדרת כמותרת לעבור לרשת הפנימית תיחסם על ידי ה Firewall.

כאשר ה Firewall הומצא מטרתו הייתה אחת, לפתוח את ה Packet ולבדוק באיזה פורט היא עוברת ולאיפה, אם ברשימת החוקים אין חוק שמתיר את המעבר ה Firewall יבצע לחבילה Drop.

כאשר חלף הזמן ה Firewall גם של צ'ק פוינט וגם של חברות אחרות כמו: Palo Alto, Fortinet וכו' התפתח מאוד, ה Firewall של היום מכיל מערכות של VPN, Application Filtering ומערכות נוספות שנעבור במאמר זה.

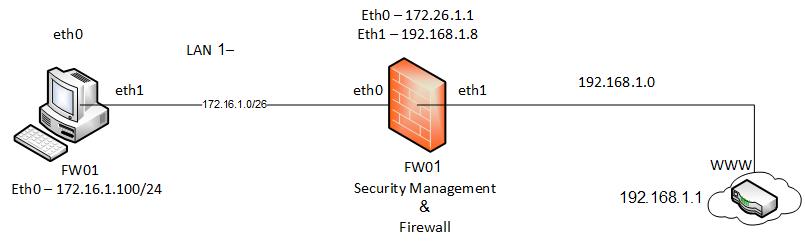

אפשר להסתכל על הסכמה הבאה:

Firewall יושב באמצע ומסנן את התוכן בין הרשת החיצונית 192.168.1.0 לרשת הפנימית 172.16.1.100 כך שכאשר משתמש 172.16.1.100 רוצה לגשת לרשת 192.168.1.0 הוא עובר דרך ה Firewall והכל מסונן דרכו, מה שהוחלט לא לעבור לא יעבור, אפשר להסתכל על זה בצורה של סלקטור\ית במועדון, אם השם לא נמצא ברשימה לא יכול המשתמש לגשת מהמתחם המתנה למתחם המועדון עצמו או במקרה הזה בין הרשת הפנימית לחיצונית.

בצורה פשוטה ה Firewall יושב כ- Default Gateway לרשתות שמאחוריו ולכן הוא סוג של Router הוא מנתב את הרשתות אחת לשניה ואחראי לתת או לא לתת גישה לרשתות שמחוברות אליו

כך למעשה אין צורך בראוטר וה CheckPoint משמש כראוטר בין הרשתות אבל מבצע תפקיד חשוב והוא לסנן ולתחום את הרשתות הללו.

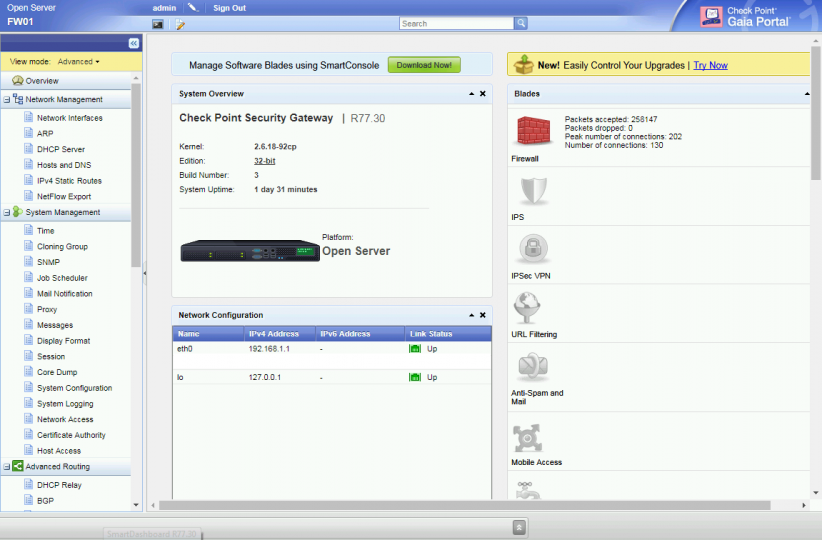

GAiA מגיע בכמה גרסאות, גרסת Open Server שאותה ניתן להתקין כל כל שרת \ מחשב, גרסת Appliance הוא שרת פיזי המגיע מחברת CheckPoint אל הלקוח וכולל בתוכו R77.30 ומכיל דיסקים,מעבד, זיכרון כרטיסי רשת וכו' וכך למעשה אינו מצריך שרת שלכם או כל חומרה אחרת והוא מוכן לפעולה (כמובן אחרי הגדרות)

ממשקי ה GAiA מכילים את ה:

Clish

CLISH – השרת עצמו הוא CLI וניתן להגדיר הכל דרך ממשק זה

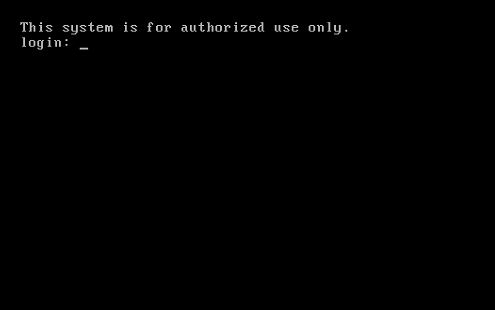

מתחברים עם המשתמש admin והסיסמא שהוגדרה בהתקנה עצמה (ניתן להתחבר דרך Console או SSH לרוב)

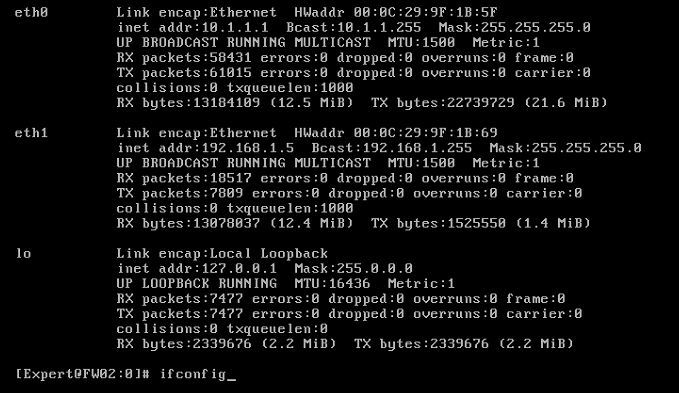

2 מצבים קיימים, המצב הרגיל ומצב Expert

Expert – על מנת להיכנס למצב Expert יש לתת סיסמא לExpert

FW02> set expert-password

ומגדירים סיסמא

כעת רושמים Expert ואז את הסיסמא שהגדרתם קודם

בExpert ניתן לבצע הגדרות רבות והפשוט ביותר הוא למשל ifconfig

יציאה ממצב Expert יש לרשום exit

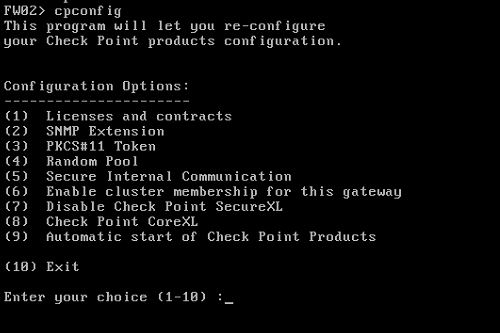

cpconfig – הוא הגדרות בסיסיות \ ראשוניות שניתן לבצע למשל אם יש תקלה ב SiC בין ה FW ל Security Management ניתן לאפס את SiC כאן

Web UI

Web UI – הממשק הWeb כמו בתמונה

הSmartDomain – מכיל בתוכו כלים GUI להתקנה על מחשב ואיתו ניתן לנהל את החוקים ושאר התצורות של הצ'ק הפוינט

חלוקת תפקידים

2 תפקידים קיימים בצ'ק פוינט פיירוואל

Security Management

"מנהל" את ה Firewall עצמו, מכיל את כל החוקים שמוגדרים לפיירוואל ואחראי על כלל ההגדרות שמוטמעות ב Firewall הלוא הוא ה Security Gateway

ניתן לתת לSecurity Management לנהל גם 10 Firewalls במקביל ובכל אחד להתקין סט חוקים אחר לחלוטין

התוכנה בה משתמשים על מנת לנהל את ה Security Management

Smart DomainManager או ה SmartConsole הוא סט כלים לנהל את ה Security Management.

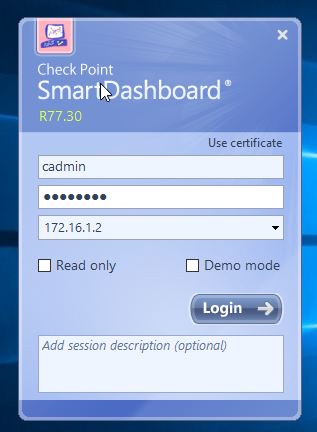

הכלי המפורסם ביותר הוא ה Smart Dashboard, כך נראה מסך ההתחברות

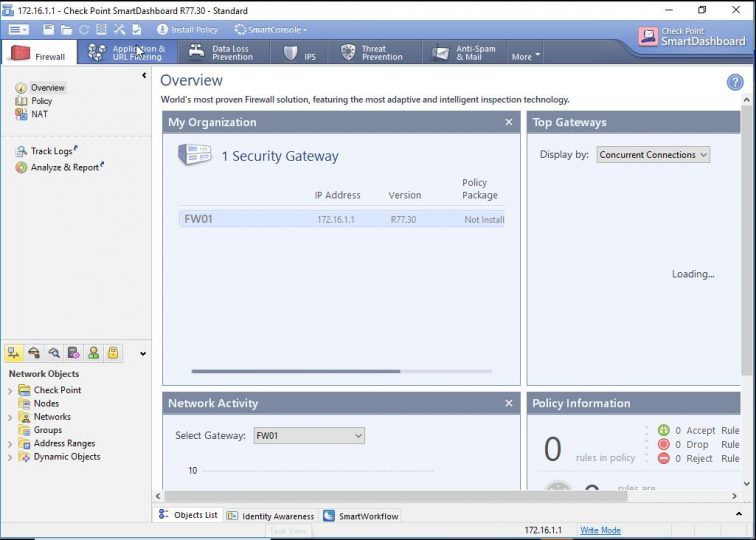

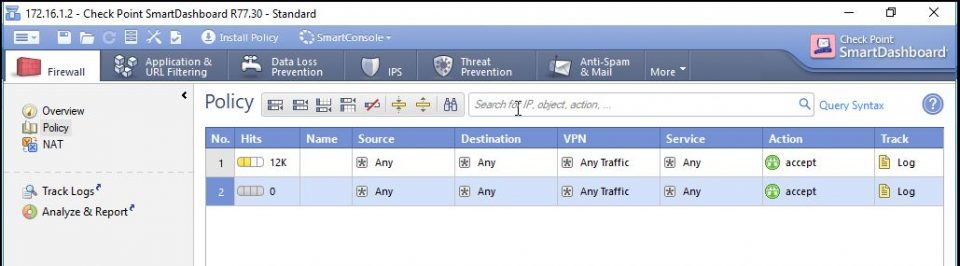

לאחר שהתחברתם אתם תקבלו את מסך הניהול של ה Security Management וגם את ה Security Gateway

ניתן לראות אותם בצד שמאל למטה:

זה שיש לו מתחת M הוא ה Security Management ואילו ה2 הנוספים הם Security Gateway

בראש המסך נמצאים ה Blades, הם תכונות נוספות הקיימת ב GAiA כמו:

Firewall – ה Firewall עצמו, הגדרות של חוקים וכו'

Application & URL Filtering – חוסם או מאפשר גישה לאתרי אינטרנט, יותר כמו סנן תוכן, יכול לחסום קטגוריות כמו פורנו, אלימות וכו' ויכול לחסום אתרים מסוימים או וידאו ומוזיקה וכו'

Data Loss Prevention – בודק אימייל שעוברים דרכו וע"פ קריטריונים מגדיר אם המייל יכול לעבור ואם הוא חורג מהמדיניות שהגדרתם אתם תקבלו התראה, נאמר משתמש בארגון שולח קובץ וורד עם אלפי כרטיסי אשראי, ה DLP יזהה את זה וישלח לכם התראה

IPS – קיצור של intrusion prevention system היא מערכת למניעת התקפות, היא מזהה ויקטור תקיפה ומונעת ממנו לעבור או לרשת אותו הוקטור מנסה לגשת, לעומת IDS שהוא Intrusion detection system והוא רק מזהה את הוקטור תקיפה ומדווח לרוב ל SIEM או לכל מערכת התראות אחרת

Threat Prevention – הוא Blade המכיל אנטי וירוס, אנטי בוט, אנטי Malware וכו'

Anti-Spam & Mail – חוסם ספאם המגיע לשרת הדואר שלכם, זאת אומרת ששרת הדואר שלכם מקבל מיילים רק דרך ה Firewall ולא שער כניסה אחר

Mobile Access – ניהול טלפונים

IPSec VPN – הגדרות VPN (קיים מדריך \ מאמר באתר)

Compliance – מציג מידע האם כל שירותי ה Checkpoint שלי מאורגנים כמו שצריך וע"פ ה Best Practice של צ'ק פוינט

QOS – ניתן להגדיר דרכו אילו שירותים יהיה להם עדיפות ברשת, אחרי הכל ה Firewall משמש כ Gateway

Desktop – ניהול של חוקים ברמת המחשב, מותקן במחשב Client והוא מושך את ה Policy מה Gateway ואז פועל לפיו או לפי החוקים שהוגדרו

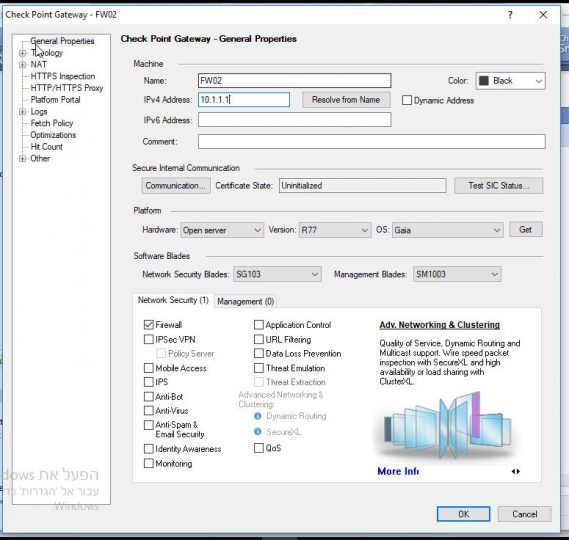

Security Gateway

ה Firewall עצמו, הוא זה שמבצע את הבדיקות של החבילות לפי סט החוקים שהוגדר לו, כל ההגדרות שחלות עליו, מדיעות מה Security Management.

זה שיש לו מתחת M הוא ה Security Management ואילו ה2 הנוספים הם Security Gateway

על פי שלוש הגדרות ה Security Gateway בודק את החבילות שעוברת דרכו מרשת אחת לרשת אחרת:

Stateful Inspection

בדיקה בכמה רמות, בדיקה אחת היא מאיזה או מה הפורט שעובר דרך ה Firewall והבדיקה השניה היא החיבור עצמו, הStateful Inspection בודק מאיזה מחשב בוצע התעבורה והאם בוצעה בעבר ובודקת את המידע עד רמת ה Application ב OSI Module

Packet Filtering

שיטה זו היא השיטה הישנה יותר מ Stateful Inspection ובשיטה זו הFirewall בודק את ה Header של כל חבילה בודק את כתובת המען והנמען ואיזה פורט, ואם ע"פ חוקי הפיירוואל אסור לחבילה לעבור, הפיירוואל יחסום את המעבר של חבילה זו, הבעיתיות ב Packet Filtering שהוא בודק רק את ה Header ולא את כל החבילה ולכן יעיל חלקית

Application Intelligence

בתצורה זו מבוצעת בדיקה שכבת ה Application ממש והאפליצקיה נבדקת בכל החבילות שעוברת דרך הפיירוואל, תצורה זו עובדת ב IPS עצמו וכך נבדקים וקטורים שונים

Anti-Spoofing

Spoofing הוא שם קוד לזיוף, שכפול וכו' זאת אומרת כאשר מחשב מבצע DHCP Soofing הוא גורם למחשבים ברשת לחשוב שהוא ה DHCP או ARP Spoofing שבו התוקף גורם למחשבים ברשת לחשוב שהוא ה Router

Anti-Spoofing לא בא למנוע את המצבים שתיארתי למעלה אלא מונע ממחשב להגדיר עצמו מרשת מסוימת ובכך "לדלג" על החסימה

נאמר מרשת 192.168.1.0 מותר להגיע לרשת 172.16.1.0 בפורט 21.

ואילו מרשת 10.1.1.0 לרשת 172.16.1.0 אסור לעבור בפורט 21

אז משתמש יכול להגדיר שהוא בא מרשת 192.168.1.0 (והוא כרגע נמצא בתוך ברשת 10.1.1.0) ואז לנסות להגיע ל172.16.1.0

Anti-Spoofing בעצם בודק מאיזה רגל הגיע הבקשה ומה הכתובת של המוען (מאיפה החבילה הגיעה) ואם הכתובת שרשומה היא 192.168.1.0 אבל זה הגיע מרגל 10.1.1.0 אז זה יחסם על ידי ה Anti-Spoofing

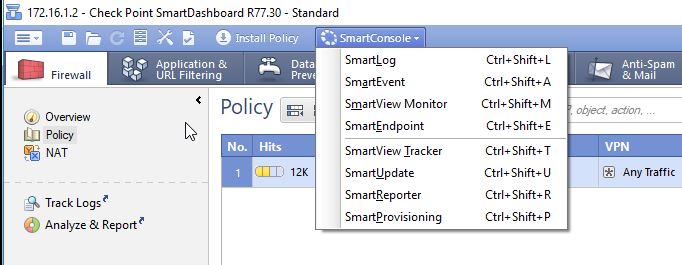

כלים בתוך ה Security Management התוכנה SmartDashboard

בSmart DomainManager יש סט של כלים, הכלי הראשי הוא Smart Dashboard וכלים נוספים שניתן לפתוח מתוך ה Smart Dashboard או מתיקיית ההתקנה של ה Smart Dashboard

Smart Domain Manager

הוא מנהל ראשי לכל ה Security Management הוא מאגד בתוכו

Smart Dashboard

רוב ההגדרות המבוצעות דרך ה Smart Dashboard הם הגדרות לרשתות עצמן, ניתובים של הפיירוואלים והגדרות החוקים למי מותר מה, מה חסום, איזה פורטים מותר, איזה רשתות מותר לעבור לרשת אחרת ובאילו פורטים וכו'

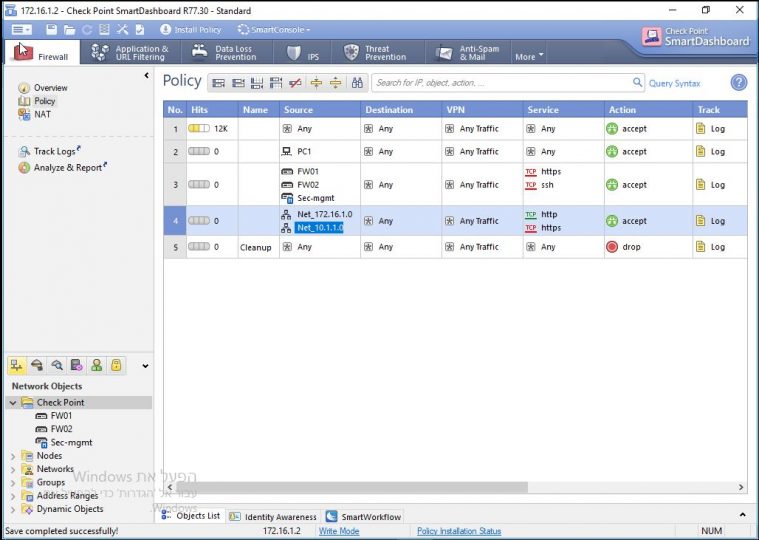

חוקים –

הצ'ק פוינט בנוי מחוקים, המתירים או אוסרים על גישה לרשת מסוימת בפורט מסוים או מונעת גישה כליל לכל הרשתות ורק חוקים מוסימים שמתירים קיימים

בשיטה זו חוק בתחתית הפיירוואל מוגדר בשם Cleanup Rule שהוא חוסם את כל הגישות ואז מעל החוק הזה נבנים חוקים שמתירים נאמר שהרשתות יוכלו לצאת לאינטרנט בעולם בפורטים 80 ו443 ונאמר שיש שרת FTP בארגון ואליו צריך שמחשב PC1 יוכל לגשת לאותו שרת ב FTP

יש ליצור 2 חוק מתחת לקיים כמו חוק 2 בתמונה, ואז להגדיר אותו במקום Accept ל Drop

לאחר מכן ליצור אובייקטים ולהתיר אותם לפי הרשת שלכם

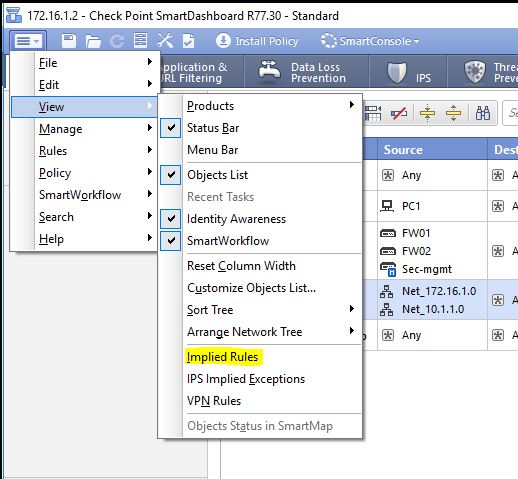

Implied Rules –

סט חוקים שנוצרים "מאחורי הקלעים" על מנת שהפיירואלים וכל האובייקטים של צ'ק פוינט יעבדו בינהם באופן תקין ויהיה תקשורת

Install Policy & Revision Control

כאשר רוצים להחיל את החוקים שהגדרתם, לא די בכך שרק הכנסתם אותם וזהו, כל ההגדרות שביצעתם בוצעו על ה Security Management ולכן יש להתקין אותם על ה Security Gateway, על ידי לחיצה על

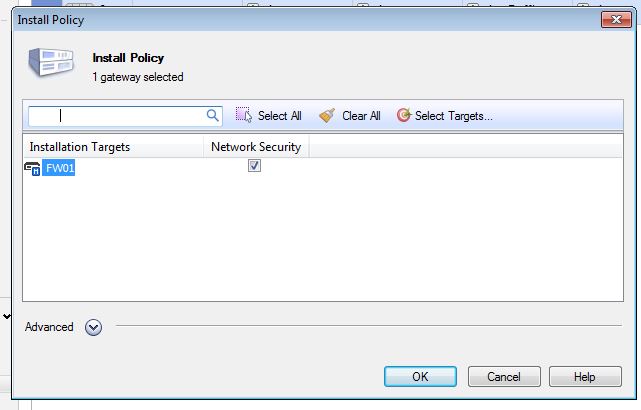

ואז יופיע החלון

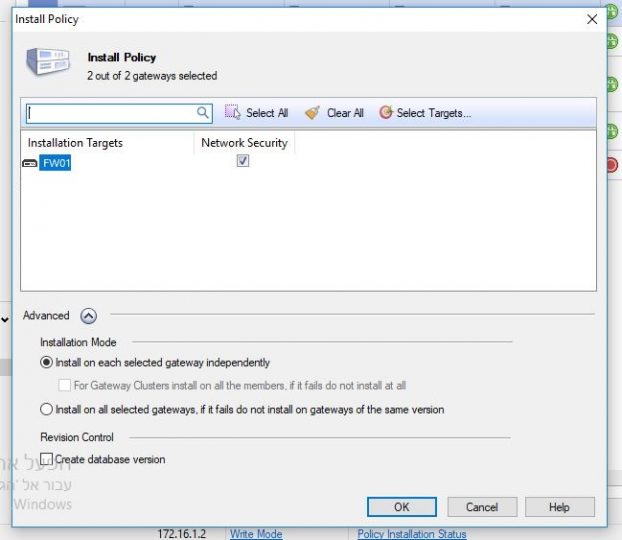

בחלון זה נוכל לראות שההתקנה תבוצע על FW01 שהוא ה Security Gateway שלנו, ואם תלחצו Advanced

תוכלו לראות את ה Revision Control – פיצ'ר זה שומר לנו את החוקים שהגדרנו עכשיו, כך שאם בעתיד נשנה את החוקים ואז נתקין שוב ופתאום נגלה שעכשיו יש בעיות של חסימות וכו' ואנחנו רוצים לחזור אחורה נוכל לחזור אחורה לגרסאות שהוא שמר לנו

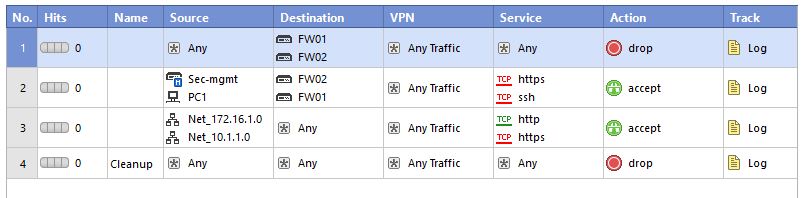

Management + Cleanup + Stealth Rules

ה Best Practice של צ'ק פוינט אומר שבכל סביבה צריך להיות 3 חוקים

Management – חוק שיהיה ניתן להגיע איתו ממחשבים ברשת מסוימת לGateway ול Security Management על מנת לנהל אותו (בתמונה חוק מספר 1)

Cleanup – חוסם הכל ורק מה שנגדיר שמותר יעבור (בתמונה חוק מספר 4)

Stealth Rules – חוסם את הגישה של כולם אל ה Security Gateways (בתמונה חוק מספר 2)

Networks – מאפשר לרשתות לצאת לעולם

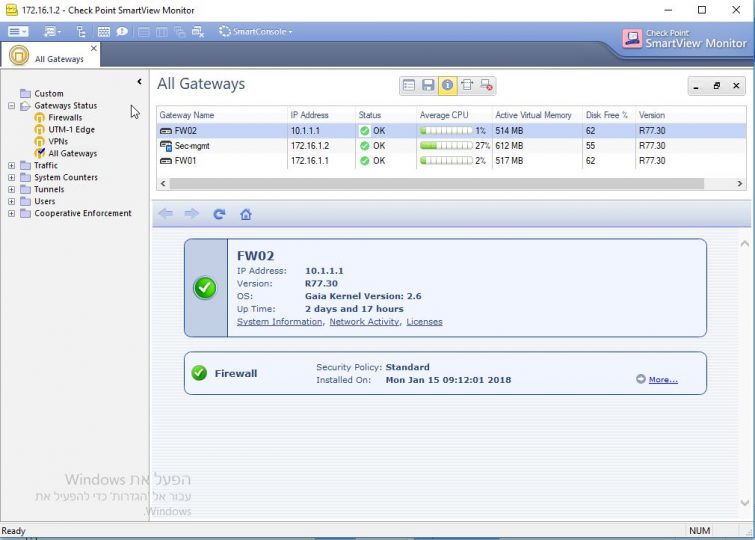

SmartView Monitor

מאפשר לראות את התקינות של הפיירוואלים וה Security Management, האם הכל תקין מבחינת חיבור, מה הגירסה של המערכת, כמה זמן הוא פועל (ככה אפשר לדעת אם הוא ביצע ריסט לאחרונה) כמה CPU בשימוש, כמה זיכרון בשימוש ומידע נוסף כגון: נפח תעבורה, עומס על הקווים שמחוברים אליו וכו'.

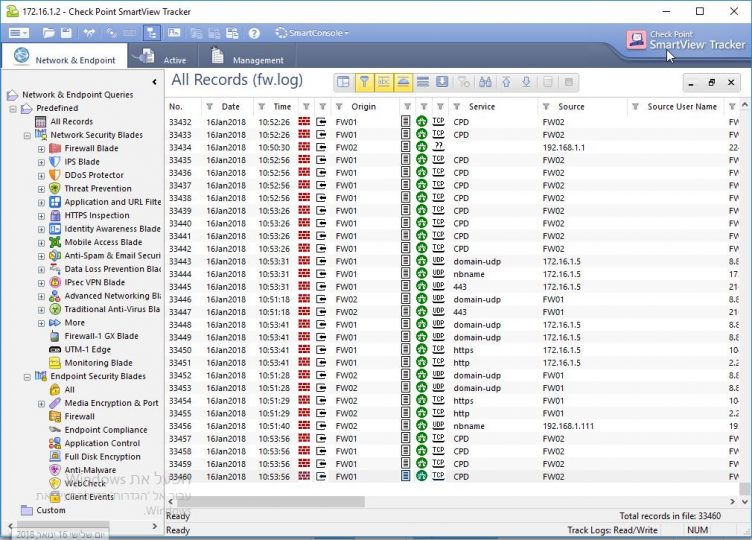

SmartView Tracker

אחד הכלים היותר שימושיים בצ'ק פוינט, כאשר מחשב 1 רוצה לגשת לשרת 1 בפורט נאמר 21 FTP והוא אינו מצליח, יכול להיות שיש בעיה בשירות עצמו של ה FTP אבל גם יכול להיות שהפיירוואל חוסם אותו לכן אנו נרצה לבדוק אם הוא חסם אותו וע"פ איזה חוק הוא חסם בתוך ה SmartView Tracker נוכל לראות מה חסום, מה עובר, ואם נלחץ על הלוג פעמיים נוכל לקבל פרטים רבים יותר כמו מה הכתובת IP של הנמען ומה הכתובת הIP של המוען ובאיזה פורט ופרטים נוספים

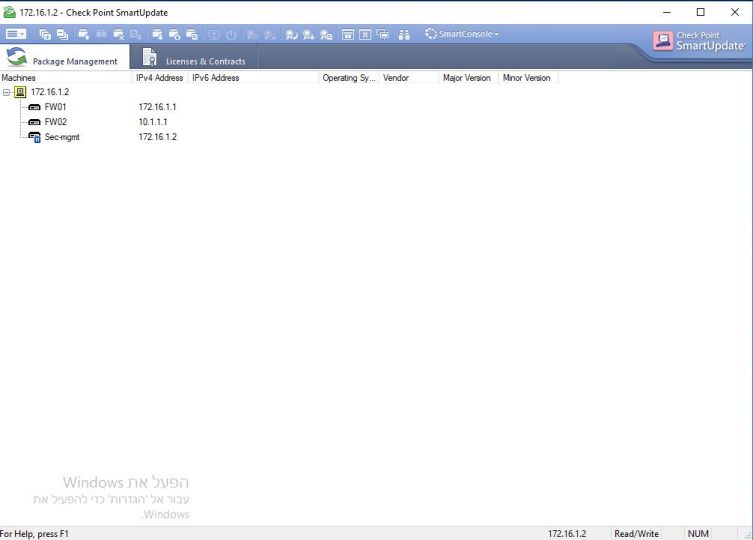

SmartUpdate

בודק עדכונים קיימים למכונות

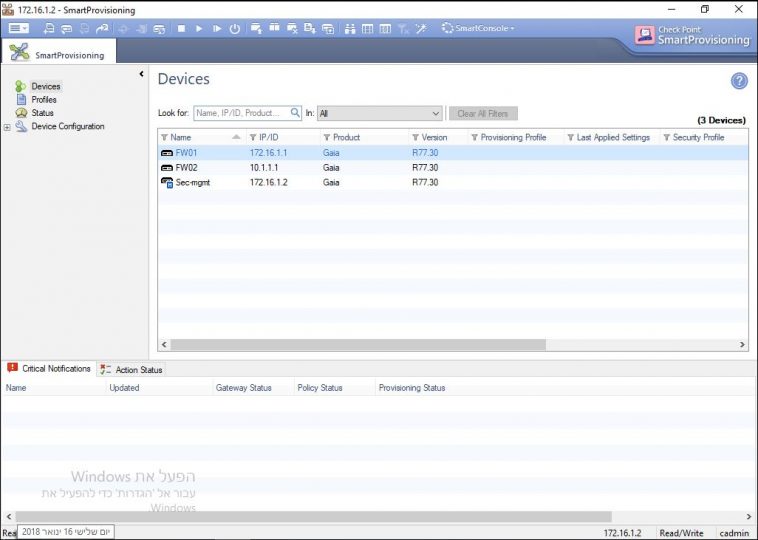

Smart Provisioning

הוא מה שמציג לנו את FW01 ואת FW02 ונותן לנו יכולת לנהל אותם למרות שהם Gateways שונים

כלים נוספים קיימים, אכתוב עליהם במאמרים אחרים באתר.

Distributed & Standalone

שתי תצורות התקנה של צ'ק פוינט קיימות, תצורה אחת

Standalone

בתצורה זו ההתקנה של ה Security Management וה Security Gateway מבוצעות על אותו השרת\Appliance וכך כאשר מתחברים מזינים את אותה הכתובת של ה Security Management וה Security Gateway אבל עדיין יש הפרדה, זאת אומרת 2 התכונות מותקנות על אותו שרת כמו בתמונה

Distributed

הוא התקנה של 2 שרתים האחד הוא Security Management והוא יכול לנהל כמה פיירוואלים ושרת נוסף שהוא הSecurity Gateway כמו בתמונה

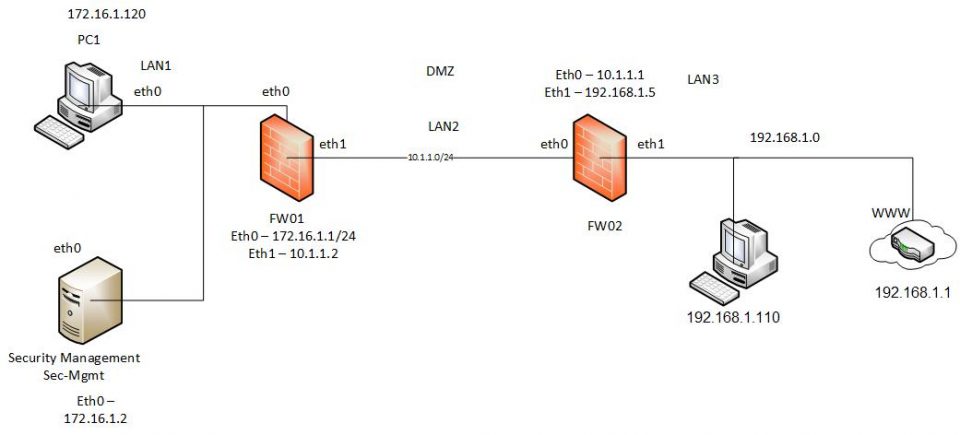

הסבר על DMZ

באמצע תוכלו לראות את ה DMZ – קיצור של Demilitarized Zone אזור מפורז, למשל בתרשים למטה ניתן לראות שיש DNZ שהרשת שלו היא 10.1.1.0, רשת זו יושבת באמצע בין הרשת החיצונית לבין הרשת הפנימית שכן באמצעות 2 הפיירוואלים האלו אנו מקשים על התקפות שכן הפיירוואל הראשון חוסם יותר דברים כלפי העולם והפיירוואל הפנימי מכיל מודלים נוספים. לרוב באזור זה יוגדרו שרת ה DNS שרתי VPN, שרתי RADIUS וכו'

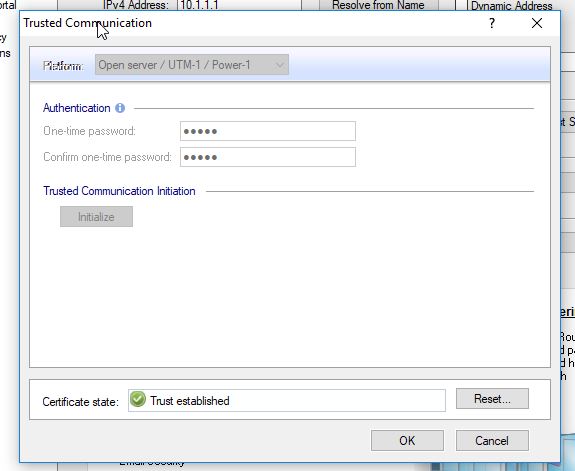

כאשר מתקינים את ה FW בנפרד ואת ה Security Management בנפרד יש לבצע "קישור" בינהם, לקישור הזה קוראים SiC קיצור של Secure Internal Communication, בזמן התקנת ה Security Gateway תדרשו להזין סיסמת SiC, הסיסמא הזו משתמשת כ- Private Key וכאשר אתם רוצים לצרף את ה Security Gateway ל Security Management עליכם להגדיר SiC ולהזין את כתובת ה IP של ה Security Gateway וסיסמת ה SiC

Hide NAT | Static NAT

NAT מאפשר לנו להחביא כתובת אחת בכתובת אחרת, נאמר ואנחנו רוצים להגדיר למשתמש שבמקום שהוא יצא מהרשת שלו בכתובת שלו נאמר 172.16.1.50 והוא יצא בכתובת 10.1.1.40, כך למעשה יחול עליו חוקים אחרים בפיירוואל או שלמחשב שהוא יגיע מתיר רק לשרת 10.1.1.0 להגיע אליו וכו'

Static NAT – כתובת אחת מתרגם לכתובת אחת נאמר מחשב 172.16.1.50 רוצה לגשת למחשב 10.1.1.111 אבל כאשר הוא יגיע הוא יגיע ברשת

Hide NAT מסתיר רשת \ כתובת אחת מאחורי כתובת אחת, נאמר רשת 10.1.1.0 רוצה לצאת לרשת בעולם וכתובת הראוטר זה 192.168.1.1 אז נגדיר Hide NAT על 192.168.1.1 ואת הרשת כ-Source

נאמר הכתובת החיצונית שלכם זה 80.115.100.20 אז נכוון את הכתובת הזו ב Static NAT לרשת פנימית כך שהכתובת הזו תדע לחזור, הרי המשתמשים כולם יוצאים כולם בכתובת אחת וכאשר המידע צריך לחזור הוא לא ידע אך, אז מגדירים Static NAT על הכתובת החיצונית.