ביצוע DNS Harveting בעזרת Dmitry | NSlookup | Dig והעתקת אתר בעזרת Httrack

Dmitry

הוא כלי לאיסוף מידע על כתובות ושרתים ברשת מכמה אפליקציות

ניתן להבחין שלאחר שהקשתם dmitry ניתן להקיש את האופציה שבה אנחנו אוסיפם מידע

-o שומר את הפלט אל קובץ שאתם תגדירו

-i מבצע Domain Lookup על תחנה או כתובת IP

-w מבצע Domain Lookup על שם מתחם או תחנה

-n מחזיר מאתר Netcraft.com מידע על הכתובת IP \ הדומיין

-s מחפש אם קיימים Subdomains לדומיין שתקישו

-e מחפש כתובות מייל לאותו דומיין

-p מבצע סריקת TCP

-f מבצע סריקת TCP מותאמת

-t משמש כטיימר

-b ממש כמו Verbose מציג את המידע על הפעולות שהוא מבצע

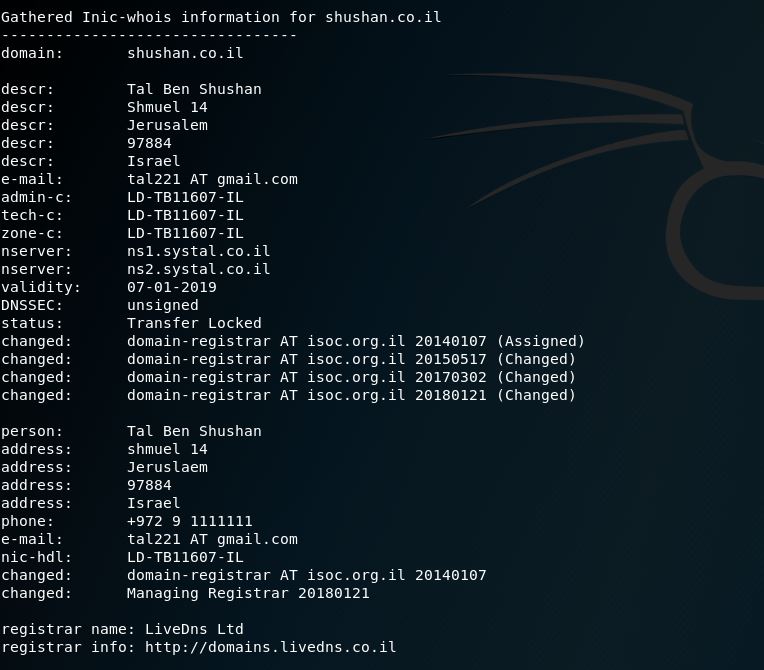

נבצע חיפוש פשוט

sudo dmitry shushan.co.il

כעת נראה כי הכלי ישיג לנו את ה Whois של הדומיין, מי בעליו ופרטים נוספים עליו

נוסף על כך הוא יבדוק על ידי Nmap אילו פורטים פתוחים

sudo dmitry -wise shushan.co.il

יספק לנו גם חיפוש של כתובות אימייל וSub דומיין אם קיימים לאותו הדומיין

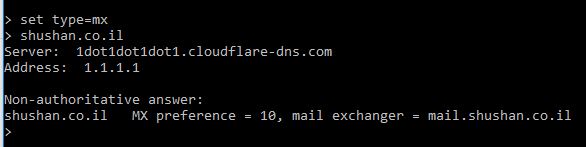

NSlookup

NSlookup הוא כלי לתשאול DNS בכדי להבין מה הכלי משיג יש לקרוא באתר את המאמרים המסבירים על DNS

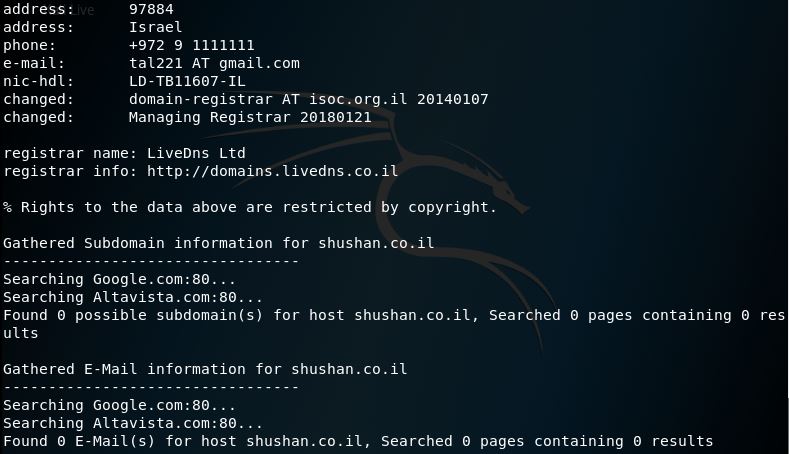

נפתח את ה CMD ונקיש nslookup

nslookup

כעת נוכל להקיש , על מנת שהתשאול שלנו יבוצע דרך DNS של חברת Cloudflare 1.1.1.1

אפשר גם להשתמש בגוגל

server 1.1.1.1

ואז נכניס את האתר שאת ה IP שלו אנחנו רוצים.

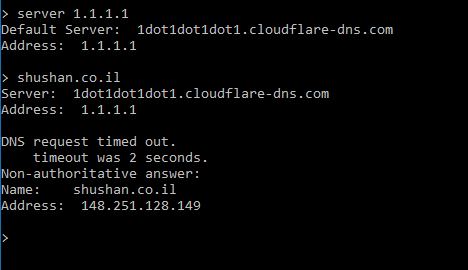

אם אנחנו רוצים רשומה מסוימת נאמר MX, בשביל לדעת מה הכתובת של שרתי הדואר

נוכל לשנות את הסוג לרשומת MX

set type=mx

ואז להקיש את כתובת האתר

נאמר ואנחנו רוצים לדעת מה הכתובת של שרתי הDNS, נוכל לקבל על ידי שינוי הרשומה ל

set type=ns

ואז את הכתובת של השרת

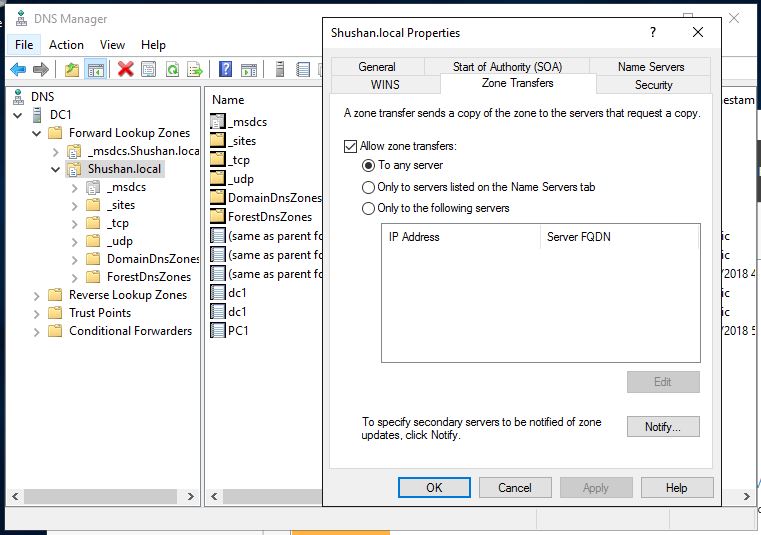

נאמר ובDNS שלנו או DNS אחר בטעות הגדירו שמותר להעביר את ה Zone ל Any (כאן אנחנו מתבססים על טעות או הגדרה מכוונת אבל מבלי שחסמו את הפורט וכו')

- אם אתם רוצים לנסות את המעבדה, הגדירו בשרת ה DNS שלכם שמותר לכולם לקבל את ה Zone שלכם

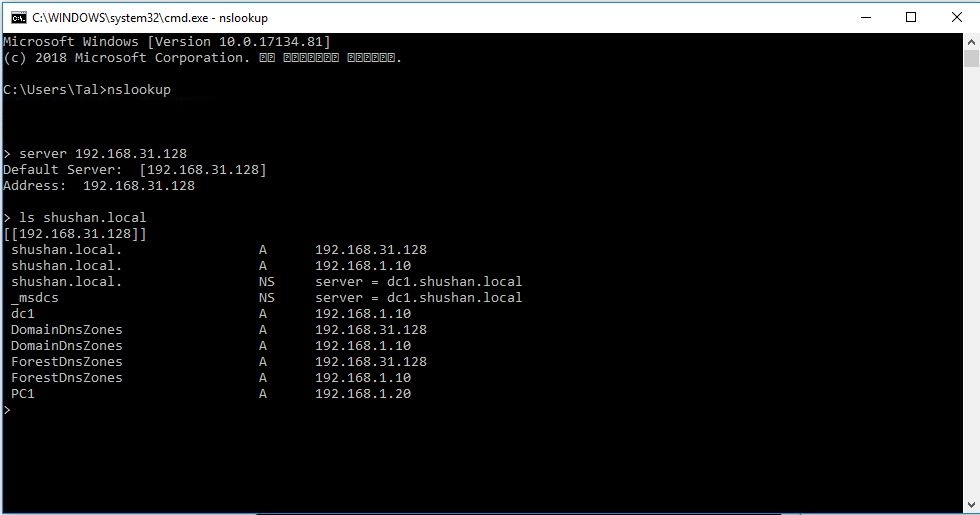

נקיש בתור שרת הDNS שאותו נתשאל , את השרת DNS שלנו

server 192.168.31.128

כעת ננסה לבצע תשאול ls – לבקש את כל הרשומות ממנו

- רק אם מסומן Allow Transfer אז נוכל לקבל את כל הרשומות, קיימים שרתי DNS בשרת שבטעות \ בכוונה זה אצלם ככה

ls shushan.co.il

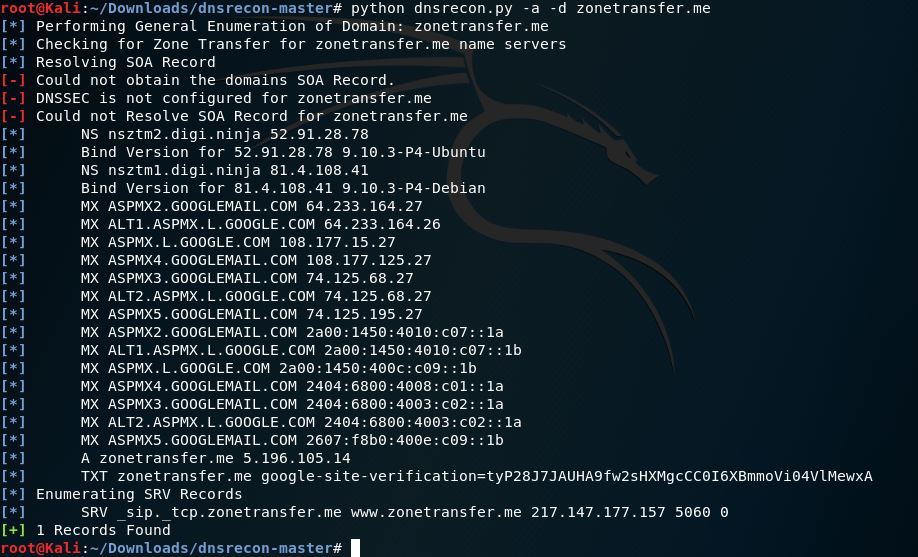

Dnsrecon

דוגמא נוספת היא DNSrecon שמבצע Enumeration לשרתי DNS.

תחילה נוריד את הסקריפט בכתובת https://github.com/darkoperator/dnsrecon

כעת נחלץ אותו ל Downloads ונכנס לתיקייה

cd Downloads/

cd dnsrecon-master/

כעת ניקח לדוגמה את האתר zonetrasfer.me שנותן דוגמה לכיצד נראה מצב שבו Zone Transfer מאופשר לכולם

sudo python dnsrecon.py -a -d zonetransfer.me

התוצאה:

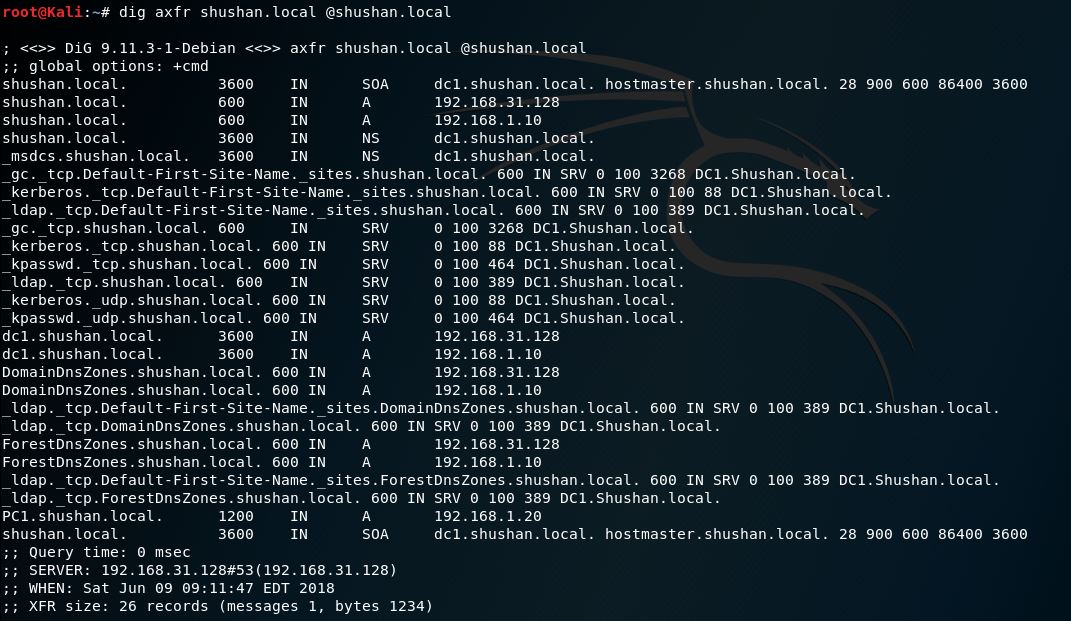

Kali DIG

DIG הוא כלי ב Kali לתשאול DNS

אם אתם משתמשים בשרת שלכם במחשב ורוצים לבצע את זה בתור מעבדה, שנו את קובץ ה Hosts בקאלי

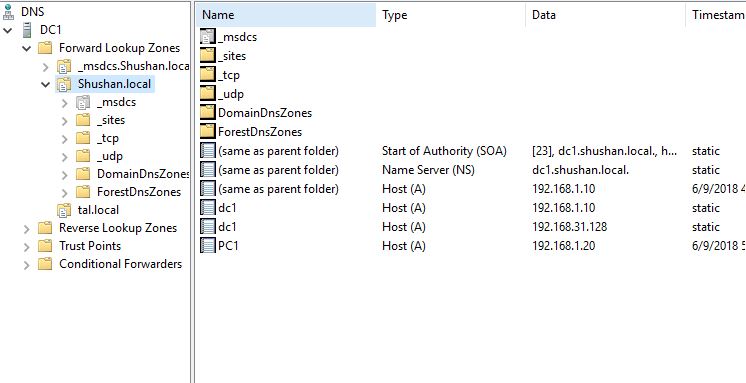

השרת DNS אצלי הוא כזה

בתוך השרת shushan.co.il קיים Zone בשם tal.local וגם לו מוגדר Allow Transfer Zone Any

נקיש

dig axfr shushan.local @tal.local

- axfr הוא פקודה להעברת ה Zone כולו אלינו ולקבל את כל הרשומות

התוצאה

וכך נוכל להמשיך לנסות לגלות שרתים שאותם נסרוק\ נבדוק על מנת למצוא חולשות אבטחה

Httrack

הוא כלי להעתקת אתר בשלמותו, או לפחות את הדף אותו אתם מגדירים לו

לדוגמה בפקודה הזו העתקתי את כל הדף הראשי של האתר שלי

httrack https://shushan.co.il -O /tmp/shsuhan

ה -O אומר ל httrack איפה לשים את הקבצים של האתר