כל הזכויות שמורות לטל בן שושן – Shushan.co.il

ביצוע Privilege Escalation בעזרת Task Scheduler ממשתמש רגיל ל Domain Admin

במאמר זה נראה כיצד נשתמש בסוג של חולשה, Task Scheduler למעשה יכול להריץ פקודה עם הרשאות גבוהות של Domain Admin כך למעשה, יכול משתמש עם הרשאות של מנהל מקומי Local Administrator להריץ פקודה שתכניס את המשתמש שלו ל Domain Admin מבלי שמנהל הארגון יבחין בכך ואפילו תוך כדי התהליך הוא זה שבעצם יתן למשתמש הרשאות של Domain Admin

על מנת להבין יותר טוב את החולשה הזו, נצטרך

- שרת DC

- מחשב המצורף לדומיין והמשתמש שבו מנהל מקומי (מה שקיים בהרבה ארגונים)

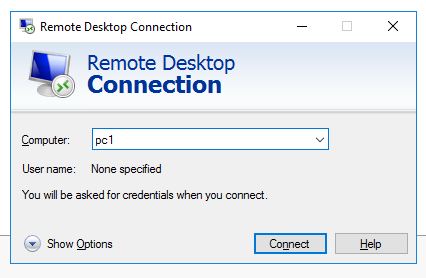

תחילה נתחבר למחשב לדוגמה PC1 שהוא Windows 10 עם המשתמש שהוא מנהל מקומי

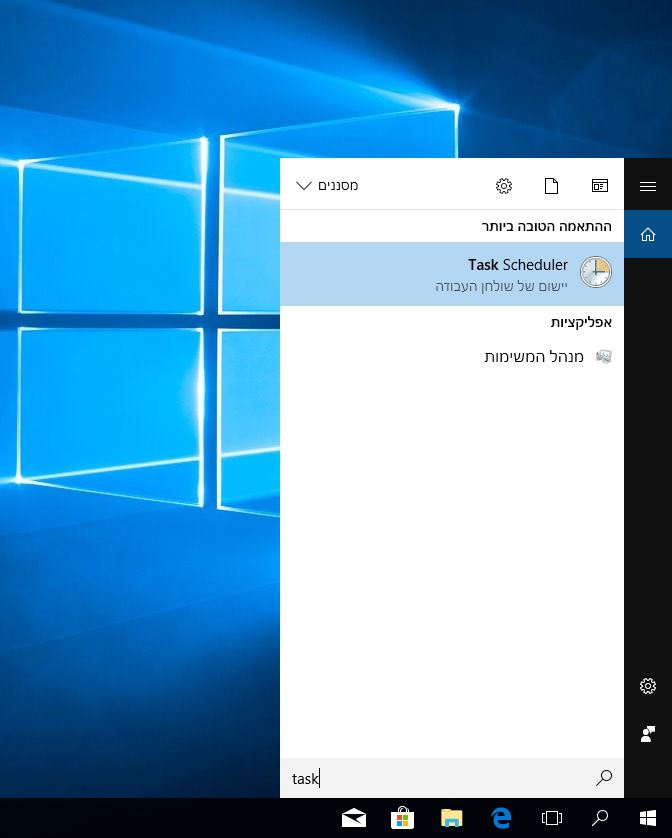

ונפעיל את Task Scheduler

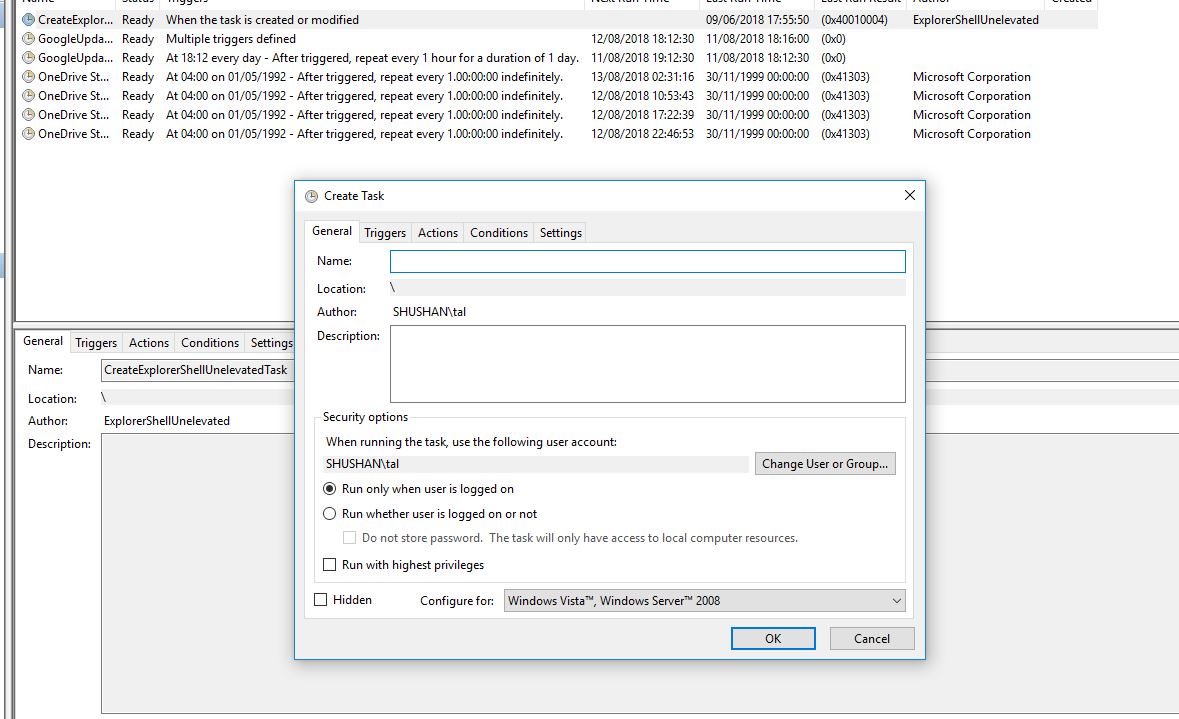

כעת ניצור Task חדש

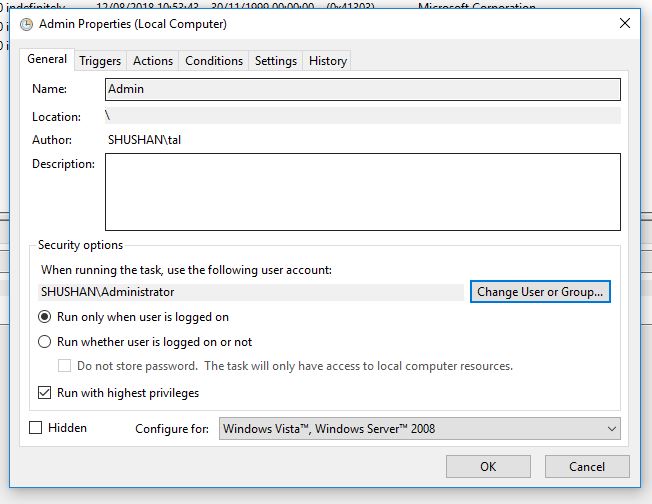

נלחץ על Change User Or Group

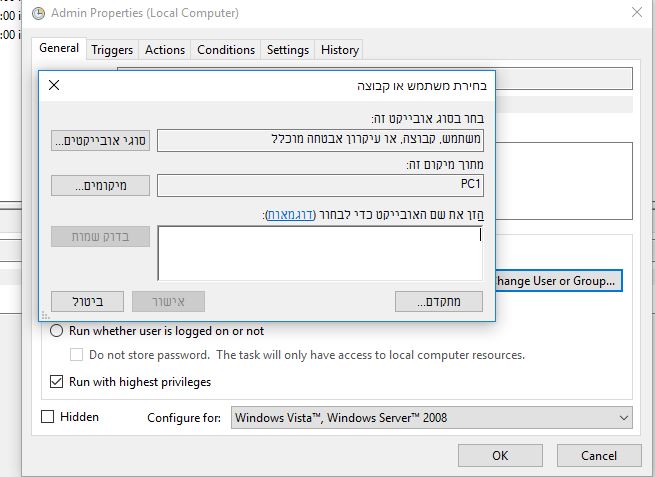

נלחץ על מיקומים

נבחר בהספריה כולה

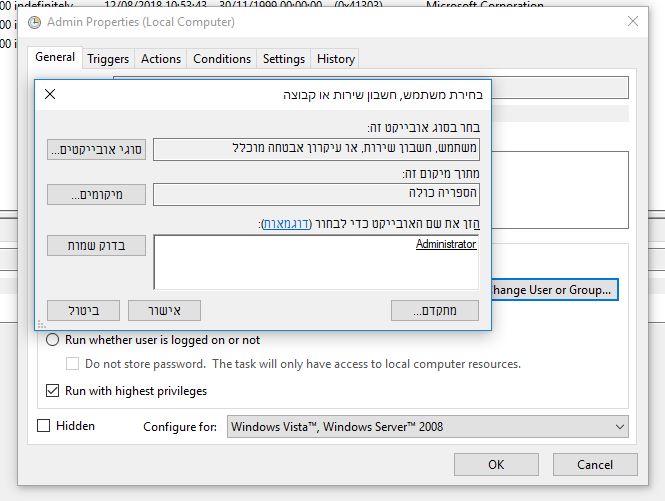

ואז נחפש את Administrator או משתמש שהוא Domain Admin בארגון

כעת נסמן למטה Run With Highest Privileges

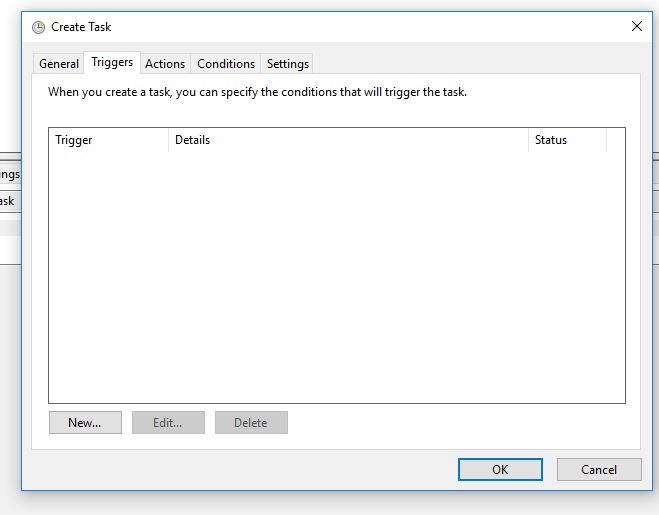

נעבור ללשונית Triggers ואז New

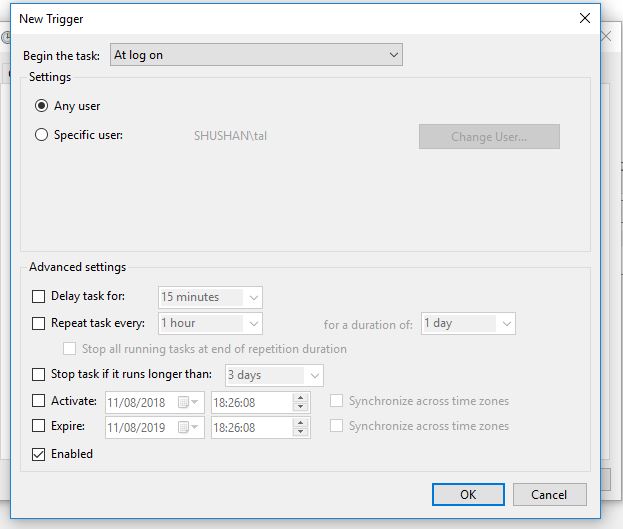

נשנה את ה Begin the task ל At Logon

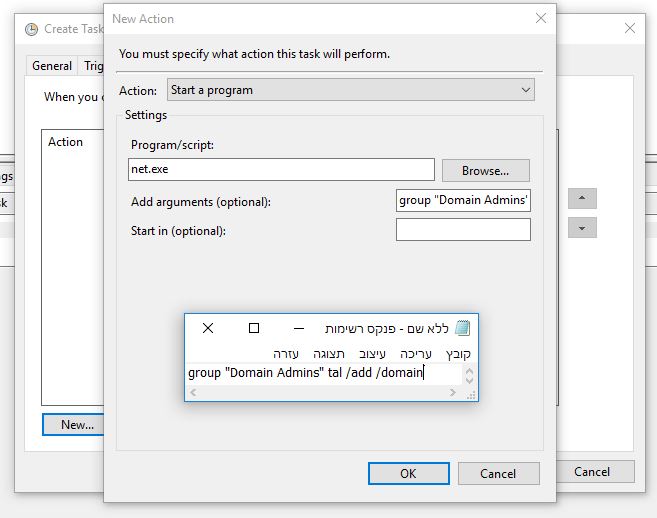

כעת נלחץ על הלשונית Actions ואז New

כעת נכניס net.exe ולמטה את הפקודה

group "Domain Admins" tal /add /domain

כעת נתקשר \ נבקש \ נשלח מייל וננסה לבצע Social Engineering בכך שננסה שמנהל הארגון יתחבר למחשב בRDP וברגע שהוא יתחבר הוא למעשה יריץ את הסקריפט \ Task Scheduler ובכך מבלי להבחין הוא יוסיף את המשתמש tal ל Domain Admins

כעת נדמה שמנהל הארגון מתחבר למחשב הזה ב RDP

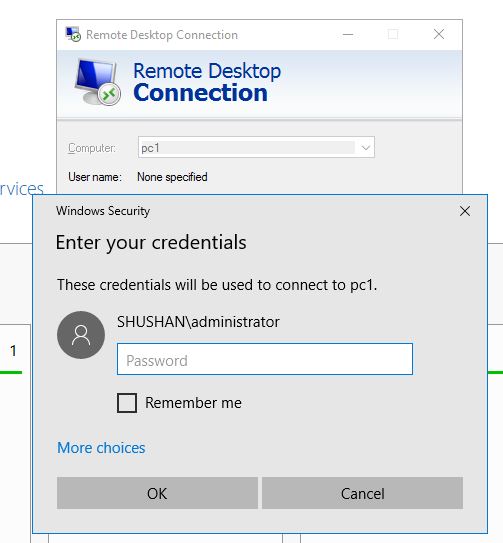

מנהל הארגון מזין את הסיסמא ומתחבר

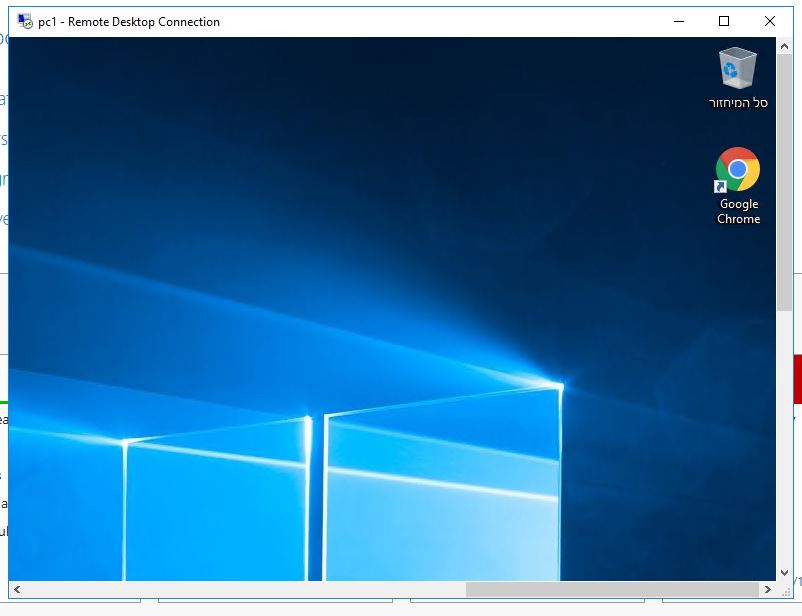

הוא התחבר ולא מוצג לו שום התראה

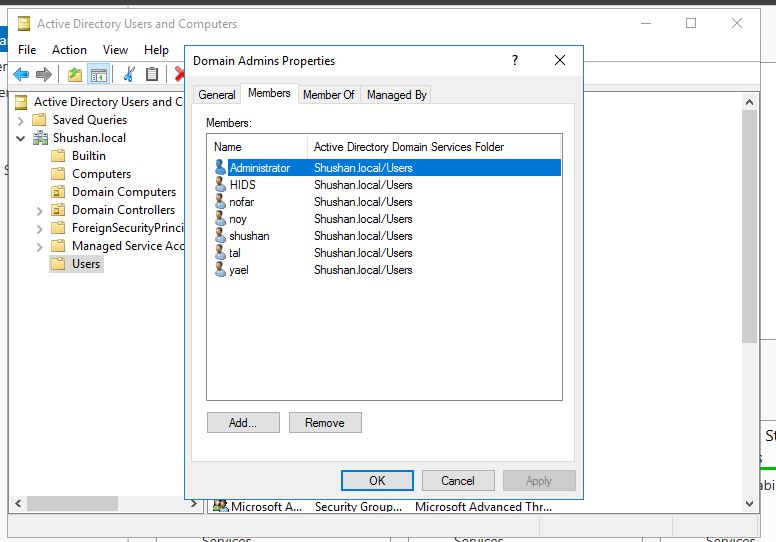

אבל אם נבדוק את Active Directory נוכל להבחין שהמשתמש התווסף ל Domain Admins