כל הזכויות שמורות לטל בן שושן – Shushan.co.il

הגדרה והתקנת Microsoft ATA – Advanced Threat Analytics

Microsoft ATA הוא כלי המותקן על שרת הוא בודק את תעבורת הרשת ובודק את ה Packets שעוברים בו.

הוא בודק ספציפית את הפרוטוקולים DNS NTLM Kerberos, RCP ועוד הוא מזהה התחברויות, שימוש לא הגיוני "אנומלי", מלכודות ועוד

הוא מבצע זאת על ידי שימוש ב Port Mirror (שכפול המידע העובר דרך פרט אחד לפורט אחר) והפורט האחר הזה הוא שרת ה ATA

הATA מסוגל לקחת מידע מלוגים, Event Viewer , מערכת SIEM, ה Windows Event Forwarder ובודק את הרשאות המשתמש והתנהגותו.

אם פתאום משתמש ניגש ל100 תיקיות שיתוף, זה חרגיה מהנורמה, אם המשתמש פתאום מבצע 100 שאילתות DNS זה חריגה מהנורמה.

עוד הרבה אופציות של זיהוי קיימות ב ATA – הוא יתריע כ Suspicious Activities על הפעולות הבאות:

- Reconnaissance – איסוף מידע מהAD, סריקה ברשת, העברת מידע או העתקה שלו ברשת.

- Lateral movement – ניסיון של התוקף לתקוף כמה שיותר רשתות או שרתים \ מחשבים

- Domain – בדיקה של AD, התחברויות לתחנה, התנתקות שינוי הרשאות וכו'

- Malicious Attacks – כל ההתקפות הבאות, הוא ינסה לזהות:

Pass The Hash

Pass The Ticket

Overpass the hash

Forged PAC

Goden Ticket

Malicious Replication

Brute Force

Remote Execution Code – ניסיון הרצה של קוד מרחוק, יכול להיות Powershell Remote Execution Code

ניתן לבצע זאת על ידי פתיחת ה PowerShell תחילה

Enter-PSSession

ואז תוכלו לבצע שאילתות ב WMI למשל (לא חובה למדריך זה)

Get-WmiObject -Class Win32_OperatingSystem -Namespace root/cimv2 -ComputerName .

במאמר זה נתקין את ATA על שרת Windows Server 2016 ונבדוק עם מחשב המחובר לדומיין חלק מההתקפות שATA מזהה

הדרישות

- שרת Domain Controller

- PC1 המצורף לדומיין

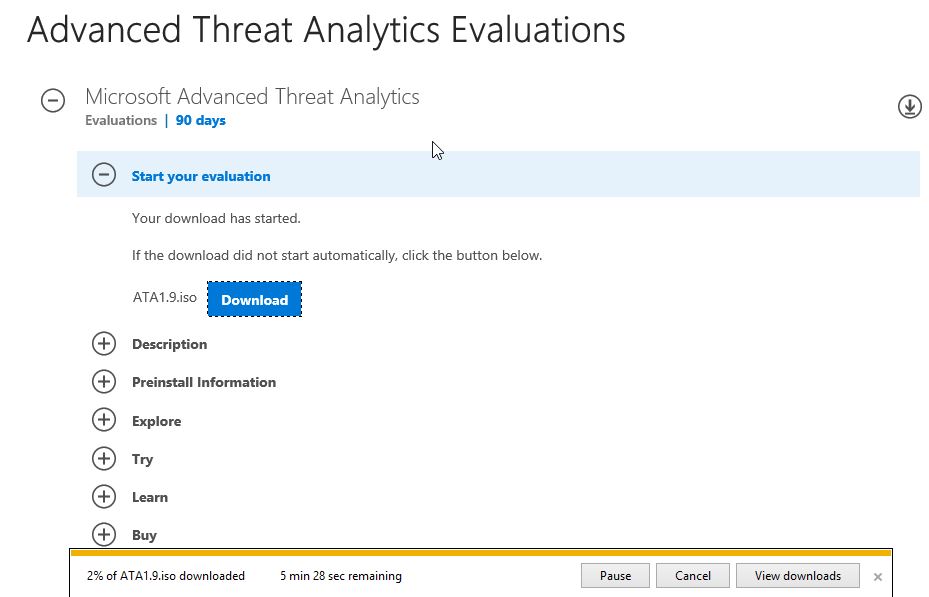

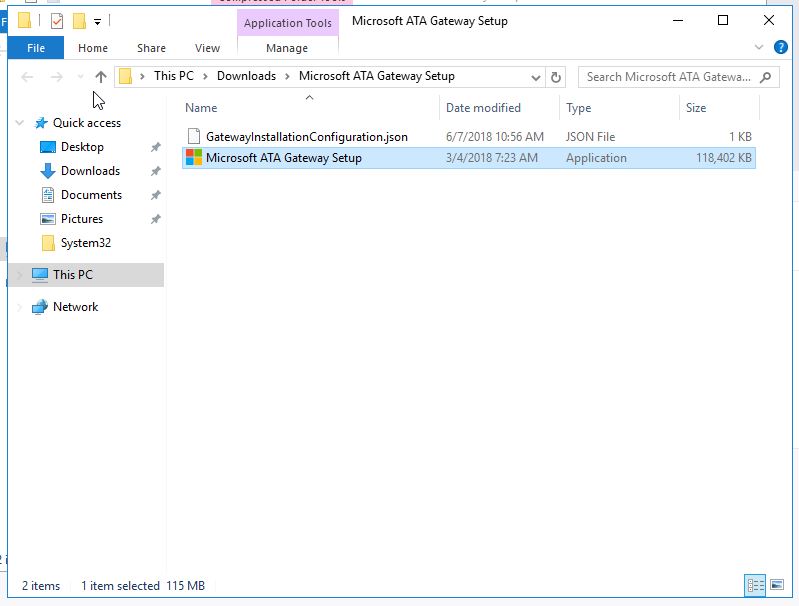

תחילה נוריד את Advanced Threat Analytics לשרת ה Windows Server 2016

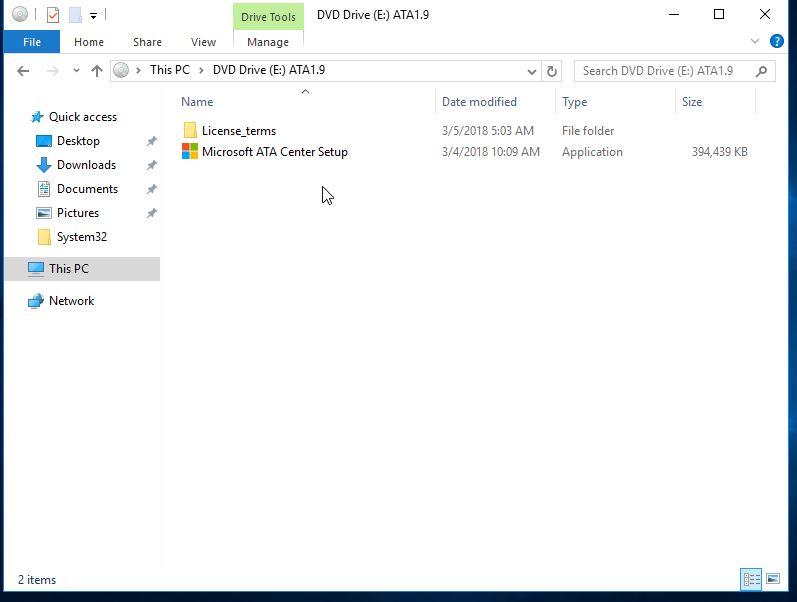

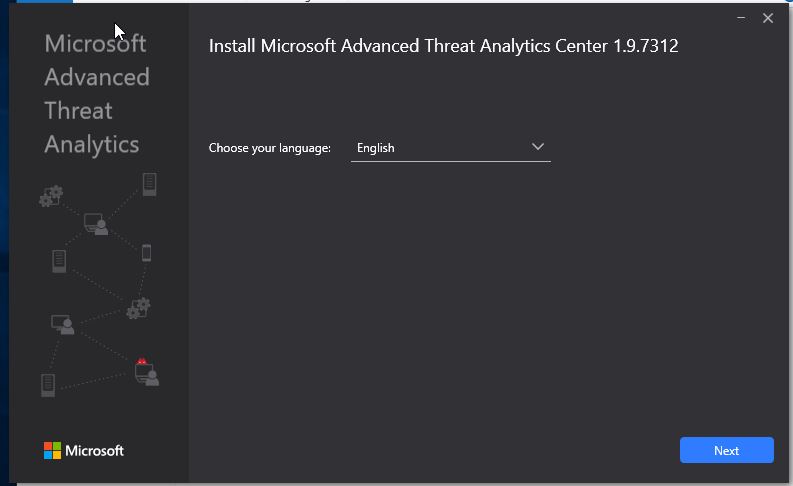

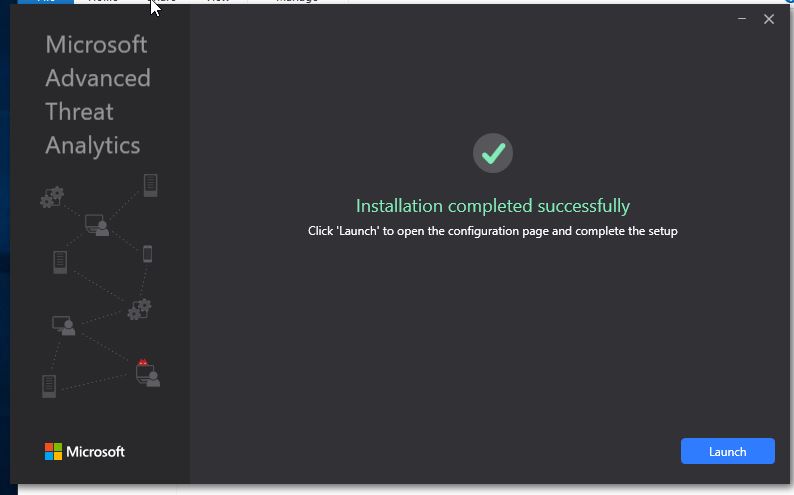

נפעיל את ההתקנה

הבא

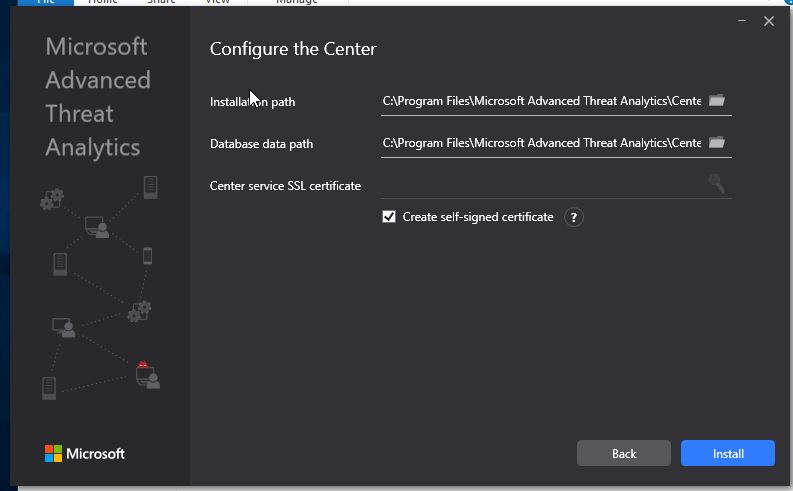

הבא (אם קיים לכם תעודה ארגונית הכניסו כעת) אם לא המשיכו

מצויין!

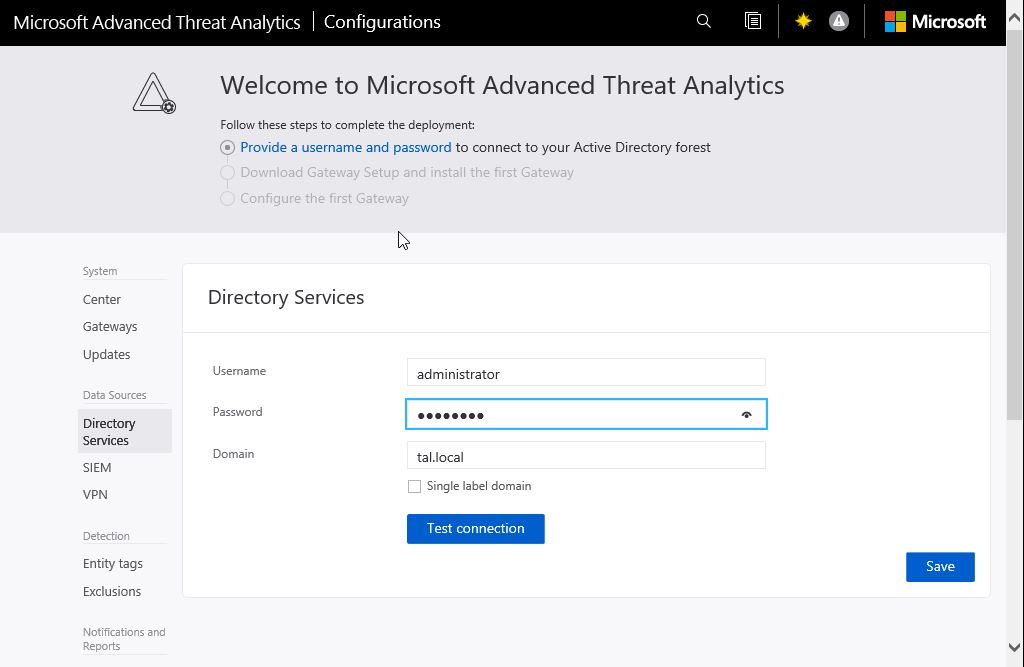

כעת בשולחן העבודה נוצר אייקון ניהול ל ATA ניכנס אליו ונזין את שם המשתמש שמנהל את ה AD, הסיסמא ושם הדומיין

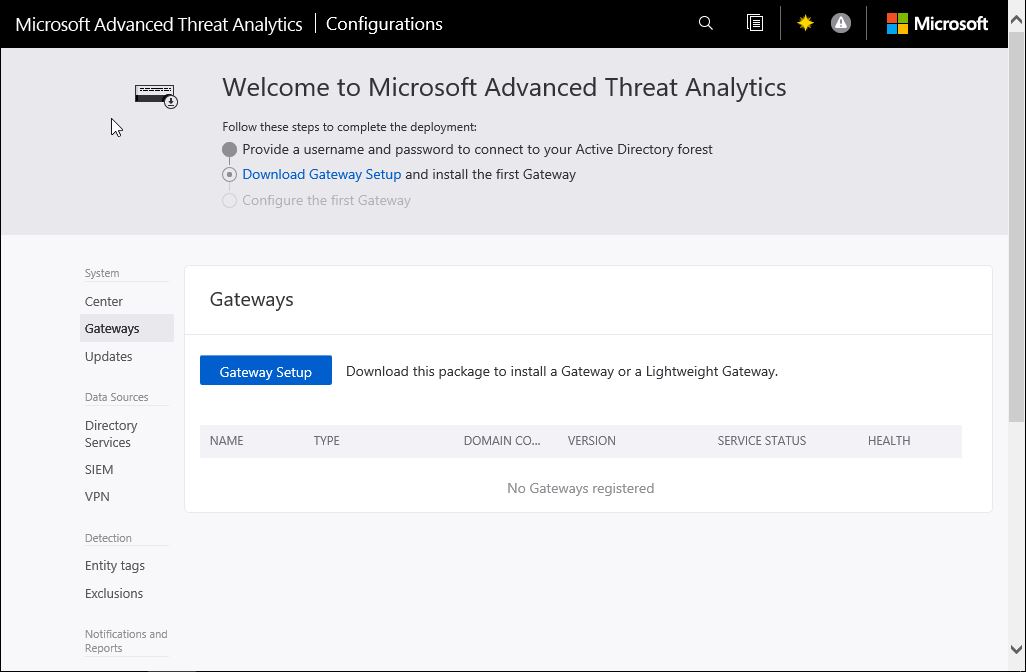

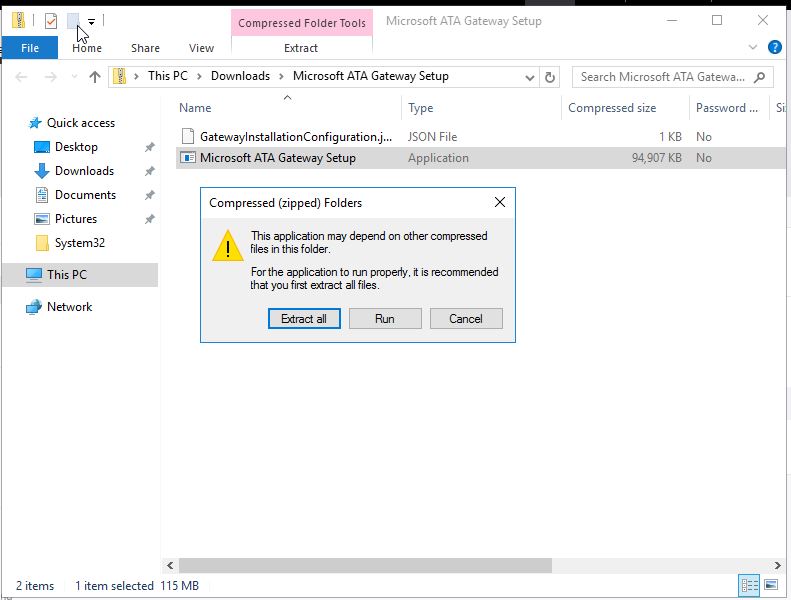

כעת נתקין את ה GateWay Setup

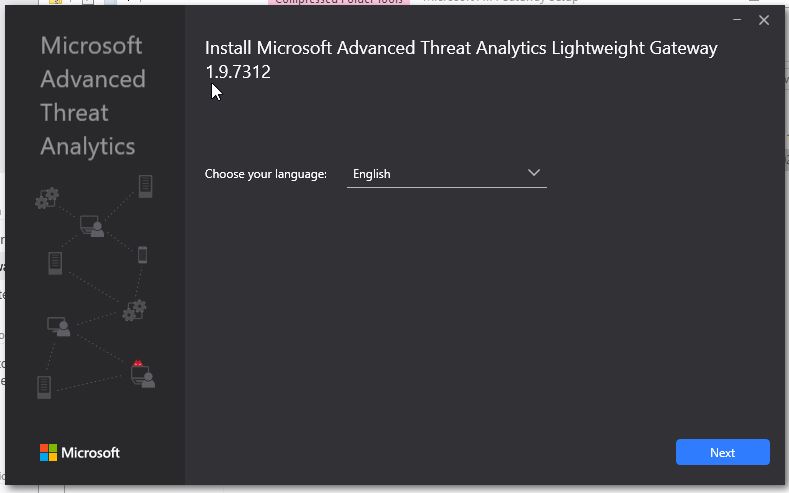

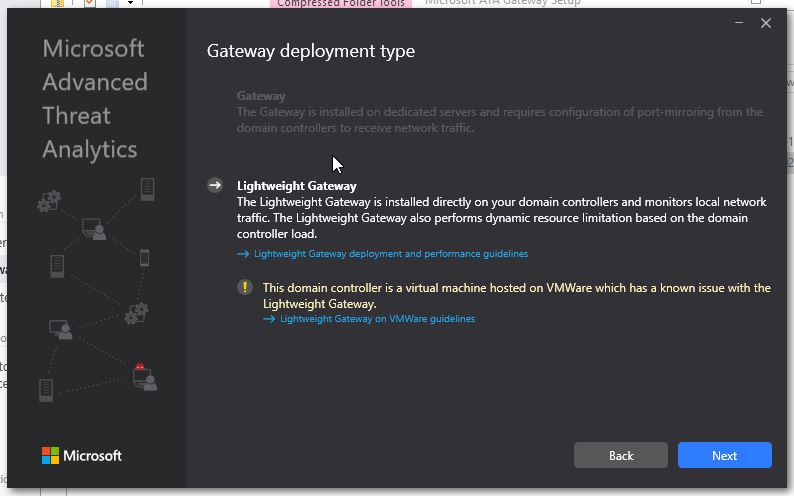

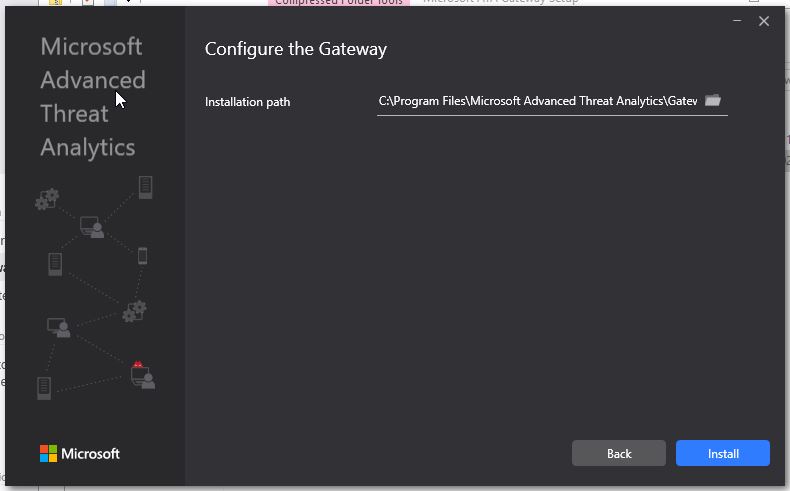

נבצע את ההתקנה

הבא

הבא

התקן

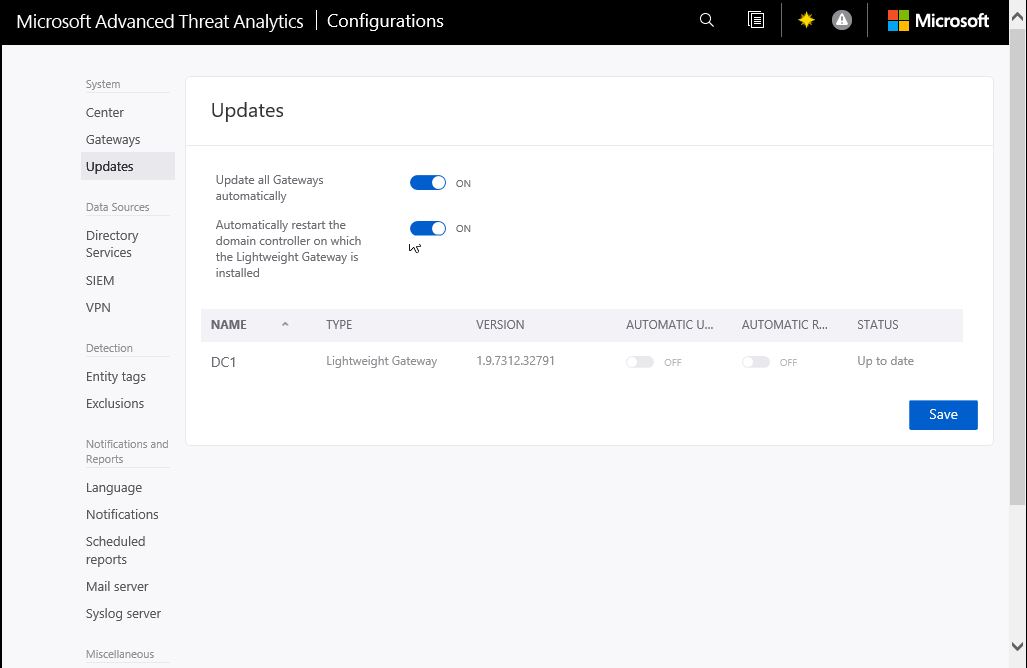

כעת נסמן לו שתמיד יבצע עדכונים

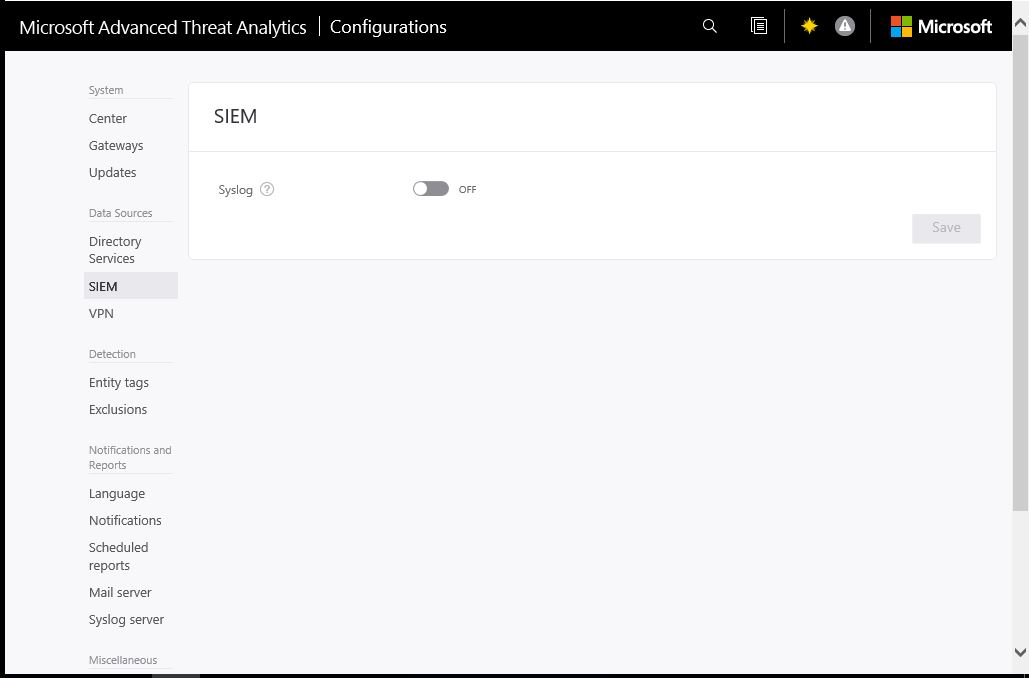

אם קיים סים ניתן לסמן ON

כעת בסרגל העליון, יש חיפוש ואפשרויות

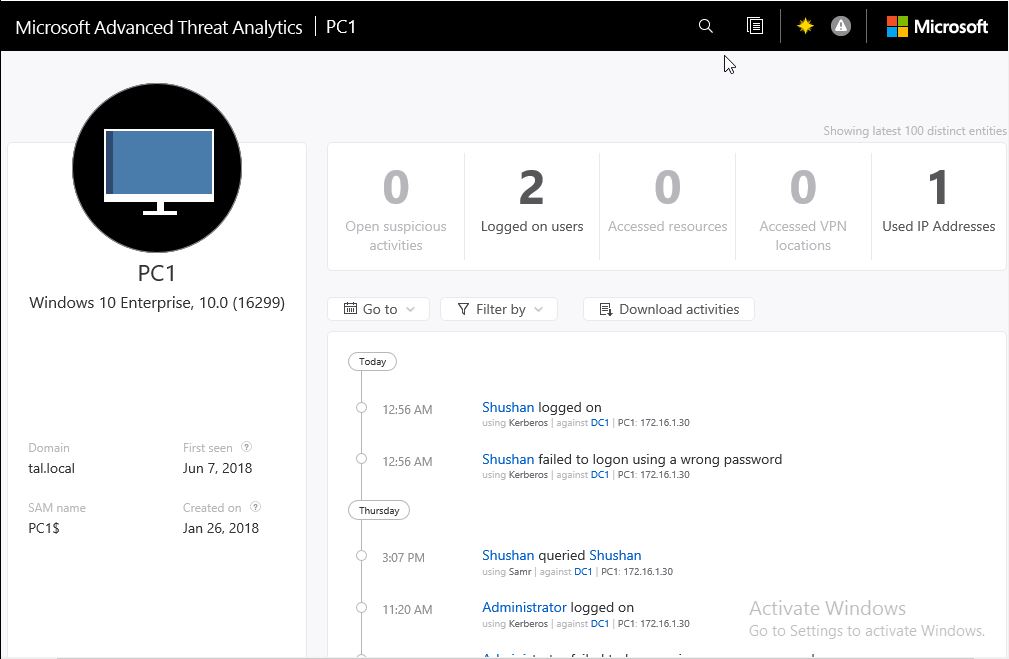

בחיפוש אפשר לחפש למשל את המשתמש Shushan ולבדוק מתי התחבר, האם נכשל בהתחברות ולאיזה מחשב ניסה להתחבר

גם את המחשב עצמו בדומיין אפשר לבדוק

כעת המערכת אוספת מידע על כל המשתמשים והמחשבים בארגון.

נוכל ל"זייף" כמה התקפות על מנת לבדוק את יעילות המערכת

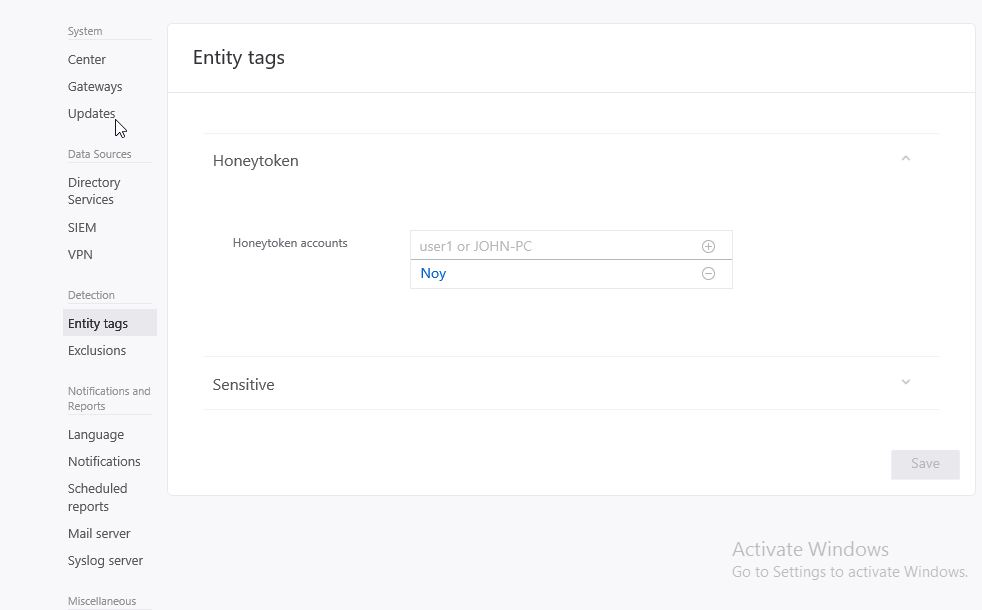

Honeytoken

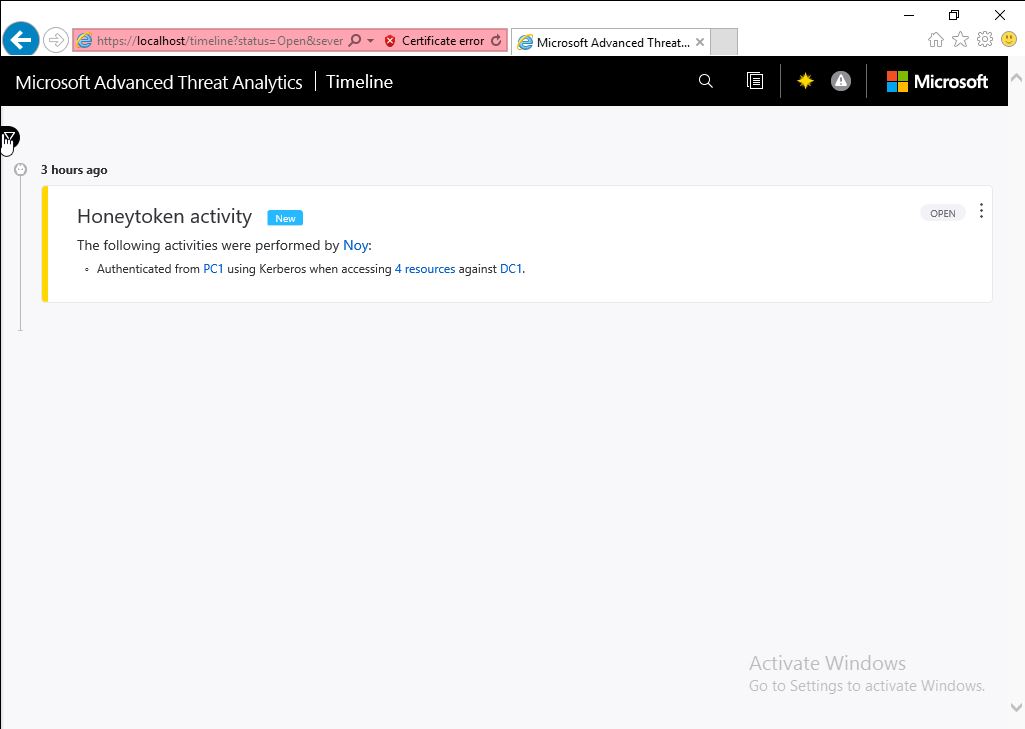

Honeytoken הוא סוד של מלכודת, מנהל הרשת \ אבטחת המידע מכניס את ה SID של המשתמש, בגרסה הזו של ATA אין צורך ויש להקיש שם משתמש בלבד, ברגע שהמשתמש יהיה בשימוש, לא משנה איזה – התחברות , הפעלה של תוכנה וכו' נקבל התראה בחלון ה Timeline כ Suspicious Attack.

בהגדרות בצד שמאל נלחץ על Entity tags

נזין את המשתמש שאנחנו רוצים שיהיה כפתיון

Noy

(אם אתם לא מוצאים את המשתמש, התחברו איתו לפחות לאחד המחשבים בדומיין ואז התנתקו)

נוסיף את המשתמש

כעת נתחבר עם המשתמש ונקבל התראה, תוכלו להכנס להתראה על מנת לקבל יותר מידע

Simple Bind LDAP

התחברו עם המשתמש שלכם: נאמר

tal

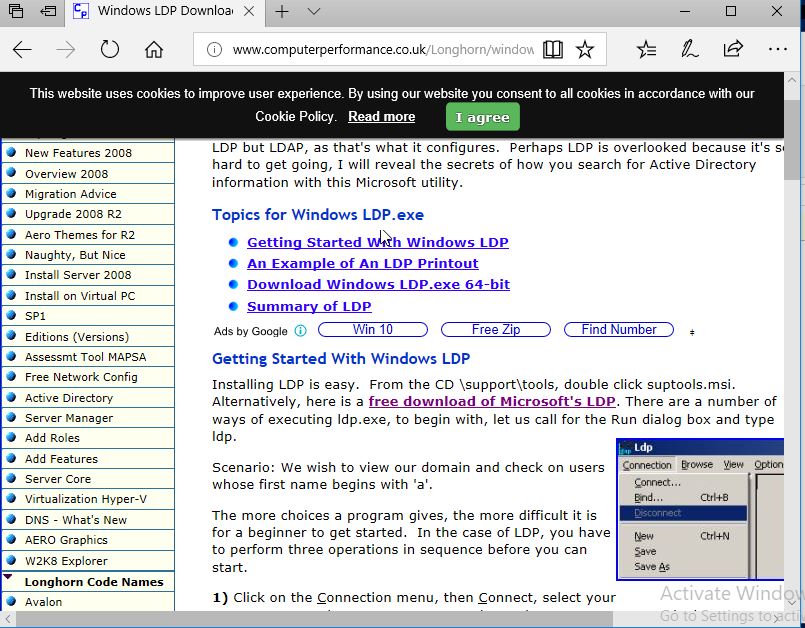

פתחו את הדפדפן והורידו את ldp.exe

פתחו את התוכנה ולחצו על Connection

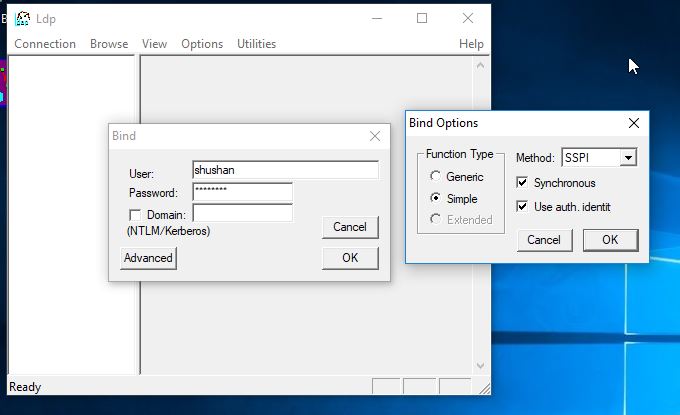

כעת לחצו על Advanced ואז שנו ל Simple ולחצו OK

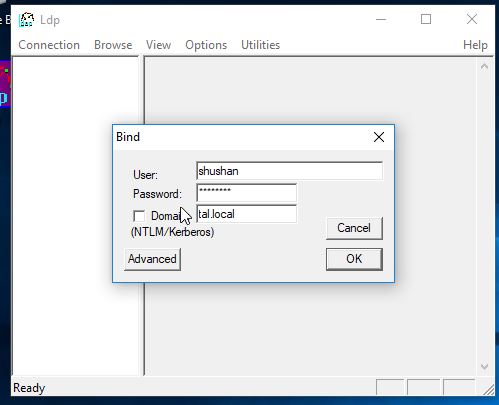

כעת הקישו את שם המשתמש Shushan הסיסמא שלו והדומיין!!

כעת נחפש את המשתמש tal ונוכל למצוא שהוא השתמש ב Simple Bind והעביר את המשתמש והסיסמא כ Clear Text

Reconnaissance

נפתח כעת את ה CMD ונקיש

nslookup

נקיש

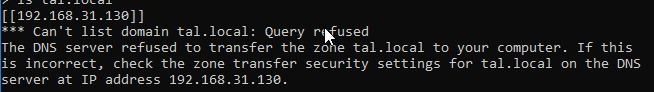

ls tal.local

- tal.local זה שם הודמיין שלי

נקבל שגיאה שלא ניתן לקבל את ה Zones כיוון שלא מאושר Transfer

אבל ATA הבחין בניסיון ה Reconnaissance הזה והוציאה התראה

Pass The Hash – Pass The Ticket – Godeln Ticket

על מנת שהתראה זו תופיע לנו, עלינו לבצע את המדריך

Pass The Hash ממשתמש למנהל הארגון בעזרת Mimikatz והסבר על Golden Ticket | Pass The ticket | | NTLM

לאחר שתבצעו מדריך זה, אחרי כמה דקות תקבלו התראה בנוסח הבא