כל הזכויות שמורות לטל בן שושן – Shushan.co.il

הסבר והתקנת CSF Firewall ב VestaCP DirectAdmin ו CPanel

ההתקנה במאמר זה היא על VestaCP, ניתן להתקין גם על DirectAdmin וכל האפשרויות זהות 1:1

CSF Firewall הוא Firewall שניתן להתקין בהפצות של לינוקס ועל פאנלי ניהול מרובים כמו: Directadmin, CPanel, Sentora, VestaCP והוא כולל פיצ'רים רבים כגון:

*לקחתי רק את הפיצ'רים החשובים ביותר

שירות שעוקב אחר השירותים הבאים ועל ההתחברות אליהם:

Courier imap, Dovecot, uw-imap, Kerio – התחברות מרובה לדואר עם סיסמא לא נכונה תחסום את כתובת ה IP, בדיקה של ספאם

openSSH – ניסיון Brute Force על התחברות ה SSH תגרור חסימה

Pure-ftpd, vsftpd, Proftpd – שימוש באפליקציות אלו וניסיון התחברות שגוי יגרור חסימה

Password protected web pages – כל התחברות Web עם שם משתמש וסיסמא

Mod_security failures – הוא פיירוואל מסוג WAF

Suhosin failures – הוא כלי למניעת התקפות ב PHP

Exim SMTP AUTH – ניסיון של התחברות לSMTP או הרצה של פקודות זדוניות מפורטוקול SMTP נבדקות ונחסמות

POP3/IMAP login tracking to enforce logins per hour – מניעת התפקות DOS על שירותי המייל

SSH login notification – התראות על התחברות לשירות ה SSH

SU login notification – התראות על התחברות הRoot ורישום בלוג

Excessive connection blocking – חסימה של ניסיונות התחברות

Alert when end-user scripts sending excessive emails per hour – for identifying spamming scripts – זיהוי ספאם והרצה של סקריפטים

Suspicious process reporting – reports potential exploits running on the server – זיהוי של BackDoor

Excessive user processes reporting – שירות שמדווח יותר מידי ללוג או למיקום חיצוני

Suspicious file reporting – reports potential exploit files in /tmp and similar directories – שירות שמדווח יותר מידי ללוג או למיקום חיצוני

Directory and file watching – reports if a watched directory or a file changes – לוג לשינויים בקבצים או בתיקיות

Block traffic on a variety of Block Lists including DShield Block List and Spamhaus DROP List – רשימה עולמית לחסימה של כתובות שמבצעות התקפות

BOGON packet protection – מונע משימוש בכתובת IP מזוייפות כמו כתובות שמורות או כתובות שהתוקף מזייף

IDS (Intrusion Detection System) – the last line of detection alerts you to changes to system and application binaries – שימוש בIDS לזיהוי חריגות " אנומלי" בשירותים

SYN Flood protection – הגנה מפני התקפות DOS

Ping of death protection – הגנה מפני התקפות DOS מסוג POD

Port Scan tracking and blocking – חסימה של סריקת פורטים

Exploit checks – בודק ניסיונות להרצת Exploit כנגד השרת

Country Code blocking – Allows you to deny or allow access by ISO Country Code – חסימת טווח כתובות למשל מדינה שלמה מכניסה לשרת

Port Flooding Detection – Per IP, per Port connection flooding detection and mitigation to help block DOS attacks – זיהוי וחסימת מתקפה של Port Flooding

Distributed Login Failure Attack detection – זיהוי התקפות Brute Force מכמה כתובות IP

ועוד אפשרויות רבות…

על מנת לבצע את המדריך, יש להתקין את אחד הפאנלים הבאים ואיתם את CSF:

CPanel (התקנה מפורטת באתר של CPanel)

Directadmin – (חובה לקחת גיבוי למערכת, עדיפות ל Snapshot)

התקנה על CPanel

cd /usr/local/src/

wget https://download.configserver.com/csf.tgz

tar -xzf csf.tgz

cd csf

sh install.sh

cd ..

rm -Rfv csf/ csf.tgz

התקנה על DirectAdmin

cd /usr/local/src

wget http://www.configserver.com/free/csf.tgz

tar -xzf csf.tgz

cd csf

./install.directadmin.sh

התקנה כללית

תחילה נוריד את CSF Firewall

[root@localhost ~]# cd /usr/src

נוריד

[root@localhost ~]# wget https://download.configserver.com/csf.tgz

נחלץ

[root@localhost ~]# tar -xzf csf.tgz

נכנס לתקיייה

[root@localhost ~]# cd csf

נתקין

[root@localhost ~]# sh install.sh

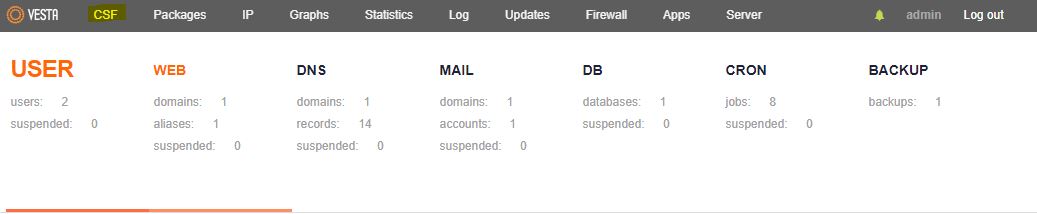

כעת ה CSF יהיה בלוח הבקרה של Admin

התקנה על VestaCP

נריץ את הפקודות, אחד אחרי השני

[root@localhost ~]# wget https://vestacp.ss88.uk/Install_CSF_on_VestaCP/Install.sh -O ./Install.sh

[root@localhost ~]# chmod 777 ./Install.sh

[root@localhost ~]# sudo ./Install.sh

בסיום ההתקנה נכנס לפאנל הניהול שלנו

http://YourIP:8083

בחלק העליון נוכל להבחין שהתווסף לנו עוד לחצן בשם CSF לחצו עליו

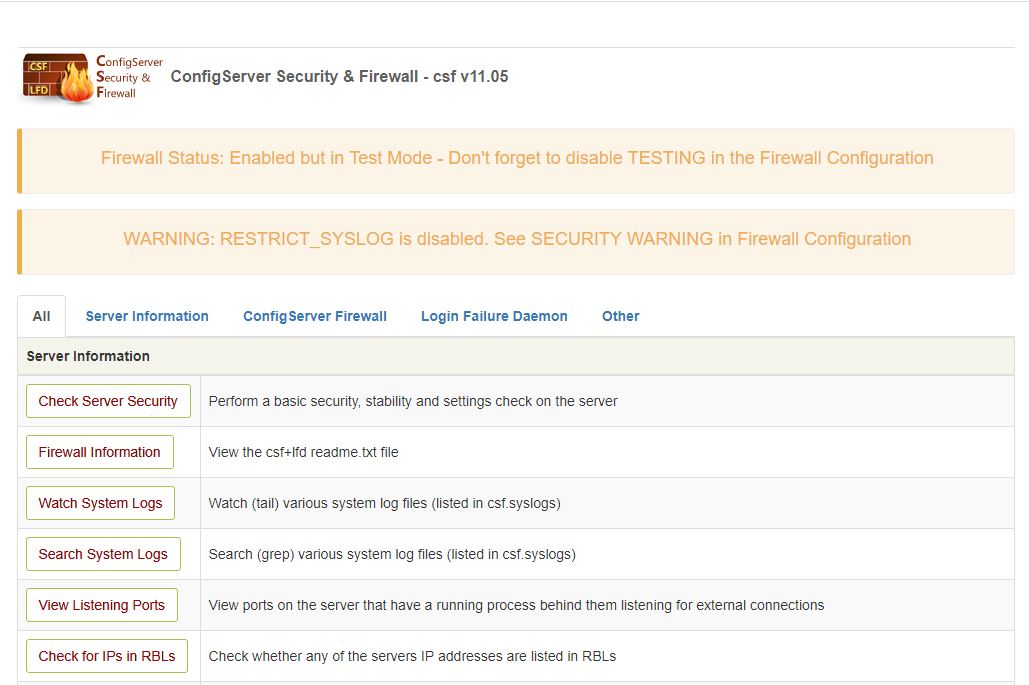

הסבר לכלל הפאנלי ניהול

כעת הפיירוואל מזהיר אותנו שהוא במצב בדיקה ולא אוכף את החסימות יותר מאוחר נפעיל אותו, קודם נבין כיצד הוא עובד:

נפתח תחילה את הפורט 8083

[root@localhost ~]# iptables -A INPUT -p tcp -m tcp --dport 8083 -j ACCEPT

[root@localhost ~]# iptables -A INPUT -p udp -m udp --dport 8083 -j ACCEPT

[root@localhost ~]# iptables -A OUTPUT -p tcp -m tcp --dport 8083 -j ACCEPT

[root@localhost ~]# iptables -A OUTPUT -p udp -m udp --dport 8083 -j ACCEPT

[root@localhost ~]# iptables -A OUTPUT -p udp -m udp --dport 8083 -j ACCEPT

[root@localhost ~]# service iptables restart

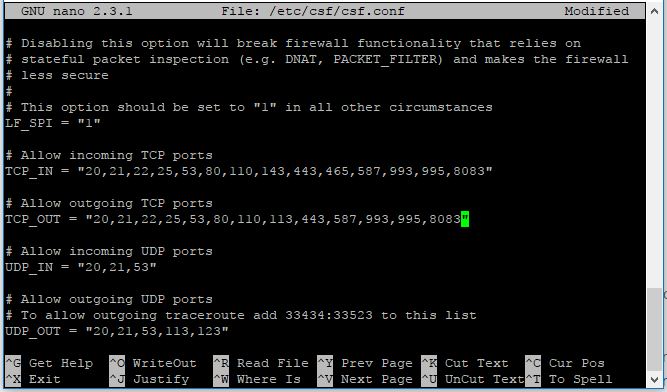

נגדיר גם בקובץ ה CSF Config

נערוך את הקובץ

vi /etc/csf/csf.conf

נערוך את השורה, ונוסיף את הפורט של VestaCP לרשימה

# Allow incoming TCP ports

TCP_IN = "20,21,22,25,53,80,110,143,443,465,587,993,995,8083"

# Allow outgoing TCP ports

TCP_OUT = "20,21,22,25,53,80,110,113,443,587,993,995,8083"

כעת נשמור ונצא ונבצע ריסטרט לשירות

systemctl restart csf.service

VestaCP ConfigServer Security & Firewall – CSF V11.05

נתחיל מהלשונית Server Information

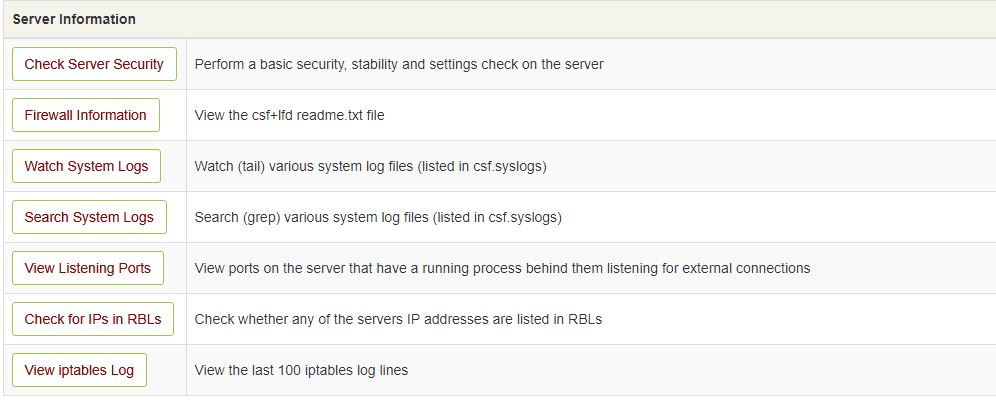

Server Information

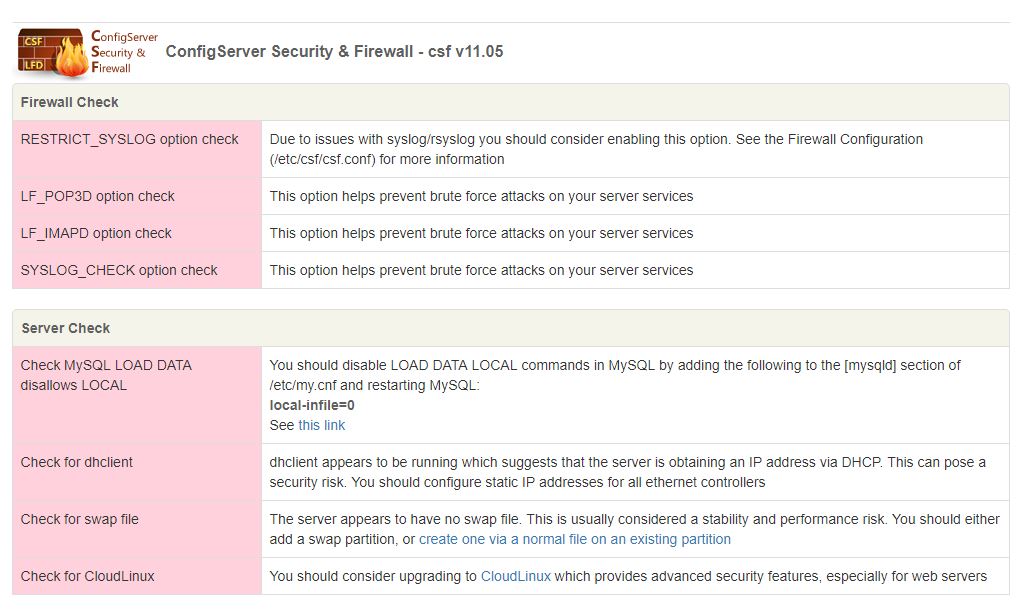

Check Server Security – מבצע בדיקה להגדרות אבטחת השרת שכרגע מוגדרות, את השגיאות האלו נפתור בהמשך המאמר

Firewall Information – מציג את קובץ ה Readme של csf והLFD

*LFD הוא קיצור של Login Failure Daemon הוא סורק תמידית את השירותים ובודק אם מבוצע עליהם Brute Force או DOS וחוסם את כתובת ה IP

Watch System Logs -מציג את הלוג של csf

Search System Logs – נותן לנו לחפש בלוג של CSF

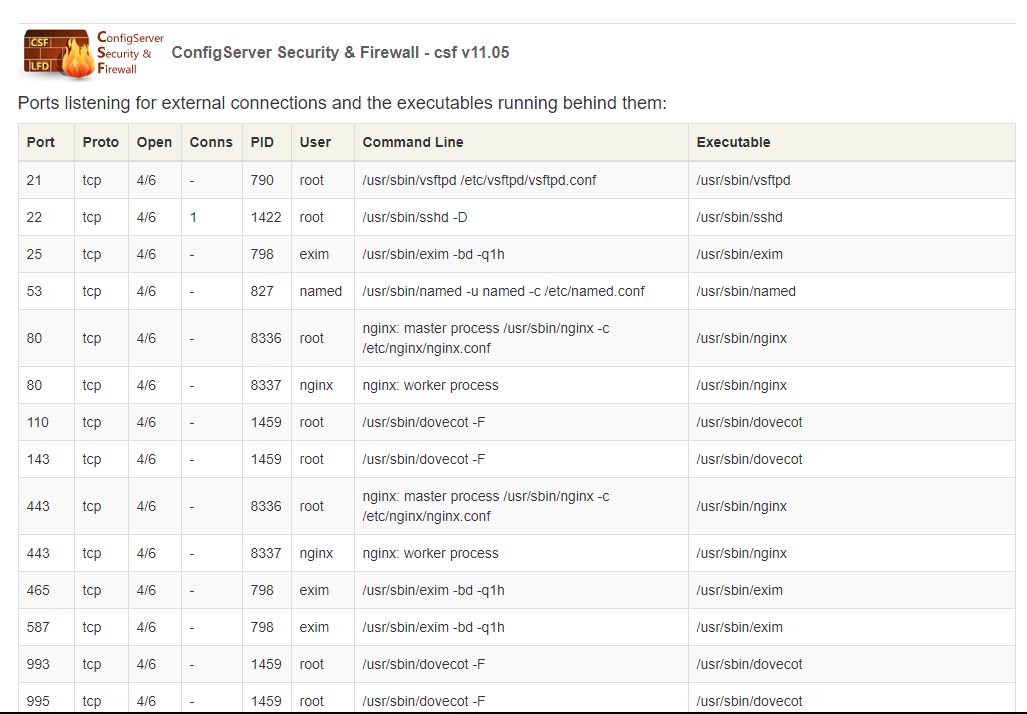

View Listening Ports – ניתן לראות את הפורטים הפתוחים בשרת

Check for IPs in RBLs – הוא קיצור Real-Time Black List כאשר משתמשים \ שרת מסוים מנצל את תיבות הדואר שלו על מנת להפיץ ספאם כתובת ה IP של השרת עלולה להגיע לרשימות Black List בעולם ובכך להיחסם בהמון שירותי דואר שמתמשים בשירותים כמו RBL ואם השרת שלכם נמצא ברשימה, אפשרות זו בודקת את כתובת ה IP שלכם ברשימות הללו

View iptables log – מציג את הלוג של הסטטיק פיירוואל Iptables

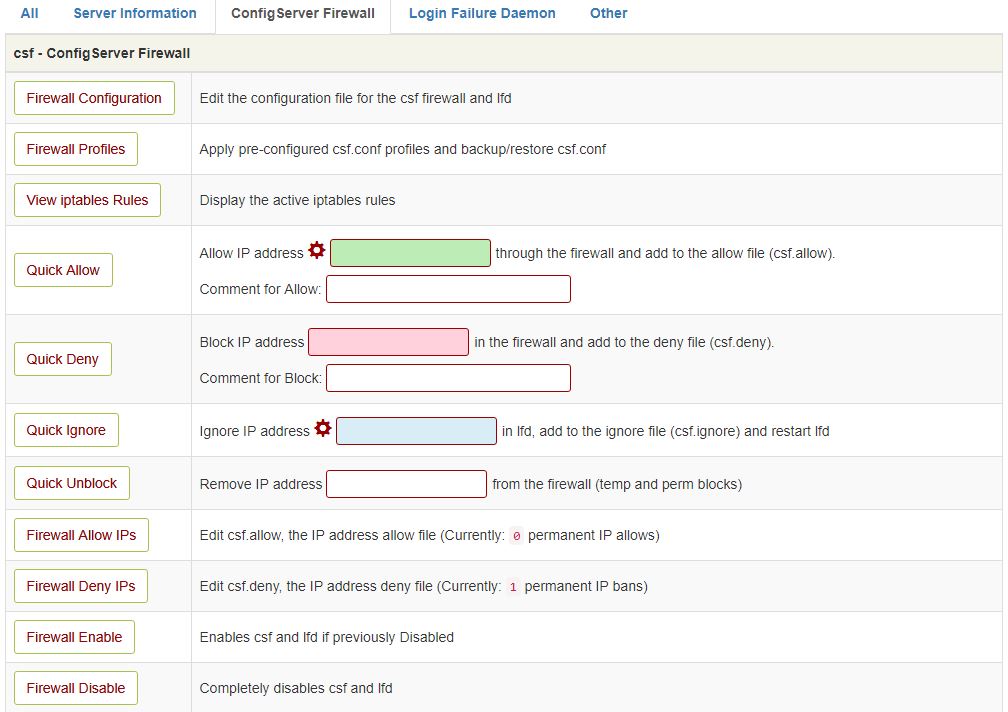

ConfigServer Firewall

Firewall Configuration – באפשרות זו נגדיר את פעולות ה Firewall וצורת הפעולה בה יעבוד

Firewall Profiles – הגדרות עצמן של הפיירוואל של המערכת ולא כיצד יעבוד

View iptables Rules – כאן ניתן לראות את טבלת ה Firewall , אם רוצים לבדוק אם יש הגדרה חסומה והאם יש חוק שחוסם ניתן לבדוק כאן

Quick Allow – ניתן להכניס כתובת IP ולאפשר לה חזרה לעבוד אם נחסמה

Quick Deny – חסימה של כתובת IP במהירות, פשוט הזינו כתובת IP והיא תחסם

Quick Ignore – אםתזינו כתובת IP שם אז ה LFD ה( Login Failure Demaon) לא יתחייס לכתובת הזו ולא יחסום אותה

Quick Unblock – מסיר לגמרי מכל הטבלאות חסימה של כתובת IP

Firewall Allow IP's – איזה כתובות מאושרות בטבלת ה פיירוואל והLFD

Firewall Denys IPs – איזה כתובת IP נחסמו, אם משתמש טוען שנחסם בטעות ניתן לבדוק כאן האם הוא באמת חסום

Firewall Enable – להפעיל את הפיירוואל הCSF והLFD

Firewall Disable – לבטל את כל ה CSF Firewall ומרכביו (ה LFD למשל)

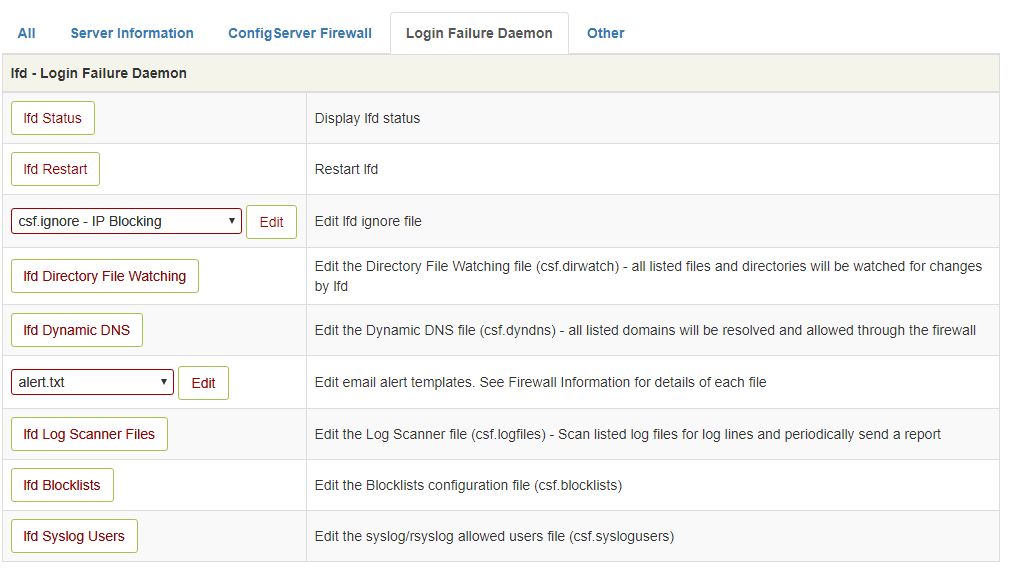

Login Failure Daemon

בקיצור LFD הוא פיצ'ר בתוך ה CSF Firewall שבודק התקפות מסוג BruteForce שממש נפוצות בשרתי ווב, ברגע שהוא מאתר כתובת IP כזו שמבצעת Bruteforce הוא יחסום אותה.

lfd status – הסטטוס של מערכת הLFD והאם עובדת כראוי

lfd restart – ביצוע של ריסטארט למערכת

csf.ignore – IP blocking – כתובת IP שהוא לא יתחייס אליו ולא יחסום אותם (אם הזנתם כאלו בסעיף למעלה)

lfd Directory Watching – רשימה הנתיבים שאותם הוא בודק לקבצים שבהם ינסו לבצע Bruteforce

lfd Dynamic DNS – איזה כתובות DNS עוברות בפיירוואל

alert.txt – "עיצוב" של המייל שיקבל מנהל המערכת על ההתקפות

lfd log scanner files – לוג המכיל רשימה של כל הקבצים שהוא סרק וסורק

lfd blocklists – רשימה של הכתובות החסומות

lfd syslog users – רשימה של משתמשים מורשים