כל הזכויות שמורות לטל בן שושן – Shushan.co.il

הסבר על Incident Response – IR ו Security Operations Center – SOC

במאמר זה אסביר על צוותי ה SOC וצוותי ה IR ומה הפירוש של כל אחד מהם.

IR הוא קיצור של Incident Response והוא מתאר את התהליך בו צוות הIR צריך להגיב להתקפה \ פריצה לארגון

שכן "תקרית" יכולה להפוך לפריצה \ התקפה על הארגון

SOC הוא קיצור של Security Operations Center צוות זה יהיה אחראי על ניטור המערכות בארגון (מבחינת אבטחת מידע) מה שנקרא "עם היד על הדופק" התמונות \ כתבות שאתם רואים בטלוויזיה על ארגון כזה או אחר שהקים מרכז SOC

בעברית לרוב SOC יהיה חמ"ל סייבר, דוגמה קלאסית היא הכתבה הבאה צפו: חמ"ל הסייבר של נתב"ג

כמו שהבחנתם , אין הרבה הסבר בכתבות על צורת העבודה של הSOC, שכן מוצג באופן כללי מאוד.

לרוב צוות ה IR וצוות ה SOC הם צוות אחד הנקרא SOC\CIRT שהוא קיצור של Computer Incident Response Team

ב"מרכז הסייבר" הצוות יבצע מעקב אחר הרשת ע"י סט כלים הנמצא ברשותו כמו: SIEM,AV,FTK,Wireshark וכו' על מנת לעקוב אחר הרשת ולנטר אותה

מעל צוות ה SOC יהיה את צוות אבטחת מידע , צוות זה אחראי על המתווה של ההגנה בארגון, צוות זה לרוב יהיה יותר מיומן ועם ידע גדול יותר באבטחת מידע, הם אלו שיתקינו את המערכות המסופקות לצוות ה SOC וברגע של התקפה יידע את הצוות על מנת "לבלום" את ההתקפה.

צוות ה SOC Analyst ינטר את המערכות ואם יגלה "חריגה" או התקפה ידווח למנהל ה SOC, מנהל הSOC יעביר את כל המידע שהצליח צוות ה SOC לאסוף ל CIRT (ל IR) וצוות זה ינתח את "ההתקפה" או יבלום אותה.

מעל צוות ה SOC וצוות אבטחת המידע בארגון יהיה הCISO – קיצור של Chief Information Security Officer תפקיד זה הוא הגבוהה בהיררכיה הארגונית בנושא אבטחת מידע ולרוב יהיה כפוף למנכ"ל החברה ה CEO ולחברי הדריקטוריון, ה CISO נותן דיווח שוטף על מצב ההתקפות על הארגון בדגש אם הארגון הוא – בנקאי,ממשלתי, הייטק ובפרט ארגון גדול.

לצוות ה SOC כמה משימות יום-יומיות:

- חקירות אירועים

- בקשות מההנהלה – למשל חשד בעובד הגונב מידע מהארגון

- יצירת דוחות

- יצירת חוקים במערכות

- מעבר על הלוגים במערכות השונות ובפרט ב SIEM

לצוות ה SOC יש כמה נקודות בהם הם יתקלו בקושי רב:

- אתרים כמו Facebook, לינקדין וכו' – עובדי הארגון מציינים איפה הם עובדים ובאילו תוכנות הם משתמשים בארגון

- מתכנתי הארגון משתמשים בקוד המשותף ברשת ובחבילות מוכנות ובכך אינם יודעים האם בקוד יש בעיית אבטחה או לא

- טלפונים סלולריים – משתמשי הארגון "פורצים" את המכשיר וגורמים לסכנה בה תוקפים יכולים להתקין אפליקציות להקלטה, מיכון וגניבת מידע

- תוכנות – ווירוסים שמשתמשי הארגון הורידו למחשבי הארגון והתקינו אותם (גם אם קיים מידור, מתוך אלפי עמדות, קשה להבטיח שטכנאי שנמצא בשלוחת ניו יורק של הארגון לא השתמש בהרשאות שלו והתקין תוכנה ( Malware)

כך למעשה צריך צוות ה SOC לנטר ולעקוב אחר המשתמשים ומערכות המחשוב של הארגון.

לצוות ה IR (אם אינו חלק מצוות ה SOC) יש כמה דברים שעליו לעקוב

- ניטור באמצעות אחד הכלים החזקים בתחום הניטור – ה SIEM

- צוות ה IR ינטר את הארגון ויבצע את שלבי החקירה ברגע שהתקבלו כלל הנתונים מכלל המערכות.

נחלק את זה כך (Incident Investigation):

- Monitoring – בדיקת במערכת אחר Alerts ו Offenses

בדיקת מפת ה Behaviors או עובדים מסוימים - Triage – בדיקת ה Offense, לתת עדיפות לתקרית

לסגור את התקרית באם לא נמצא כלום - Investigation – בדיקת החשבונות, בדיקת המערכות, בדיקת התוקף ובדיקה של התקיפה עצמה

- Remediation – הכנת דוח עם רשימת התחנות הנתקפות, לקיחת כלל ה IOC הקיימים

- Close Incident – סגירת התקרית ויצירת דוח – מה היה ניתן לעשות על מנת למנוע את ההתקפה או לחילופין ליצור דוח המציג אילו פעולות ניתן לבצע

הSIEM הוא קיצור של Security Information Event Managemenet הוא כלי שאוסף נתונים מכלל המערכות בארגון, הפיירוואל, הראוטר, הסוויצ', מחשבי הארגון, כלים כמו ATA, IDS IPS וכו', לרוב, צורת האיסוף שלו היא על ידי שימוש ב SYSLOG – לוגים שכל מערכת מוציא למערכת אחרת (במקרה שלנו ה SIEM) ובגלל שיש צורה ללוג (צורה אחידה) מערכת הSIEM יודעת לקרוא את הלוג ולסדר אותו לפי סדר במערכת

רשימות החברות היותר מפורסמות בSIEM שלהן (באתר ניתן למצוא מאמר על IBM Qradar ועל OSSIM)

McAfee Enterprise Security Manager

IBM QRadar

AlienVault Unified Security Management

RSA NetWitness

LogRhythm Security Intelligence Platform

Splunk Enterprise Security

HP ArcSight

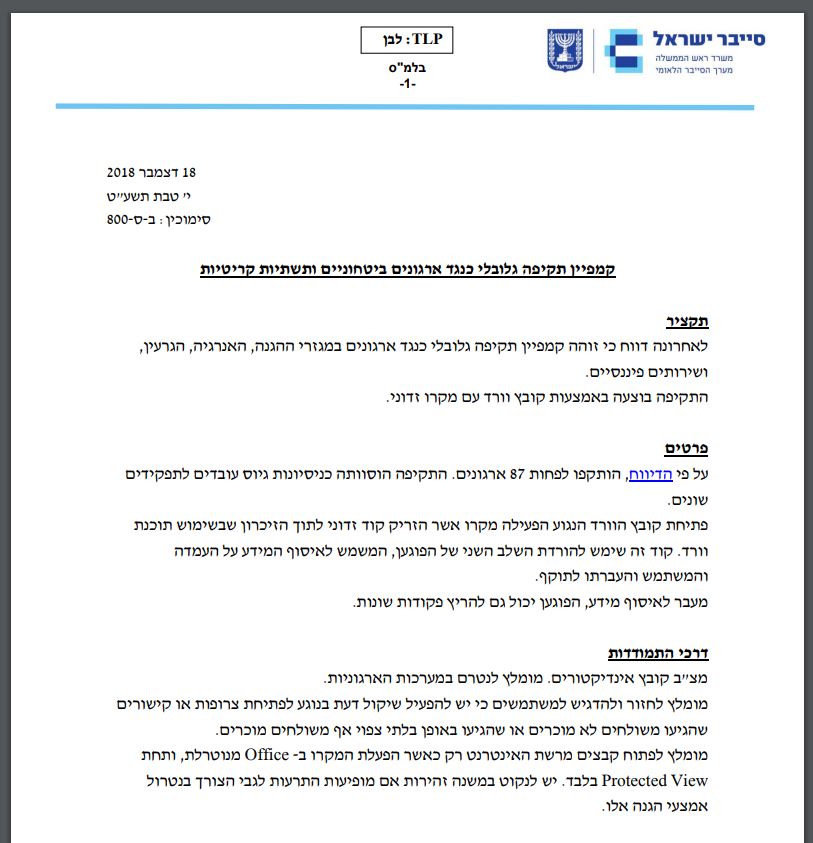

תצורה נוספת בה צוות ה SOC \ IR יקבל מידע על התקפה ברמה הלאומית \ ארגונית , היא מצוות ה CertIL , הCert הוא צוות הנמצא בתוך מערך הסייבר הישראלי – תחת משרד ראש הממשלה, והם מנפיקים לרוב לארגוני ממשל הודעות על התקפות המבוצעות על ידי קבוצות תקיפה.

כתובת האתר https://www.gov.il/he/departments/israel_national_cyber_directorate

קישור לדוגמה בה צוות ה Cert שולח לארגונים (לרוב ממשלתיים) את הודעת התקיפה

https://www.gov.il/BlobFolder/reports/phishing-global/he/PHISHING-CERT-IL-W-800.pdf

לרוב, הודעה זו תכיל קובץ IOC קיצור של Indicators of Compromise – אינדיקטורים אלו, הם לרוב רשימת כתובות IP, רשימת Hash של קבצים נגועים \ הקבצים שהם ה Malware עצמו.

מדוע השם זה Indicators of Compromise? כיוון שברגע שמגיעה הודעה כזו, צוות ה SOC \ IR חייב להכניס את כל המידע הזה למערכות האבטחה לSIEM, לאנטי ווירוס, לפיירוואל ולמערכות נוספות הקיימות בארגון.

אם קיים אחד מהאינדיקטורים האלו, שכן הארגון נמצא בCompromise ויש להתחיל את פעולות המנע ובדיקה עד לאיפה הצליח ההתקפה \ הרוגלה לעבור בתוך הארגון וכמה חמורה הפריצה (אם קיימת)

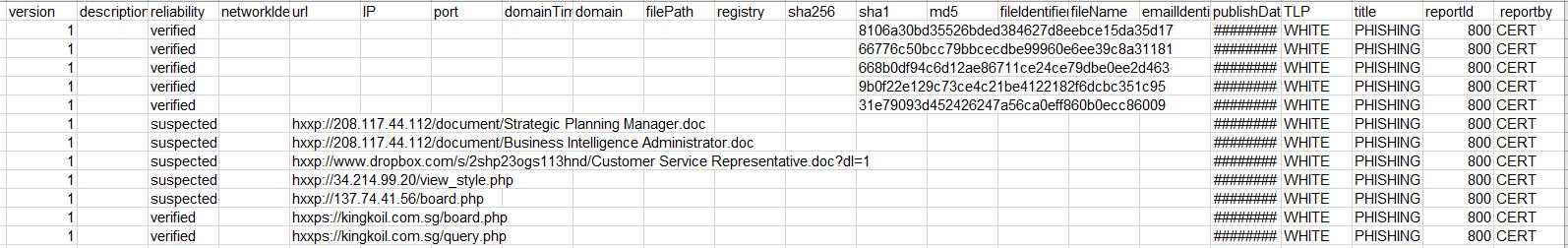

דוגמה לקובץ כזה (זה קובץ המשך של התמונה למעלה, "קמפיין תקיפה גלובלי כנגד ארגונים ביטחוניים ותשתיות קריטיות"

ניתן להבחין בכתובות ה IP, ב Hash ובשאר המידע הקיים.

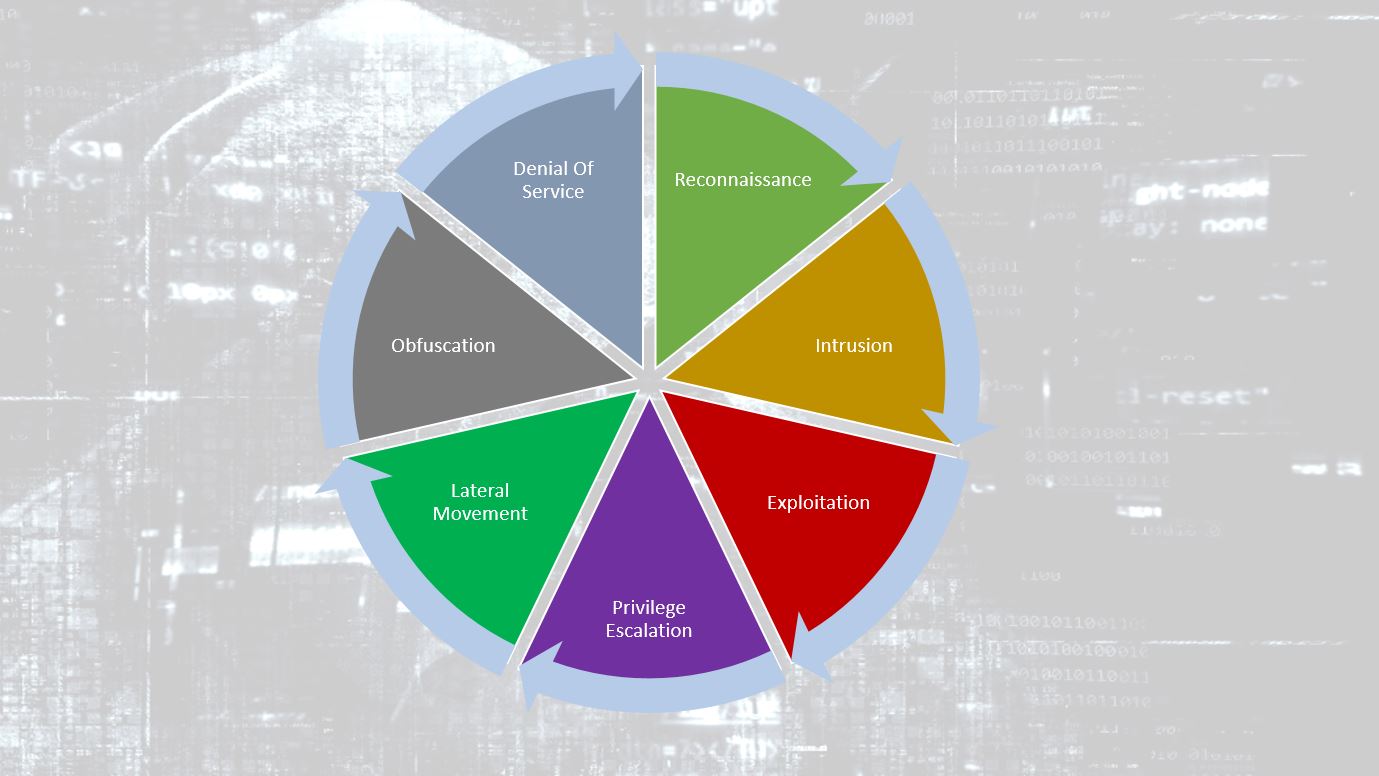

על מנת להבין כיצד הSOC יכול לנטר ולעקוב אחר התקפות, תחילה יש להבין את שרשרת ה APT ה Advanced Persistent Threat Kill Chain

תחילה נבין מהו APT – הוא קיצור של Advanced Persistent Threat והוא ההפך "מתוקף מזדמן" , תוקף מזדמן הוא תוקף שיכול לשלוח פישינג לארגון, אנשי הארגון יזינו את כרטיס האשראי שלהם (ללא קשר איזה ארגון) והתוקף ישיג את כרטיסי ה אשראי של העובדים.

צורה נוספת היא כריית ביטקוין, ידוע לנו שיש CoinMiner, מצב בו התוקף גורם למשתמש להוריד ולהתקין תוכנה שכורה מטבעות וירטואליים ממחשב המשתמש, כך או כך לאותו תוקף אין שום כוונה מכוונת להתקיף את הארגון.

לעומת זו Advanced Persistent Threat בקיצור APT היא התקפה לרוב של קבוצה, מתוכננת היטב ויש לה מטרות מאוד ספציפיות, למשל – קבוצה מעוניינת לגנוב את מסד הנתונים של רשת בתי מלון (ע"ע Marriott reveals massive database breach) התוקפים מעוניינים במידע של ארגון מסוים, קבוצת התוקפים תשתמש בכל האמצעים וברוב המקרים ברמה גבוהה מאוד של התקפות על אותו ארגון.

כעת אסביר על צורת ההתקפה המתוחכמת ה APT, היא תבוצע בצורת שרשרת Advanced Persistent Threat Kill Chain – ויבוצע בסדר הבא

- Reconnaissance – התוקפים יאספו מידע על הארגון, המשתמשים, השרתים וכל מידע היכול לעזור להם להתקיף את הארגון ולנסות לפרוץ,לגנוב או להסב לו נזק

- Intrusion – ברגע שהתוקפים יצליחו לאסוף מידע על פגיעויות בשרתים, שליחת פישינג עם Payload למשתמשי הארגון וכו' הם יצליחו לחדור לארגון.

- Exploitation – ברגע החדירה התוקפים ינסו לבצע Exploitation על השרתים, מחשבים ויסרקו את כלל השרת הארגונית על מנת להגיע למטרתם

- Privilege Escalation – בשלב זה התוקפים ינסו להשיג את ההרשאות הגבוהות ביותר לשרתים ולרכוש הדיגיטלי של הארגון

- Lateral Movement – התוקפים יחלו לנוע בתוך הארגון עד שיגיעו לשרת ה Database (במקרה של בנק או רשת מלונות)

- Obfuscation – התוקפים יסתירו את עצמם מפני ה SOC ומערכות בקרת אבטחת מידע אחרות

- Denial Of Service – באם התוקפים רוצים ליצור נזק או לגנוב את המידע ואז לגרום נזק כאן נכנס ה DOS

על מנת להבין כיצד עובד ה SIEM תוכלו לקרוא באתר מאמר על מערכת OSSIM ועל מערכת ה Qradar של IBM