כל הזכויות שמורות לטל בן שושן – Shushan.co.il

סריקת Metasploitable 3 על ידי NMAP

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

Metasplooitable3

הסבר והתקנת Metasploitable3

סריקת Metasploitable3 על ידי NMAP

Exploitation Of Metasploitable3

במאמר זה נדבר על סריקה של Metasploitable 3 וכיצד לאתר את האפליקציות \ פורטים הפתוחים בו

אך תחילה יש להפעיל את השירותים הבאים: SNMP ו FTP

התחברו למכונת ה Metasploitable3

שם המשתמש: vagrant

סיסמא: vagrant

כעת בצעו את הפעולות הבאות על מנת להתקין SNMP ו FTP

הגדרה זו היא גם ל FTP וגם ל SNMP

SNMP

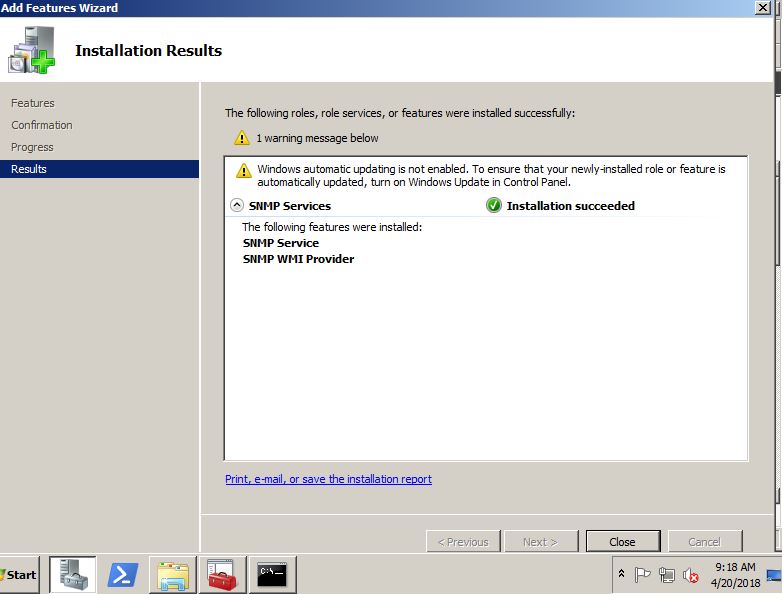

כנסו ל Server Manager ואז Add Features

שם סמנו את SNMP והתקינו אותו

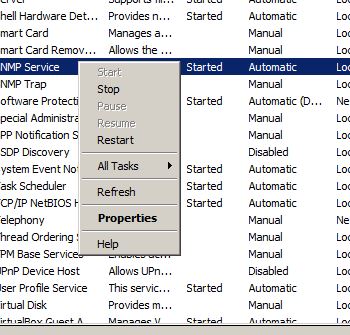

כעת כנסו לServices.msc ושם לשירות SNMP Service (קליק ימני ואז מאפיינים על השירות)

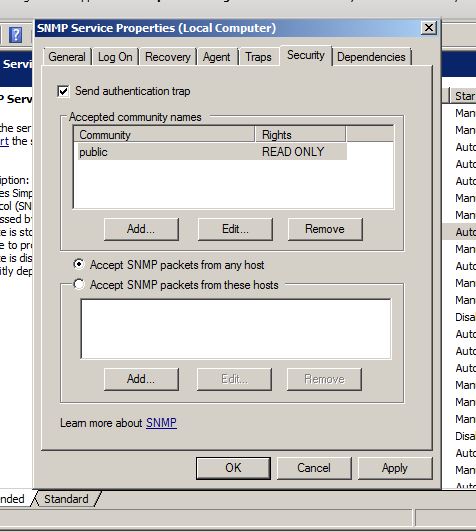

כעת בלשונית Security, סמנו בעיגול את ה Accept SNMP from any host

וOK

FTP

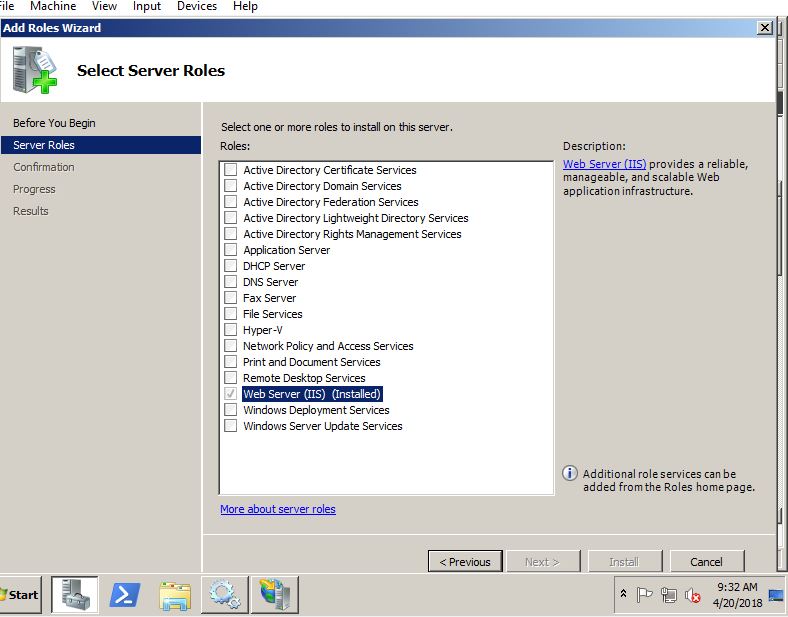

לכן, התקינו את ה IIS

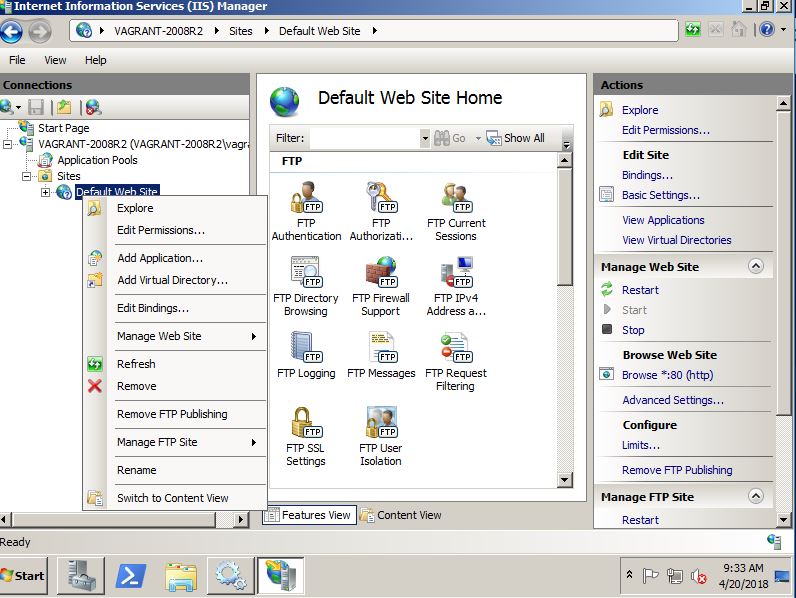

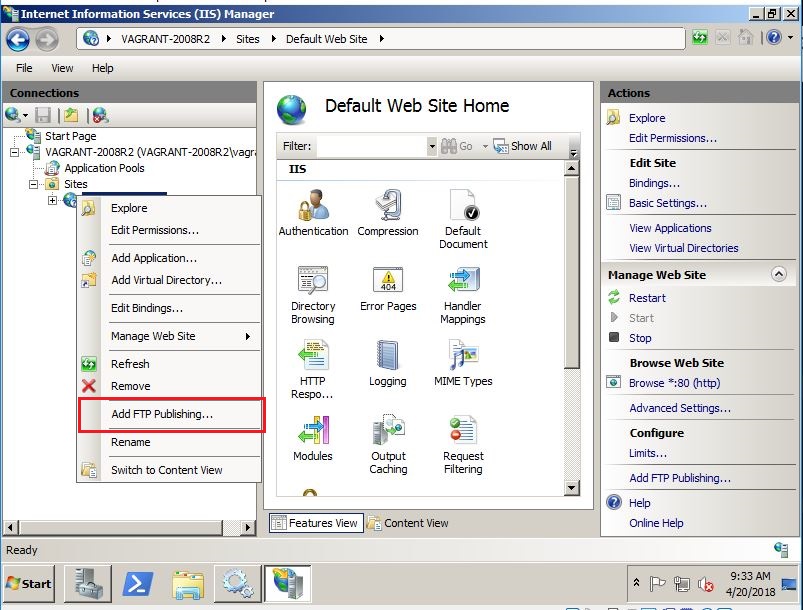

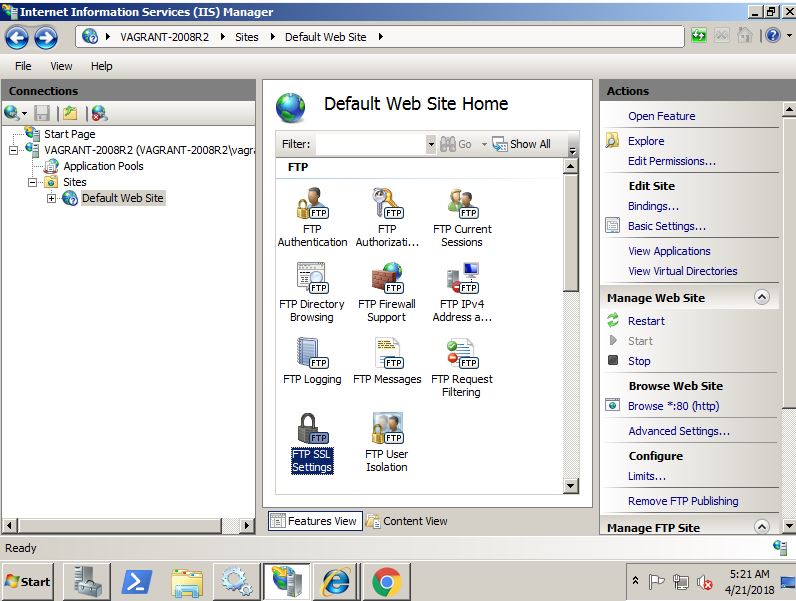

כנסו ל Internet Information Services Console

ולחצו קליק ימני על Default Web Site

לחצו על Add FTP Publishing

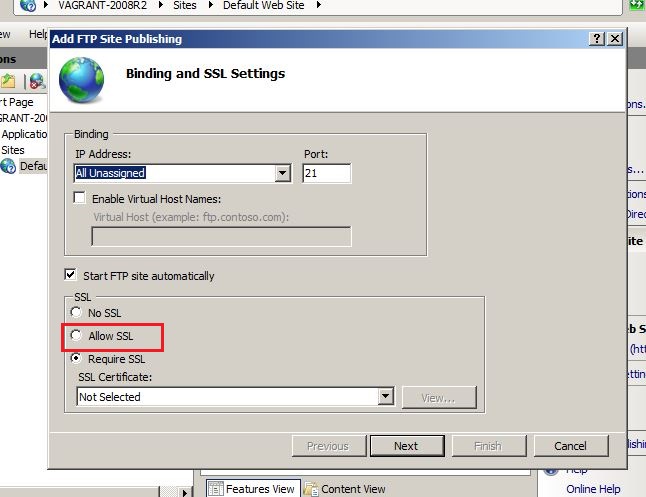

כעת בחרו בAllow SSL

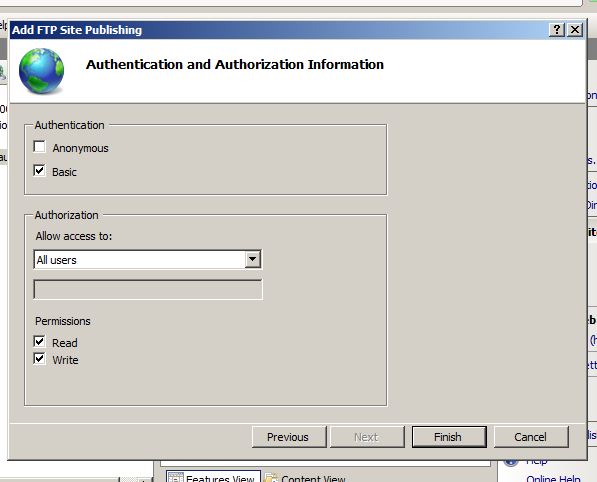

הגדירו Basic סמנו All users ואז Read וגם Write ואז OK

חזרו אחורה

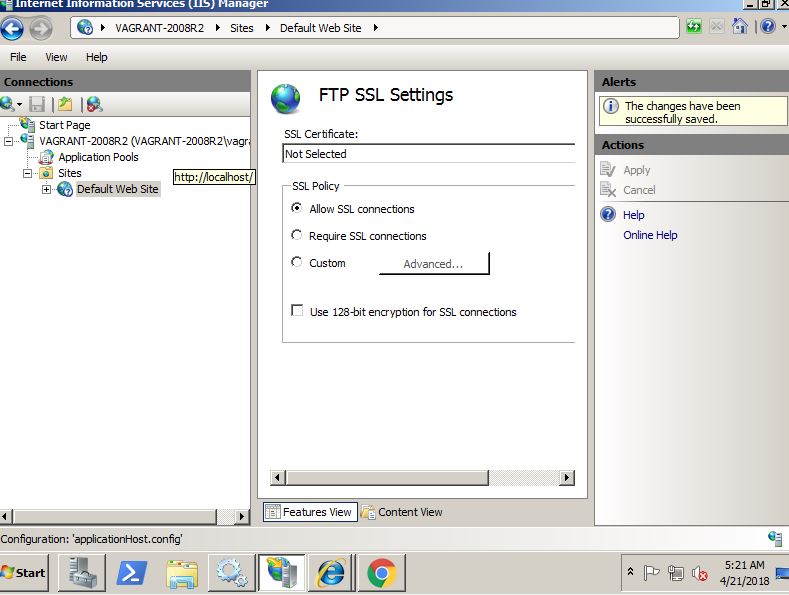

ובדקו ב FTP SSL שאכן זה על Allow SSL Connection

NMAP

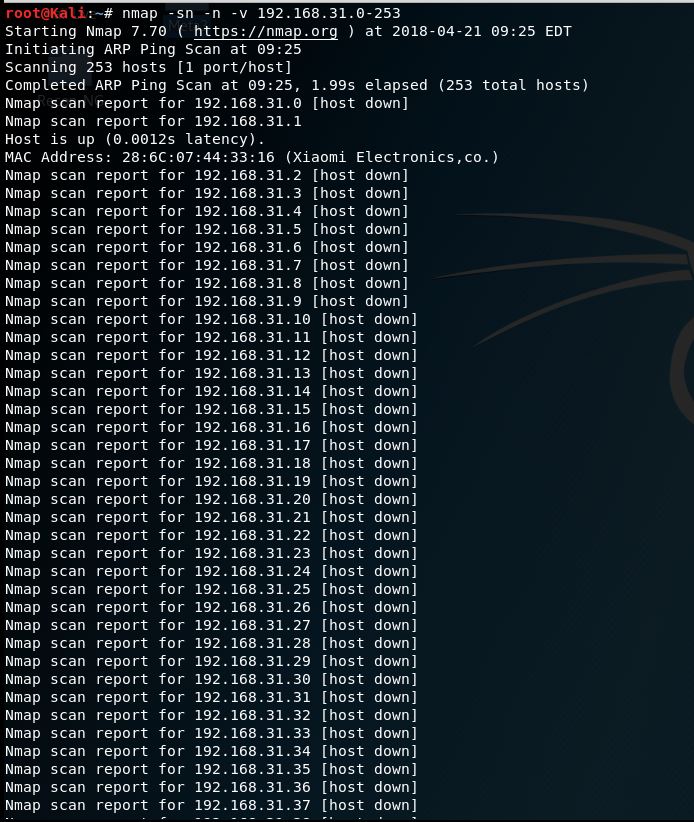

תחילה נבצע סריקה על כל הרשת LAN אליו הוא מחובר (כרטיס הרשת שלו מוגדר כ – Bridge)

נפתח את Kali ונפעיל את ה Terminal

כעת נקיש את הפקודה

sudo nmap -sn -n -v 192.168.31.0-253

-sn יבצע סריקה של רק האם המחשב "למעלה" "פעיל" או "לא פעיל"

-n יציג את הקפיצות ליעד או יותר נכון בצורה אנכית

-v יציג איזה שירות או OS השרת \ מחשב הזה מייצגים למשל אם זה מכונה וירטואלית נקבל vMware Virtual Machine

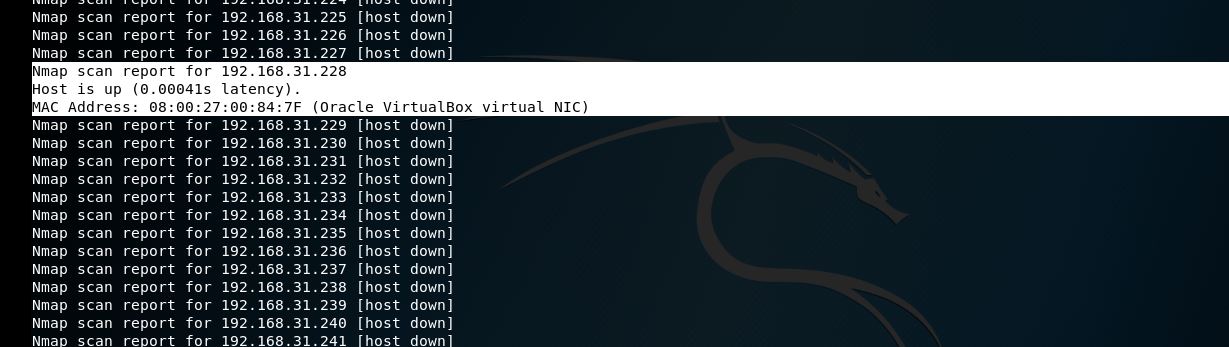

כעת נבדוק את השורה הזו, נוכל לראות ששרת 192.168.31.228 פעיל, ורשום גם Oracle VirtualBox, למעשה אנחנו יודעים שMetasploitable3 עובד רק על VirtualBox ולכן יודעים שזה התחנה שאותה נסרוק ונבדוק

כעת נפתח Terminal נוסף ובו נקליד

sudo systemctl start postgresql

זאת על מנת להפעיל את מצב ה Database ב Metasploit

כעת נפעיל אותו

sudo msfdb init

וכעת על מנת להפעיל את Metasploit הקישו

sudo msfconsole

כעת נקיש, על מנת להוסיף Database חדש שבו משתמש למעבדת ה Metasploit

workspace --add ms3

כעת בכל פעם שנרצה לבחור במסד הנתונים ms3 נקליד

workspace ms3

כעת נבצע סריקת פורטים לכתובת 192.168.31.228 שהוא ה Metasploitable3 ונייצא את זה לקובץ שנכניס אותו ל Metasploit עצמו (ספציפית למסד הנתונים ms3)

נפתח את הטרמינל שפתחנו בהתחה (או שנפתח חדש) ונקיש

sudo nmap -p- -sS -n -v --reason --open -oX meta3ports.xml --stylesheet=nmap.xml 192.168.31.228

-p- אם נקיש רק -p נאלץ לתת טווח של פורטים, אם נקיש -p- הוא יבצע סריקה לכל הפורטים הקיימים

-sS סריקת SYN המפורסת של NMAP

-n לא יבצע תרגום DNS

-v קיצור של verbose , יציג את כל המידע על הסריקה

–reason על ידי איזה סריקה הוא מצא שהפורט פתוח?

–open יציג רק פורטים פתוחים ולא כאלה שהם Filtered או כל אחד מ6 הסוגים האחרים של NMAP

-oX ייצא את זה לקובץ שנוכל לייבא ל Metasploit

–stylesheel אם נרצה נוכל לפתוח את זה בFirefox בצורה נוחה ומסודרת

התוצאה:

נוכל לראות איזה פורטים פתוחים

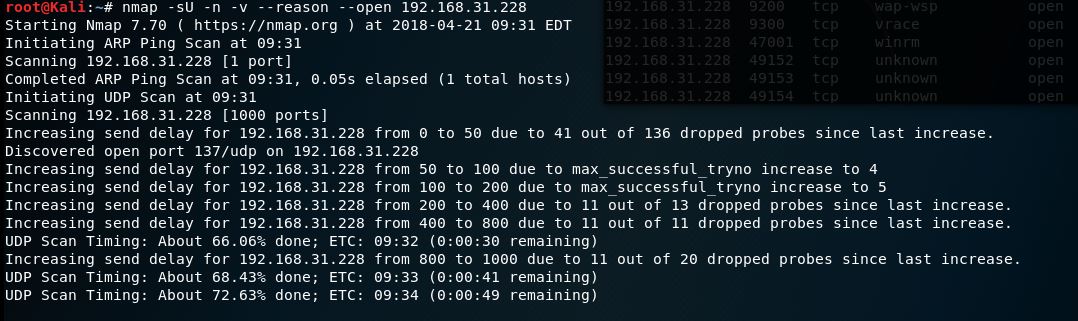

כעת נבצע סריקה לפורטים UDP, סריקה זו קצת ארוכה שכן UDP הוא פרוטוקול לא אמין ולכן לוקח זמן

נקיש את הפקודה הבאה על מנת שיבצע סריקה

sudo nmap -sU -n -v --reason --open 192.168.31.228

-sU מבצע סריקת UDP

ניתן להקיש רווח על מנת לבדוק באיזה מצב התקדמות הוא נמצא

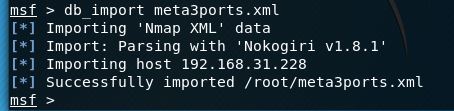

כעת נחזור לטרמינל בו פתוח לנו ה msf הלוא הוא ה Metasploit על מנת לייבא את הקובץ XML אל תוך ה Metasploit שלנו

נקיש את הפקודה

db_import meta3ports.xml

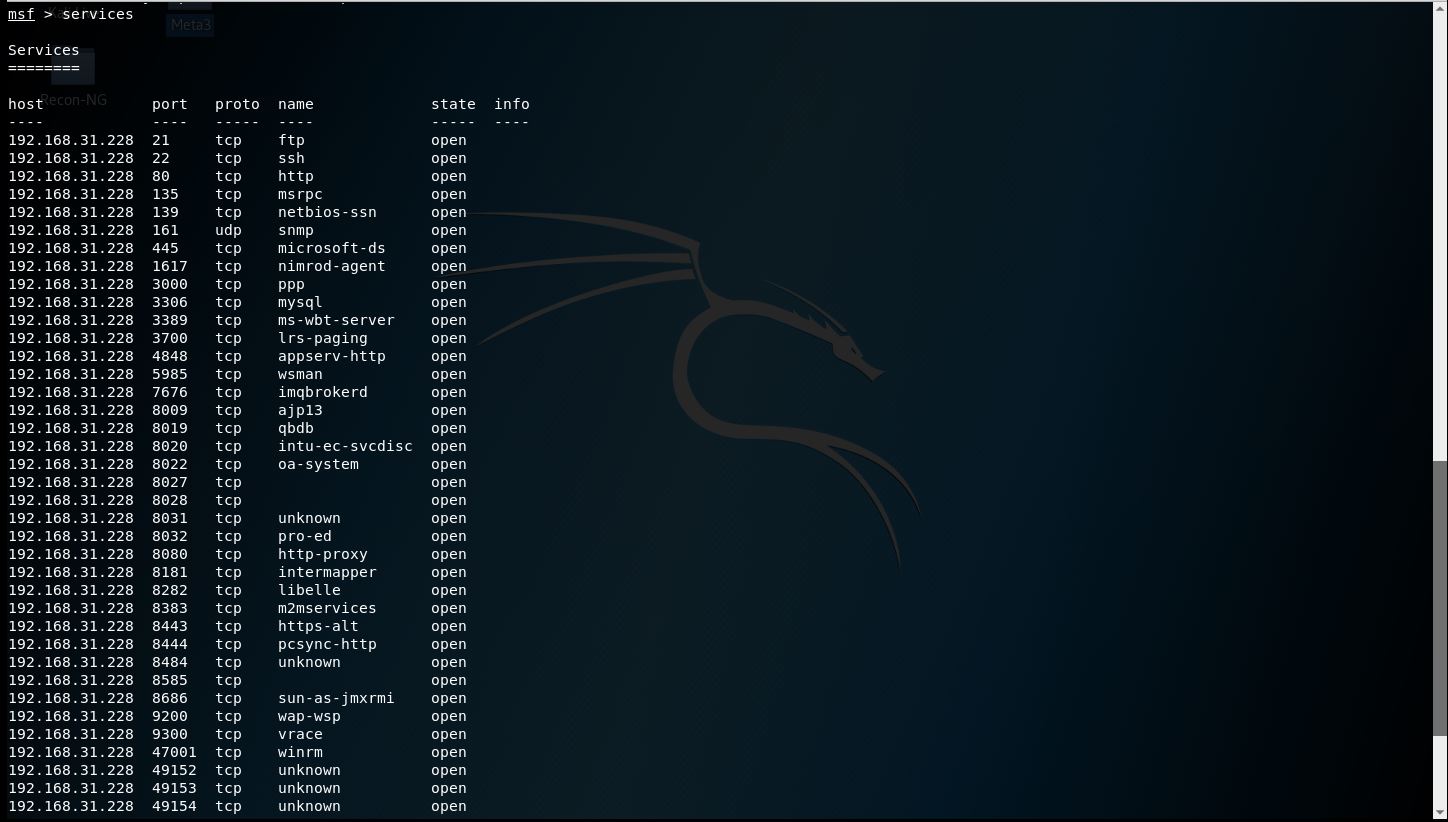

כעת אם נקיש

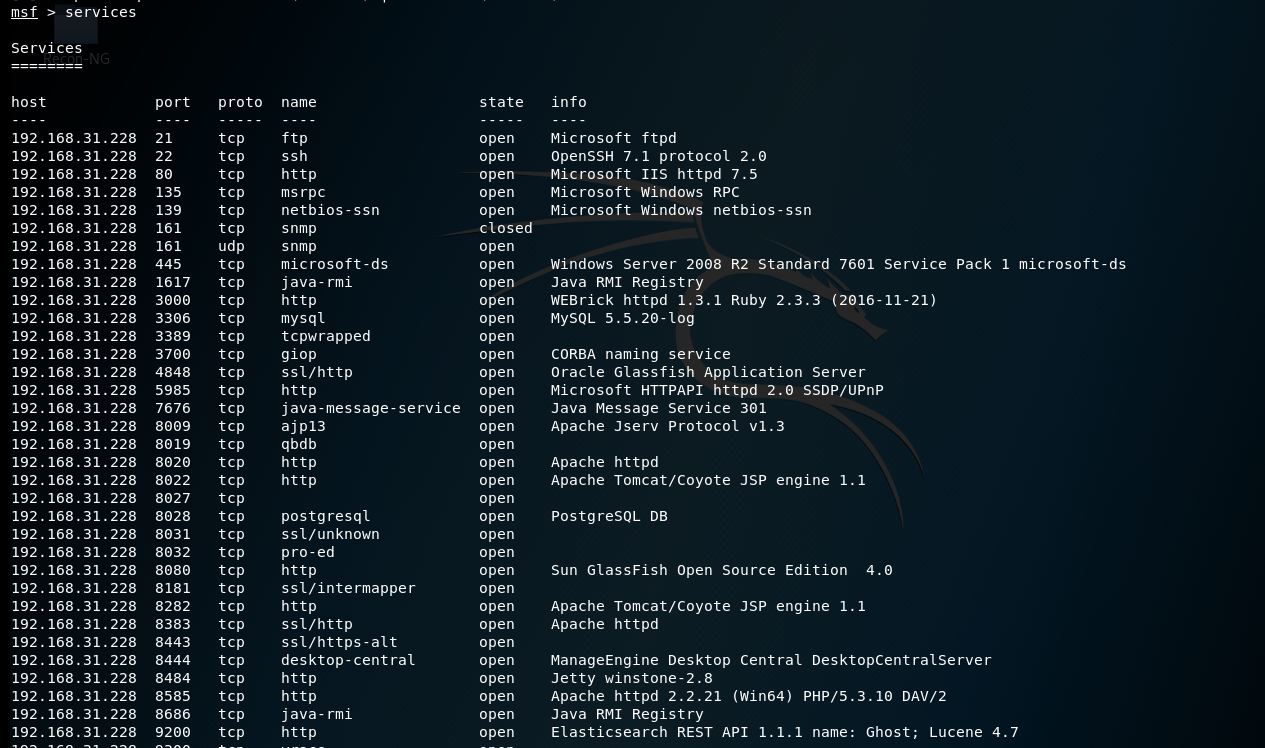

services

נוכל לראות את כל השירותים הפתוחים

השאלה הגדולה כעת היא איזה פורט הוא כל שירות? חלקכם יגדו הא 80 זה קל! זה בטח IIS של מיקרוסופט.

ואם זה בכלל Apahce? המותקן דרך XAMPP? ופורט 21 זה בטח FTP? אבל איזה שירות FTP? זה אולי Microsoft FTP? או אולי Filezilla FTP ?

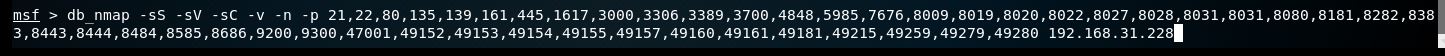

נקיש את הפקודה, הקשתי את כל הפורטים שמצאנו בסעיף הקודם באופן הידני והאיטי על מנת להציג לכם את כל הפורטים שמצאנו ודרך הסריקה שלהם על מנת למצוא לאיזה שירותים הם שייכים.

db_nmap nmap -sS -sV -sC -v -n -p 21,22,80,135,139,161,445,1617,3000,3306,3389,3700,4848,5985,7676,8009,8019,8020,8022,8027,8028,8031,8080,8181,8282,8383,8443,8444,8484,8585,8686,9200,9300,47001,49152,49153,49154,49155,49157,49160,49161,49181,49215,49259,49279,49280 192.168.31.228

db_nmap יכניס את כל המידע אל המסד נתונים ms3 שיצרנו

-sS סריקת SYN

-sV סריקה של הגירסה של האפליקציה היושבת מאחורי הפורט

-v יציג את הפעולות שהוא מבצע Verbose

-n לא יבצע סריקת DNS ובכך הסריקה תיהיה מהירה יותר

-p איזה פורטים לסרוק

נתחיל בחיפוש, נוכל ללחוץ רווח על מנת לראות את ההתקדמות שלו (הסריקה קצת ארוכה בגלל ה UDP scan שבצענו בנוסף לסריקת TCP SYN

בסיום נקבל רשימה, נוכל לרשום Services

services

ונוכל לקבל את הרשימה המלאה מה פתוח ומה סגור ואיזה גירסה כל דבר

מצויין, עכשיו נוכל לחפש על כל שירות והגירסה שלו האם קיים Exploit או חולשה על ידי סט הכלים שאנחנו מכירים Metasploit, SQLMap, WPScan וכו'