ביצוע NAT ב Checkpoint והסתרת הIP הפנימי של השולח מתוך הארגון

אז מה מטרת המדריך הזה, כאשר משתמש בארגון שולח בקשה לאתר מסוים, האתר מקבל את הIP שלו ועל כל בקשה הוא שולח לאותו ה IP, להסתיר את הארגון מאחורי הפיירוואל.

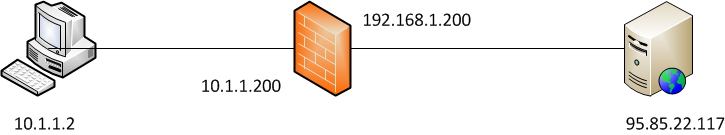

מחשב הפנימי בארגון (10.1.1.2) רוצה לגשת לשרת אינטרנט עם הכתובת (95.85.22.118) והוא עובר דרך Firewall שהכתובת הפנימית שלו היא 10.1.1.200 והרשת החיצונית שלו היא 192.168.1.200

אז מה אני רוצה לעשות, אני רוצה להגדיר שכל הכתובות הפנימיות בארגון כאשר הן יוצאות לאינטרנט כולם יהיו IP אחד בלבד של ה Firewall כרשת פנימית (192.168.1.200) בקיצור – המטרה היא להסתיר את כל כתובות ה IP בארגון מאחורי ה FW בכתובת 192.168.1.200

דבר ראשון נלחץ על הרשת הפנימית שלו לחיצה כפולה

ניתן לראות את הרשת הפנימית שהיא 10.1.1.0 וכעת נלחץ על הלשונית NAT

נסמן בV את Add Automatic Address Transalation Rules , כמובן שניתן להגדיר IP אחר שהוא יסתתר ממנו או להגדיר את הברירת מחדל מאחורי Geteway

אם נעבור ל Firewall ללשונית NAT ניתן לראות את הכללים הקיימים כברירת מחדל , וממנו ניתן להבין כברירת מחדל

למשל החוק הראשון – כאשר המקור אל היעד לכל שירות המר לכתובת ( = אותו דבר) שווה לכתובת המקור ששווה לכתובת היעד ושווה לשירות

אבל תראו את החוק האחרון – כאשר המקור זה כתובת הארגון לכל יעד ושירות המקור מקור הכתובת (Hidding) מוסתרת ניתן לראות בסוגריים והיעד המקור (אותו IP שאליו ניגש משתמש הארגון)

נלחץ על Install Policies

נלחץ OK

נבצע כעת ממחשב הפרטי Ping לשרת Systal.net

כעת נעבור ל Smart View Tracker

ונלחץ על הלוג שנרשם

ובמסך זה ניתן לראות שמחשב 10.1.1.2 שלח בקשה לשרת systal.ne שכתובתו 95.85.22.118 אבל מה שאתם באמת צריכים לראות זה ה Xlate Src שזה כתובת המקור ששרת 95.85.22.118 קיבל וזהו הFW שלנו